Insgesamt10000 bezogener Inhalt gefunden

Teilen Sie einige meiner eigenen Erfahrungen in der Unternehmensentwicklung

Artikeleinführung:Ich weiß nicht, ob das Wort Prinzip in diesem Titel richtig ist oder nicht. Für diejenigen von uns, die Code schreiben, werde ich es später tatsächlich als Standard bezeichnen, aber nachdem ich darüber nachgedacht habe, kann es für andere Aspekte ein Prinzip sein. Okay, verwickeln Sie sich nicht und gehen Sie direkt zum Thema. Ich bin seit mehr als einem Monat im neuen Unternehmen. Der Tag, an dem ich ankam, war der Beginn einer Iteration. Bis gestern war die Backend-Version etwas verzögert, da sie überprüft werden musste , aber auch die internen Tests liefen auf Hochtouren. Ich habe gerade meine Umgebung geändert. Ich möchte das Entwicklungsmodell, die Codespezifikationen, den Codeübermittlungsmodus usw. in der neuen Umgebung kennenlernen.

2017-06-29

Kommentar 0

2020

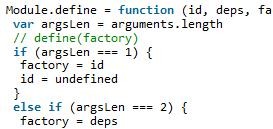

So lösen Sie das Problem der SeaJS-Modulkomprimierung

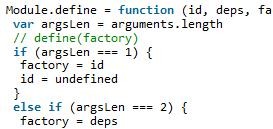

Artikeleinführung:Bei der Optimierung und Organisation des Projektcodes möchte ich Seajs verwenden, um den Code zu modularisieren. Nachdem ich mir das offizielle 5-Minuten-Tutorial angesehen hatte, fand ich es sehr gut, also entwickelte ich es weiter, ohne groß darüber nachzudenken, und es gab keine Probleme. Als mich ein Kollege bat, den Code zu verpacken und zum Testen auf das Gerät zu laden, stellte ich fest, dass er nicht ausgeführt werden konnte, was mich deprimierte. Also habe ich es Schritt für Schritt debuggt und festgestellt, dass das Modul nicht hinzugefügt werden konnte. Nachdem ich mir den Originalcode von Seajs angesehen hatte, verstand ich, was los war.

2018-01-26

Kommentar 0

1046

Typableitungsmechanismus von C++-Funktionsvorlagen

Artikeleinführung:Funktionsvorlagen leiten Rückgabetypen und -typen zur Kompilierungszeit über einen Typinferenzmechanismus ab und ermöglichen so die Erstellung generischer Funktionen oder Klassen mit Parametern unterschiedlicher Typen. Zu den Typableitungsregeln gehören: Perfekte Weiterleitung: Vorlagenparameter werden direkt vom Parametertyp im Funktionsprototyp übergeben. Vorlagenparameter-Inferenz: Der Compiler leitet den Typ der Vorlagenparameter vom Parametertyp ab, beginnend mit dem spezifischsten Parametertyp.

2024-04-13

Kommentar 0

765

So verwenden Sie sqlmapapi, um einen Scan zu starten

Artikeleinführung:Man kann sagen, dass sqlmap ein Artefakt der SQL-Injection-Erkennung ist, aber die Effizienz der Verwendung von sqlmap zum Testen der SQL-Injection ist sehr gering und jede URL muss manuell getestet werden. Die Entwickler von sqlmap haben sqlmapapi.py hinzugefügt, das direkt über Schnittstellenaufrufe bedient werden kann, was die Ausführung von sqlmap-Befehlen vereinfacht. sqlmapapi ist in Server und Client unterteilt. Der eine ist der Schnittstellenmodus, der auf dem HTTP-Protokoll basiert, und der andere ist der Schnittstellenmodus, der auf der Befehlszeile basiert. Download-Adresse für den SQLMap-Quellcode: https://github.com/sqlmapproject/sqlmap/ 1. Hilfe zu Pythonsqlmapa anzeigen

2023-05-20

Kommentar 0

1240

So verschlüsseln Sie Dateien mit GPG über PHP

Artikeleinführung:Verschlüsselung Eine einfache, aber praktische Aufgabe ist das Versenden verschlüsselter E-Mails. Der Standard zur Verschlüsselung von E-Mails ist seit Jahren PGP. Es handelt sich jedoch um kommerzielle Software und kann nicht frei verwendet werden. Als Alternative zu PGP ist jetzt ein ähnliches Open-Source-Produkt verfügbar. GPG enthält keine patentierten Algorithmen und kann ohne Einschränkungen für kommerzielle Anwendungen genutzt werden.

2021-07-06

Kommentar 0

2727

Wie kann ich die Wiederherstellung des Computersystems abbrechen?

Artikeleinführung:1. Wie kann ich die Computerwiederherstellung abbrechen? 1. Klicken Sie auf das Menü „Start“ und dann auf „Ausführen“. 2. Geben Sie gpedit.msc in das Popup-Feld ein und klicken Sie auf OK. 3. Suchen Sie dann nach Computerkonfiguration – Administrative Vorlagen – System – Systemwiederherstellung. 4. Doppelklicken Sie auf das rechte Fenster, um „Systemwiederherstellung deaktivieren“ zu öffnen. 5. Wählen Sie auf der Registerkarte „Einstellungen“ die Option „Aktiviert“ und klicken Sie auf „OK“. 2. Wie stellt man das Computersystem wieder her? Methode 1: 1. Klicken Sie auf die Schaltfläche „Start“ in der unteren linken Ecke und dann auf „Systemsteuerung“, um die Optionen der Systemsteuerung aufzurufen. 2. Suchen Sie in der Systemsteuerung nach „Benutzerkonten“ und klicken Sie darauf. 3. Wählen Sie „Benutzerkonto hinzufügen oder löschen“ und klicken Sie auf. 4. Wählen Sie das Konto aus, dessen Passwort gelöscht werden muss. 5. Wählen Sie „Passwort ändern“. 6. Klicken Sie direkt auf „Passwort ändern“.

2024-08-07

Kommentar 0

623

Praktische Einführung in die zeitlich begrenzte Zero Sound-Stufe 3 von Psychic Warfare. Detaillierte Übersicht.

Artikeleinführung:Praktische Bewertung des zeitlich begrenzten Nulltons der dritten Stufe der psychischen Kriegsführung und Empfehlung des realistischen Nulltonsabzeichens der dritten Stufe. Man kann sagen, dass dieser Realistic Zero Sound sofort nach Erhalt verwendet werden kann. Wenn es sich um die Anfangsphase handelt, kann er sofort abgenommen werden. Schauen wir uns das unten mit dem Editor an. ★★★★★☆ Der Basisangriff wurde von der Hinzufügung eines kritischen Treffers hin zu einer Spezialverteidigung und einer Spezialkill-Plus-Verteidigung geändert, wodurch das Doppelverteidigungsfeld der Stufe 50 problemlos überwunden werden kann 1000 und die anfängliche Auslosung ist Null. Üben Sie ohne zu zögern und starten Sie direkt durch, ohne auf die spätere Stufe zu warten. Badge-Empfehlung: Life Block Toughness Special Defense Psychic War Blazing Dancer Review, Level 2 Blazing Zero Sound. Dies ist ein Feuercharakter der zweiten Stufe und auch eine Art explosiver Ausgang. Das Folgende ist eine Rezension des Psychic War Blazing Dancer. Level 2 Blazing Zero Sound wird empfohlen ★★★☆ Allein aufgrund der Fähigkeiten müssen viele Leute denken, dass dieses Attribut sehr stark ist. Es kann zusätzliche 1.000 Schadenspunkte verursachen.

2024-04-08

Kommentar 0

1259

Warum sollte PHP-Quellcode verschlüsselt werden?

Artikeleinführung:Da PHP einen Open-Source-Ansatz verfolgt, ist es für verschiedene Benutzer einfach, das in der PHP-Sprache geschriebene Quellprogramm zu sehen. Durch die Analyse des Quellprogramms ist es einfach, wichtige Informationen wie Datenverbindung, Verarbeitungsablauf und sogar Servernamen zu erhalten. Das Gleiche ist dem Urheberrechtsschutz für Softwareentwickler nicht förderlich. Daher muss der PHP-Quellcode verschlüsselt und autorisiert sein.

2019-06-04

Kommentar 0

5244

ASUS n551bios bootet nicht von der USB-Festplatte

Artikeleinführung:[Maschinenmodell]: ASUS N551J [Fehlerphänomen]: Keine Anzeige beim Booten und der Lüfter dreht wild. [Fehlerursache]: Der Kunde beschrieb, dass das Gerät drei Monate lang nicht benutzt wurde und beim erneuten Einschalten nicht angezeigt wurde. Computermodell [Reparaturprozess]: Gestern habe ich einen übrig gebliebenen Computer abgeholt und mir wurde ein Preis von 800 Yuan für die Reparatur des Motherboards genannt. Nachdem ich es am Morgen auseinandergenommen hatte, stellte ich fest, dass der Strom auf der nackten Platine anstieg , bis zu 1,6A, aber es gab keine Anzeige und die Lüftergeschwindigkeit war sehr hoch. Nach der Messung wurde festgestellt, dass die COM-Spannung und die Spannung jedes Induktors auf der Hauptplatine normal waren und keine Anomalie vorlag. Als nächstes habe ich die gleiche Idee wie alle anderen: Flashen Sie das BIOS. Glücklicherweise zeigt das Motherboard-Diagramm, dass ich dieses Maschinenmodell direkt gereinigt habe und über ein Backup-BIOS verfüge. Wenn man die Platinennummer vergleicht, ist das BIOS der Grafikkarte genau das gleiche. Nach einer Minute Wartezeit wird dieses Backup immer noch nicht angezeigt

2024-02-12

Kommentar 0

854

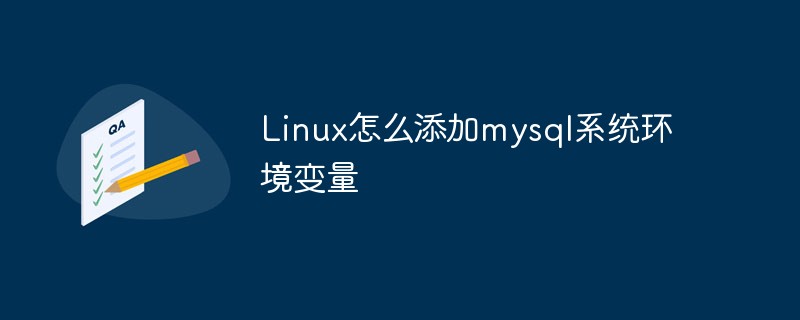

So fügen Sie MySQL-Systemumgebungsvariablen unter Linux hinzu

Artikeleinführung:Linux fügt MySQL-Systemumgebungsvariable hinzu. Nachdem ich gestern MySQL installiert habe, habe ich exportPATH=/usr/local/mysql/bin direkt in der Zeile über exportPATH hinzugefügt und dann festgestellt, dass alle MySQL-Befehle normal verwendet werden können. Am nächsten Tag war ich verblüfft, es befand sich immer im Anmeldestatus. Nach der Eingabe des Kontos und des Kennworts befand es sich immer noch im Anmeldestatus. Nach einer Online-Überprüfung stellte sich heraus, dass der von mir hinzugefügte Code die Profildatei zerstörte, was direkt dazu führte, dass der Start aller Systeme fehlschlug. Drücken Sie dann Strg + Alt + F2, um direkt in den Befehlszeilenmodus zu gelangen. Nach der Änderung können Sie sich normal anmelden. Daher kann ich die Konfiguration immer noch nicht auf die gleiche Weise ändern wie unter Windows.

2023-05-30

Kommentar 0

2077

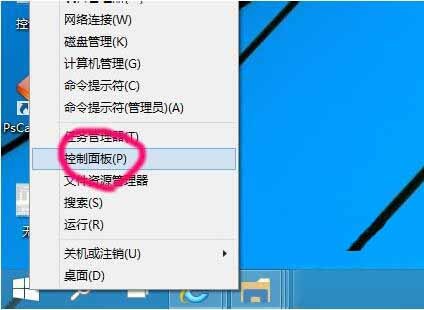

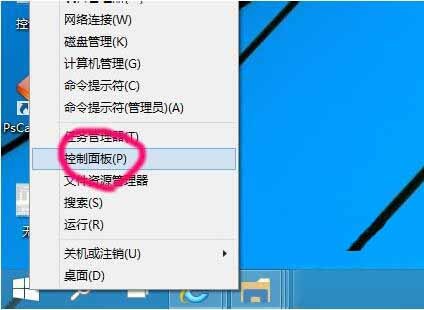

Detaillierte Schritte zum Hinzufügen eines Netzwerkdruckers in WIN10

Artikeleinführung:1. Um das Netzwerkkennwort zu speichern, müssen Sie es zu den Anmeldeinformationen hinzufügen, um es dauerhaft zu speichern. Klicken Sie mit der rechten Maustaste auf das Start-Win-Symbol und wählen Sie [Systemsteuerung]. 2. Drücken Sie auf das kleine Symbol, um den Credential Manager anzuzeigen. 3. Wählen Sie [Windows-Anmeldeinformationen hinzufügen]. 4. Klicken Sie dann auf [Windows-Anmeldeinformationen hinzufügen] und geben Sie die IP-Adresse des Netzwerkdruckers und das Benutzerkennwort wie in 5 ein. Nach erfolgreichem Hinzufügen wird es nicht mehr gelöscht und für einen einfachen Zugriff gespeichert. Anschließen des Druckers 1. Klicken Sie auf das Startmenü. 2. Geben Sie in der Befehlszeile die Ziel-IP-Adresse 192.168.1.202 ein. 3. Da Sie die Anmeldeinformationen eingegeben haben, müssen Sie sich nicht direkt anmelden und den vom Computer freigegebenen Drucker sehen. 4. Klicken Sie mit der rechten Maustaste auf den Drucker und wählen Sie [Verbinden]. 5. Wählen Sie [Treiber installieren]

2024-06-06

Kommentar 0

414

Detaillierte Methode zum Hinzufügen eines Netzwerkdruckers in WIN10

Artikeleinführung:1. Um das Netzwerkkennwort zu speichern, müssen Sie es zu den Anmeldeinformationen hinzufügen, um es dauerhaft zu speichern. Klicken Sie mit der rechten Maustaste auf das Start-Win-Symbol und wählen Sie [Systemsteuerung]. 2. Drücken Sie auf das kleine Symbol, um den Credential Manager anzuzeigen. 3. Wählen Sie [Windows-Anmeldeinformationen hinzufügen]. 4. Klicken Sie dann auf [Windows-Anmeldeinformationen hinzufügen] und geben Sie die IP-Adresse des Netzwerkdruckers und das Benutzerkennwort ein, z. 5. Nachdem das Hinzufügen erfolgreich war, wird es von niemandem gelöscht und für einen einfachen Zugriff gespeichert. Anschließen des Druckers 1. Klicken Sie auf das Startmenü. 2. Geben Sie in der Befehlszeile die Ziel-IP-Adresse 192.168.1.202 ein. 3. Da Sie die Anmeldeinformationen eingegeben haben, müssen Sie sich nicht direkt anmelden und den vom Computer freigegebenen Drucker sehen. 4. Klicken Sie mit der rechten Maustaste auf den Drucker und wählen Sie [Verbinden]. 5. Wählen Sie [Treiber installieren

2024-03-27

Kommentar 0

1089

Erfahren Sie, wie Sie das Einschaltkennwort auf Ihrem Win7-Computer festlegen

Artikeleinführung:Durch das Festlegen des Win7-Passworts können wir die Sicherheit von Daten und persönlichen Informationen im Win7-System effektiv gewährleisten. Viele Menschen wissen jedoch nicht, wie sie das Win7-Passwort auf dem Win7-Computer festlegen 1. Der erste Schritt besteht darin, auf das [Start]-Logo zu klicken, wie in der Abbildung unten gezeigt. 2. Klicken Sie dann auf die Option [Bedienfeld], wie in der Abbildung unten gezeigt. 3. Klicken Sie dann auf der Seite, auf der das Problem aufgetreten ist, auf [Datenkonto hinzufügen oder löschen], wie in der Abbildung unten dargestellt. 4. Wählen Sie dann das Konto aus, für das Sie das Passwort festlegen möchten, wie in der Abbildung unten gezeigt. 5. Klicken Sie dann auf [Anmeldepasswort erstellen], wie in der Abbildung unten gezeigt. 6. Geben Sie dann das Passwort ein, das Sie zur Installation benötigen (falls Sie das Passwort vergessen, können Sie es auch hinzufügen

2023-07-08

Kommentar 0

8375

SOLID: Teil 4 – Prinzip der Abhängigkeitsinversion

Artikeleinführung:Einzelverantwortung (SRP), offen/geschlossen (OCP), Liskov-Substitution, Schnittstellenisolation und Abhängigkeitsinversion. Fünf agile Prinzipien, die Sie jedes Mal leiten sollten, wenn Sie Code schreiben. Es wäre unfair, Ihnen zu sagen, dass ein SOLID-Prinzip wichtiger ist als ein anderes. Allerdings hat vielleicht keines so direkte und tiefgreifende Auswirkungen auf Ihren Code wie das Dependency Inversion Principle, kurz DIP. Wenn es Ihnen schwer fällt, andere Prinzipien zu verstehen oder anzuwenden, beginnen Sie mit diesem und wenden Sie dann die restlichen Prinzipien auf Code an, der bereits dem DIP folgt. Definition A. High-Level-Module sollten nicht von Low-Level-Modulen abhängen. Beide sollten sich auf Abstraktionen stützen. B. Abstraktion sollte nicht von Details abhängen. Die Details sollten von der Abstraktion abhängen. Dieses Prinzip wurde von Robert C. Martin in seiner „Agile Software“ eingeführt

2023-09-01

Kommentar 0

1126

Mac-Hotspot-Passwort falsch?

Artikeleinführung:Einleitung: Heute stellt Ihnen diese Website relevante Inhalte zu Fehlern bei Mac-Hotspot-Passwörtern vor. Vergessen Sie nicht, dieser Website zu folgen und damit zu beginnen. Andere können keine Verbindung zu meinem persönlichen Apple Max-Hotspot herstellen. Möglicherweise wurde das Passwort falsch eingegeben. Sie können versuchen, das Passwort erneut zu bestätigen und das richtige Passwort einzugeben, um eine Verbindung herzustellen. Darüber hinaus kann es sein, dass anderen Benutzern der Beitritt in den iPhone-Hotspot-Einstellungen untersagt ist. Um das Problem zu lösen, können Sie anderen Benutzern den Beitritt erlauben. Es ist auch möglich, dass der iPhone-Hotspot nicht mit dem angeschlossenen Gerät kompatibel ist. Sie können versuchen, die Option für maximale Kompatibilität in den Hotspot-Einstellungen zu aktivieren. Einer der möglichen Gründe dafür, dass keine Verbindung zum mobilen Hotspot von Apple hergestellt werden kann, ist, dass der Abstand zwischen den Geräten zu groß ist, was zu einem schwachen Hotspot-Signal führt, das vom Computer nicht erkannt und nicht verbunden werden kann.

2024-02-07

Kommentar 0

988

Der Computer hat plötzlich einen blauen Bildschirm mit verstümmelten Zeichen?

Artikeleinführung:1. Der Computer hat plötzlich einen blauen Bildschirm mit verstümmelten Zeichen? Wenn plötzlich ein blauer Bildschirm mit verstümmelten Zeichen erscheint, liegt dies an einem schlechten Kontakt des Speichermoduls, da der Computer während des Gebrauchs versehentlich berührt werden kann, wodurch sich der Kontakt des Speichermoduls löst und ein blauer Bildschirm auf dem Computer angezeigt wird. Zu diesem Zeitpunkt müssen Sie den Computer zerlegen, den Speicher entfernen, ihn löschen und ihn dann auf die Hauptplatine setzen und neu installieren, um zu sehen, ob er wieder normal wird. 2. Der Computer startet plötzlich mit einem blauen Bildschirm neu und erfordert ein Passwort? Dies wird dem System nicht passieren, wenn kein Passwort vorhanden ist. Sie können es direkt eingeben, indem Sie darauf klicken. Sie können es auch verwenden die Werkzeugleiste zum Löschen des Passworts. Warum hat der Computer plötzlich einen blauen Bildschirm? 1. Aus verschiedenen Gründen im Computersystem können die Dateien im System beschädigt werden.

2024-08-05

Kommentar 0

353

Die Auswirkungen von Datenschutzverletzungen bei der Entwicklung von Modellen für maschinelles Lernen

Artikeleinführung:Was ist eine Datenschutzverletzung? Bei der Entwicklung von Modellen für maschinelles Lernen treten häufig technische Fehler auf. Selbst unbeabsichtigte Fehler können durch Inspektion entdeckt werden. Da sich die meisten Fehler direkt in der Leistung des Modells widerspiegeln, sind ihre Auswirkungen leicht erkennbar. Die Auswirkungen einer Datenschutzverletzung sind jedoch heimtückischer. Sofern ein Modell nicht der Öffentlichkeit zugänglich gemacht wird, ist seine Existenz schwer zu erkennen. Denn die Situationen, mit denen das Modell in realen Szenarien konfrontiert ist, sind unsichtbar. Eine Datenschutzverletzung kann dem Modellierer die Illusion vermitteln, dass das Modell durch extrem hohe Bewertungsmetriken in beiden Datensätzen den optimalen Zustand erreicht hat, nach dem es gesucht hat. Sobald das Modell jedoch in Produktion geht, ist seine Leistung wahrscheinlich nicht nur schlechter als während des Testlaufs, sondern es erfordert auch mehr Zeit, den Algorithmus zu überprüfen und abzustimmen. als Maschine

2024-01-22

Kommentar 0

1181

Der NBA Top Shot-Entwickler Dapper Labs wurde von der SEC untersucht! Interne Daten zeigen, dass der Fall abgeschlossen wurde

Artikeleinführung:Laut internen SEC-Dokumenten, die dem Fortune Magazine vorliegen, wird der NBA-TopShot-Entwickler DapperLabs seit September letzten Jahres von der US-Börsenaufsicht SEC untersucht. Die SEC hat einmal gegen DapperLabs ermittelt. Aus dem von David Hirsch, Direktor der Kryptowährungs- und Cybersicherheitsabteilung der SEC, unterzeichneten Abschlussbericht geht hervor, dass die Ermittlungen gegen DapperLabs, Inc. am 29. September eingestellt wurden. Der Bericht umfasst nur eine Seite und erklärt nicht den Grund, warum die SEC DapperLabs untersuchte, wann sie begann oder warum der Fall abgeschlossen wurde. Ein Sprecher der SEC antwortete, dass sie sich zu möglichen Untersuchungen nicht äußern werde. DapperLabs sagt gegenüber Fortune: Wir wurden noch nie von der SEC kontaktiert, also wissen wir es nicht

2024-04-12

Kommentar 0

683

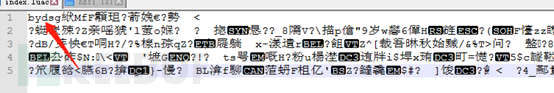

Wie idaPro das Lua-Skript zur App-Entschlüsselung analysiert

Artikeleinführung:Durch das vorherige idaPro-Debugging oder -Hooking können wir den xxtea-Entschlüsselungsschlüssel erhalten. Für sign können wir die Originaldatei direkt öffnen: Wir können den sign-Wert sehen: byds. Daher können wir versuchen, die Entschlüsselung mit dem xxtea-Entschlüsselungstool durchzuführen (das aus dem Quellcode auf GitHub kompiliert werden kann): Am Beispiel von index.luac schauen wir uns die Änderungen vor und nach der Entschlüsselung von index.luac an: Das sehen wir Das Lua-Skript ist nach der Entschlüsselung durch xxtea immer noch kein Klartext! Wir haben zuvor anhand des Quellcodes des Cocos2D-Frameworks und des Master-Apk-Decodierungsergebnisses festgestellt, dass die XXTEA-Verschlüsselung verwendet wurde, und das Lua-Skript der App verfügt auch über einen Signaturwert, der ebenfalls bestätigt, dass es sich um die XXTEA-Verschlüsselungsmethode handelt, aber wir

2023-05-18

Kommentar 0

1602