Insgesamt10000 bezogener Inhalt gefunden

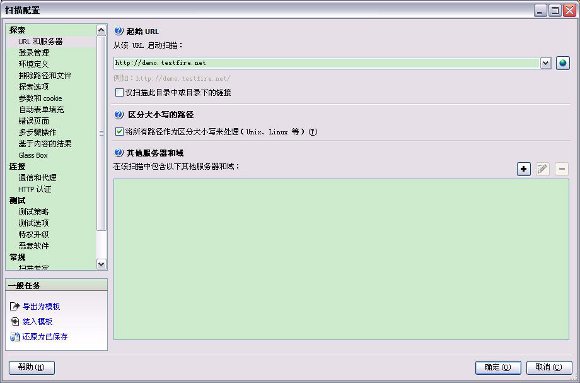

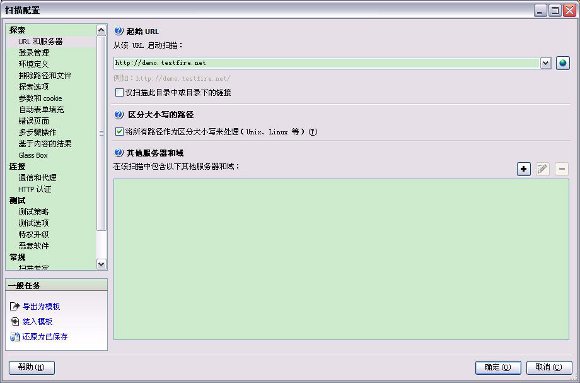

ASP-Scanning-Tool zur Schwachstellenerkennung

Artikeleinführung:Erkennung von Schwachstellen im ASP-Scanning-Tool: 1. Wählen Sie das entsprechende Scan-Tool aus. 3. Konfigurieren Sie die Scan-Optionen nach Bedarf. 4. Starten Sie nach Abschluss der Konfiguration das Scan-Tool . Scan-Tool Es wird ein Bericht erstellt, der die erkannten Schwachstellen und Sicherheitsprobleme auflistet. 7. Nachdem Sie die Schwachstelle behoben haben, führen Sie das Scan-Tool erneut aus Die Sicherheitslücke wurde erfolgreich ausgenutzt und repariert.

2023-10-13

Kommentar 0

1709

Erkennung und Reparatur von PHP-SQL-Injection-Schwachstellen

Artikeleinführung:Überblick über die Erkennung und Behebung von PHP-SQL-Injection-Schwachstellen: SQL-Injection bezeichnet eine Angriffsmethode, bei der Angreifer Webanwendungen verwenden, um böswillig SQL-Code in die Eingabe einzuschleusen. PHP ist eine in der Webentwicklung weit verbreitete Skriptsprache und wird häufig zur Entwicklung dynamischer Websites und Anwendungen verwendet. Aufgrund der Flexibilität und Benutzerfreundlichkeit von PHP ignorieren Entwickler jedoch häufig die Sicherheit, was zur Entstehung von SQL-Injection-Schwachstellen führt. In diesem Artikel wird beschrieben, wie SQL-Injection-Schwachstellen in PHP erkannt und behoben werden, und es werden relevante Codebeispiele bereitgestellt. überprüfen

2023-08-08

Kommentar 0

1661

So verwenden Sie MTR zum Erkennen und Beheben von Sicherheitslücken in Datenbanken

Artikeleinführung:Die Verwendung von MTR zum Erkennen und Beheben von Sicherheitslücken in Datenbanken ist eine große Herausforderung für viele Internetanwendungen und -systeme. Hacker und böswillige Angreifer können diese Schwachstellen ausnutzen, um an vertrauliche Informationen zu gelangen, Daten zu manipulieren oder das System zum Absturz zu bringen. Um die Sicherheit der Datenbank zu gewährleisten, müssen Entwickler regelmäßige Sicherheitstests und Reparaturen an der Datenbank durchführen. In diesem Artikel stellen wir vor, wie Sie MTR (MySQL Testing Toolset) verwenden, um Sicherheitslücken in Datenbanken zu erkennen und zu beheben. MTR wird offiziell von MySQL bereitgestellt

2023-07-14

Kommentar 0

1514

Wie erkennt und behebt man Sicherheitslücken in PHP-Funktionen?

Artikeleinführung:Erkennen und Beheben von Sicherheitslücken in PHP-Funktionen Bei der PHP-Programmierung ist es von entscheidender Bedeutung, die Sicherheit Ihres Codes zu gewährleisten. Funktionen sind besonders anfällig für Sicherheitslücken. Daher ist es wichtig zu verstehen, wie diese Schwachstellen erkannt und behoben werden können. Sicherheitslücken erkennen SQL-Injection: Prüfen Sie, ob Benutzereingaben direkt zum Erstellen von SQL-Abfragen verwendet werden. Cross-Site-Scripting (XSS): Stellen Sie sicher, dass die Ausgabe bereinigt ist, um die Ausführung schädlicher Skripte zu verhindern. Dateieinbindung: Stellen Sie sicher, dass die eingeschlossenen Dateien von einer vertrauenswürdigen Quelle stammen. Pufferüberlauf: Überprüfen Sie, ob die Größe von Strings und Arrays im erwarteten Bereich liegt. Befehlsinjektion: Verwenden Sie Escape-Zeichen, um zu verhindern, dass Benutzereingaben in Systembefehlen ausgeführt werden. Beheben Sie Sicherheitslücken mithilfe vorbereiteter Anweisungen: Verwenden Sie für SQL-Abfragen mysqli_prep

2024-04-24

Kommentar 0

484

Linux-Serversicherheit: So verwenden Sie die Befehlszeile zum Erkennen von Systemschwachstellen

Artikeleinführung:Linux-Serversicherheit: So verwenden Sie die Befehlszeile zum Erkennen von Systemschwachstellen Einführung: In der heutigen Netzwerkumgebung ist die Serversicherheit sehr wichtig. Linux-Server ist derzeit das am weitesten verbreitete Server-Betriebssystem, ist jedoch nicht vor möglichen Schwachstellen gefeit. Um die Sicherheit und Zuverlässigkeit des Servers zu gewährleisten, müssen wir diese Schwachstellen rechtzeitig erkennen und beheben. In diesem Artikel wird die Verwendung der Befehlszeile zum Erkennen von Schwachstellen im Linux-Serversystem vorgestellt und einige häufig verwendete Befehle und Codebeispiele bereitgestellt. 1. Beim Aktualisieren des Softwarepakets werden Systemlecks erkannt.

2023-09-08

Kommentar 0

1433

Statische PHP-Code-Analyse und Schwachstellenerkennungstechnologie

Artikeleinführung:Einführung in die statische Analyse von PHP-Code und die Technologie zur Erkennung von Schwachstellen: Mit der Entwicklung des Internets wird PHP als sehr beliebte serverseitige Skriptsprache häufig in der Website-Entwicklung und der dynamischen Webseitengenerierung verwendet. Aufgrund der flexiblen und nicht standardisierten Natur der PHP-Syntax können jedoch während des Entwicklungsprozesses leicht Sicherheitslücken entstehen. Um dieses Problem zu lösen, wurde eine Technologie zur statischen Analyse von PHP-Code und zur Erkennung von Schwachstellen entwickelt. 1. Statische Analysetechnologie Die statische Analysetechnologie bezieht sich auf die Analyse des Quellcodes und die Verwendung statischer Regeln, um potenzielle Sicherheitsprobleme zu identifizieren, bevor der Code ausgeführt wird.

2023-08-07

Kommentar 0

1400

Welche Methoden gibt es zur Erkennung von ASP-Schwachstellen?

Artikeleinführung:Zu den Methoden gehören: 1. Verwendung spezieller Schwachstellen-Scanning-Tools; 2. Manuelle Tests zur Erkennung und Überprüfung von Schwachstellen in ASP-Anwendungen; der Code der ASP-Anwendung.

2023-10-13

Kommentar 0

1122

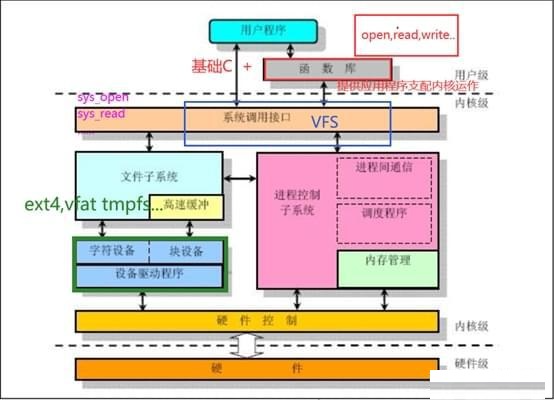

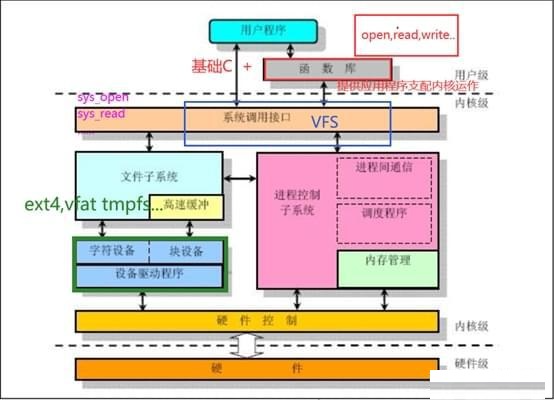

Einführung in die genaue Erkennung von Linux-Kernel-Schwachstellen

Artikeleinführung:Die übliche Methode zum Zitieren von Open-Source-Software besteht darin, die dynamische Bibliothek oder das JAR-Paket von Open-Source-Software einzuführen. Daher ist die Fehlalarmrate bei der Schwachstellenerkennung sehr gering, beim Linux-Kernel ist dies jedoch anders Kernel-Funktionsmodule sind sehr umfangreich und umfangreich und werden während der tatsächlichen Verwendung an die Geschäftsanforderungen angepasst. Daher ist es besonders wichtig, wie in diesem Szenario eine genaue Schwachstellenerkennung erreicht und die Falsch-Positiv-Rate reduziert werden kann. Linux-Kernel-Struktur: Der Linux-Kernel besteht aus sieben Teilen, und jeder einzelne Teil besteht aus mehreren Kernelmodulen. Das Strukturblockdiagramm sieht wie folgt aus: Analyse des Linux-Kernel-Szenarios: Durch die Analyse des Linux-Kernel-Quellcodes können Sie erkennen, dass es sich um einen Unterschied handelt Module werden in verschiedenen Verzeichnissen gespeichert. Der Implementierungscode kann zur Kompilierzeit conf sein.

2024-02-13

Kommentar 0

866

So führen Sie die Schwachstellenerkennung bei der ASP-Sicherheitsprüfung durch

Artikeleinführung:Schritte zur Erkennung von Sicherheitslücken bei der ASP-Anwendung: 1. Sammeln Sie relevante Informationen über die ASP-Anwendung. 3. Überprüfen Sie den Überprüfungs- und Filtermechanismus der ASP-Anwendung Filtermechanismus der Ausgabedaten; 5. Überprüfen Sie den Authentifizierungs- und Sitzungsverwaltungsmechanismus der Anwendung. 7. Überprüfen Sie die Fehlerbehandlung der Anwendung. 9 . Schwachstellen beheben.

2023-10-13

Kommentar 0

776

So erkennen Sie Schwachstellen in ASP manuell

Artikeleinführung:Manuelle Erkennung von Schwachstellen durch ASP: 1. Überprüfen Sie den Überprüfungs- und Filtermechanismus der ASP-Anwendung für Ausgabedaten. 3. Überprüfen Sie den Authentifizierungs- und Sitzungsverwaltungsmechanismus der ASP-Anwendung Berechtigungskontrolle der ASP-Anwendung für Dateien und Verzeichnisse. 6. Überprüfen Sie die Datenbanksicherheit der ASP-Anwendung. 7. Überprüfen Sie die Konfigurationsdatei und Serverkonfiguration der ASP-Anwendung.

2023-10-13

Kommentar 0

1301

Vorhersage von Software-Sicherheitslücken mit Python

Artikeleinführung:Die Vorhersage und Analyse von Software-Sicherheitslücken ist eines der wichtigen Forschungsthemen im aktuellen Bereich der Informationssicherheit. Mit der Popularisierung des Internets und der weit verbreiteten Nutzung von Softwareanwendungen stellen Software-Sicherheitslücken eine enorme Bedrohung für die Informationssicherheit von Unternehmen und Einzelpersonen dar. Um Sicherheitslücken in Software umgehend zu entdecken und zu beheben und die Softwaresicherheit zu verbessern, haben viele Forscher damit begonnen, Technologien wie maschinelles Lernen und Data Mining zu nutzen, um Software-Sicherheitslücken vorherzusagen und zu analysieren. In diesem Artikel wird erläutert, wie Sie mit Python die Vorhersage und Analyse von Sicherheitslücken in der Software implementieren. 1. Datenerfassung und Datenvorverarbeitung

2023-06-30

Kommentar 0

1579

Was sind die gängigen Methoden zur Schwachstellenerkennung für Websites?

Artikeleinführung:Zu den Erkennungsmethoden gehören SQL-Injection-Schwachstellen, XSS-Cross-Site-Scripting-Angriffe usw. Detaillierte Einführung: 1. SQL-Injection-Sicherheitslücke: Geben Sie auf der Seite, die abgefragt werden muss, eine einfache SQL-Anweisung ein und überprüfen Sie das Antwortergebnis. Wenn das durch Eingabe der richtigen Abfragebedingungen zurückgegebene Ergebnis konsistent ist, weist dies darauf hin, dass die Anwendung nicht filtert die Benutzereingabe, und Sie können hier ein vorläufiges Urteil fällen. Es besteht eine SQL-Injection-Sicherheitslücke. 2. XSS-Cross-Site-Scripting-Angriff: Geben Sie in der Dateneingabeschnittstelle <script>alert(/123/)</script> ein. Wenn nach erfolgreichem Speichern ein Dialogfeld angezeigt wird, weist dies darauf hin, dass hier eine Sicherheitslücke besteht.

2023-11-20

Kommentar 0

1615

Fragen zu Sicherheitslücken in Projektprogrammen, die von Sicherheitserkennungstools gescannt werden?

Artikeleinführung:Das Kundenunternehmen nutzte eine Evaluierungssoftware, um unser Projekt zu bewerten, und stellte mehrere Sicherheitslücken fest, darunter SQL-Injection- und XSS-Angriffe. Ich schaute mir den Serverprogrammcode an, in dem die Sicherheitslücken auftraten, und stellte fest, dass die Seite grundsätzlich Get- oder Post-Daten an den Server sendet. Schwachstellen treten an Stellen auf, an denen das Backend Daten mithilfe des CI-Frameworks empfängt ...

2016-08-04

Kommentar 0

1092

Zu welcher Art von Sicherheitslücke gehört die phpmyadmin-Sicherheitslücke?

Artikeleinführung:phpMyAdmin ist anfällig für mehrere Schwachstellen, darunter: 1. Schwachstelle durch SQL-Injection (XSS); 3. Schwachstelle durch Remotecode-Ausführung (LFI); 5. Schwachstelle bei der Offenlegung von Informationen; Sicherheitslücke; 6. Sicherheitslücke bezüglich der Rechteausweitung.

2024-04-07

Kommentar 0

1069

Erkennung von PHP-Speicherlecks: Identifizieren und Beheben von Speicherlecks

Artikeleinführung:Antwort: PHP-Speicherlecks werden durch Zirkelverweise verursacht, wodurch die Anwendung immer mehr Speicher belegt. Schritte: Speicherlecks erkennen: Verwenden Sie Tools wie debug_backtrace(), xdebug oder PHP-GC. Praktischer Fall: Zirkelverweise können zu Speicherverlusten führen, z. B.: ObjectA und ObjectB verweisen aufeinander. Beheben Sie Speicherlecks: Verwenden Sie schwache Referenzen, unset() oder gestalten Sie den Code neu. Verhindern Sie Speicherlecks: Aktivieren Sie die PHP-Garbage Collection, überprüfen Sie Ihren Code regelmäßig und verwenden Sie Tools zum Erkennen und Beheben von Speicherlecks.

2024-06-02

Kommentar 0

991

Waymap v. Web Vulnerability Scanner

Artikeleinführung:Waymap – Web-Schwachstellenscanner

Version: 1.0.3 Autor: Trix Cyrus Copyright: © 2024 Trixsec Org

Was ist Waymap?

Waymap v1.0.3 ist ein schneller und optimierter Web-Schwachstellenscanner, der für Penetrationstester entwickelt wurde. Es hilft bei der Identifizierung von Schwachstellen

2024-09-21

Kommentar 0

1054

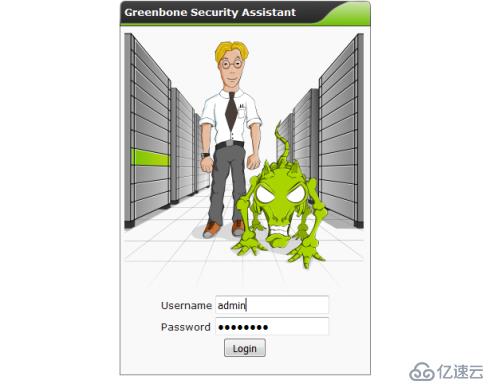

So verwenden Sie die Schwachstellen-Scan-Software OpenVas

Artikeleinführung:Einfach ausgedrückt ist Openvas eine Open-Source-Software zur Erkennung und Überprüfung von Schwachstellen. Openvas-Manager (Openvasmd) 9390 Openvas-Scanner (Openvassd) 9391 Greenbonesecurity Assistant (GSAD) 9392 Tatsächlich ist die Installation sehr einfach, aber es hat lange gedauert Mach es zum ersten Mal. Hauptsächlich das Installationsskript und das Erkennungsskript http://www.openvas.org/install-packages.html Dies ist die Download-Adresse, der Anfangsstatus der Paketinstallation, das Schließen von iptables und selinux#wget-q-O-http:

2023-05-27

Kommentar 0

1278

Welche Arten von Systemschwachstellen gibt es?

Artikeleinführung:Systemschwachstellentypen werden nach Quelle klassifiziert: Softwareschwachstellen, Hardwareschwachstellen, Konfigurationsschwachstellen, klassifiziert nach Auswirkungsbereich: lokale Schwachstellen, Remoteschwachstellen, klassifiziert nach Angriffsart: Schwachstellen durch Privilegienausweitung, Schwachstellen durch Denial-of-Service, Schwachstellen bei der Codeausführung; nach Auswirkung Klassifizierung nach Grad: Schwachstellen mit geringem Risiko, Schwachstellen mit mittlerem Risiko, Schwachstellen mit hohem Risiko; Klassifizierung nach Schwachstellenausnutzungsmethode: offengelegte Schwachstellen, Zero-Day-Schwachstellen.

2024-04-11

Kommentar 0

1331