Insgesamt10000 bezogener Inhalt gefunden

So implementieren Sie die Netzwerksicherheitsüberwachung mit Python

Artikeleinführung:So implementieren Sie die Netzwerksicherheitsüberwachung mit Python Die Netzwerksicherheitsüberwachung ist eine der wichtigen Aufgaben, die im heutigen Internetzeitalter nicht ignoriert werden dürfen. Böswillige Angriffe, Datenlecks und andere Cybersicherheitsbedrohungen können für Unternehmen und Einzelpersonen enorme Verluste verursachen. Um die Netzwerksicherheit zu schützen und die Integrität und Zuverlässigkeit von Netzwerksystemen und -daten sicherzustellen, ist es von entscheidender Bedeutung, eine Reihe wirksamer Überwachungsmaßnahmen zu ergreifen. In diesem Artikel wird erläutert, wie Sie mit der Programmiersprache Python die Netzwerksicherheitsüberwachung implementieren. Python ist eine prägnante und dennoch leistungsstarke Programmiersprache mit einer umfangreichen Bibliothek

2023-06-29

Kommentar 0

1755

So führen Sie die Überwachung des Netzwerkverkehrs und die Erkennung von Eindringlingen mit Python durch

Artikeleinführung:So führen Sie die Überwachung des Netzwerkverkehrs und die Erkennung von Eindringlingen mit Python durch. Netzwerksicherheit ist im heutigen Informationszeitalter eine wichtige Aufgabe. Für Unternehmen und Privatpersonen ist es von entscheidender Bedeutung, Netzwerkeinbrüche rechtzeitig zu erkennen und darauf zu reagieren. Die Überwachung des Netzwerkverkehrs und die Erkennung von Eindringlingen sind gängige und wirksame Methoden zur Sicherheitsabwehr. In diesem Artikel wird erläutert, wie Sie mit der Programmiersprache Python die Überwachung des Netzwerkverkehrs und die Erkennung von Eindringlingen implementieren. 1. Grundkonzepte der Netzwerkverkehrsüberwachung Unter Netzwerkverkehrsüberwachung versteht man den Prozess der Echtzeitüberwachung und Aufzeichnung von Datenflüssen im Netzwerk. durch Überwachungsnetzwerk

2023-06-29

Kommentar 0

4103

Warum ist das Überwachungsnetzwerk nicht erreichbar?

Artikeleinführung:Gründe und Lösungen für das nicht erreichbare Überwachungsnetzwerk: 1. Verursacht durch Hardwareprobleme. Sie können überprüfen, ob die Stromversorgung der Überwachungskamera normal eingeschaltet ist, ob der Kristallkopf des Netzwerkkabels intakt ist, und eine Netzwerkkabelzange verwenden ein neuer Kristallkopf; 2. Konflikt oder Fehler in der Konfiguration der Netzwerk-IP-Adresse. Dadurch können Sie die IP-Adresse des Geräts überprüfen, um sicherzustellen, dass die IP-Adresse der Netzwerkkamera und die IP-Adresse des Festplatten-Videorecorders vorhanden sind demselben Netzwerksegment zugeordnet und können nicht wiederholt werden.

2023-02-28

Kommentar 0

30125

PHP implementiert das Open-Source-Netzwerküberwachungstool Nagios

Artikeleinführung:Nagios ist ein Open-Source-Netzwerküberwachungstool zur Überwachung des Betriebsstatus von Netzwerken, Servern und Anwendungen. Es kann Netzwerkanomalien, Ausfälle und Leistungsprobleme erkennen und melden, um Systemadministratoren dabei zu helfen, rechtzeitig Maßnahmen zur Vermeidung von Systemabstürzen zu ergreifen. In diesem Artikel stellen wir vor, wie Sie die PHP-Sprache verwenden, um das Open-Source-Netzwerküberwachungstool Nagios zu implementieren, und diskutieren, wie Sie es in einer realen Umgebung anwenden. 1. PHP und Nagios installieren Bevor Sie beginnen, müssen Sie PHP und Nagios installieren. PHP ist beliebt

2023-06-18

Kommentar 0

1058

Was bedeutet es, wenn das Netzwerk überwacht wird?

Artikeleinführung:Das überwachte Netzwerk bedeutet, dass auf dem Mobiltelefon eine Drittanbieteranwendung mit einem CA-Zertifikat installiert ist. Die Anwendung überwacht und ändert die relevanten Daten. Dies ist eine Erinnerung für den Benutzer, nachdem das Mobiltelefon das Risiko erkannt hat.

2019-10-30

Kommentar 0

68881

So verwenden Sie Python-Skripte zur Netzwerküberwachung auf Linux-Servern

Artikeleinführung:So verwenden Sie Python-Skripte zur Netzwerküberwachung auf Linux-Servern. Einführung: Mit der Entwicklung der Technologie und der Popularität des Internets ist das Netzwerk zu einem unverzichtbaren Bestandteil des Lebens und der Arbeit der Menschen geworden. Netzwerkstabilität und -sicherheit waren jedoch schon immer wichtige Anliegen. Um den normalen Betrieb des Servers sicherzustellen, ist eine Netzwerküberwachung unerlässlich. In diesem Artikel wird die Verwendung von Python-Skripten zur Netzwerküberwachung auf Linux-Servern vorgestellt und spezifische Codebeispiele bereitgestellt. 1. Installieren Sie die erforderlichen Bibliotheken. Bevor wir beginnen, müssen wir sicherstellen

2023-10-05

Kommentar 0

1286

uniapp implementiert die Verwendung der Netzwerkstatusüberwachungsbibliothek zur Überwachung des Netzwerkverbindungsstatus

Artikeleinführung:uniapp implementiert die Verwendung der Netzwerkstatusüberwachungsbibliothek zur Überwachung des Netzwerkverbindungsstatus. Netzwerkverbindungen spielen eine wichtige Rolle in der modernen Anwendungsentwicklung. In Uniapp kann uns die Implementierung der Netzwerkstatusüberwachung dabei helfen, Änderungen im Netzwerkverbindungsstatus rechtzeitig zu erfassen, um eine entsprechende Verarbeitung durchzuführen und die Benutzererfahrung zu verbessern. In diesem Artikel wird die Verwendung der Netzwerkstatusüberwachungsbibliothek zur Überwachung des Netzwerkverbindungsstatus vorgestellt und spezifische Codebeispiele bereitgestellt. 1. Verwendung der Netzwerkstatusüberwachungsbibliothek in Uniapp In Uniapp können wir Uni- verwenden

2023-10-18

Kommentar 0

2068

Verwendung der PHP- und ICMP-Protokolle zur Überwachung und Kommunikation des Netzwerkstatus

Artikeleinführung:Verwendung der PHP- und ICMP-Protokolle zur Netzwerkstatusüberwachung und -kommunikation Mit der Popularität und Entwicklung des Internets wird die Netzwerkstatusüberwachung immer wichtiger. Für Netzwerkadministratoren ist es wichtig, die Stabilität und Reaktionszeit des Netzwerks zu verstehen. In diesem Artikel wird die Verwendung der PHP- und ICMP-Protokolle zur Überwachung und Kommunikation des Netzwerkstatus vorgestellt und Codebeispiele bereitgestellt. 1. Einführung in das ICMP-Protokoll ICMP (Internet Control Message Protocol) ist ein Unterprotokoll der TCP/IP-Protokollsuite. Es wird zum Senden von Steuernachrichten in IP-Netzwerken und zur Bereitstellung von Netzwerken verwendet

2023-07-29

Kommentar 0

923

Echtzeitüberwachung des Internetzugangs im LAN?

Artikeleinführung:1. Echtzeitüberwachung des Internetzugangs im LAN? Bei der Verwendung der Super Eye-Computerbildschirmüberwachung müssen Benutzer keine zusätzlichen Geräte verkabeln oder kaufen. Sie müssen lediglich die „Super Eye-Computerbildschirmüberwachungssoftware für Verwaltungsterminals und Mitarbeiterterminals“ herunterladen und installieren und können die Maus zum einfachen Durchsuchen verwenden Zeichnen Sie die gesteuerten Computer auf dem Steuerterminal auf. Der Computerstatus, Informationen usw. können jederzeit und überall auf dem Bildschirm überwacht werden. Zu diesem Zeitpunkt werden alle überwachten Status und Informationen des Computers vollständig von Sicherheitskräften wie 360 und dem Ministerium für öffentliche Sicherheit geschützt. Er ist äußerst sicher, zuverlässig, stabil und privat. Super Eye kann Echtzeit-Bildschirmüberwachung/Fernsteuerung/Computerbildschirmaufzeichnung, Bildschirmüberwachung/Online-Verhaltensmanagement/Dokumentenleckschutz/Verhaltensprüfungsdatei-Antileckschutz, transparente Verschlüsselung, um zu verhindern, dass Unternehmensdokumente, Konstruktionszeichnungen usw. E-Mails verlieren/ Bildschirme/Webseiten/Spiele/Betriebsprogramm/Verkehr

2024-08-16

Kommentar 0

308

So stellen Sie eine Verbindung zur Überwachung per Mobiltelefon her

Artikeleinführung:Das Mobiltelefon stellt über die Schritte Auswahl der geeigneten Überwachungsausrüstung, Installation der Ausrüstung, Herunterladen der Überwachungs-APP, Hinzufügen der Ausrüstung und Durchführung der Fernüberwachung eine Verbindung zur Überwachung her. Detaillierte Einführung: 1. Wählen Sie geeignete Überwachungsgeräte, berücksichtigen Sie Ihre eigenen Bedürfnisse und Ihr Budget und wählen Sie Geräte mit Fernüberwachungsfunktionen für Mobiltelefone. 2. Um die Geräte zu installieren, müssen Sie die Geräte im Allgemeinen an die Stromversorgung anschließen und an den Computer anschließen über ein Netzwerkkabel oder ein drahtloses Netzwerk. 3. Laden Sie die Überwachungs-App herunter, suchen Sie die entsprechende Überwachungs-App und laden Sie sie herunter. 4. Um Überwachungsgeräte hinzuzufügen, müssen Sie sicherstellen, dass das Mobiltelefon und die Überwachungsausrüstung vorhanden sind das gleiche LAN usw.

2023-09-21

Kommentar 0

7494

Wie implementiert die C++-Funktion Netzwerk-Sniffing in der Netzwerkprogrammierung?

Artikeleinführung:Netzwerk-Sniffing in C++ kann über die pcap-Bibliothek implementiert werden. Verwenden Sie pcap_lookupdev(NULL), um den Netzwerkadapter zu finden, pcap_open_live(), um die Sniffing-Schnittstelle zu öffnen, pcap_loop(), um auf Pakete zu warten, und verwenden Sie eine Rückruffunktion (z. B. packet_handler), um die erfassten Pakete zu verarbeiten. Diese Technologie kann für Penetrationstests, Sicherheitsüberwachung und Netzwerkfehlerbehebung verwendet werden.

2024-04-26

Kommentar 0

557

Python-Skript zum Überwachen von Netzwerkverbindungen und Speichern in einer Protokolldatei

Artikeleinführung:Die Überwachung von Netzwerkverbindungen ist entscheidend für die Gewährleistung der Stabilität und Sicherheit Ihres Computersystems. Unabhängig davon, ob Sie ein Netzwerkadministrator oder ein einzelner Benutzer sind, kann die Möglichkeit, Netzwerkverbindungen zu verfolgen und zugehörige Informationen zu protokollieren, von unschätzbarem Wert sein. In diesem Blogbeitrag erfahren Sie, wie Sie ein Python-Skript erstellen, um Netzwerkverbindungen zu überwachen und die Daten in einer Protokolldatei zu speichern. Indem wir die Leistungsfähigkeit von Python und seinen umfangreichen Bibliotheken nutzen, können wir ein Skript entwickeln, um den Netzwerkstatus regelmäßig zu überprüfen, relevante Details wie IP-Adresse, Zeitstempel und Verbindungsstatus zu erfassen und sie zur späteren Verwendung in einer Protokolldatei zu speichern. Dieses Skript bietet nicht nur Echtzeiteinblicke in Netzwerkverbindungen, sondern auch historische Aufzeichnungen, die bei der Fehlerbehebung und Analyse helfen. Richten Sie die Umgebung ein, bevor Sie mit dem Schreiben von P beginnen

2023-09-01

Kommentar 0

788

So installieren Sie Zeek Internet Security Monitor 12 unter Debian

Artikeleinführung:Bro wurde in Zeek umbenannt und ist ein leistungsstarker Open-Source-Netzwerksicherheitsmonitor. Es ist nicht nur ein IDS, sondern auch ein Netzwerkanalyse-Framework. Zeek bietet Ihnen Echtzeiteinblicke in den Netzwerkbetrieb, um Sicherheitsvorfälle zu erkennen und zu verhindern. Zu den Vorteilen gehören eine detaillierte Protokollierung des Netzwerkverkehrs, eine ereignisgesteuerte Analyse und die Fähigkeit, eine Vielzahl von Netzwerkanomalien und Sicherheitsereignissen zu erkennen. Installieren Sie Zeek Internet Security Monitor 12 Bookworm unter Debian Schritt 1. Bevor Sie Zeek installieren, müssen Sie Ihr Debian-Repository aktualisieren und aktualisieren, indem Sie den folgenden Befehl ausführen: sudoaptupdatesudoaptupgrade Dieser Befehl aktualisiert die Paketliste für Upgrades und neue Paketinstallationen. Schritt 2. Installieren Sie ZeekN unter Debian

2024-02-19

Kommentar 0

413

Hängen Ethernet-Controller und Netzwerkadapter zusammen?

Artikeleinführung:Mit der kontinuierlichen Weiterentwicklung der Netzwerktechnologie sind Ethernet-Controller nach und nach zu einem unverzichtbaren Bestandteil moderner Netzwerke geworden. Allerdings könnten einige Leute, die mit dem Bereich der Netzwerke nicht vertraut sind, durch die Konzepte von Ethernet-Controller und Netzwerkadapter verwirrt sein. Ist ein Ethernet-Controller also tatsächlich ein Netzwerkadapter? Um diese Frage zu beantworten, müssen wir zunächst die Definition und Rolle dieser beiden Konzepte verstehen. Ein Ethernet-Controller, auch Netzwerk-Controller oder Ethernet-Schnittstellenkarte genannt, ist ein Hardwaregerät, das einen Computer mit einem Netzwerk verbindet. Es

2024-02-19

Kommentar 0

754

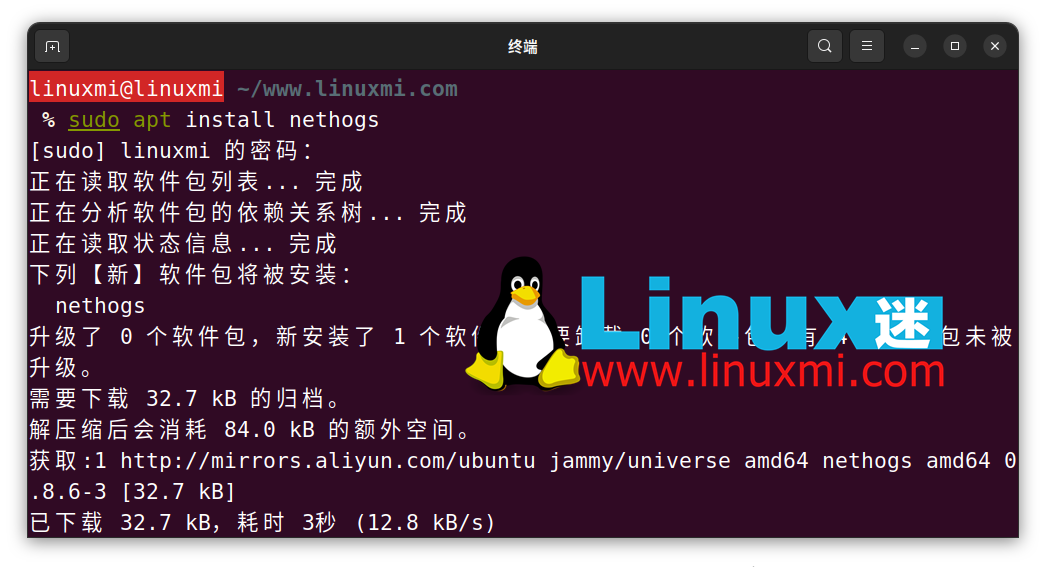

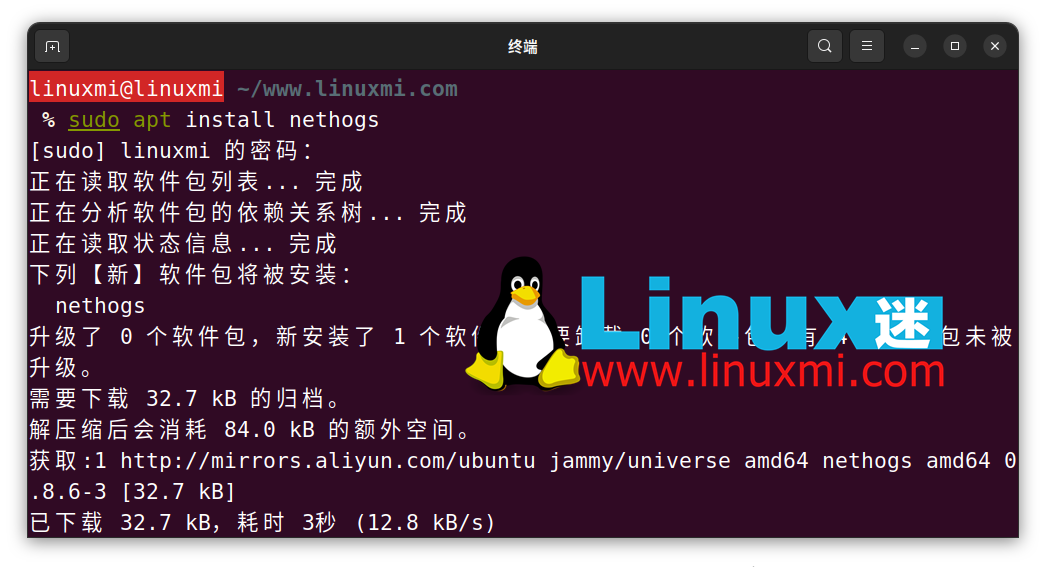

So überwachen Sie die Netzwerknutzung von Prozessen unter Linux

Artikeleinführung:Bei Computern ist der Zugang zum Internet unbedingt erforderlich. Möglicherweise möchten Sie jedoch wissen, welche Linux-Prozesse auf Ihrem Computer die Verbindungen am häufigsten nutzen. Glücklicherweise ist die Überwachung von Prozessen, die Bandbreite nutzen, mithilfe einiger gängiger Linux-Tools sehr einfach. Hier finden Sie eine Einführung in mehrere Tools: nethogsnethogs ist ein Programm ähnlich wie htop oder top, das die CPU- und Speicherauslastung in Bezug auf Internetverbindungen bereitstellt. Es bietet einen schnellen Überblick darüber, welche Prozesse eine Netzwerkverbindung verwenden. Nethogs ist wie top, htop oder atop ein Vollbildprogramm, das alle paar Sekunden aktualisiert wird, um die vom aktuellen Prozess hergestellten Netzwerkverbindungen anzuzeigen. Sie können es einfach über Ihren Paketmanager installieren

2024-02-05

Kommentar 0

1341

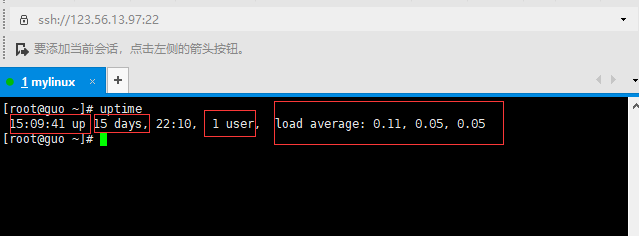

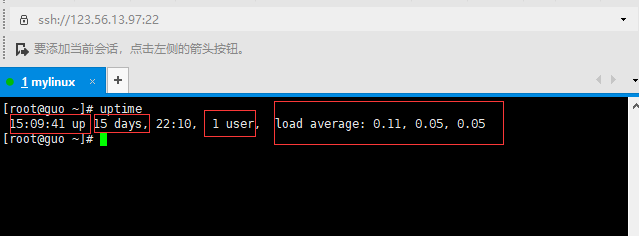

Linux-Leistungsüberwachung

Artikeleinführung:In diesem Artikel geht es hauptsächlich um den Betrieb der Leistungsüberwachung unter Linux (CentOS). 1. Überwachen Sie die CPU-Auslastung. Mit diesem Befehl wird die aktuelle Anzahl der angemeldeten Benutzer und die durchschnittliche Auslastung des Systems ausgegeben in der CPU-Warteschlange pro Zeiteinheit. Je mehr Prozesse vorhanden sind, desto ausgelasteter ist die CPU. 2. Überwachen Sie die Nutzung von Speicher und Swap-Partition – kostenlos 3. Systemfestplattennutzung – df Hier verwenden wir df-h, um Kapazitätsinformationen auf benutzerfreundliche Weise anzuzeigen. 4. Überwachen Sie die Netzwerknutzung – IP und Netstatip können die Netzwerkkartenschnittstelle anzeigen Informationen: In Centos ist die Netzwerkkarte nicht mehr der einheitliche Befehl ethx, sondern wird überprüft

2024-06-02

Kommentar 0

1043

Welche technischen Präventionsmethoden gibt es für die Netzwerksicherheit?

Artikeleinführung:Zu den Präventionsmethoden für Netzwerksicherheitstechnologien gehören Firewalls, Systeme zur Erkennung und Verhinderung von Eindringlingen, Authentifizierung und Zugriffskontrolle, Datenverschlüsselung, Sicherheitspatches und -aktualisierungen, Sicherheitsprüfung und -überwachung, Bedrohungsinformationen und Schwachstellenmanagement, Schulung und Schulung, Netzwerkisolation und -segmentierung sowie Social Engineering . Lernprävention, Malware-Prävention, Sicherung und Wiederherstellung, physische Sicherheitsmaßnahmen, Überwachung und Analyse des Netzwerkverkehrs, Sicherheitsrichtlinien und Compliance usw. Ausführliche Einführung: 1. Eine Firewall ist ein Netzwerksicherheitsgerät, mit dem der Datenverkehr innerhalb und außerhalb des Netzwerks gemäß festgelegten Regeln und Richtlinien usw. überwacht und gesteuert wird.

2023-09-07

Kommentar 0

1792