Insgesamt10000 bezogener Inhalt gefunden

Was macht Dreamweaver CMS hauptsächlich?

Artikeleinführung:Dreamweaver CMS ist hauptsächlich für den Aufbau, die Verwaltung und die Wartung von Websites verantwortlich. 1. Website-Erstellung: Dreamweaver CMS bietet eine Fülle von Vorlagen und Plug-In-Ressourcen. Benutzer können entsprechend ihren eigenen Anforderungen geeignete Vorlagen und Plug-Ins auswählen und schnell ihre eigenen Websites erstellen - Um Vorlagen und Plug-Ins zu verwenden, können sich Benutzer über einen Browser für die Website-Verwaltung anmelden. Dreamweaver CMS bietet automatische Sicherungs- und Datenbankverwaltungsfunktionen, um die Sicherheit und den stabilen Betrieb zu gewährleisten die Website.

2023-08-08

Kommentar 0

927

HowNet antwortet auf die Strafentscheidung der Cyberspace Administration of China: Aufrichtig akzeptieren und entschlossen befolgen

Artikeleinführung:Laut Nachrichten dieser Website vom 6. September gab CNKI eine Erklärung heraus, in der es hieß, dass die Cyberspace Administration of China heute ihre Entscheidung bekannt gegeben habe, Verwaltungsstrafen im Zusammenhang mit der Überprüfung der Netzwerksicherheit gegen CNKI zu verhängen. Diesbezüglich akzeptiert das Unternehmen dies aufrichtig und befolgt sie entschieden. Seit die Cyberspace Administration of China am 23. Juni 2022 eine Netzwerksicherheitsüberprüfung von CNKI eingeleitet hat, hat CNKI uneingeschränkt kooperiert, den gleichen Schwerpunkt auf Sicherheit und Entwicklung gelegt, umfassende Korrekturarbeiten durchgeführt und verschiedene Aspekte wie Netzwerksicherheit und Daten weiter gestärkt Sicherheit und Schutz personenbezogener Daten. Wir danken den zuständigen Behörden für ihre Kontrolle und Anleitung und der Öffentlichkeit für ihre Kritik und Aufsicht. Auch in Zukunft wird CNKI die Management- und Kontrollsysteme für den Schutz personenbezogener Daten, die Datensicherheit und die Netzwerksicherheit weiter konsolidieren und an der Entwicklungsstrategie festhalten, „der wissenschaftlichen und technologischen Innovation zu dienen, die akademische Kommunikation zu fördern und soziale Verantwortung zu übernehmen“.

2023-09-15

Kommentar 0

1254

Erstellen Sie ein sicheres Authentifizierungssystem mit Golang und Vault

Artikeleinführung:Aufbau eines sicheren Authentifizierungssystems mit Golang und Vault Im heutigen Internetzeitalter ist der Schutz der Sicherheit von Benutzerdaten zu einer sehr wichtigen Aufgabe geworden. Die Authentifizierung als erste Verteidigungslinie zum Schutz von Benutzerdaten ist ein wesentliches Modul für jede Anwendung. Um die Sicherheit der Authentifizierung zu gewährleisten, können wir Golang und Vault verwenden, um ein sicheres Authentifizierungssystem aufzubauen. Vault ist ein von HashiCorp entwickeltes Open-Source-Tool zur sicheren Verwaltung und zum Schutz sensibler Daten.

2023-07-17

Kommentar 0

883

Nutzen Sie PHP-Verschlüsselungsfunktionen, um Sicherheitsschutzfunktionen für die Datenübertragung zu implementieren

Artikeleinführung:Verwendung von PHP-Verschlüsselungsfunktionen zur Realisierung der Sicherheitsschutzfunktion der Datenübertragung Mit der Entwicklung und Verbreitung des Internets ist die Sicherheit der Datenübertragung zu einem äußerst wichtigen Thema geworden. Ob Sie online einkaufen, Banküberweisungen tätigen oder innerhalb Ihres Unternehmens kommunizieren: Sie müssen sicherstellen, dass Ihre Daten sicher übertragen werden. Um dieses Problem zu lösen, können Entwickler die Verschlüsselungsfunktion von PHP nutzen, um die Sicherheitsschutzfunktion der Datenübertragung zu realisieren. PHP ist eine beliebte serverseitige Skriptsprache, die häufig für die Website-Entwicklung verwendet wird. Es stellt verschiedene Verschlüsselungsfunktionen zur Verfügung, mit denen Daten ver- und entschlüsselt werden können

2023-11-20

Kommentar 0

730

Welche Unternehmen hat PHP?

Artikeleinführung:Zu den Unternehmen von php Uncle Bird gehören: 1. Yahoo!, dessen Hauptaufgabe die Website-Entwicklung und Wartung der PHP-Technologie ist; 2. Etsy, eine Online-Marktplattform für Kunsthandwerk und unabhängige Designs; 3. SURE SWIFT CAPITAL, ein Unternehmen, das sich auf die Bereitstellung von Startups konzentriert; Risikokapitalgesellschaft, die Unternehmen finanziell unterstützt; 4. Tideways, ein Unternehmen, das PHP-Leistungsüberwachungs- und -analysedienste anbietet; 5. WePay, ein Online-Zahlungsverarbeitungsunternehmen, das sichere Zahlungslösungen für Privatpersonen und Händler bereitstellt;

2023-07-27

Kommentar 0

1502

OnePlus Pad Go: die perfekte Kombination aus langer Akkulaufzeit und Schnellladetechnologie

Artikeleinführung:Laut Nachrichten vom 6. Oktober hat OnePlus heute in Indien sein neuestes Android-Tablet-Produkt OnePlus PadGo veröffentlicht. Das Tablet verfügt über eine Vielzahl beeindruckender Funktionen, die den Benutzern ein erstklassiges Erlebnis bieten sollen. OnePlus PadGo verwendet ein beeindruckendes 11,35-Zoll-Display mit 2,4K-Auflösung und einer hervorragenden Bildwiederholfrequenz von 144 Hz und unterstützt Dolby Vision und HDR10+-Technologie, was klarere und lebendigere visuelle Effekte ermöglicht. Darüber hinaus verfügt das Tablet über einen TuVRheinland-Blaulichtfilterschutz, um die Augen der Benutzer vor den Schäden durch blaue Lichtstrahlung zu schützen. Nach Angaben des Herausgebers ist OnePlus PadGo mit einem MediaTek HelioG99-Achtkernprozessor ausgestattet, gepaart mit einer Mali-G57MP2-GPU

2023-10-06

Kommentar 0

1510

Wie die IT-Abteilung Computer steuert

Artikeleinführung:1. Wie steuert die IT-Abteilung Computer? Wie steuert die IT-Abteilung Computer? In modernen Unternehmen spielt die IT-Abteilung eine äußerst wichtige Rolle. Als Technologiezentrum ist die IT-Abteilung für die Wartung der Netzwerksysteme, Computerausrüstung und Softwareanwendungen des Unternehmens verantwortlich, um die Effizienz und Sicherheit des Unternehmensbetriebs zu gewährleisten. Mit der Popularität von Computern und der kontinuierlichen Weiterentwicklung der Technologie ist es für IT-Abteilungen jedoch immer schwieriger geworden, Computer zu steuern. In diesem Artikel werden verschiedene Methoden und Strategien untersucht, wie IT-Abteilungen Computer steuern können. Netzwerksicherheitsmanagement Erstens können IT-Abteilungen die Computernutzung durch Netzwerksicherheitsmanagement kontrollieren. Dazu gehören Maßnahmen wie die Einrichtung von Firewalls, die Überwachung des Netzwerkverkehrs sowie die Implementierung von Zugangskontroll- und Verschlüsselungstechnologien, um die Netzwerksysteme des Unternehmens und wichtige Daten vor unbefugtem Zugriff zu schützen. Software und Anwendungen

2024-08-14

Kommentar 0

1036

Python Django und maschinelles Lernen: Erkundung der unendlichen Möglichkeiten von Webanwendungen

Artikeleinführung:Vorteile von Django: Schnelle Entwicklung und Skalierbarkeit: Die MTV-Architektur (Model-Template-View) von Django vereinfacht die Entwicklung von WEB-Anwendungen erheblich und macht sie skalierbar, um eine wachsende Benutzerbasis und komplexe Funktionen zu bewältigen. Sicherheit: DjanGo verfügt über integrierte leistungsstarke Sicherheitsfunktionen wie Cross-Site-Scripting-Schutz (XSS), SQL-Injection-Schutz und CSRF-Schutz, um sicherzustellen, dass Anwendungen vor Netzwerkangriffen geschützt sind. RESTful API: Django bietet eine Reihe von Tools zum Erstellen und Verwalten von RESTful APIs und vereinfacht die Interaktion mit Front-End- und mobilen Anwendungen. Anwendung von maschinellem Lernen in der prädiktiven Django-Modellierung: Django-Anwendungen durch Training von Modellen für maschinelles Lernen

2024-03-28

Kommentar 0

769

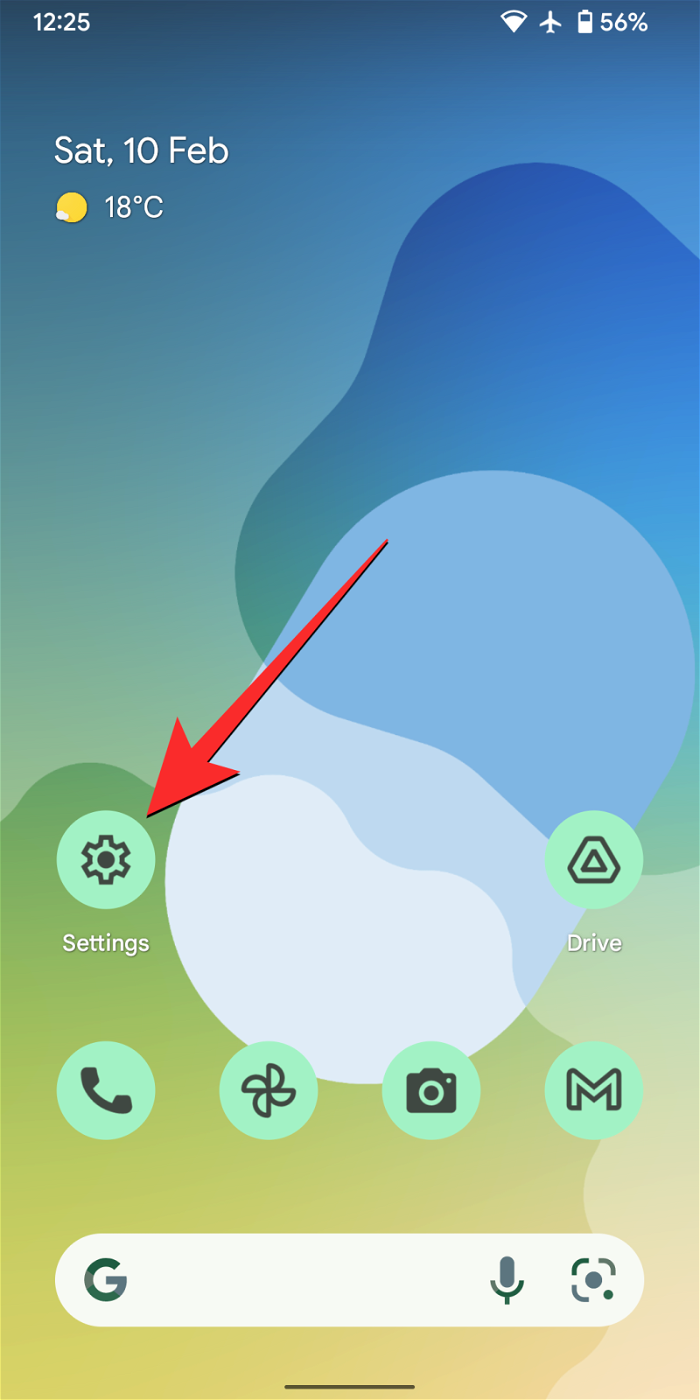

So aktivieren Sie den Defender-Smartscreen

Artikeleinführung:Im von Microsoft eingeführten Betriebssystem Win10 gibt es eine integrierte intelligente Sicherheitsfunktion namens SmartScreen. Diese Funktion bietet Benutzern hervorragende Netzwerkschutzmaßnahmen, indem sie potenziell gefährliche Websites genau identifiziert und effektiv blockiert und verschiedene potenzielle Malware entfernt. Zu diesem Zweck empfehlen wir Benutzern dringend, die folgenden detaillierten Schritte zu befolgen, um diese Funktion zu aktivieren. So öffnen Sie Defendersmartscreen 1. Geben Sie die Einstellungen ein, klicken Sie auf „Update und Sicherheit“ 2. Klicken Sie links auf „Windows-Sicherheitscenter“ und dann rechts auf „App- und Browsersteuerung“ 3. Klicken Sie auf „Reputationsbasierte Schutzeinstellungen“ 4. Überprüfen Sie „ für Microsoft

2024-01-30

Kommentar 0

968

Die weltweit ersten „AI System Security Development Guidelines' wurden veröffentlicht und schlagen vier Aspekte der Sicherheitsüberwachungsanforderungen vor

Artikeleinführung:Am 26. November 2023 haben die Regulierungsbehörden für Cybersicherheit in 18 Ländern, darunter den Vereinigten Staaten, dem Vereinigten Königreich und Australien, gemeinsam die weltweit ersten „AI System Security Development Guidelines“ herausgegeben, um Modelle künstlicher Intelligenz vor böswilliger Manipulation zu schützen und Unternehmen mit künstlicher Intelligenz zu intelligenten Unternehmen zu drängen Achten Sie bei der Entwicklung oder Verwendung von Modellen der künstlichen Intelligenz stärker auf „Security by Design“. Die US-amerikanische Cybersecurity and Infrastructure Security Agency (CISA) als einer der wichtigsten Teilnehmer erklärte, dass die Welt einen Wendepunkt in der rasanten Entwicklung der KI-Technologie erlebe und die KI-Technologie heute wahrscheinlich die einflussreichste Technologie sei. Die Gewährleistung der Cybersicherheit ist jedoch der Schlüssel zum Aufbau sicherer, zuverlässiger und vertrauenswürdiger KI-Systeme. Zu diesem Zweck haben wir die Regulierungsbehörden für Cybersicherheit mehrerer Länder vereint und mit Google, Amazon, OpenAI und Microsoft zusammengearbeitet

2023-11-28

Kommentar 0

963

Huawei gab bekannt: Hu Houkun wird vom 1. Oktober 2023 bis 31. März 2024 als rotierender Vorsitzender fungieren

Artikeleinführung:Laut den Nachrichten dieser Website wurde am 30. September auf der offiziellen Website von Huawei eine Ankündigung über die Aufgaben des rotierenden Vorsitzenden veröffentlicht. Vom 1. Oktober 2023 bis zum 31. März 2024 wird Herr Hu Houkun als rotierender Vorsitzender fungieren. Der rotierende Vorsitzende ist während seiner Amtszeit die oberste Führungskraft des Unternehmens und leitet den Vorstand des Unternehmens sowie dessen ständigen Ausschuss. Der Ankündigung zufolge fungiert Hu Houkun als stellvertretender Vorsitzender, rotierender Vorsitzender, Mitglied des Vorstands des Unternehmens und Vorsitzender des Global Cybersecurity and User Privacy Protection Committee. Er verfügt über mehr als 30 Jahre Erfahrung in der IKT-Branche. Hu Houkun kam 1990 zu Huawei und fungierte als China-Chef des Unternehmens. Er bekleidet Positionen wie den Präsidenten der Marketingabteilung, den Präsidenten der Region Lateinamerika, den Präsidenten der globalen Vertriebsabteilung, den Vorsitzenden von Huawei USA, den Präsidenten für Vertrieb und Service und den Präsidenten für Strategie und Marketing. 201

2023-10-01

Kommentar 0

1155

Greenlink bringt die revolutionäre magnetische Bluetooth-Tastatur für das iPad für eine komfortablere Bedienung auf den Markt

Artikeleinführung:Die neueste revolutionäre magnetische iPad Magic Bluetooth-Tastatur von Greenlink wurde auf der E-Commerce-Plattform eingeführt und hat große Aufmerksamkeit erregt. Der Preis für dieses innovative Produkt beginnt bei 499 Yuan und soll iPad-Benutzern ein komfortableres Eingabe- und Bedienerlebnis bieten. Diese magnetische iPad Magic Bluetooth-Tastatur wurde speziell für iPad Air 4/5 (10,9 Zoll) und iPad Pro (11/12,9 Zoll) entwickelt Zoll)-Versionsdesign mit einem einzigartigen magnetischen Aufhängungshalterungsdesign, das das iPad einfach verbinden und stabil halten kann. Darüber hinaus ist die Tastatur mit einer doppelseitigen Schutzhülle vorne und hinten ausgestattet, um einen umfassenden Sicherheitsschutz für Ihr iPad zu bieten. Nach meinem Verständnis bietet diese Tastatur nicht nur eine Tastatur in voller Größe und ein Multi-Touch-Trackpad, sondern ist auch mit 15 Multimedia-Funktionssätzen ausgestattet.

2023-09-20

Kommentar 0

794

Gree meldete einen Fall der Beleidigung und Verleumdung leitender Angestellter in Selbstmedien, und die öffentliche Sicherheitsbehörde hat den Fall angenommen

Artikeleinführung:Laut Nachrichten dieser Website vom 17. November erfuhren Reporter laut Shanghai Securities News von Gree Electric, dass in den letzten Tagen viele Self-Media-Unternehmen relevante Videos in böswilliger Absicht bearbeitet und vulgäre und schmutzige Worte verwendet haben, um Traffic zu gewinnen Beleidigungen und Verleumdungen von Führungskräften des Unternehmens waren in vielen Fällen beteiligt. Dem Organ der öffentlichen Sicherheit wurde ein Vorfall mit Beleidigungen und Verleumdungen gemeldet. Derzeit haben die Organe der öffentlichen Sicherheit Fälle angenommen und eingereicht. Gree Electric erklärte, dass das Internet kein Ort außerhalb des Gesetzes sei. Das Unternehmen wird rechtliche Maßnahmen ergreifen, um die legitimen Rechte und Interessen des Unternehmens und seiner Mitarbeiter entschieden zu schützen und eine Null-Toleranz-Haltung gegenüber böswilligen Verleumdungen und Gerüchten einzuhalten. Laut den von dieser Website zitierten Nachrichten aus dem öffentlichen Konto „CyberChina“ hat die zentrale Cyberspace-Verwaltung Chinas im Einklang mit der Gesamtvereinbarung der „Qinglang“-Serie von Spezialoperationen im Jahr 2023 beschlossen, eine einmonatige „Qinglang“-Operation zu starten und Internet-Gewaltbekämpfung“ ab sofort bundesweit. „Sonderreise.“

2023-11-18

Kommentar 0

1378

Ist die BitPie-Wallet sicher?

Artikeleinführung:BitPie BitPie Wallet Sicherheits- und Nutzungsleitfaden in China Ist BitPie BitPie Wallet sicher? BitPie Bitpie Wallet übernimmt eine Reihe von Sicherheitsmaßnahmen, um die Gelder und Informationen der Benutzer zu schützen und es zu einer sicheren und zuverlässigen Geldbörse für digitale Währungen zu machen. Zu diesen Maßnahmen gehören: Mehrfachsignatur: Zur Durchführung von Transaktionen sind mehrere Autorisierungen mit privaten Schlüsseln erforderlich, um zu verhindern, dass Hacker einseitig Gelder stehlen. Cold Storage: Die meisten Benutzergelder werden in Offline-Cold Wallets gespeichert, die nicht von Cyberangriffen betroffen sind. Zwei-Faktor-Authentifizierung (2FA): Erfordert eine zusätzliche Authentifizierungsebene beim Abheben von Geldern oder beim Ändern vertraulicher Einstellungen. Anti-Phishing-Schutz: Wenden Sie Anti-Phishing-Mechanismen an, um zu verhindern, dass Benutzer in die Falle betrügerischer Websites tappen. Code-Prüfung: Der Code der Bitpie-Wallet wurde von einem externen Sicherheitsunternehmen geprüft, um dies sicherzustellen

2024-09-10

Kommentar 0

466

Was sind die Vorteile von dedecms?

Artikeleinführung:Dedecms ist ein hervorragendes CMS, das die folgenden Vorteile bietet: Hochgradig anpassbar, sodass Sie Vorlagen und Funktionen an Ihre Bedürfnisse anpassen können. Freundliche Benutzeroberfläche, geeignet für Anfänger. Leistungsstarke Content-Management-Funktionen mit Unterstützung für mehrere Inhaltstypen und erweiterter Suche. Umfangreiche Module und Plug-Ins zur Funktionserweiterung. SEO-freundlich und hilft beim Website-Ranking. Mehrere Sicherheitsmaßnahmenebenen zur Gewährleistung der Datensicherheit. Riesiges Community-Supportsystem für Hilfe und Kommunikation.

2024-04-16

Kommentar 0

875

TSMC: Durch das Erdbeben evakuierte Mitarbeiter kehren einer nach dem anderen zur Arbeit zurück

Artikeleinführung:Heute um 7:58 Uhr ereignete sich vor der Küste des Kreises Hualien, Taiwan, China, ein Erdbeben der Stärke 7,3. Laut dem Bericht „Kechuangban Daily“ gab TSMC zur aktuellen Situation an, dass zur Gewährleistung der Sicherheit des Personals entsprechende Präventivmaßnahmen gemäß den internen Verfahren des Unternehmens eingeleitet wurden. Alle Mitarbeiter sind in Sicherheit und haben mit der Rückkehr zur Arbeit begonnen. Details müssen noch bestätigt werden. Darüber hinaus sind vorläufige Inspektionen der Baustellen des Unternehmens üblich. Aus Sicherheitsgründen hat das Unternehmen heute beschlossen, die Bauarbeiten auf Baustellen in ganz Taiwan auszusetzen und nach Inspektionen wieder aufzunehmen. Der obige Inhalt hat eine Wortzahl von 109. Nach Angaben des Hongkonger Sing Tao Network gab die Feuerwehr der Insel an, dass bis 10:30 Uhr bestätigt wurde, dass bei dem Erdbeben mindestens eine Person gestorben und mehr als 50 Menschen verletzt worden seien. Darüber hinaus kamen laut Taiwans „Dongsen News Network“ bei dem Erdbeben zwei Menschen ums Leben. Achtung auf dieser Seite

2024-04-03

Kommentar 0

676

Welche Leistung bringt das Win7-System für Computerunternehmen?

Artikeleinführung:Wenn wir Computer verwenden, kann es in manchen Fällen zu Systemproblemen kommen, die eine Neuinstallation des Betriebssystems erforderlich machen. Was die Frage nach dem Win7-System des Computerunternehmens angeht, meint der Redakteur, dass dieses System immer noch sehr gut ist. Wir können es von der System Home-Website herunterladen und es dann gemäß der Schritt-für-Schritt-Anleitung installieren. Schauen wir uns die detaillierten Schritte an, um zu sehen, wie der Editor es gemacht hat ~ Wie wäre es mit dem Win7-System des Computerunternehmens? Antwort: Das Win7-System des Computerunternehmens ist immer noch sehr gut, umweltfreundlich und stabil und die Installation ist kostenlos. Das Win7-System von Computer Company ist sicherer, stabiler und benutzerfreundlicher. Es integriert die am häufigsten verwendete Installationssoftware, integriert die umfassendsten Hardwaretreiber, sorgfältig ausgewählte Systemwartungstools und fügt die einzigartige Benutzerfreundlichkeit von Win7 von Computer Company hinzu

2024-01-02

Kommentar 0

1149

Schritte zum Durchführen eines Ghost-Backups

Artikeleinführung:Titel: Ghost Backup-Betriebsschritte Einführung: Im digitalen Zeitalter ist die Sicherung der Datensicherheit von entscheidender Bedeutung. Für einzelne Benutzer oder Unternehmensorganisationen kann die Datensicherung wichtige Dateien vor dem Verlust durch Hardwarefehler, versehentliches Löschen oder böswillige Angriffe schützen. Ghost Backup ist ein bekanntes und effektives Backup-Tool. In diesem Artikel werden die Schritte zur Verwendung von Ghost für die Datensicherung vorgestellt. 1. Laden Sie die Ghost-Backup-Software herunter und installieren Sie sie. Zunächst müssen Benutzer die Ghost-Backup-Software von der offiziellen Website oder einer vertrauenswürdigen Software-Download-Website herunterladen.

2024-02-18

Kommentar 0

1087

So deaktivieren Sie Blue Alert auf iPhone und Android

Artikeleinführung:Nach Angaben des US-Justizministeriums sollen Blue Alerts wichtige Informationen über Personen liefern, die eine unmittelbare und unmittelbare Bedrohung für Strafverfolgungsbeamte darstellen könnten. Der Zweck dieser Warnung besteht darin, die Öffentlichkeit umgehend zu informieren und sie auf die potenziellen Gefahren aufmerksam zu machen, die mit diesen Kriminellen verbunden sind. Durch diesen proaktiven Ansatz tragen Blue Alerts dazu bei, das Sicherheitsbewusstsein in Gemeinden zu stärken und die Menschen dazu zu bewegen, die notwendigen Vorsichtsmaßnahmen zu treffen, um sich selbst und die Menschen in ihrer Umgebung zu schützen. Dieses Warnsystem wurde eingerichtet, um die Aufmerksamkeit auf potenzielle Bedrohungen zu erhöhen und die Kommunikation zwischen Strafverfolgungsbehörden und der Öffentlichkeit zu verbessern. Obwohl diese Notfallbenachrichtigungen für unsere Gesellschaft von entscheidender Bedeutung sind, können sie manchmal zu Störungen des täglichen Lebens führen, insbesondere wenn Sie Benachrichtigungen um Mitternacht oder währenddessen erhalten wichtige Ereignisse. Aus Sicherheitsgründen empfehlen wir, diese Benachrichtigungen aktiviert zu lassen

2024-02-29

Kommentar 0

1204