Insgesamt10000 bezogener Inhalt gefunden

So verwenden Sie reguläre Python-Ausdrücke zum Extrahieren der ID-Nummer

Artikeleinführung:Bei der Datenverarbeitung ist es häufig erforderlich, Informationen in einem bestimmten Format aus Texten zu extrahieren. Als relativ häufig vorkommende persönliche Information wird die ID-Nummer häufig bei der Datenverarbeitung verwendet. Sie können reguläre Python-Ausdrücke verwenden, um die ID-Nummer einfach zu extrahieren und bestimmte Überprüfungen durchzuführen. Die Personalausweisnummer besteht aus 18 Ziffern, darunter die Region, das Geburtsdatum, der Prüfcode und andere Informationen in der Personalausweisnummer. In Python können wir die reguläre Ausdrucksfunktion des re-Moduls verwenden, um die ID-Nummer zu extrahieren. Kopf

2023-06-22

Kommentar 0

4258

Was ist die Methode zur Überprüfung der ID-Nummer in PHP?

Artikeleinführung:Im Prozess der Website-Entwicklung führen wir häufig die Überprüfung von Benutzerinformationen durch, einschließlich der Überprüfung der ID-Nummer des Benutzers. In der tatsächlichen Entwicklung verwenden wir normalerweise PHP, um die Legitimität der ID-Nummer zu überprüfen und sicherzustellen, dass die vom Benutzer eingegebenen Informationen korrekt sind. Im Folgenden stellen wir die Methode zur Überprüfung der ID-Nummer in PHP ausführlich vor. 1. Das Grundformat der ID-Nummer Bevor wir die ID-Nummer überprüfen, müssen wir zunächst das Grundformat der ID-Nummer verstehen. Die 18-stellige ID-Nummer besteht aus 17 Ziffern und 1 Prüfcode. Dabei stellen die ersten 6 Ziffern die Vorwahl der Haushaltsregistrierung dar

2023-04-19

Kommentar 0

2141

Ein praktischer Leitfaden zum Abgleichen von ID-Nummern mit regulären PHP-Ausdrücken

Artikeleinführung:Der reguläre PHP-Ausdruck ist ein leistungsstarkes Tool, das Entwicklern bei der Verarbeitung aller Arten von Textdaten hilft. In der tatsächlichen Entwicklung geht es häufig um die Überprüfung und Extraktion von ID-Nummern. In diesem Artikel wird erläutert, wie Sie reguläre PHP-Ausdrücke verwenden, um ID-Nummern abzugleichen, und es werden spezifische Codebeispiele bereitgestellt. Die ID-Nummer ist eine wichtige persönliche Identifikationsinformation und besteht in der Regel aus 18 Ziffern und einem Prüfcode. Eine gültige ID-Nummer sollte bestimmten Formaten und Regeln entsprechen, z. B. Einschränkungen hinsichtlich Geburtsdatum, Vorwahl, Geschlechtscode usw. Unten ist einer

2024-03-05

Kommentar 0

464

Welche Informationen müssen eingegeben werden, um die Digital-Wallet-App zu registrieren?

Artikeleinführung:Der Registrierungsprozess für digitale Währungs-Wallet-Anwendungen erfordert in der Regel die Angabe einer Reihe persönlicher Informationen. Zu diesen Informationen gehören grundlegende Informationen wie der Name, die E-Mail-Adresse, die Telefonnummer und die Wohnadresse des Benutzers. Darüber hinaus erfordern einige Anwendungen möglicherweise, dass Benutzer Ausweisdokumente wie einen amtlichen Personalausweis oder Reisepass sowie Finanzinformationen wie Einkommen oder Beruf angeben. Beim Abschluss des Registrierungsprozesses müssen Benutzer außerdem ein Passwort erstellen und eine Zwei-Faktor-Authentifizierung einrichten, um die Kontosicherheit zu gewährleisten.

2024-10-17

Kommentar 0

591

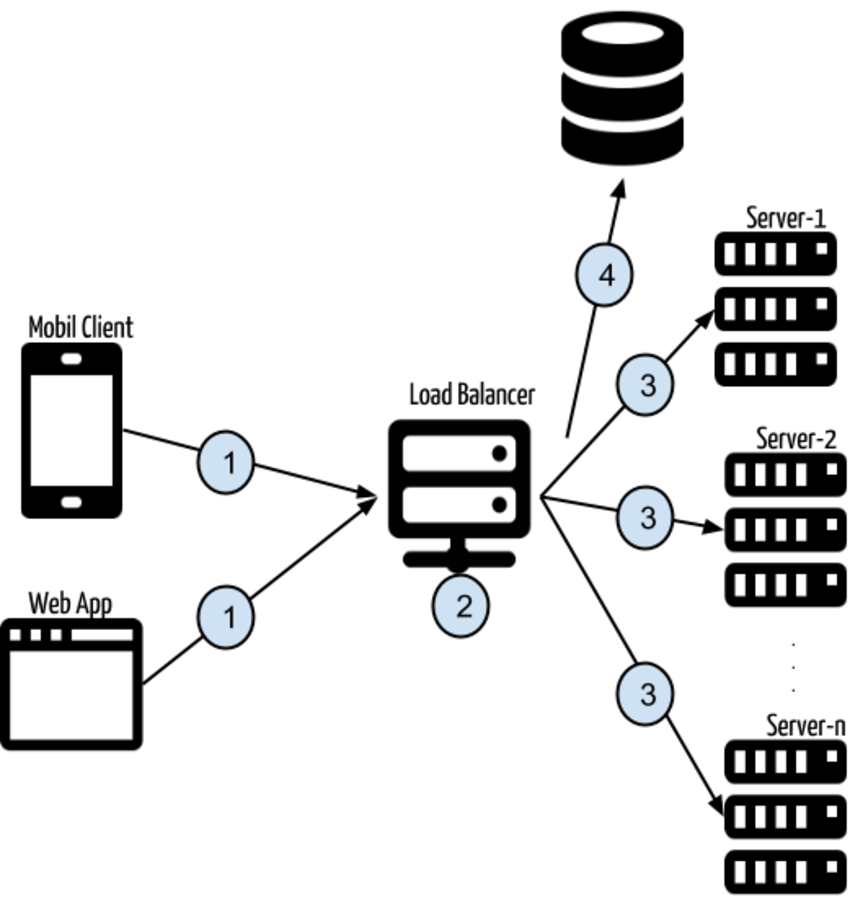

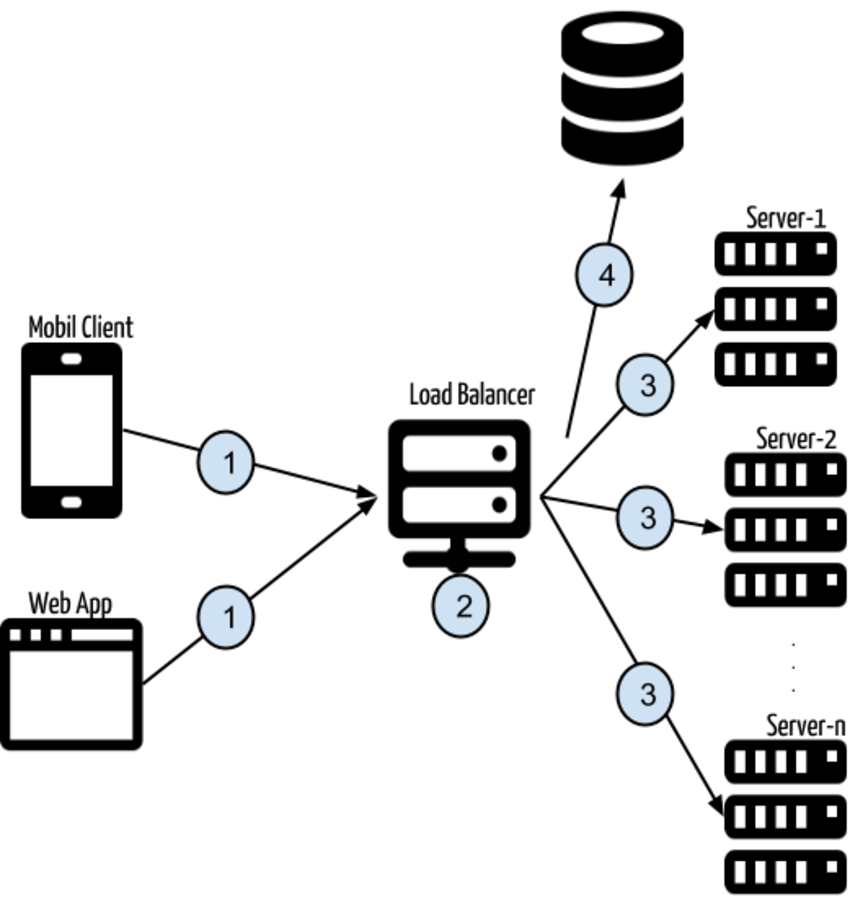

Tokenbasierte Authentifizierung mit Angular und Node

Artikeleinführung:Die Authentifizierung ist einer der wichtigsten Teile jeder Webanwendung. In diesem Tutorial werden tokenbasierte Authentifizierungssysteme und ihre Unterschiede zu herkömmlichen Anmeldesystemen erläutert. Am Ende dieses Tutorials sehen Sie eine voll funktionsfähige Demo, die in Angular und Node.js geschrieben wurde. Traditionelle Authentifizierungssysteme Bevor wir zu tokenbasierten Authentifizierungssystemen übergehen, werfen wir einen Blick auf traditionelle Authentifizierungssysteme. Der Benutzer gibt seinen Benutzernamen und sein Passwort im Anmeldeformular ein und klickt auf „Anmelden“. Nachdem Sie die Anfrage gestellt haben, authentifizieren Sie den Benutzer im Backend, indem Sie die Datenbank abfragen. Wenn die Anfrage gültig ist, wird eine Sitzung mit den aus der Datenbank erhaltenen Benutzerinformationen erstellt und die Sitzungsinformationen werden im Antwortheader zurückgegeben, sodass die Sitzungs-ID im Browser gespeichert wird. Bietet Zugriff auf Anwendungen, die unterliegen

2023-09-01

Kommentar 0

1428

Umgang mit Netzwerksicherheits- und Authentifizierungsproblemen und Lösungen in der C#-Entwicklung

Artikeleinführung:Umgang mit Netzwerksicherheits- und Identitätsauthentifizierungsproblemen und Lösungen bei der C#-Entwicklung Mit der rasanten Entwicklung der Informationstechnologie sind Netzwerksicherheit und Identitätsauthentifizierung zu Themen geworden, denen im C#-Entwicklungsprozess Aufmerksamkeit geschenkt werden muss. In diesem Artikel untersuchen wir, wie Netzwerksicherheits- und Authentifizierungsprobleme in der C#-Entwicklung behandelt werden, und stellen einige Problemumgehungen und spezifische Codebeispiele bereit. 1. Netzwerksicherheitsprobleme Netzwerksicherheit bezieht sich auf den Schutz von Informationen und Systemen in Computernetzwerken vor unbefugtem Zugriff, unbefugter Nutzung, Offenlegung, Änderung, Zerstörung, Unterbrechung, Nichtverfügbarkeit, Diebstahl oder Manipulation.

2023-10-08

Kommentar 0

1380

Authentifizierungsmechanismus des Webservers im Nginx-Reverse-Proxy

Artikeleinführung:Als Hochleistungs-Webserver kann Nginx als Reverse-Proxy-Server verwendet werden, um der Außenwelt schnelle und stabile Dienste bereitzustellen. Im Reverse-Proxy muss Nginx eine Verbindung zum internen Webserver herstellen, um die angeforderten Ressourcen abzurufen. Dazu gehört der Authentifizierungsmechanismus des Webservers. Die Webserver-Authentifizierung wird im Allgemeinen in zwei Methoden unterteilt: Basisauthentifizierung und Digest-Authentifizierung. Standardauthentifizierung bedeutet, dass Benutzer ihre Identität durch Eingabe ihres Benutzernamens und Passworts überprüfen und der Server diese Informationen überprüft, bevor er den Zugriff auf Ressourcen gewährt. Digest-Authentifizierung bedeutet, dass, wenn der Benutzer dies anfordert

2023-06-10

Kommentar 0

1900

Ist es einfach, Münzen an der okx European Exchange abzuheben?

Artikeleinführung:Regeln und Komfort für das Abheben von OKX European Exchange-Währungen Ist das Abheben von OKX-Währungen bequem? Ja, OKX bietet schnelle und bequeme Abhebungsdienste für Währungen. Auszahlungsregeln Mindestauszahlungslimit: Verschiedene Währungen haben unterschiedliche Mindestauszahlungslimits. Bearbeitungsgebühr: Für jede Auszahlung fällt eine bestimmte Netzwerkbearbeitungsgebühr an, die von der Währung und der Netzwerkauslastung abhängt. Bearbeitungszeit für Münzabhebungen: Abhängig von der Netzwerkauslastung dauern Münzabhebungen in der Regel zwischen einigen Minuten und einigen Stunden. Überprüfung der Münzabhebungsadresse: Um die Sicherheit der Gelder zu gewährleisten, müssen Benutzer die Währungsabhebungsadresse überprüfen. Zu den Methoden gehören: SMS-Überprüfung per Mobiltelefon: Legen Sie die SMS-Überprüfung für die Währungsabhebungsadresse fest. E-Mail-Bestätigung: Legen Sie die E-Mail-Bestätigung für die Auszahlungsadresse fest. Google Authenticator: Verwenden Sie die Google Authenticator-App, um Bestätigungscodes zu generieren. Münzabhebungslimit: Zur Diebstahlprävention

2024-08-23

Kommentar 0

1062

Erkennung und Reparatur von Nginx-Schwachstellen

Artikeleinführung:Mit der kontinuierlichen Entwicklung des Internets achten immer mehr Unternehmen und Institutionen auf die Netzwerksicherheit, und Nginx ist als beliebter WEB-Server weit verbreitet. Allerdings weist Nginx zwangsläufig auch Schwachstellen auf, die die Sicherheit des Servers gefährden können. In diesem Artikel werden die Methoden zum Mining und zur Reparatur von Nginx-Schwachstellen vorgestellt. 1. Nginx-Schwachstellenklassifizierung: Authentifizierungsschwachstelle: Die Authentifizierung ist eine Möglichkeit, die Benutzeridentität zu überprüfen. Sobald eine Schwachstelle im Authentifizierungssystem vorliegt, können Hacker die Authentifizierung umgehen und direkt auf geschützte Ressourcen zugreifen. Sicherheitslücke bei der Offenlegung von Informationen

2023-06-10

Kommentar 0

1730

So implementieren Sie die Benutzerauthentifizierung und -autorisierung beim Entwickeln öffentlicher Konten in PHP

Artikeleinführung:So implementieren Sie Benutzerauthentifizierung und -autorisierung bei der Entwicklung öffentlicher Konten in PHP. Mit der Popularität von Smartphones und sozialen Medien sind öffentliche Konten zu einem wichtigen Instrument für die Kommunikation zwischen Unternehmen und Benutzern geworden. Um die Sicherheit der Benutzerinformationen zu gewährleisten, müssen bei der Entwicklung öffentlicher Konten Benutzerauthentifizierungs- und Autorisierungsfunktionen implementiert werden. In diesem Artikel wird detailliert beschrieben, wie PHP zum Entwickeln der Authentifizierung und Autorisierung von Benutzern öffentlicher Konten verwendet wird, und es werden spezifische Codebeispiele bereitgestellt. 1. Benutzerauthentifizierung Die Benutzerauthentifizierung bezieht sich auf den Prozess der Überprüfung der Identität des Benutzers anhand des öffentlichen Kontos. Er ist im Allgemeinen in drei Schritte unterteilt: Benutzerautorisierung, Einholen von Autorisierungsanmeldeinformationen und Überprüfung der Autorisierungsanmeldeinformationen.

2023-09-21

Kommentar 0

1010

So nutzen Sie künstliche Intelligenz, um die Cloud-Sicherheit für APIs und Microservices zu verbessern

Artikeleinführung:Übersetzer |. Bewertet von Li Rui |. Übersicht API ist eine Reihe von Richtlinien und Protokollen, die zur Erleichterung der Kommunikation zwischen Softwareanwendungen verwendet werden. Es beschreibt die Methoden, mit denen Softwarekomponenten interagieren, und vereinfacht so den Prozess der Entwicklung und Integration von Systemen. Die Microservices-Architektur stellt einen Ansatz zur Softwareentwicklung dar, der große Anwendungen in mehrere Dienste unterteilt. Jeder Service konzentriert sich auf eine Geschäftsfunktion. Sie können autonom entwickelt, bereitgestellt und skaliert werden. Cloud-Sicherheit ist für APIs und Microservices aus folgenden Gründen sehr wichtig: Datenschutz: APIs und Microservices verarbeiten häufig Informationen. Die Aufrechterhaltung der Sicherheit ist entscheidend, um diese Daten vor Zugriff, Verlust oder Zerstörung zu schützen. Benutzerauthentifizierung und -autorisierung: Die Implementierung von Sicherheitsprotokollen in einer Cloud-Computing-Umgebung hilft, die Identität von Benutzern und Diensten zu überprüfen, die mit APIs und Microservices interagieren. Das ist wahr

2024-06-10

Kommentar 0

1137

Kenntnisse in den Bereichen Sicherheit und Schutz der PHP-Schnittstelle bei der Entwicklung kleiner Programme

Artikeleinführung:PHP-Schnittstellensicherheit und Schutzfähigkeiten bei der Entwicklung von Miniprogrammen Mit der rasanten Entwicklung des mobilen Internets sind Miniprogramme zu einer der wichtigsten Möglichkeiten für Benutzer geworden, Informationen und Dienste zu erhalten. Auch Fragen der Schnittstellensicherheit in Miniprogrammen geraten immer mehr in den Fokus. Bei der Entwicklung kleiner Programme sind die Sicherheit und der Schutz von PHP-Schnittstellen ein sehr wichtiger Bestandteil. Bei der Entwicklung kleiner Programme umfassen die Sicherheitsmaßnahmen der PHP-Schnittstelle hauptsächlich den Schutz der Benutzerauthentifizierung, die Sicherheit der Datenübertragung und die Verhinderung böswilliger Angriffe. Im Folgenden werden einige Sicherheits- und Schutztechniken für die PHP-Schnittstelle vorgestellt und angehängt

2023-07-08

Kommentar 0

1425

Wie verwende ich PHP-Funktionen, um Benutzerauthentifizierung und Berechtigungskontrolle zu implementieren?

Artikeleinführung:Wie verwende ich PHP-Funktionen, um Benutzerauthentifizierung und Berechtigungskontrolle zu implementieren? Benutzerauthentifizierung und Berechtigungskontrolle sind sehr wichtige Funktionen bei der Entwicklung von Webanwendungen. Durch diese Funktionen können wir die Seiten steuern, auf die Benutzer zugreifen können, und die Vorgänge, die sie ausführen können, um die Privatsphäre der Benutzer und die Systemsicherheit zu schützen. In PHP können wir Funktionen verwenden, um Benutzerauthentifizierungs- und Berechtigungskontrollfunktionen zu implementieren. Unter Benutzerauthentifizierung versteht man den Prozess der Bestätigung der Identität eines Benutzers. Dabei wird in der Regel überprüft, ob die vom Benutzer bereitgestellten Identitätsinformationen und das Kennwort korrekt sind. In PHP können Sie Passwort-Hash-Funktionen verwenden

2023-07-24

Kommentar 0

970

So zeichnen Sie Sprachnotizen auf dem iPhone auf

Artikeleinführung:Voice Memos ist eine integrierte Anwendung auf dem iPhone, mit der Sie Ihre Stimme aufzeichnen und auf Ihrem iPhone speichern können. Diese vielseitige App eignet sich besonders zum Aufzeichnen einer Vielzahl von Audioinhalten, darunter Vorträge, Interviews, persönliche Notizen und eine Vielzahl anderer Geräusche und Gespräche. Unser umfassender Leitfaden führt Sie durch den Prozess der Erstellung von Aufnahmen auf Ihrem iPhone mit der Sprachmemos-App. Darüber hinaus werden wir uns mit den komplexeren Funktionen der Anwendung befassen. Dazu gehört das Bearbeiten Ihrer Aufnahmen zur Optimierung des Inhalts, das Teilen dieser Aufnahmen mit anderen und das Erkunden der verschiedenen verfügbaren Aufnahmeoptionen, um Ihr Audioaufnahmeerlebnis an Ihre Bedürfnisse anzupassen. Schritt 1: Öffnen Sie die Sprachmemos-App. Öffnen Sie zunächst die Sprachmemos-App. Sie finden es in den App-Ressourcen

2023-12-15

Kommentar 0

1306

Die Interstellar Meizu App Distribution Platform hat eine technische Vereinbarung mit der China Academy of Information and Communications Technology unterzeichnet, um den Datenschutz zu verbessern

Artikeleinführung:Laut Nachrichten vom 26. Oktober gab die Interstellar Meizu App Distribution Platform kürzlich bekannt, dass sie die technischen Docking-Arbeiten mit dem APP-Signaturdienstsystem der China Academy of Information and Communications Technology erfolgreich abgeschlossen hat, um eine umfassendere Garantie für die Datenschutzsicherheit der Benutzer zu bieten. Heutzutage entwickelt sich die inländische mobile Internetbranche rasant, und verschiedene Mobiltelefonanwendungen spielen eine wichtige Rolle in der digitalen Wirtschaft und im Lebenskomfort, gehen jedoch auch mit dem Risiko von Informationssicherheit und Datenschutzverlusten einher. Um sicherzustellen, dass Verbraucher sichere und vertrauenswürdige Apps erhalten, tragen Softwareentwickler und Anwendungsvertriebsplattformen eine unerschütterliche Verantwortung. Seit Erhalt der Mitteilung im September hat die Xingji Meizu Group den Zugriff auf das APP-Signaturdienstsystem aktiv unterstützt. Der Meizu App Store hat Mitte Oktober die Funktion zur Anzeige der APP-Signatur eingeführt

2023-10-26

Kommentar 0

1358

So installieren Sie das Win7-Betriebssystem auf dem Computer

Artikeleinführung:Unter den Computer-Betriebssystemen ist das WIN7-System ein sehr klassisches Computer-Betriebssystem. Wie installiert man also das Win7-System? Der folgende Editor stellt detailliert vor, wie Sie das Win7-System auf Ihrem Computer installieren. 1. Laden Sie zunächst das Xiaoyu-System herunter und installieren Sie die Systemsoftware erneut auf Ihrem Desktop-Computer. 2. Wählen Sie das Win7-System aus und klicken Sie auf „Dieses System installieren“. 3. Beginnen Sie dann mit dem Herunterladen des Image des Win7-Systems. 4. Stellen Sie nach dem Herunterladen die Umgebung bereit und klicken Sie nach Abschluss auf Jetzt neu starten. 5. Nach dem Neustart des Computers erscheint die Windows-Manager-Seite. Wir wählen die zweite. 6. Kehren Sie zur Pe-Schnittstelle des Computers zurück, um die Installation fortzusetzen. 7. Starten Sie nach Abschluss den Computer neu. 8. Kommen Sie schließlich zum Desktop und die Systeminstallation ist abgeschlossen. Ein-Klick-Installation des Win7-Systems

2023-07-16

Kommentar 0

1249

PHP-Einfügesortierung

Artikeleinführung::Dieser Artikel stellt hauptsächlich die PHP-Einfügesortierung vor. Studenten, die sich für PHP-Tutorials interessieren, können darauf zurückgreifen.

2016-08-08

Kommentar 0

1109

图解找出PHP配置文件php.ini的路径的方法,_PHP教程

Artikeleinführung:图解找出PHP配置文件php.ini的路径的方法,。图解找出PHP配置文件php.ini的路径的方法, 近来,有不博友问php.ini存在哪个目录下?或者修改php.ini以后为何没有生效?基于以上两个问题,

2016-07-13

Kommentar 0

851

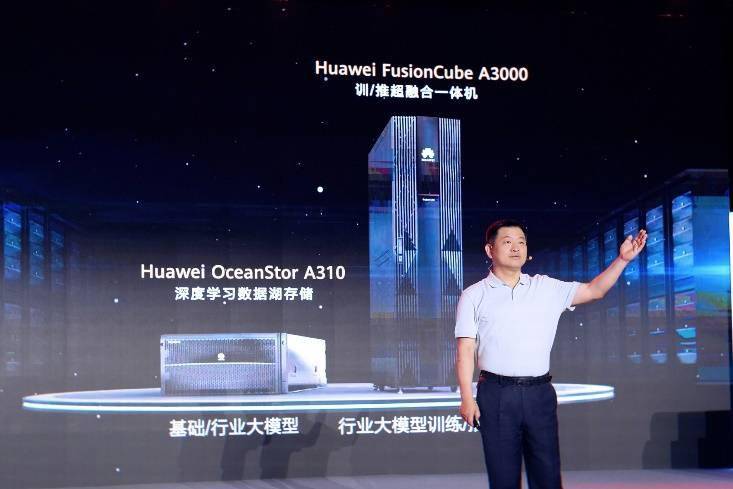

Huawei bringt zwei neue kommerzielle KI-Speicherprodukte großer Modelle auf den Markt, die eine Leistung von 12 Millionen IOPS unterstützen

Artikeleinführung:IT House berichtete am 14. Juli, dass Huawei kürzlich neue kommerzielle KI-Speicherprodukte „OceanStorA310 Deep Learning Data Lake Storage“ und „FusionCubeA3000 Training/Pushing Hyper-Converged All-in-One Machine“ herausgebracht habe. Beamte sagten, dass „diese beiden Produkte grundlegendes Training ermöglichen“. KI-Modelle, Branchenmodelltraining, segmentiertes Szenariomodelltraining und Inferenz sorgen für neuen Schwung.“ ▲ Bildquelle Huawei IT Home fasst zusammen: OceanStorA310 Deep Learning Data Lake Storage ist hauptsächlich auf einfache/industrielle große Modell-Data-Lake-Szenarien ausgerichtet, um eine Datenregression zu erreichen . Umfangreiches Datenmanagement im gesamten KI-Prozess von der Erfassung und Vorverarbeitung bis hin zum Modelltraining und der Inferenzanwendung. Offiziell erklärt, dass OceanStorA310 Single Frame 5U die branchenweit höchsten 400 GB/s unterstützt

2023-07-16

Kommentar 0

1604