Insgesamt10000 bezogener Inhalt gefunden

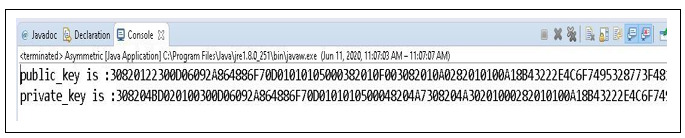

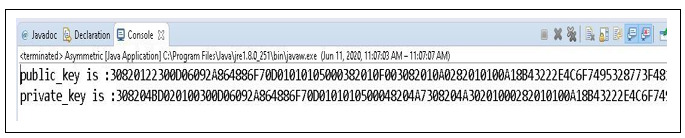

Asymmetrische Verschlüsselungskryptographie in Java

Artikeleinführung:Kryptographie ist das Studium und die Anwendung verschiedener Techniken zum Schutz der Kommunikation vor Störungen durch Dritte. Es dient der Netzwerksicherheit. Wir versuchen, Methoden und Praktiken zum Schutz sensibler Daten zu entwickeln. Das einzige Ziel der Kryptografie besteht darin, Daten vor Angreifern zu schützen. Asymmetrische Verschlüsselung wird auch als Public/Private-Key-Verschlüsselung bezeichnet. Der private Schlüssel bleibt, wie der Name schon sagt, privat, während der öffentliche Schlüssel weitergegeben werden kann. Verschlüsselung ist eine mathematische Beziehung zwischen zwei Schlüsseln, einem zur Verschlüsselung und einem zur Entschlüsselung. Wenn es beispielsweise zwei Schlüssel „A1“ und „A2“ gibt, dann wird, wenn der Schlüssel „A1“ zur Verschlüsselung verwendet wird, „A2“ zur Entschlüsselung verwendet und umgekehrt. Wir verwenden den RSA-Algorithmus zur asymmetrischen Verschlüsselung. Zunächst generieren wir ein Schlüsselpaar (öffentlicher Schlüssel, privater Schlüssel). Kryptozoologie Togen der asymmetrischen Verschlüsselung in Java

2023-08-19

Kommentar 0

608

Verstehen Sie die asymmetrische Blockchain-Verschlüsselung und ihre Eigenschaften

Artikeleinführung:Bitcoin ist eine Kryptowährung, bei der die Kryptographie ein zentraler Punkt ist, der eine Rolle bei der Verhinderung von Betrug, dem Arbeitsnachweis, der Transaktionsüberprüfung usw. spielt. Die Kryptographie selbst bringt einige fortgeschrittene mathematische Schwierigkeiten mit sich, die für viele Menschen schwierig sind, die Gründe für die Kryptographie zu verstehen Vor dem Aufkommen der asymmetrischen Verschlüsselung war die Verschlüsselung immer eine symmetrische Verschlüsselung. Symmetrische Verschlüsselung bedeutet, dass für die Verschlüsselung und Entschlüsselung dieselben Passwörter verwendet werden. Was ist also eine asymmetrische Verschlüsselung der Blockchain? Die asymmetrische Blockchain-Verschlüsselung ist eine Verschlüsselungstechnologie, die zur Gewährleistung der Sicherheit und des Datenschutzes in Blockchain-Netzwerken verwendet wird und in der Regel öffentliche und private Schlüssel umfasst. Der Redakteur weiter unten verrät es Ihnen im Detail. Was ist asymmetrische Blockchain-Verschlüsselung? Asymmetrische Verschlüsselung ist eine Form der Verschlüsselung, mit der die Integrität digitaler Transaktionen überprüft und Gelder sicher aufbewahrt werden können. im Distrikt

2024-01-19

Kommentar 0

581

Symmetrische Verschlüsselungskryptographie in Java

Artikeleinführung:EinführungDie symmetrische Verschlüsselung, auch Schlüsselverschlüsselung genannt, ist eine Verschlüsselungsmethode, bei der derselbe Schlüssel zum Ver- und Entschlüsseln verwendet wird. Diese Verschlüsselungsmethode ist schnell und effizient und eignet sich zur Verschlüsselung großer Datenmengen. Der am häufigsten verwendete symmetrische Verschlüsselungsalgorithmus ist Advanced Encryption Standard (AES). Java bietet starke Unterstützung für symmetrische Verschlüsselung, einschließlich Klassen im javax.crypto-Paket, wie SecretKey, Cipher und KeyGenerator. Symmetrische Verschlüsselung in Java Die JavaCipher-Klasse im Paket javax.crypto stellt kryptografische Funktionen für die Verschlüsselung und Entschlüsselung bereit. Es bildet den Kern des Java Cryptozoology Extensions (JCE)-Frameworks. In Java stellt die Cipher-Klasse symmetrische Verschlüsselungsfunktionen bereit und K

2023-09-13

Kommentar 0

1455

Was ist asymmetrische Blockchain-Verschlüsselung?

Artikeleinführung:Zusammenfassung: Asymmetrische Verschlüsselung wird in der Blockchain verwendet, um Transaktionen zu verschlüsseln, Adressen zu generieren und digitale Signaturen zu erstellen. Es verwendet ein Paar aus öffentlichen und privaten Schlüsseln, wobei der öffentliche Schlüssel zum Verschlüsseln von Informationen und der private Schlüssel zum Entschlüsseln verwendet wird. Zu den Vorteilen gehören Sicherheit, Geschwindigkeit und Nichtabstreitbarkeit, aber es ist rechenintensiv, erfordert eine ordnungsgemäße Schlüsselverwaltung und Quantencomputing kann seine Sicherheit gefährden.

2024-07-20

Kommentar 0

1026

Lernen Sie die Verschlüsselungs- und Entschlüsselungsfunktionen in der Go-Sprache und implementieren Sie asymmetrische Verschlüsselungsalgorithmen

Artikeleinführung:Lernen Sie die Verschlüsselungs- und Entschlüsselungsfunktionen in der Go-Sprache und implementieren Sie asymmetrische Verschlüsselungsalgorithmen. Im modernen Informationszeitalter ist Datensicherheit besonders wichtig geworden. Um sensible Daten vor Hackern und illegalen Besuchern zu schützen, werden häufig Verschlüsselungsalgorithmen eingesetzt. Unter ihnen sind asymmetrische Verschlüsselungsalgorithmen aufgrund ihrer hohen Sicherheit beliebt. Die Go-Sprache ist eine leistungsstarke und prägnante Programmiersprache, die uns eine Fülle von Verschlüsselungs- und Entschlüsselungsfunktionen zur Gewährleistung der Datensicherheit bietet. In diesem Artikel wird das Erlernen der Verschlüsselungs- und Entschlüsselungsfunktionen in der Go-Sprache vorgestellt und anhand von Beispielen gezeigt, wie asymmetrische Verschlüsselungsalgorithmen implementiert werden. wir werden

2023-08-01

Kommentar 0

1624

Wie nennt man Kryptosysteme mit unterschiedlichen Ver- und Entschlüsselungsschlüsseln?

Artikeleinführung:Kryptosysteme mit unterschiedlichen Verschlüsselungs- und Entschlüsselungsschlüsseln werden als Verschlüsselungssysteme mit öffentlichem Schlüssel bezeichnet. Die Verschlüsselung mit öffentlichem Schlüssel wird auch als asymmetrische Verschlüsselung bezeichnet, bei der die Verschlüsselung mit öffentlichem Schlüssel asymmetrisch ist und nur einen Schlüssel verwendet Ein Schlüssel wird als privater Schlüssel bezeichnet, der geheim gehalten wird, und der andere Schlüssel wird als öffentlicher Schlüssel bezeichnet und muss nicht geheim gehalten werden.

2022-07-14

Kommentar 0

10178

php对称加密算法示例

Artikeleinführung:这篇文章主要介绍了php对称加密算法示例,需要的朋友可以参考下

2016-06-06

Kommentar 0

1854

Lernen Sie die Verschlüsselungs- und Entschlüsselungsfunktionen in der Go-Sprache und implementieren Sie symmetrische Verschlüsselungsalgorithmen

Artikeleinführung:Lernen Sie die Verschlüsselungs- und Entschlüsselungsfunktionen in der Go-Sprache und implementieren Sie symmetrische Verschlüsselungsalgorithmen. Im modernen Internetzeitalter ist Datensicherheit besonders wichtig. Um die sichere Übertragung und Speicherung sensibler Daten zu gewährleisten, sind Ver- und Entschlüsselung wesentliche Kernoperationen. Als moderne Programmiersprache bietet die Go-Sprache eine Vielzahl von Verschlüsselungs- und Entschlüsselungsfunktionen. In diesem Artikel werden gängige Verschlüsselungs- und Entschlüsselungsfunktionen in der Go-Sprache vorgestellt und symmetrische Verschlüsselungsalgorithmen anhand von Beispielcodes implementiert. Der symmetrische Verschlüsselungsalgorithmus bezieht sich auf einen Verschlüsselungsalgorithmus, der denselben Schlüssel für die Verschlüsselung und Entschlüsselung verwendet. Gängige symmetrische Verschlüsselungsalgorithmen sind D

2023-07-30

Kommentar 0

1348

So fügen Sie Text zu asymmetrischen Pfeilen in MathType hinzu. So fügen Sie Text zu asymmetrischen Pfeilen in MathType hinzu

Artikeleinführung:Verwenden Sie MathType-Software wie den Editor? Aber wissen Sie, wie MathType asymmetrischen Pfeilen Text hinzufügt? Als Nächstes zeigt Ihnen der Editor die Methode von MathType zum Hinzufügen von Text zu asymmetrischen Pfeilen. Wie fügt MathType Text zu asymmetrischen Pfeilen hinzu? So fügen Sie Text zu asymmetrischen Pfeilen in MathType hinzu: Öffnen Sie den MathType-Formeleditor und rufen Sie die Formelbearbeitungsoberfläche auf. Die Öffnungsmethode kann auf Ihren eigenen Nutzungsgewohnheiten basieren. Es gibt keine besonderen Anforderungen. Nachdem Sie im Arbeitsbereich relevante Änderungen vorgenommen haben, klicken Sie in der MathType-Symbolleiste auf „Vorlage für beschriftete Pfeile“ und suchen Sie unter den dort aufgeführten Vorlagen nach der asymmetrischen Vorlage.

2024-08-12

Kommentar 0

659

Symmetrische Verschlüsselung: Der geheime Handschlag der Kryptographie, Go Crypto 4

Artikeleinführung:Hallo, Krypto-Enthusiast! Sind Sie bereit, in die Welt der symmetrischen Verschlüsselung einzutauchen? Betrachten Sie es als den geheimen Händedruck der digitalen Welt – eine Möglichkeit für zwei Parteien, Informationen auszutauschen, die nur sie verstehen können. Lassen Sie es uns aufschlüsseln und sehen, wie G

2024-10-20

Kommentar 0

714

Implementieren Sie die Methode „Standard Symmetric Encryption Signature' von Golang

Artikeleinführung:Was ist die standardmäßige symmetrische Verschlüsselungssignaturmethode?

Diese Methode ist also eine Möglichkeit, Daten so zu verschlüsseln, dass sie sicher sind und nicht von Personen gelesen werden können, die nicht über den Entschlüsselungsschlüssel verfügen. Stellen Sie sich vor, Ihre Freunde hätten ein Tagebuch, das...

2024-07-18

Kommentar 0

660

So verwenden Sie OpenSSL zum Ver- und Entschlüsseln von Dateien

Artikeleinführung:OpenSSL verwendet kryptografische Methoden zum Verschlüsseln oder Entschlüsseln von Dateien. 1. Verwenden Sie OpenSSL, um eine Datei zu verschlüsseln (data.zip ist die Originaldatei, back.zip ist die verschlüsselte Datei). #opensslenc-e-aes256-indata.zip-outback.zip Erklärung: enc bedeutet, die Datei symmetrisch zu verschlüsseln oder zu entschlüsseln, -e bedeutet, eine Datei zu verschlüsseln, -aes256 bedeutet, den aes256-Algorithmus zur Verschlüsselung zu verwenden, -in bedeutet die Datei, die verschlüsselt werden muss, -out bedeutet, dass nach der Verschlüsselung eine neue Datei generiert wird. Während des Verschlüsselungsvorgangs werden Sie aufgefordert, ein Verschlüsselungskennwort einzugeben. Geben Sie dieses zweimal ein, um die Verschlüsselung der Datei abzuschließen. 2. Verwenden Sie openssl zum Entschlüsseln.

2024-06-20

Kommentar 0

1085

Einführung in das asymmetrische Konfrontations-Gameplay „Eggman Party'. Einführung in die Startzeit von Cake Battle

Artikeleinführung:Wann erscheint das asymmetrische Konfrontations-Gameplay Cake Battle von Eggman Party? Das asymmetrische Konfrontations-Gameplay Cake Battle von Eggman Party wurde kürzlich offiziell veröffentlicht. Spieler können durch die Teilnahme an neuen Gameplay-Aktivitäten noch mehr Spaß haben. Für diejenigen, die es wissen, gibt es einen Gameplay-Guide für das asymmetrische Konfrontations-Gameplay Interessierte können gern vorbeikommen und einen Blick darauf werfen. „Eggman Party“ asymmetrisches Konfrontations-Gameplay Einführung in die Startzeit von Cake Battle Spieleinführung Im „Cake Battle“-Gameplay werden 8 Eggboys nach dem Zufallsprinzip Identitäten zugewiesen, um sich den beiden Lagern in jedem Spiel anzuschließen, mit insgesamt 6 Fluchteiern. Verfolge das Ei mit 2 Menschen. Um dem Ei zu entkommen, müssen Sie unter anderem die Kuchenmaschine finden und hart daran arbeiten, kleine Kuchen einzusammeln. Nachdem Sie eine bestimmte Anzahl an Kuchen im Lager eingesammelt haben, öffnen sich die beiden Fluchttüren automatisch

2024-03-08

Kommentar 0

930

So verschlüsseln Sie Felder in Oracle SQL

Artikeleinführung:Oracle bietet zwei Methoden der Feldverschlüsselung: Zeilenbasierte Verschlüsselung: Verschlüsselt die gesamte Datenzeile mit AES. Spaltenbasierte Verschlüsselung: Verschlüsseln Sie bestimmte Spalten mit AES oder RSA.

2024-04-02

Kommentar 0

1236

Der DeFi Education Fund argumentiert in einer Klage gegen die SEC: Krypto-Airdrops seien keine Wertpapiere

Artikeleinführung:Der DeFi Education Fund behauptet, dass Airdrops keine Geldinvestitionen beinhalten und daher nicht zu Wertpapiertransaktionen werden können. Airdrops beinhalten keine Kapitalinvestitionen und können daher nicht als Wertpapiertransaktionen angesehen werden, sagte der DeFi Education Fund (DeFi Education Fund). Die DeFi-Branche steht unter verstärkter behördlicher Kontrolle | Bildquelle: Shutterstock Die Kryptoindustrie ergreift Maßnahmen, um sich gegen die US-Regulierungsbehörden zu wehren, indem sie gemeinsam eine Präventivklage gegen die US-amerikanische Börsenaufsichtsbehörde (SEC) einleitet. Diese Klage unterstreicht die strenge Durchsetzungspolitik der SEC in Bezug auf Wertpapiergesetze. Der DeFi Education Fund reichte am Montag beim texanischen Bundesgericht eine Klage gegen die SEC ein und behauptete, dass das texanische Bekleidungsunternehmen Beba seine BEBA-Kryptowährung kostenlos an Kunden abgegeben habe.

2024-03-26

Kommentar 0

1007

Was ist der Unterschied zwischen symmetrischer und asymmetrischer Verschlüsselung?

Artikeleinführung:Unterschiede: 1. Bei der symmetrischen Verschlüsselung wird derselbe geheime Schlüssel für die Verschlüsselung und Entschlüsselung verwendet; bei der asymmetrischen Verschlüsselung werden im Allgemeinen zwei Schlüssel für die Verschlüsselung und der private Schlüssel für die Entschlüsselung verwendet. 2. Die symmetrische Ver- und Entschlüsselung ist relativ schnell, während die asymmetrische Ver- und Entschlüsselung lange dauert und relativ langsam ist. 3. Die symmetrische Verschlüsselung weist eine relativ geringe Sicherheit auf, während die asymmetrische Verschlüsselung eine hohe Sicherheit aufweist.

2020-12-07

Kommentar 0

101870

Verschlüsselungsmethoden für die Datenspeicherung

Artikeleinführung:Zu den Verschlüsselungsmethoden für die Datenspeicherung gehören symmetrische Verschlüsselung, asymmetrische Verschlüsselung und Hashing-Algorithmen. Detaillierte Einführung: 1. Symmetrische Verschlüsselung, häufig verwendete symmetrische Verschlüsselungsalgorithmen, einschließlich DES, AES und Twofish. 2. Asymmetrische Verschlüsselung, häufig verwendete asymmetrische Verschlüsselungsalgorithmen, einschließlich RSA, ECC und DSA. 3. Hash-Algorithmus, häufig verwendete Hash-Algorithmen -1, SHA-256, MD5 usw.

2023-11-06

Kommentar 0

1831