Insgesamt10000 bezogener Inhalt gefunden

„Botnet-DDoS-Angriffe' im Internet der Dinge nehmen alarmierend zu und bedrohen globale Telekommunikationsnetze

Artikeleinführung:Wie im Threat Intelligence Report 2023 von Nokia enthüllt, wurde kürzlich ein Anstieg böswilliger Aktivitäten erstmals während des Russland-Ukraine-Konflikts beobachtet und hat sich nun auf verschiedene Regionen auf der ganzen Welt ausgeweitet. Neben der Zunahme von Botnet-gesteuerten DDoS-Angriffen zeigt der Threat-Intelligence-Bericht auch, dass sich die Zahl der Trojaner, die es auf persönliche Bankdaten auf Mobilgeräten abgesehen haben, verdoppelt hat und nun 9 % aller Infektionen ausmacht. Ein aktueller Bericht des Nokia Threat Intelligence Center zeigt einen alarmierenden Anstieg von IoT-Botnet-DDoS-Angriffen auf Telekommunikationsnetzwerke auf der ganzen Welt. Die Studie zeigt, dass sich solche Angriffe im vergangenen Jahr verfünffacht haben, wobei Cyberkriminelle unsichere IoT-Geräte und gewinnorientierte Hackerkollektive ausnutzten. Dies wurde erstmals während des russisch-ukrainischen Konflikts beobachtet

2023-06-14

Kommentar 0

1636

DDoS-Angriffe mit IoT-Bots verfünffachen sich innerhalb eines Jahres

Artikeleinführung:Der Botnet-Verkehr, der von ungesicherten IoT-Geräten ausgeht, die Distributed Denial of Service (DDoS) in IoT-Netzwerken erzwingen, hat sich im vergangenen Jahr verfünffacht. Dem Bericht zufolge ist dieser Anstieg auf gewinnorientiertere Hackergruppen und mehr IoT-Geräte für Verbraucher zurückzuführen und fällt mit dem Krieg Russlands mit der Ukraine im vergangenen Februar zusammen. Die Zahl der infizierten IoT-Geräte, die an Botnet-gesteuerten DDoS-Angriffen beteiligt sind, ist von etwa 200.000 vor einem Jahr auf etwa 1 Million gestiegen. Diese Geräte erzeugen derzeit mehr als 40 % des gesamten DDoS-Verkehrs, und die am häufigsten in Telekommunikationsnetzwerken vorkommende Malware ist eine Art Bot-Malware, die nach anfälligen Geräten sucht, eine Art Malware, die mit verschiedenen IoT-Botnetzen in Zusammenhang steht, heißt es in dem Bericht

2023-06-10

Kommentar 0

1059

Schützen Sie Webschnittstellen mithilfe von Linux-Servern vor Botnet-Angriffen.

Artikeleinführung:Schutz von Webschnittstellen vor Botnet-Angriffen mithilfe von Linux-Servern Bei der Webentwicklung und -verwaltung ist der Schutz von Webschnittstellen vor Botnet-Angriffen (Botnet-Angriffen) eine wichtige Sicherheitsaufgabe. Unter Botnet-Angriffen versteht man Hacker, die eine Gruppe infizierter Computer oder Geräte nutzen, um Angriffe zu starten und umfangreiche böswillige Anfragen an Webserver zu stellen, um die Ressourcen und Bandbreite des Servers zu überlasten und einen Denial-of-Service-Angriff (DoS) oder einen verteilten Denial-of-Service auszulösen ( (DoS)-Angriff. In diesem Artikel stellen wir einige Verwendungsmöglichkeiten vor

2023-09-08

Kommentar 0

1096

Häufige Probleme und Lösungen der Linux-Netzwerksicherheit

Artikeleinführung:Häufige Netzwerksicherheitsprobleme bei Linux-Systemen und deren Lösungen Mit der Entwicklung und Popularisierung des Internets sind Netzwerksicherheitsprobleme immer wichtiger geworden. Für Benutzer von Linux-Betriebssystemen ist es wichtig, häufige Netzwerksicherheitsprobleme und entsprechende Lösungen zu verstehen. In diesem Artikel werden einige häufige Netzwerksicherheitsprobleme in Linux-Systemen vorgestellt und einige Lösungen bereitgestellt. Botnet-Angriffe Ein Botnet ist ein Netzwerk aus einer großen Anzahl von Computern, die mit Malware infiziert sind und die ein Angreifer zum Versenden nutzen kann

2023-06-29

Kommentar 0

1186

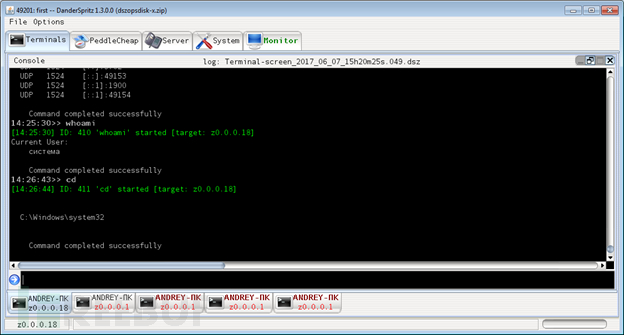

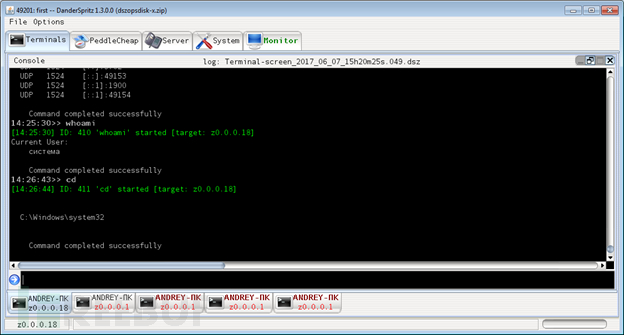

So verwenden Sie das neue APT-Framework DarkPulsar der NSA

Artikeleinführung:Vorwort Im März 2017 veröffentlichte ShadowBrokers ein vertrauliches Dokument, das die Welt schockierte und zwei Frameworks enthielt: DanderSpritz und FuzzBunch. DanderSpritz besteht vollständig aus Plugins und wird verwendet, um Informationen zu sammeln, Schwachstellen auszunutzen und übernommene Geräte zu manipulieren. Es ist in Java geschrieben und bietet eine grafische Oberfläche ähnlich dem Botnet-Verwaltungspanel und ein Control Panel ähnlich dem Metasploit-Tool. Es enthält auch Hintertüren und Plugins für nicht von FuzzBunch gesteuerte Geräte. Übersicht über die DanderSprit-Schnittstelle Fuzzbunch bietet ein Framework für die Interaktion und Zusammenarbeit verschiedener Dienstprogramme, einschließlich verschiedener Arten von Plug-Ins.

2023-05-18

Kommentar 0

1335

Warum ist künstliche Intelligenz der Schlüssel zur Cybersicherheit?

Artikeleinführung:Um zu verstehen, warum künstliche Intelligenz (KI) heute und in Zukunft ein wichtiges Werkzeug im Werkzeugkasten der Cybersicherheit ist, ist es wichtig zu verstehen, wie sich die Bedrohungslandschaft entwickelt und welchen Bedrohungen Internetnutzer täglich ausgesetzt sind. Sich entwickelnde Bedrohungslandschaft Die globale Bedrohungslandschaft verändert sich. Internetkonsumenten sehen sich nun einer ganz anderen Bedrohung ausgesetzt. Einerseits gibt es riesige, hochautomatisierte Botnetze, die Verbrauchergeräte infizieren. Social-Engineering-Angriffe (oder Phishing-Angriffe) hingegen versuchen, Benutzer um ihr Geld und ihre Daten zu betrügen. Laut Forschern nimmt das Ausmaß der Botnet-Bedrohung zu: Daten zur Geräteakzeptanz von rund 1,7 Milliarden verbundenen Geräten in Nordamerika zeigen, dass viele Internet-of-Things-Geräte (IoT) immer beliebter werden. Zu diesen Geräten gehören IP-Kameras und Netzwerkspeicher (N

2023-04-08

Kommentar 0

1078

So installieren Sie das Win7-Betriebssystem auf dem Computer

Artikeleinführung:Unter den Computer-Betriebssystemen ist das WIN7-System ein sehr klassisches Computer-Betriebssystem. Wie installiert man also das Win7-System? Der folgende Editor stellt detailliert vor, wie Sie das Win7-System auf Ihrem Computer installieren. 1. Laden Sie zunächst das Xiaoyu-System herunter und installieren Sie die Systemsoftware erneut auf Ihrem Desktop-Computer. 2. Wählen Sie das Win7-System aus und klicken Sie auf „Dieses System installieren“. 3. Beginnen Sie dann mit dem Herunterladen des Image des Win7-Systems. 4. Stellen Sie nach dem Herunterladen die Umgebung bereit und klicken Sie nach Abschluss auf Jetzt neu starten. 5. Nach dem Neustart des Computers erscheint die Windows-Manager-Seite. Wir wählen die zweite. 6. Kehren Sie zur Pe-Schnittstelle des Computers zurück, um die Installation fortzusetzen. 7. Starten Sie nach Abschluss den Computer neu. 8. Kommen Sie schließlich zum Desktop und die Systeminstallation ist abgeschlossen. Ein-Klick-Installation des Win7-Systems

2023-07-16

Kommentar 0

1248

PHP-Einfügesortierung

Artikeleinführung::Dieser Artikel stellt hauptsächlich die PHP-Einfügesortierung vor. Studenten, die sich für PHP-Tutorials interessieren, können darauf zurückgreifen.

2016-08-08

Kommentar 0

1108

图解找出PHP配置文件php.ini的路径的方法,_PHP教程

Artikeleinführung:图解找出PHP配置文件php.ini的路径的方法,。图解找出PHP配置文件php.ini的路径的方法, 近来,有不博友问php.ini存在哪个目录下?或者修改php.ini以后为何没有生效?基于以上两个问题,

2016-07-13

Kommentar 0

850

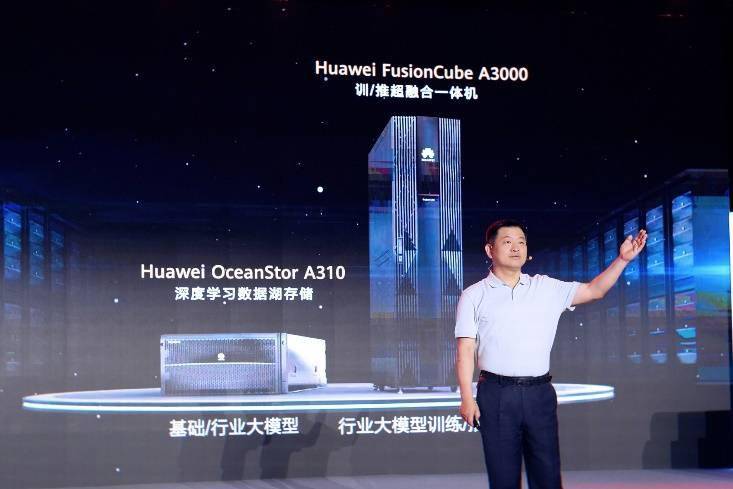

Huawei bringt zwei neue kommerzielle KI-Speicherprodukte großer Modelle auf den Markt, die eine Leistung von 12 Millionen IOPS unterstützen

Artikeleinführung:IT House berichtete am 14. Juli, dass Huawei kürzlich neue kommerzielle KI-Speicherprodukte „OceanStorA310 Deep Learning Data Lake Storage“ und „FusionCubeA3000 Training/Pushing Hyper-Converged All-in-One Machine“ herausgebracht habe. Beamte sagten, dass „diese beiden Produkte grundlegendes Training ermöglichen“. KI-Modelle, Branchenmodelltraining, segmentiertes Szenariomodelltraining und Inferenz sorgen für neuen Schwung.“ ▲ Bildquelle Huawei IT Home fasst zusammen: OceanStorA310 Deep Learning Data Lake Storage ist hauptsächlich auf einfache/industrielle große Modell-Data-Lake-Szenarien ausgerichtet, um eine Datenregression zu erreichen . Umfangreiches Datenmanagement im gesamten KI-Prozess von der Erfassung und Vorverarbeitung bis hin zum Modelltraining und der Inferenzanwendung. Offiziell erklärt, dass OceanStorA310 Single Frame 5U die branchenweit höchsten 400 GB/s unterstützt

2023-07-16

Kommentar 0

1603

PHP-Funktionscontainering...

Artikeleinführung::In diesem Artikel wird hauptsächlich der PHP-Funktionscontainer vorgestellt ... Studenten, die sich für PHP-Tutorials interessieren, können darauf verweisen.

2016-08-08

Kommentar 0

1143

PHP面向对象程序设计之接口用法,php面向对象程序设计_PHP教程

Artikeleinführung:PHP面向对象程序设计之接口用法,php面向对象程序设计。PHP面向对象程序设计之接口用法,php面向对象程序设计 接口是PHP面向对象程序设计中非常重要的一个概念。本文以实例形式较为详细的讲述

2016-07-13

Kommentar 0

1012

PHP面向对象程序设计之类常量用法实例,sed用法实例_PHP教程

Artikeleinführung:PHP面向对象程序设计之类常量用法实例,sed用法实例。PHP面向对象程序设计之类常量用法实例,sed用法实例 类常量是PHP面向对象程序设计中非常重要的一个概念,牢固掌握类常量有助于进一步提

2016-07-13

Kommentar 0

1047