Insgesamt10000 bezogener Inhalt gefunden

Forschung zur Psychologie von Netzwerk-Hacker-Angriffen

Artikeleinführung:Mit der rasanten Entwicklung und Popularisierung der Informationstechnologie sind Netzwerk-Hackerangriffe zu einem globalen Problem geworden. Cyber-Hacker-Angriffe verursachen nicht nur enorme wirtschaftliche Verluste für Unternehmen und Privatpersonen, sondern haben auch enorme Auswirkungen auf die psychische Gesundheit der Menschen. Daher wird die Untersuchung der Psychologie von Netzwerk-Hacker-Angriffen nicht nur dazu beitragen, die Verhaltensmotivationen und psychologischen Zustände von Hackern zu verstehen, sondern auch dazu beitragen, dass Menschen das Problem von Netzwerk-Hacker-Angriffen rationaler angehen. Zunächst einmal gibt es zwei psychologische Hauptmotive für Hacking: Zum einen die Liebe zur Technologie und der Wunsch, dies durch Hacking zu beweisen

2023-06-11

Kommentar 0

3885

Anonyme Hacker-Simulator-Einstellungen chinesische Methode

Artikeleinführung:Was die chinesische Einstellungsmethode des anonymen Hacker-Simulators betrifft, ist der Gesamtvorgang relativ einfach. Sie können die folgenden Schritte ausführen: Bevor Sie mit der Anpassung beginnen, erstellen Sie eine ordnungsgemäße Sicherung der Spielressourcen. Vermeiden Sie Spielanomalien, die durch Fehlbedienung verursacht werden. So richten Sie den anonymen Hacker-Simulator auf Chinesisch ein 1. Stellen Sie sicher, dass der anonyme Hacker-Simulator erfolgreich installiert und gestartet wurde. 2. Suchen Sie auf der Hauptoberfläche des Spiels nach der Schaltfläche oder dem Menüelement „Einstellungen“ und klicken Sie zum Aufrufen. 3. Suchen Sie im Einstellungsmenü nach der Option „Sprache“ und klicken Sie, um die Sprachenliste zu erweitern. 4. Wählen Sie „Vereinfachtes Chinesisch“ in der Sprachliste. Nach der Bestätigung müssen Sie möglicherweise auf die Schaltfläche „OK“ klicken, um zu speichern. Zu diesem Zeitpunkt wird die Spieloberfläche auf die chinesische Anzeige umgestellt. Wichtige Erinnerung: Da sich die Spieleinstellungen und die Benutzeroberfläche bei Aktualisierungen ändern können, überprüfen Sie bitte die neueste Version des Spiels, wenn die oben beschriebene Methode die Einstellung der chinesischen Sprache fehlschlägt.

2024-10-07

Kommentar 0

593

Wie PHP Netzwerksicherheitslösungen implementiert, um Hackerangriffe zu verhindern

Artikeleinführung:Mit der rasanten Entwicklung und Popularisierung des Internets sind Fragen der Netzwerksicherheit zunehmend in den Mittelpunkt der Aufmerksamkeit gerückt. PHP ist eine häufig verwendete serverseitige Programmiersprache. Die Verwendung von PHP zur Implementierung von Netzwerksicherheitslösungen und zur Verhinderung von Hackerangriffen ist für viele Entwickler zu einem Problem geworden. In diesem Artikel werden PHP-Methoden und -Lösungen zur Erreichung der Netzwerksicherheit vorgestellt. 1. Abwehr von SQL-Injection-Angriffen SQL-Injection-Angriffe sind eine der häufigsten Arten von Hackerangriffen. Normalerweise führt das System durch die Eingabe bestimmter Codes in das Eingabefeld gefährliche SQL-Anweisungen aus und gelangt so an sensible Daten.

2023-06-27

Kommentar 0

2287

Welche Arten von Hackern gibt es? (Einführung in 10 Arten von Hackern)

Artikeleinführung:Ein Hacker ist jemand, der sich sehr für die mysteriöse Funktionsweise jedes Computer-Betriebssystems interessiert. Hacker sind in der Regel Programmierer. Sie sammeln fortgeschrittene Kenntnisse über Betriebssysteme und Programmiersprachen, um Schwachstellen innerhalb von Systemen und deren Ursachen zu entdecken. Im Allgemeinen gibt es zehn Arten von Hackern: White-Hat-Hacker: Unter White-Hat-Hackern versteht man die Identifizierung von Netzwerkbenutzern durch die Durchführung von Penetrationstests.

2019-04-20

Kommentar 0

8651

Sony reagiert auf Hackerangriff: Ermittlungen werden durchgeführt

Artikeleinführung:Laut CyberSecurityConnect behauptete eine Hackergruppe namens „Randomed.vc“, sie sei „in alle Systeme von Sony eingedrungen“ und werde diese Woche alle Daten verkaufen, weil „Sony sich weigert, zu verhandeln“. Nun antwortete Sony gegenüber IGN, dass eine formelle Untersuchung der Angelegenheit eingeleitet wurde. „Wir untersuchen die Angelegenheit derzeit und haben zum Zeitpunkt dieser Veröffentlichung keine weiteren Kommentare abgegeben.“ . CyberSecurityConnect sagte, die neue Gruppe, die erst letzten Monat gegründet wurde, „hat

2024-07-17

Kommentar 0

968

Forschungsbericht von TRM Labs: 70 % der Einnahmen aus Kryptowährungsdiebstahl stammen von russischsprachigen Hackergruppen

Artikeleinführung:Laut einer neuen Studie von TRMLabs hat die Beteiligung Russlands am illegalen Kryptowährungsgeschäft im Jahr 2023 erheblich zugenommen und ein beispielloses Maß an Einfluss und Rentabilität erreicht. Russische Hacker dominieren Kryptowährungskriminalität TRMLabs-Studien zeigen ein krasses Phänomen: Fast 70 % der Kryptowährungserlöse aus Ransomware sind auf russischsprachige Hackergruppen zurückzuführen, ein Anteil, der ihre herausragende Stellung im Bereich der Cyberkriminalität unterstreicht. Der Bericht verdeutlichte außerdem die zentrale Rolle Russlands bei globalen Hackerangriffen, die illegal Kryptowährungen im Wert von bis zu 500 Millionen US-Dollar gestohlen haben. Besonders besorgniserregend sind zwei Ransomware-Betreiber, ALPHV/BlackCat und Lockbit.

2024-07-28

Kommentar 0

613

„Bruder Dao' Wu Hanqing verlässt Alibaba, um Chinas oberster Hacker-Vertreter zu werden

Artikeleinführung:Laut Nachrichten vom 25. Mai hat Wu Hanqing, ein bekannter Forscher bei Alibaba, laut zuverlässigen Quellen das Unternehmen kürzlich verlassen. Laut DingTalk ist sein Rücktrittsdatum der 19. Mai. Wu Hanqing hat eine Forscherposition bei Alibaba inne und belegt den Rang P10. Nach Angaben von mit der Angelegenheit vertrauten Personen entschied sich Wu Hanqing nach seinem Ausscheiden aus Alibaba für die Gründung eines Unternehmens, entschied sich für den Bereich KI-Kurzvideos und schloss eine Finanzierungsrunde ab. Wu Hanqing, in der Branche als „Bruder Dao“ bekannt, ist einer der besten Hacker der jungen Generation Chinas und war der leitende Sicherheitswissenschaftler von Alibaba Cloud. Aus öffentlichen Informationen geht hervor, dass Wu Hanqing 2005 zu Alibaba kam und am Aufbau von Anwendungssicherheitssystemen für Alibaba, Taobao, Alipay und Alibaba Cloud beteiligt war. Im Alter von 23 Jahren wurde er Alibabas jüngster leitender Angestellter

2023-05-25

Kommentar 0

1931

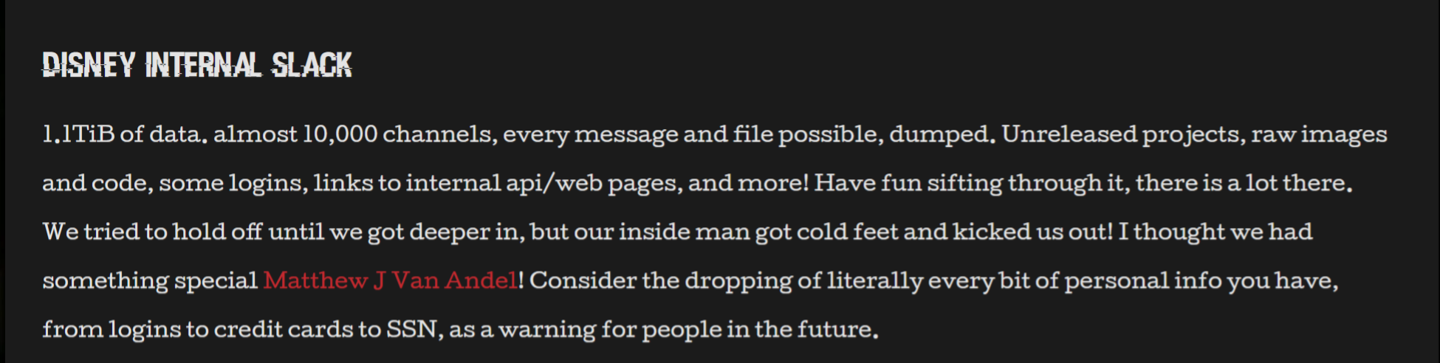

Die Hackergruppe NullBulge gibt einen Verstoß gegen Disneys interne Kollaborationsplattform Slack bekannt: 1,2 TB an Nachrichten und Dokumenten sind durchgesickert

Artikeleinführung:Laut Nachrichten dieser Website gab die Hackergruppe NullBulge am 14. Juli bekannt, dass sie in die interne Slack-Infrastruktur von Disney eingedrungen sei und 1,2 TB (1,1 TiB) vertrauliche Daten, darunter interne Nachrichten und Dokumentinformationen von fast 10.000 Kanälen, durchgesickert sei. Die Hackergruppe veröffentlichte am 12. Juli im BreachForums-Forum: 1,1 TiB an Daten. Fast 10.000 Kanäle, alle möglichen Informationen und Dateien wurden gelöscht. Es gibt auch unveröffentlichte Projekte, Originalbilder und -code, einige Anmeldeinformationen, interne API-/Weblinks und mehr! Fühlen Sie sich frei, es durchzustöbern, es gibt eine Menge da draußen. ▲Screenshot des BreachForums-Forums, Bildquelle StackDiary, geleakt laut ausländischen Medien StackDiary unter Berufung auf anonyme Quellen

2024-07-17

Kommentar 0

780

Heiße Neuigkeiten: Alibaba Cloud veranstaltete einen KI-Hacker-Programmierwettbewerb; Jimmy Lin wurde Sprecher von Xpeng G6 ...

Artikeleinführung:Text/Herausgeber der Zinc Finance-Redaktion/Dafeng Alibaba Cloud veranstaltete am 5. Juni offiziell den ersten KI-Hackathon auf Basis von Alibabas größter KI-Modell-Community „Magic“. . Dieser Wettbewerb steht Entwicklern aus der ganzen Welt offen. Das Gewinnerteam erhält einen Bonus von bis zu 30.000 Yuan und wird voraussichtlich einen Risikokapitalfonds in Höhe von mehreren zehn Millionen Dollar mit anderen Teams teilen. Laut der offiziellen Einführung von Alibaba Cloud wird die Moda-Community den teilnehmenden Teams in diesem Wettbewerb Ressourcen für Modelltrainingsinferenzen und Demo-Bereitstellungsanzeigen zur Verfügung stellen. Gleichzeitig können Entwickler in der Community mehr als 30 große Modelle mit einer Milliarde Parametern und mehr als 10 große Modelle mit zig Milliarden Parametern sowie entsprechende Entwicklungstools direkt aufrufen. Baidu führt KI-basiertes Großmodell ein

2023-06-08

Kommentar 0

671

Wer ist ein Cyber-Hacker?

Artikeleinführung:Unter Cyber-Hackern versteht man Einzelpersonen oder Organisationen mit fortschrittlicher Computertechnologie und Programmierfähigkeiten, die auf illegale Weise in Computersysteme, Netzwerke oder Geräte eindringen, um sich unbefugten Zugriff zu verschaffen, vertrauliche Informationen zu stehlen, Systeme zu beschädigen oder andere böswillige Aktivitäten durchzuführen. Cyber-Hacker werden in verschiedene Typen unterteilt, darunter ethische Hacker, Black-Hat-Hacker, Grey-Hat-Hacker, Hacker auf Landesebene und nichtstaatliche Hacker. Ausführliche Einführung: 1. Ethische Hacker, auch White-Hat-Hacker oder Sicherheitsberater genannt, sind eine Art legaler Hacker, die von Organisationen eingesetzt werden, um Computersysteme und Netzwerke auf autorisierte Weise zu testen und zu bewerten.

2023-09-07

Kommentar 0

2524

Phishing: Hacker werden schlauer

Artikeleinführung:Durch die zunehmende Zahl von Phishing-Angriffen sind im Oktober bisher satte 41 Millionen US-Dollar verloren gegangen. Bei den meisten Phishing-Vorgängen im Krypto-Bereich werden Benutzer dazu aufgefordert, Aktionen über ihre Krypto-Wallets zu signieren, um die Genehmigung zu erteilen

2024-10-17

Kommentar 0

345

Wie man Javascript hackt

Artikeleinführung:Im Internetzeitalter kann man sagen, dass Javascript eine allgegenwärtige Programmiersprache ist. Ob Webentwicklung, mobile Anwendungen, Spiele usw., es wird Javascript verwendet. Aufgrund seiner weiten Verbreitung ist Javascript auch zu einem wichtigen Ziel für Hackerangriffe geworden. Daher wird in diesem Artikel erläutert, wie man Javascript hackt, um den Lesern ein besseres Verständnis der Hackerangriffstechniken und vorbeugenden Maßnahmen zu vermitteln. 1. Häufige Schwachstellen in Javascript Während des Entwicklungsprozesses von Javascript gibt es häufig viele Schwachstellen. lernen

2023-05-09

Kommentar 0

649

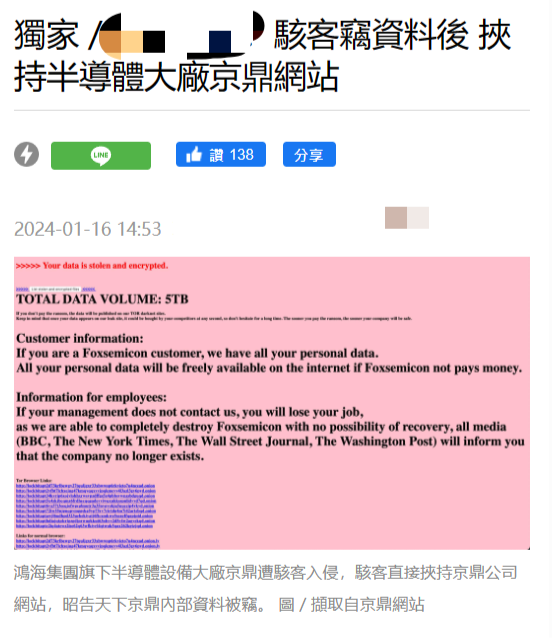

Hacker drangen in Jingding ein, einen großen Hersteller von Halbleiterausrüstung im Besitz von Hon Hai, und drohten direkt mit der Offenlegung von Daten auf der offiziellen Website

Artikeleinführung:Den Nachrichten auf dieser Website vom 16. Januar zufolge wurde Jingding, ein großer Halbleiterausrüstungshersteller der Hon Hai Group, von Hackern gehackt. Die Hackergruppe bedrohte sogar direkt Jingdings Kunden und Mitarbeiter Wenn Jingding dies ignoriert, werden Kunden bedroht. Informationen werden veröffentlicht und Mitarbeiter verlieren ihren Arbeitsplatz. Von Zeit zu Zeit kommt es zu Vorfällen, bei denen Hackergruppen in börsennotierte Unternehmen eindringen, um Informationen zu stehlen. Dies ist jedoch das erste Mal in Taiwan, dass eine Hackergruppe Informationen gestohlen und direkt die Website des Unternehmens gekapert hat, wodurch aufgedeckt wurde, dass interne Informationen des Unternehmens gestohlen und bedroht wurden . Jingding ist eine Tochtergesellschaft der Hon Hai Group und beschäftigt sich hauptsächlich mit der Forschung und Entwicklung von Schlüsselmodulen für Halbleiter-Frontend-Prozessausrüstung und Halbleiterautomatisierungsausrüstung. Berichten zufolge gab es heute im Zhuke Park viele Diskussionen unter den Unternehmen, denn als sie die Website der Jingding Company betraten, stellten sie schockiert fest, dass die Website von einer Hackergruppe gehackt worden war.

2024-07-18

Kommentar 0

346

Beispielanalyse einer MSSQL-Hintertür der Winnti-Hackergruppe

Artikeleinführung:ESET-Forscher verfolgen seit einiger Zeit die Aktivitäten von Winnti, einer Gruppe, die seit 2012 aktiv ist und es auf die Lieferketten der Videospiel- und Softwareindustrie abgesehen hat. Kürzlich wurde eine bisher undokumentierte Hintertür entdeckt, die auf Microsoft SQL (MSSQL) abzielt. Diese Hintertür weist viele Ähnlichkeiten mit der PortReuse-Hintertür auf, einem weiteren von WinntiGroup verwendeten und erstmals im Oktober 2019 dokumentierten Tool. In diesem Jahr wurde ein neues Backdoor-Beispiel, skip-2.0, entdeckt. Der Autor ist Mitglied der Winnti-Organisation. Diese Hintertür zielt auf die MSSQL-Server 11 und 12 ab und ermöglicht Angreifern die Verwendung von Magi

2023-05-27

Kommentar 0

1445

Sicherheitstipps für Linux-Server

Artikeleinführung:Die Abwehr von Hackern und die Serversicherheit sind die Hauptaufgaben von Systemverwaltungsdiensten. Hier finden Sie einige grundlegende Sicherheitstipps für Linux-Server.

2019-03-18

Kommentar 0

3335

PHP implementiert sichere Programmierung: praktischer Angriff und Abwehr gegen Hacker

Artikeleinführung:Mit der kontinuierlichen Entwicklung und Vertiefung des Internets kommt es immer wieder zu verschiedenen Hackerangriffen, die eine ernsthafte Bedrohung für die Netzwerksicherheit darstellen. PHP ist eine häufig verwendete Webentwicklungssprache, die von vielen Unternehmen und Entwicklern zum Erstellen von Websites und Anwendungen verwendet wird. Daher ist bei der PHP-Programmierung die Implementierung einer sicheren Programmierung sehr wichtig geworden. In diesem Artikel werden häufige Sicherheitslücken in der PHP-Sprache vorgestellt und wie man sie verhindert. Gleichzeitig werden wir auch einige Fälle von Hackerangriffen und entsprechende Gegenmaßnahmen vorstellen. SQL-InjectionSQL-Injection ist derzeit

2023-06-18

Kommentar 0

1553