Insgesamt10000 bezogener Inhalt gefunden

Eine kurze Diskussion zur umfassenden Steuerung von JS-Tastaturereignissen

Artikeleinführung:Der folgende Editor bietet Ihnen eine kurze Diskussion zur umfassenden Steuerung von js-Tastaturereignissen. Der Herausgeber findet es ziemlich gut, deshalb teile ich es mit Ihnen und gebe es als Referenz. Folgen wir dem Herausgeber und werfen wir einen Blick darauf.

2016-12-13

Kommentar 0

1224

So legen Sie die Sicherheitsüberwachungsstufe der Rising-Antivirensoftware fest

Artikeleinführung:Neue Antivirensoftware kann auf dem Computer vorhandene Viren und Trojaner umfassend erkennen und gleichzeitig das Computersystem stärken, um die Sicherheit des Computers zu gewährleisten. Weiß jemand, wie man die Sicherheitsüberwachungsstufe der Rising-Antivirensoftware einstellt? Hier gebe ich Ihnen eine detaillierte Einführung in die Methode zur Einstellung der Sicherheitsüberwachungsstufe der Rising-Antivirensoftware Schau mal. Einstellungsmethode: 1. Doppelklicken Sie, um die Software zu öffnen, und klicken Sie auf das Symbol mit den drei horizontalen Linien in der oberen rechten Ecke. 2. Klicken Sie dann in der Optionsliste unten auf „Systemeinstellungen“. 3. Klicken Sie dann im neuen Fenster in der linken Spalte auf die Option „Virenabwehr“ und wählen Sie schließlich rechts die „Überwachungsstufe“ aus, je nach persönlichem Bedarf

2024-06-03

Kommentar 0

524

So stellen Sie den Vollbildmodus in der Sunflower-Fernbedienungssoftware ein - So stellen Sie den Vollbildmodus in der Sunflower-Fernbedienungssoftware ein

Artikeleinführung:Viele Leute wissen nicht, wie man den Vollbildschirm der Sunflower-Fernbedienungssoftware einstellt. Im heutigen Artikel geht es darum, wie man den Vollbildmodus der Sunflower-Fernbedienungssoftware einstellt der Editor. Schritt 1: Öffnen Sie die Sunflower-Fernbedienungssoftware, geben Sie den Identifikationscode und den Bestätigungscode ein und klicken Sie auf die Schaltfläche „Fernunterstützung“. Schritt 2: Klicken Sie auf das Dropdown-Feld über dieser Option. Schritt 3: Klicken Sie abschließend auf die Schaltfläche „Vollbild“, um den Vorgang erfolgreich abzuschließen.

2024-03-04

Kommentar 0

1239

In Python geschriebene Sicherheitsüberwachungs- und Ereignisverwaltungstechnologie

Artikeleinführung:Mit der kontinuierlichen Weiterentwicklung der Technologie und der Popularisierung des Internets ist das Leben der Menschen immer mehr von Computersystemen abhängig. Allerdings nehmen auch die entsprechenden Bedrohungen zu und Probleme der Systemsicherheit rücken immer stärker in den Vordergrund. Um die Sicherheit von Computersystemen zu gewährleisten, haben wissenschaftliche und technische Mitarbeiter verschiedene Sicherheitsüberwachungs- und Ereignismanagementtechnologien entwickelt. Dieser Artikel konzentriert sich auf die in Python geschriebene Systemsicherheitsüberwachung und Ereignisverwaltungstechnologie. Zunächst müssen wir die Grundkonzepte der Systemsicherheitsüberwachung verstehen. Unter Systemsicherheitsüberwachung versteht man die Erkennung und Verhinderung verschiedener Aktivitäten von Computersystemen durch Überwachung und Analyse

2023-06-30

Kommentar 0

1176

So überwachen Sie CentOS-Server und erkennen und reagieren rechtzeitig auf Sicherheitsvorfälle

Artikeleinführung:So überwachen Sie CentOS-Server und erkennen und reagieren umgehend auf Sicherheitsvorfälle. Im Zeitalter des Internets spielen Server eine wichtige Rolle und übertragen verschiedene Geschäfte und Daten. Daher ist die Überwachung der Serversicherheit besonders wichtig. In diesem Artikel erfahren Sie, wie Sie CentOS-Server überwachen und Sicherheitsvorfälle rechtzeitig erkennen und darauf reagieren. Wir werden die folgenden Bereiche besprechen: Systemüberwachung, Netzwerküberwachung, Protokollüberwachung und Handhabung von Sicherheitsereignissen. Systemüberwachung Um Serveranomalien rechtzeitig zu erkennen, können wir einige Tools zur Überwachung von Diensten verwenden

2023-07-07

Kommentar 0

1374

Java IoT-Hardware-Entwicklungshandbuch: Implementierung intelligenter Sicherheitstürsteuerungsfunktionen

Artikeleinführung:Java Internet of Things-Hardware-Entwicklungshandbuch: Zur Implementierung intelligenter Sicherheitstürsteuerungsfunktionen sind spezifische Codebeispiele erforderlich. Mit der Entwicklung intelligenter Häuser sind intelligente Sicherheitstüren zu einem unverzichtbaren Bestandteil des Lebens der Menschen geworden. Der Einsatz von IoT-Technologie zur Implementierung intelligenter Sicherheitstürsteuerungsfunktionen kann uns ein sichereres und komfortableres Lebenserlebnis bieten. In diesem Artikel wird die Verwendung der Java-Sprache zur Entwicklung von IoT-Hardware vorgestellt und Codebeispiele zur Implementierung intelligenter Sicherheitstürsteuerungsfunktionen gegeben. Materialvorbereitung: RaspberryPi: ein leistungsstarker Einplatinencomputer

2023-09-21

Kommentar 0

790

Wie sucht 360 Security Guard nach großen Dateien?

Artikeleinführung:1. Öffnen Sie 360 Security Guard (wie im Bild gezeigt). 2. Klicken Sie auf Funktionsliste (wie im Bild gezeigt). 3. Rufen Sie die Funktionsübersichtsseite auf (wie im Bild gezeigt). 4. Klicken Sie auf „Systemprogramme“ und dann auf „Große Dateien suchen“ (wie in der Abbildung dargestellt). 5. Klicken Sie dann auf Große Dateien scannen (wie im Bild gezeigt).

2024-06-07

Kommentar 0

716

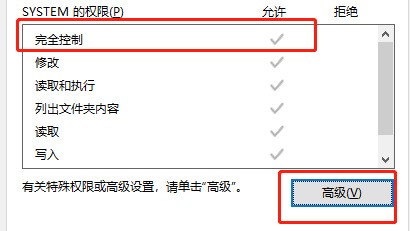

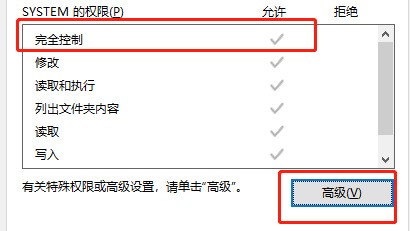

Wie erhalte ich Vollzugriffsrechte für einen Ordner in Windows 7?

Artikeleinführung:Obwohl das Win7-System bereits ein sehr altes System ist, wird es immer noch von vielen Benutzern verwendet. In letzter Zeit haben einige Benutzer festgestellt, dass sie keine vollständigen Kontrollberechtigungen für die Ordner auf ihrem Computer erhalten und einige Funktionen nicht verwendet werden können oder ihre Operationen eingeschränkt sind . Wie soll die Situation gelöst werden? Wir werden die konkrete Lösung mit allen teilen. Freunde in Not sind herzlich eingeladen, sich die vollständigen Schritte anzusehen. Methode 1, um vollständige Kontrollberechtigungen für einen Win7-Ordner zu erhalten. Wählen Sie zunächst die Festplatte aus, auf der sich der Ordner befindet, klicken Sie dann mit der rechten Maustaste, wählen Sie „Eigenschaften“ und rufen Sie dann die Registerkarte „Sicherheit“ auf. 2. Nach Eingabe dieser Schnittstelle können wir prüfen, ob die

2024-02-12

Kommentar 0

748

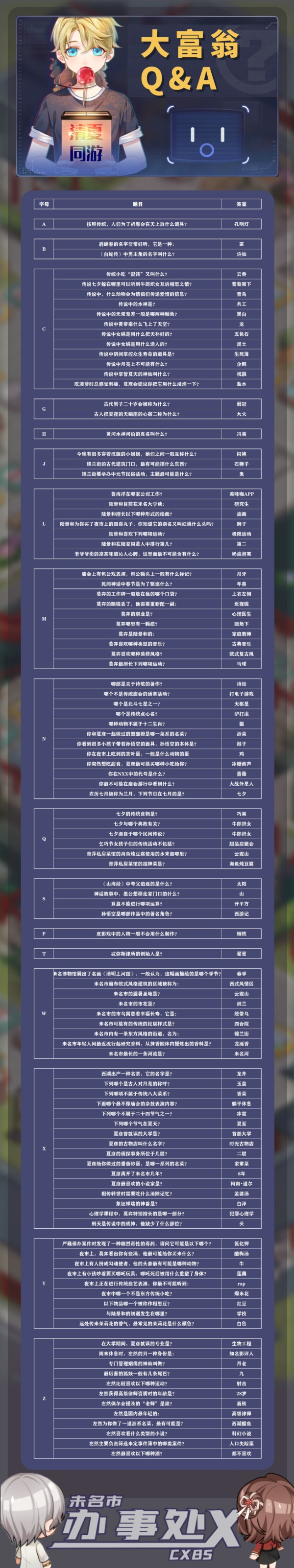

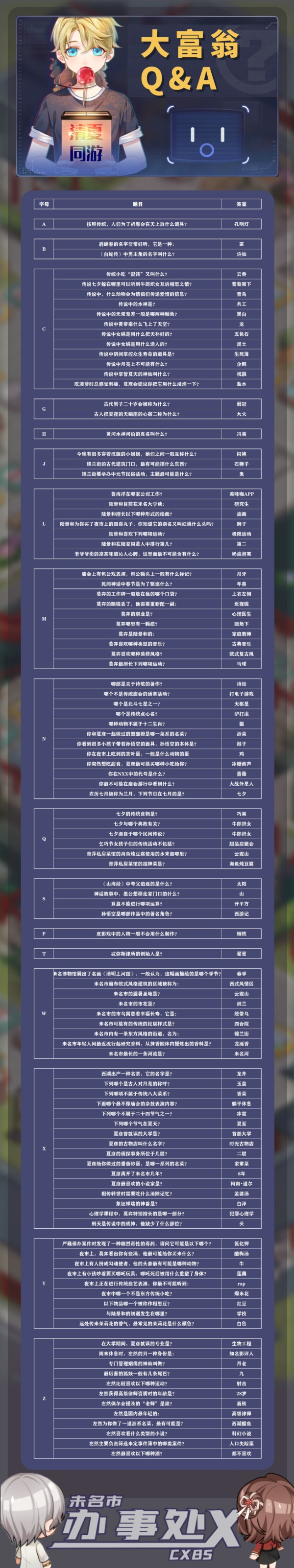

Eine vollständige Sammlung von Fragen und Antworten zu Monopoly im Undecided Event Book

Artikeleinführung:Viele Freunde in Undecided Event Book Monopoly Q&A möchten wissen, wie die Antworten auf diese Fragen lauten? Nachfolgend hat Ihnen der Herausgeber eine vollständige Sammlung von Fragen und Antworten sowie Antworten zum Undecided Event Book Monopoly zusammengestellt. Schauen Sie sich um. Spieler im Undecided Event Book Monopoly Questions and Answers können großzügige Belohnungen erhalten, wenn sie die Fragen richtig beantworten. Das Undecided Event Book Monopoly Questions and Answers hat alle Fragen und Antworten für alle vorbereitet. Spieler können den ersten Buchstaben zum Suchen verwenden.

2024-07-19

Kommentar 0

1119

Win11 ist ein Wunder: Entdecken Sie das Geheimnis der Aktivierung der neuen Lautstärkeregelung

Artikeleinführung:Microsoft hat in der neuesten Version von Win11Build25309 eine neue Lautstärkeregelung eingeführt. Diese neue Funktion steht jedoch nur einer kleinen Anzahl von WindowsInsider-Mitgliedern des Entwicklerkanals zur Verfügung. Interessierte Benutzer können sie über diesen Artikel aktivieren. Microsoft hat in den Schnelleinstellungen eine verbesserte Lautstärkeregelung eingeführt, mit der die Lautstärkeausgabe jeder App aufgeschlüsselt werden kann. Darüber hinaus hat Microsoft auch eine neue Tastenkombination (WIN+STRG+V) eingeführt, um Benutzern den direkten Zugriff auf die Lautstärkeregelung zu ermöglichen. Microsoft hat in diesem Steuerelement auch Unterstützung für Dolby und DTS hinzugefügt, um Benutzern den Wechsel zu erleichtern. Unsere Internetnutzer können das ViveTool-Tool verwenden, um die oben genannten neuen Funktionen und Features zu aktivieren:

2023-12-30

Kommentar 0

659

So stellen Sie mithilfe von Java eine Verbindung zum Alibaba Cloud Object Storage her: Erzielen Sie eine umfassende Dateiverwaltung und Zugriffskontrolle

Artikeleinführung:So verwenden Sie Java, um eine Verbindung zu Alibaba Cloud Object Storage herzustellen: Implementieren Sie eine umfangreiche Dateiverwaltung und Zugriffskontrolle. Alibaba Cloud Object Storage (ObjectStorageService, als OSS bezeichnet) ist ein äußerst zuverlässiger, sicherer, kostengünstiger und hoch skalierbarer Cloud-Speicherdienst Das bietet umfangreiche, sichere, kostengünstige und äußerst zuverlässige Cloud-Speicherdienste. In diesem Artikel wird erläutert, wie Sie mithilfe von Java eine Verbindung zu Alibaba Cloud OSS herstellen und eine umfangreiche Dateiverwaltung und Zugriffskontrolle erreichen können. 1. Vorbereitung: Registrieren Sie ein Alibaba Cloud-Konto und aktivieren Sie den OSS-Dienst

2023-07-05

Kommentar 0

1030

Vollständige Sammlung von CSS-Attributstilen, Ereignissen, Sammlungen, Filtern, Methoden, Objekten und Stilen

Artikeleinführung:Vollständige Sammlung von CSS-Attributstilen, Ereignissen, Sammlungen, Filtern, Methoden, Objekten und Stilen

2016-11-24

Kommentar 0

1548

Vollständige Sammlung von Crime Master Case Facts

Artikeleinführung:Wollen Sie alle die Wahrheit über den Fall Criminal Master erfahren? Sie können keinen Hinweis finden? Die Zusammenfassung der Antworten auf unerwartete Fälle von Crime Master hat alle Fakten zum Fall für jedermann zusammengestellt, kommen Sie vorbei und werfen Sie einen Blick darauf. Die vollständigen Fakten zum Crime-Master-Fall Der unsichtbare Mörder: Die Fakten zum Vasily-Fall: Die Schlussfolgerung des forensischen Arztes zeigte, dass in der Leiche keine Spuren gefunden wurden, die sich auf den Zeitpunkt des Todes auswirken. Die Polizei führte erneut eine strenge Untersuchung durch Am Tatort entdeckte die Polizei einen dünnen Ring aus robustem Draht und auf der Grundlage dieses Hinweises und Vasily, dem letzten Gerätereparaturmann, der den Tatort verließ Viele Male wurde der „Mordmechanismus“ überprüft und schließlich bestätigt, dass Vasily der Mörder war. Nach einem überraschenden Verhör gestand Vasily, Andrei getötet zu haben.

2024-07-11

Kommentar 0

791

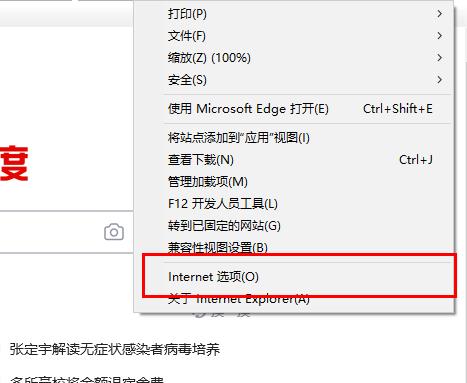

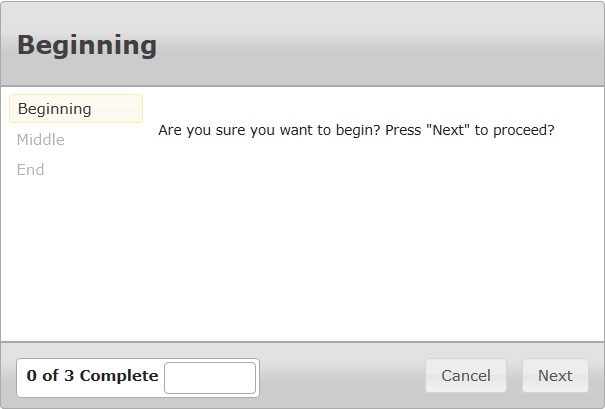

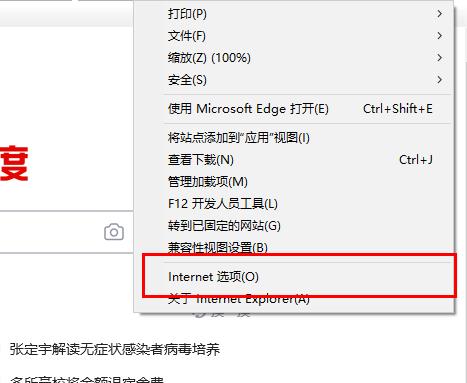

Edge kann die Dokumentensteuerung nicht laden. Bitte überprüfen Sie die Sicherheitseinstellungen des Browsers.

Artikeleinführung:Edge kann die Dokumentensteuerung nicht laden. Bitte überprüfen Sie die Sicherheitseinstellungen des Browsers. Benutzer können unter „Einstellungen“ direkt auf „Weitere Tools“ klicken und dann mit den Einstellungen fortfahren. Lassen Sie die Benutzer auf dieser Website ausführlich über das Problem informieren, dass Edge die Dokumentsteuerung nicht laden kann. Überprüfen Sie zur Problemanalyse die Sicherheitseinstellungen des Browsers. Edge kann die Dokumentsteuerung nicht laden. Bitte überprüfen Sie die Sicherheitseinstellungen des Edge. 2. Klicken Sie auf Datenschutz und deaktivieren Sie den Popup-Blocker. 3. Fügen Sie vertrauenswürdige Sites zur Sicherheit hinzu und fügen Sie die Adresse von OA zu vertrauenswürdigen Sites hinzu. 4. Klicken Sie in der Sicherheits-Taskleiste auf Stufe anpassen. 5. Im Gesetz

2024-08-26

Kommentar 0

416

QNAP bringt eine neue NVR-Überwachungsserverserie auf den Markt, um Innovationen im Bereich der Sicherheitsüberwachung nachhaltig zu unterstützen

Artikeleinführung:QNAP hat heute eine neue Serie von NVR-Sicherheitsüberwachungsservern veröffentlicht, darunter die Modelle QVP-41C und QVP-21C. Diese Nachricht hat in der Branche große Aufmerksamkeit erregt. Es versteht sich, dass die beiden neuen NVR-Überwachungsserver unterschiedliche Hardwarekonfigurationen haben. Der QVP-41C bietet vier 3,5-Zoll-SATA-Festplattenschächte, während der QVP-21C nur zwei hat. Dieses Design bietet Benutzern mehr Auswahlmöglichkeiten für ihre Speicheranforderungen. Darüber hinaus sind beide Produkte mit einem Intel Celeron J6412 Quad-Core-Prozessor ausgestattet, der die Leistung des Geräts stark unterstützt. Als integrierte Lösung verfügen diese beiden Server über die integrierte QNAP-eigene Überwachungssoftware QVRPro frei

2023-09-15

Kommentar 0

1553