Insgesamt10000 bezogener Inhalt gefunden

ThinkPHP6-Leitfaden zur Berechtigungsverwaltung: Implementieren der Benutzerberechtigungskontrolle

Artikeleinführung:ThinkPHP6-Leitfaden zur Berechtigungsverwaltung: Implementierung der Benutzerberechtigungskontrolle Einführung: In Webanwendungen ist die Berechtigungsverwaltung ein sehr wichtiger Teil. Sie kann uns dabei helfen, die Zugriffs- und Betriebsberechtigungen der Benutzer auf Systemressourcen zu kontrollieren und die Sicherheit des Systems zu schützen. Im ThinkPHP6-Framework können wir seine leistungsstarken Berechtigungsverwaltungsfunktionen nutzen, um die Benutzerberechtigungskontrolle zu implementieren. 1. Datenbanktabellen erstellen Bevor wir mit der Implementierung der Benutzerberechtigungssteuerung beginnen, müssen wir zunächst entsprechende Datenbanktabellen erstellen, um Benutzer-, Rollen- und Berechtigungsinformationen zu speichern.

2023-08-13

Kommentar 0

2140

Discuz-Berechtigungskontrolle: Erfahren Sie, wie Sie Leseberechtigungen festlegen

Artikeleinführung:Discuz-Berechtigungssteuerung: Um zu verstehen, wie Leseberechtigungen festgelegt werden, sind bestimmte Codebeispiele erforderlich. Im Discuz-Forum ist die Berechtigungssteuerung eine sehr wichtige Funktion, die Administratoren dabei helfen kann, Benutzervorgänge und Zugriffsberechtigungen genau zu steuern und die Sicherheit und Ordnung des Forums zu schützen . Unter diesen ist die Leseberechtigung eine der notwendigen Berechtigungseinstellungen. Durch Festlegen unterschiedlicher Leseberechtigungsstufen können verschiedene Benutzer beim Durchsuchen des Forums unterschiedliche Inhalte sehen und so die Sicherheit und den Datenschutz der Informationen gewährleisten. In Discuz ist das Festlegen von Leseberechtigungen eigentlich sehr einfach.

2024-03-10

Kommentar 0

1037

PHP implementiert die Berechtigungsauthentifizierung und -autorisierung

Artikeleinführung:PHP ist eine in der Webentwicklung weit verbreitete Programmiersprache. Bei Webanwendungen ist Sicherheit von entscheidender Bedeutung, wobei Berechtigungsauthentifizierung und Autorisierung einer der wichtigen Aspekte zum Schutz von Webanwendungen vor unbefugtem Zugriff sind. In diesem Artikel erfahren Sie, wie PHP die Berechtigungsauthentifizierung und -autorisierung implementiert. Bei der Berechtigungsauthentifizierung wird überprüft, ob ein bestimmter Benutzer das Recht hat, auf Ressourcen zuzugreifen oder Vorgänge auszuführen. Um diese Funktion zu implementieren, ist zunächst ein Benutzersystem erforderlich, einschließlich der Benutzerauthentifizierung und der Bestätigung, ob der Benutzer die Berechtigung zum Zugriff auf bestimmte Ressourcen hat. Authentifizierung ermöglicht

2023-06-22

Kommentar 0

1709

So implementieren Sie Berechtigungsüberprüfungs- und Autorisierungsstrategien in Laravel

Artikeleinführung:So implementieren Sie Berechtigungsvalidierungs- und Autorisierungsstrategien in Laravel. Bei der Entwicklung von Webanwendungen ist es sehr wichtig sicherzustellen, dass Benutzer nur auf die Funktionen zugreifen können, für die sie eine Berechtigung haben. Das Laravel-Framework bietet praktische und flexible Berechtigungsüberprüfungs- und Autorisierungsstrategien, mit denen Entwickler dieses Ziel problemlos erreichen können. In diesem Artikel wird die Implementierung von Berechtigungsüberprüfungs- und Autorisierungsstrategien in Laravel vorgestellt, einschließlich spezifischer Codebeispiele. Definieren von Berechtigungskontrollstrategien In Laravel kann die Berechtigungskontrolle durch die Definition von Richtlinienklassen erreicht werden. Zuerst brauchen wir

2023-11-04

Kommentar 0

1250

OAuth in PHP: Erstellen Sie einen Autorisierungscode-Autorisierungsserver

Artikeleinführung:OAuth in PHP: Erstellen Sie einen Autorisierungscode-Autorisierungsserver. OAuth ist ein offener Standard für die Autorisierung von Drittanbieteranwendungen für den Zugriff auf die Ressourcen eines Benutzers. Es basiert auf dem HTTP-Protokoll, das Benutzer vom Ressourcenserver isoliert und einen sichereren und zuverlässigeren Autorisierungsprozess implementiert. In diesem Artikel wird erläutert, wie Sie einen Autorisierungscode-Autorisierungsserver in PHP erstellen. Die Autorisierungscode-Autorisierung ist der am häufigsten verwendete Autorisierungstyp in OAuth2. Der Arbeitsablauf ist wie folgt: Der Client initiiert eine Autorisierungsanfrage an den Autorisierungsserver. Der Autorisierungsserver authentifiziert den Benutzer und

2023-07-31

Kommentar 0

1743

Berechtigungsverwaltung im Discuz-Forum: Lesen Sie den Leitfaden zur Berechtigungseinstellung

Artikeleinführung:Berechtigungsverwaltung für Discuz-Foren: Lesen Sie die Anleitung zur Berechtigungseinstellung. Bei der Berechtigungsverwaltung für Discuz-Foren ist die Berechtigungseinstellung ein entscheidender Teil. Dabei kommt der Einstellung der Leserechte eine besondere Bedeutung zu, da sie den Umfang der Inhalte bestimmt, die verschiedene Nutzer im Forum sehen können. In diesem Artikel werden die Leseberechtigungseinstellungen des Discuz-Forums und die flexible Konfiguration für unterschiedliche Anforderungen ausführlich vorgestellt. 1. Grundlegende Konzepte von Leseberechtigungen Im Discuz-Forum umfassen Leseberechtigungen hauptsächlich die folgenden Konzepte, die verstanden werden müssen: Standard-Leseberechtigungen: Standard nach der Registrierung eines neuen Benutzers

2024-03-10

Kommentar 0

578

Wie viele Kategorien von Linux-Berechtigungen gibt es? Was ist eine 500er-Erlaubnis?

Artikeleinführung:Im Linux-System werden Berechtigungen in drei Typen unterteilt: Lesen, Schreiben und Ausführen. Verschiedene Zahlen stehen für unterschiedliche Berechtigungen. Was ist also die Berechtigung 500 im Linux-System? Unter Linux stellt 500 eine der Berechtigungen einer Datei oder eines Verzeichnisses dar. In einem Linux-Dateisystem verfügt jede Datei und jedes Verzeichnis über eigene Zugriffsberechtigungen. Diese Berechtigungen geben die Lese-, Schreib- und Ausführungsberechtigungen eines Benutzers für eine Datei oder ein Verzeichnis an. In Linux-Systemen werden Berechtigungen in drei verschiedene Kategorien unterteilt: Besitzer, Gruppe und andere. Jede Kategorie kann über Lese-, Schreib- und Ausführungsberechtigungen verfügen. Zur Darstellung dieser Berechtigungen wird die numerische Notation verwendet. In numerischer Schreibweise wird jeder Berechtigung ein Wert zugewiesen:

2024-02-24

Kommentar 0

1229

Erweiterte Verwendung der Laravel-Berechtigungsfunktion: So implementieren Sie die dynamische Berechtigungszuteilung

Artikeleinführung:Erweiterte Verwendung der Laravel-Berechtigungsfunktion: So implementieren Sie die dynamische Berechtigungszuteilung. Laravel ist ein sehr beliebtes PHP-Entwicklungsframework. Es integriert leistungsstarke Berechtigungsverwaltungsfunktionen, mit denen wir die Zugriffsberechtigungen der Benutzer auf verschiedene Funktionsmodule im System flexibel steuern können. In diesem Artikel wird die erweiterte Verwendung der Berechtigungsfunktion in Laravel vorgestellt, wobei der Schwerpunkt auf der Implementierung der dynamischen Berechtigungszuteilung liegt und spezifische Codebeispiele bereitgestellt werden. 1. Grundlegende Berechtigungskontrolle Bevor wir mit der Erläuterung der dynamischen Berechtigungszuteilung beginnen, schauen wir uns zunächst die Funktionen in Laravel an.

2023-11-02

Kommentar 0

1075

Benötigt Oracle eine Autorisierung?

Artikeleinführung:Ja, für die Oracle-Datenbank ist eine Autorisierung erforderlich. Zu den Autorisierungstypen gehören Schemaautorisierung (für den Zugriff auf bestimmte Objekte) und Systemautorisierung (für die Verwaltung der gesamten Datenbank). Der Autorisierungsprozess umfasst das Erstellen von Benutzern, das Erteilen von Schemaautorisierungen und Systemautorisierungen. Oracle bietet eine Vielzahl von Tools zur Verwaltung von Autorisierungen, darunter die Befehle GRANT und REVOKE sowie eine GUI-Schnittstelle. Zu den Best Practices gehören die Anwendung des Prinzips der geringsten Rechte, die Erstellung von Rollen und die regelmäßige Überprüfung von Berechtigungen, um die Sicherheit der Datenbankberechtigungen zu gewährleisten.

2024-04-19

Kommentar 0

711

So verwenden Sie die Laravel-Berechtigungsfunktion zum Verwalten von API-Schnittstellenberechtigungen

Artikeleinführung:So verwenden Sie die Berechtigungsfunktion von Laravel zum Verwalten von API-Schnittstellenberechtigungen Einführung: Mit der schnellen Entwicklung von Webanwendungen und API-Schnittstellen wird die Notwendigkeit einer Berechtigungsverwaltung immer offensichtlicher. Als beliebtes PHP-Entwicklungsframework verfügt Laravel über integrierte leistungsstarke Berechtigungsverwaltungsfunktionen, mit denen API-Schnittstellenberechtigungen einfach verwaltet und gesteuert werden können. In diesem Artikel wird ausführlich erläutert, wie Sie die Berechtigungsfunktion von Laravel zum Verwalten von API-Schnittstellenberechtigungen verwenden, und relevante Codebeispiele bereitstellen. 1. Installieren und konfigurieren Sie die Berechtigungsfunktion von Laravel

2023-11-04

Kommentar 0

1173

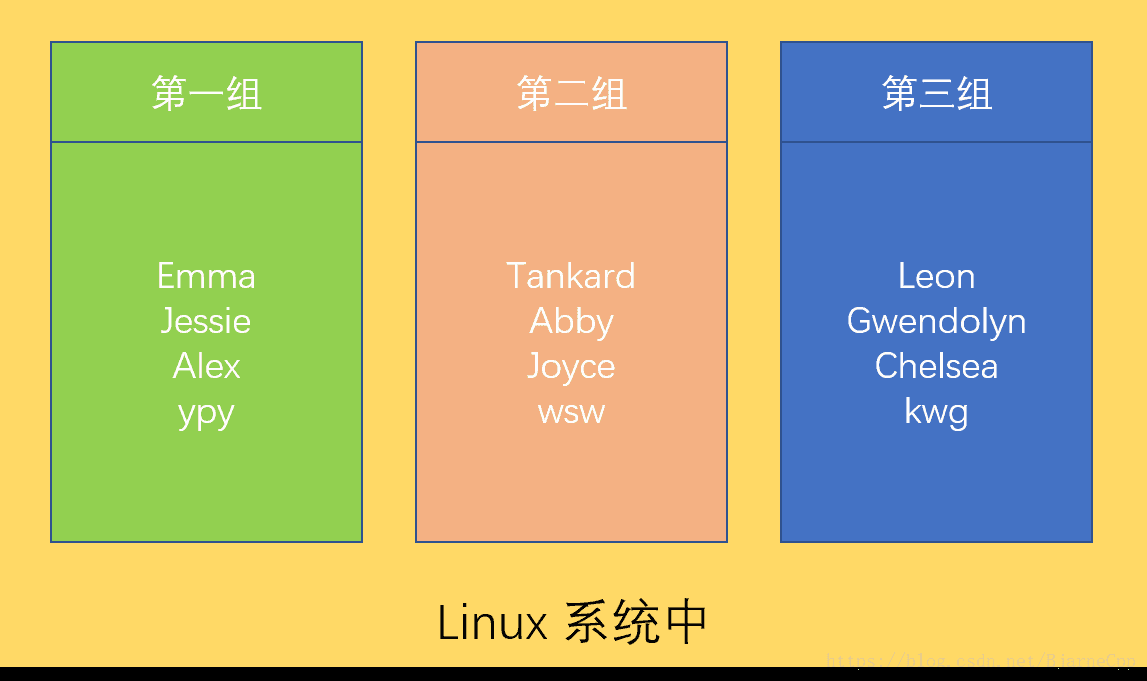

Linux-Dateiberechtigungen Apropos Berechtigungen: Linux-Dateiaufrufberechtigungen werden in drei Arten von Berechtigungen unterteilt

Artikeleinführung:1. Linux-Dateiberechtigungen Apropos Berechtigungen: Linux-Dateiaufrufberechtigungen sind in drei Arten von Berechtigungen für alle Objekte unterteilt: Benutzer, Gruppe und andere Personen. Jedes Objekt hat drei Berechtigungen: r: lesen, w: schreiben, x: ausführen. Madmen verwenden gerne Zahlen, um sie darzustellen, wie zum Beispiel: rwx ist das Zweierkomplement 111, das das Zehnerkomplement 7 ist. Beispielsweise zeigen wir die Informationen aller Dateien im aktuellen Verzeichnis ls-l an: 1. Die erste Ziffer im Kreis 1 gibt den Dateityp an, - gibt eine normale Datei an, d gibt das Verzeichnis an und l gibt den Link an ; Die folgenden neun Ziffern können in drei Gruppen unterteilt werden: rwx. Jede Gruppe entspricht allen Objekten mit jeder Berechtigung. Hier bedeutet dies, dass der Benutzer über rwx-Lese-, Schreib- und Ausführungsberechtigungen verfügt, die Gruppe über r-x-Lese- und Ausführungsberechtigungen, o

2024-06-01

Kommentar 0

575

Erweiterte Funktionen der Laravel-Berechtigungsfunktion: So implementieren Sie eine mehrdimensionale Berechtigungskontrolle

Artikeleinführung:Erweiterte Funktionen der Laravel-Berechtigungsfunktion: Für die Implementierung einer mehrdimensionalen Berechtigungskontrolle sind spezifische Codebeispiele erforderlich. Einführung: Da die Komplexität des Geschäfts zunimmt, spielt die Berechtigungskontrolle in Webanwendungen eine entscheidende Rolle. Laravel bietet uns als beliebtes PHP-Framework leistungsstarke und flexible Berechtigungsfunktionen. Zusätzlich zur grundlegenden Rollen- und Berechtigungsverwaltung unterstützt Laravel auch eine mehrdimensionale Berechtigungssteuerung, die eine fein abgestufte Berechtigungssteuerung basierend auf Benutzern, Rollen, Ressourcen und Vorgängen ermöglicht. In diesem Artikel wird die Verwendung vorgestellt

2023-11-03

Kommentar 0

1256

Die Leistungsfähigkeit der Berechtigungsfunktion von Laravel: So implementieren Sie benutzerdefinierte Regeln zur Berechtigungsüberprüfung

Artikeleinführung:Die Leistungsfähigkeit der Berechtigungsfunktion von Laravel: So implementieren Sie benutzerdefinierte Regeln zur Berechtigungsüberprüfung. Es sind spezifische Codebeispiele erforderlich. In der modernen Webanwendungsentwicklung ist die Benutzerberechtigungsverwaltung eine sehr wichtige Funktion. Es trägt zur Sicherung von Anwendungen bei und stellt sicher, dass nur autorisierte Benutzer Zugriff auf bestimmte Funktionen und Ressourcen haben. Das Laravel-Framework bietet ein leistungsstarkes Berechtigungsverwaltungssystem, mit dem Benutzerberechtigungen einfach überprüft und gesteuert werden können. Eine der Hauptfunktionen sind benutzerdefinierte Regeln zur Berechtigungsüberprüfung. seit

2023-11-02

Kommentar 0

656

Erweiterte Anwendung der Laravel-Berechtigungsfunktion: So erreichen Sie eine feinkörnige Berechtigungskontrolle

Artikeleinführung:Erweiterte Anwendung der Laravel-Berechtigungsfunktion: Für die Implementierung einer fein abgestimmten Berechtigungssteuerung sind spezifische Codebeispiele erforderlich. Da die Komplexität von Webanwendungen weiter zunimmt, ist die Verwaltung und Kontrolle von Benutzerberechtigungen immer wichtiger geworden. Das Laravel-Framework bietet umfangreiche Berechtigungsfunktionen, die uns die Verwaltung von Benutzerrollen und Berechtigungen erleichtern. Manchmal müssen wir jedoch eine detailliertere Berechtigungskontrolle implementieren, um die Berechtigungen für einen bestimmten Vorgang einzuschränken. In diesem Artikel wird erläutert, wie differenzierte Berechtigungen im Laravel-Framework implementiert werden

2023-11-02

Kommentar 0

1197

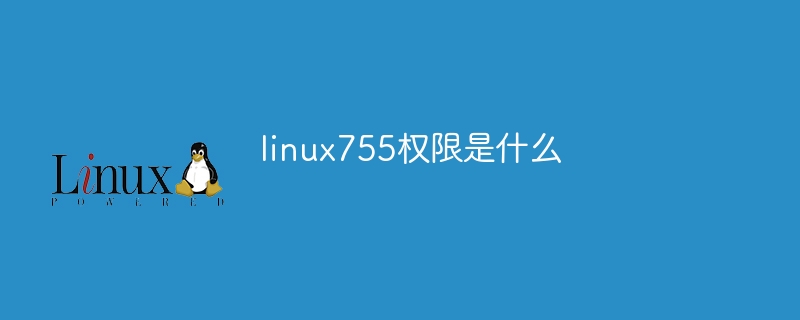

Was sind die Berechtigungen von Linux755?

Artikeleinführung:Die linux755-Berechtigungen werden wie folgt erklärt: 1. Die erste Zahl 7 stellt die Berechtigungen des Dateieigentümers dar, der Lese-, Schreib- und Ausführungsberechtigungen für die Datei hat. 2. Die zweite Zahl 5 stellt die Berechtigungen der Gruppe dar, zu der die Datei gehört gehört, was darauf hinweist, dass es 3 gelesen hat. Die dritte Zahl 5 stellt die Berechtigungen anderer Benutzer dar, dh Benutzer, die keine Dateieigentümer sind und nicht zu der Gruppe gehören, zu der die Datei gehört. Dies bedeutet, dass sie gelesen und ausgeführt wurden Berechtigungen, aber keine Schreibberechtigung.

2023-07-05

Kommentar 0

11148

Zugriff verweigert

Artikeleinführung:Lösungen für die verweigerte Berechtigung: 1. Falsche Berechtigungseinstellungen; 3. Das Verzeichnis ist nicht vorhanden. 5. Die Datei ist schreibgeschützt 7. Einschränkungen der Dateizugriffsliste; 8. Andere Sicherheitsrichtlinien oder Software, die den Zugriff blockieren; 10. Einschränkungen des Betriebssystems; Detaillierte Einführung: 1. Überprüfen Sie die Berechtigungseinstellungen der Datei oder des Verzeichnisses und stellen Sie sicher, dass der aktuelle Benutzer über ausreichende Zugriffsberechtigungen verfügt. Sie können den Befehl „chmod“ verwenden, um sie zu ändern.

2024-01-15

Kommentar 0

10763

Analyse der Linux-Systemberechtigungen: Berechtigungsklassifizierung und Darstellungsmethoden für gewöhnliche Dateien und Verzeichnisse

Artikeleinführung:Das Linux-System verfügt über viele Berechtigungen. Obwohl der Zweck darin besteht, der Benutzersicherheit zu dienen und das Verständnis zu erschweren, werde ich die Berechtigungen von Linux nach Dateitypen zusammenfassen. 1. Für gewöhnliche Dateien und Verzeichnisse Im Linux-System gibt es drei Arten von Berechtigungen: rwx-Berechtigungen, versteckte Attributberechtigungen und ACL-Berechtigungen. (1) Verwenden Sie Zahlen, um rwx-Berechtigungen darzustellen. Das Linux-System hat drei Identitäten: Besitzer (u), Gruppe (g) und andere Personen (o). Das Linux-System verwendet 0, um anzuzeigen, dass Berechtigungen deaktiviert sind, und 1, um anzuzeigen, dass Berechtigungen aktiviert sind LINUX für jede Datei? Alle möglichen Kombinationen von Eigentümerberechtigungen sind 8

2024-06-18

Kommentar 0

591

So beantragen Sie Bearbeitungsgenehmigungen für Feishu. So beantragen Sie Bearbeitungsgenehmigungen

Artikeleinführung:Viele Internetnutzer wissen nicht, wie sie Bearbeitungsgenehmigungen in Feishu beantragen können, insbesondere, wie sie Bearbeitungsgenehmigungen beantragen können. Folgen wir uns, um es herauszufinden. Öffne Feishu. Klicken Sie auf Cloud-Dokumente. Wählen Sie das Dokument aus, für das Freigabeberechtigungen festgelegt werden müssen. Klicken Sie auf das Symbol unten. Klicken Sie zum Teilen. Klicken Sie auf Berechtigungseinstellungen. Wählen Sie die Berechtigungen aus, die festgelegt werden müssen, z. B. wer Mitarbeiter hinzufügen kann, wer Inhalte kopieren, Kopien erstellen, drucken und herunterladen kann und wer kommentieren kann. Wählen Sie aus, wer diese Berechtigungen haben darf.

2024-06-08

Kommentar 0

377

So legen Sie die Berechtigungen für die Mijia-App fest. So legen Sie die Berechtigungen fest

Artikeleinführung:Wenn wir uns eingehend mit den Berechtigungseinstellungen der Mijia APP befassen, ist es, als würden wir ein Feld voller Details und heikler Abwägungen betreten. Dabei hat jede Berechtigungsanpassung weitreichende Bedeutung und Auswirkungen. Wie werden also Berechtigungen festgelegt? Folgen Sie uns unten, um einen Blick darauf zu werfen. So legen Sie die Berechtigungen für die Mijia-App fest: Öffnen Sie zunächst die Mijia-Software. Nachdem Sie die Startseite aufgerufen haben, können Sie zu den Seiten „Smart“, „Produkt“, „Mall“ und „Meine“ wechseln. 2. Dann können Sie auf meiner Seite viele verschiedene Funktionen sehen. 3. Gehen Sie dann zur Seite „Weitere Einstellungen“ und suchen Sie nach der Funktion „Systemberechtigungen“. Berechtigungsverwaltungsseite zum Festlegen von Geräteberechtigungen;

2024-06-11

Kommentar 0

752

Was sind die Linux-Berechtigungen?

Artikeleinführung:Es gibt vier Arten von Linux-Berechtigungen: 1. Leseberechtigung, d. h. die Berechtigung, den Inhalt der Datei zu lesen; 2. Schreibberechtigung, d. h. die Berechtigung, Daten in die Datei zu schreiben; .

2021-11-29

Kommentar 0

22142