Insgesamt10000 bezogener Inhalt gefunden

So verwenden Sie Linux für die Netzwerkverkehrsanalyse

Artikeleinführung:Im Bereich der Netzwerksicherheit ist die Analyse des Netzwerkverkehrs eine sehr wichtige Aufgabe. Durch die Analyse des Datenverkehrs im Netzwerk können abnormale Verhaltensweisen und vermutetes Angriffsverhalten im Netzwerk entdeckt werden, sodass rechtzeitig Maßnahmen ergriffen werden können, um zu verhindern, dass es weiterhin zu Angriffen kommt. Als kostenloses Open-Source-Betriebssystem verfügt das Linux-System über sehr leistungsstarke Tools zur Analyse des Netzwerkverkehrs. In diesem Artikel wird die Verwendung von Linux für die Analyse des Netzwerkverkehrs vorgestellt. 1. Installieren Sie Paketerfassungstools. In Linux-Systemen sind TCPdump und Wire die am häufigsten verwendeten Paketerfassungstools.

2023-06-18

Kommentar 0

1969

So konfigurieren Sie die Netzwerküberwachung und Verkehrsanalyse unter Linux

Artikeleinführung:So konfigurieren Sie Netzwerküberwachung und Verkehrsanalyse unter Linux. Einführung: Mit der rasanten Entwicklung des Internets sind Netzwerksicherheit und Verkehrsanalyse zunehmend zu wichtigen Themen im Bereich der Informationstechnologie geworden. Für das Linux-Betriebssystem wird in diesem Artikel erläutert, wie die Netzwerküberwachung und Verkehrsanalyse unter Linux konfiguriert wird, um den Lesern zu helfen, den Netzwerkverkehr besser zu verstehen und zu verwalten. 1. Netzwerküberwachungstools installieren und konfigurieren Netzwerküberwachungstools sind wichtige Software zur Echtzeitüberwachung und Analyse des Netzwerkverkehrs. So installieren und konfigurieren Sie zwei bekannte Netzwerküberwachungstools: ifto

2023-07-06

Kommentar 0

2123

So überwachen und analysieren Sie den Netzwerkverkehr auf Linux-Systemen

Artikeleinführung:Als beliebtes Betriebssystem verfügt Linux oft über eine größere Anzahl an Netzwerkverbindungen als andere Betriebssysteme. Daher ist es für Linux-Systemadministratoren sehr wichtig, den Netzwerkverkehr zu überwachen und zu analysieren. In diesem Artikel stellen wir vor, wie Sie verschiedene Tools zum Überwachen, Analysieren und Optimieren des Netzwerkverkehrs von Linux-Systemen verwenden, und stellen spezifische Codebeispiele bereit. Verkehrserfassung und -analyse mit TCPDump TCPDump ist ein sehr beliebtes Netzwerkanalysetool, das Pakete erfassen und analysieren kann. Zu verwenden

2023-11-07

Kommentar 0

871

Protokollanalyse und Netzwerksicherheit in einer Linux-Umgebung

Artikeleinführung:Protokollanalyse und Netzwerksicherheit in einer Linux-Umgebung In den letzten Jahren sind mit der Popularität und Entwicklung des Internets Netzwerksicherheitsprobleme immer ernster geworden. Für Unternehmen ist der Schutz der Sicherheit und Stabilität von Computersystemen von entscheidender Bedeutung. Da Linux ein äußerst stabiles und zuverlässiges Betriebssystem ist, entscheiden sich immer mehr Unternehmen dafür, es als Serverumgebung zu verwenden. In diesem Artikel wird die Verwendung von Protokollanalysetools in der Linux-Umgebung zur Verbesserung der Netzwerksicherheit vorgestellt und relevante Codebeispiele bereitgestellt. 1. Die Bedeutung der Protokollanalyse In Computersystemen sind Protokolle Aufzeichnungen

2023-07-29

Kommentar 0

1779

computationnetworkanalysis.dll - Was ist computationnetworkanalysis.dll?

Artikeleinführung:Was macht computationnetworkanalysis.dll auf meinem Computer?

computationnetworkanalysis.dll ist ein Modul von ArcGIS von Leica Geosystems AG und ESRI.

Nicht-Systemprozesse wie computationnetworkanalysis.dll stammen von Software, die Sie verwenden

2024-10-05

Kommentar 0

477

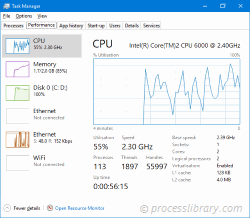

Analysetool zur Netzwerkpaketerfassung unter Linux

Artikeleinführung:Der Befehl tcpdump kann die Header von Datenpaketen auflisten, die über die angegebene Netzwerkschnittstelle laufen, und die „Header“ von im Netzwerk übertragenen Datenpaketen zur Analyse vollständig abfangen. Es unterstützt die Filterung nach Netzwerkschicht, Protokoll, Host, Netzwerk oder Port und bietet logische Anweisungen wie „und“ oder „nicht“, um Ihnen beim Extrahieren nützlicher Informationen zu helfen.

2023-08-02

Kommentar 0

2366

So konfigurieren Sie hochverfügbare Netzwerküberwachung und Verkehrsanalyse unter Linux

Artikeleinführung:So konfigurieren Sie hochverfügbare Netzwerküberwachung und Verkehrsanalyse unter Linux. Einführung: Im heutigen digitalen Zeitalter spielen Netzwerküberwachung und Verkehrsanalyse eine entscheidende Rolle bei der Gewährleistung der Netzwerksicherheit und Leistungsoptimierung. Um den Netzwerkverkehr effektiv zu überwachen und rechtzeitig auf Probleme zu reagieren, ist der Aufbau eines hochverfügbaren Netzwerküberwachungs- und Verkehrsanalysesystems unerlässlich. In diesem Artikel wird die Konfiguration eines hochverfügbaren Netzwerküberwachungs- und Verkehrsanalysesystems unter Linux vorgestellt und einige Codebeispiele bereitgestellt, um den Lesern dabei zu helfen, diese Aufgabe besser zu erledigen. Schritt eins: Installation und Konfiguration

2023-07-05

Kommentar 0

1746

Wie verwende ich Linux für die Netzwerkprotokollanalyse?

Artikeleinführung:Wie verwende ich Linux für die Netzwerkprotokollanalyse? Mit der rasanten Entwicklung des Internets ist die Netzwerkprotokollanalyse für viele Unternehmen und Organisationen nach und nach zu einer wesentlichen Aufgabe geworden. Durch die Analyse von Netzwerkprotokollen können wir das Benutzerverhalten verstehen, die Website-Leistung optimieren, Netzwerkangriffe erkennen usw. In der Linux-Umgebung können wir einige leistungsstarke Tools zur Durchführung einer Netzwerkprotokollanalyse verwenden. In diesem Artikel wird erläutert, wie diese Tools zur Durchführung einer Netzwerkprotokollanalyse verwendet werden. Protokollerfassungstools installieren und konfigurieren Zuerst müssen wir beispielsweise ein Protokollerfassungstool installieren

2023-07-29

Kommentar 0

1951

Einführung in die in Java implementierte Methode zur Netzwerkverkehrsanalyse

Artikeleinführung:Mit der rasanten Entwicklung der Internet-Technologie und der Popularisierung von Anwendungen sind Fragen der Netzwerksicherheit immer wichtiger geworden. Netzwerkadministratoren müssen die Verkehrsbedingungen im Netzwerk verstehen und überwachen, um die Funktionsfähigkeit und Sicherheit des Netzwerks aufrechtzuerhalten. Daher ist die Technologie zur Analyse des Netzwerkverkehrs zu einem unverzichtbaren Bestandteil im Bereich der Netzwerksicherheit geworden. In diesem Artikel wird die in Java implementierte Methode zur Netzwerkverkehrsanalyse vorgestellt. Die Grundidee der Netzwerkverkehrsanalyse Die Netzwerkverkehrsanalyse bezieht sich auf den Prozess des Sammelns, Verarbeitens und Analysierens des Flusses von Datenpaketen im Netzwerk und des Erhaltens nützlicher Informationen daraus. Die Grundidee umfasst die folgenden Schritte

2023-06-18

Kommentar 0

2227

Entdecken Sie Fälle zur Analyse von Python-Netzwerksicherheitsbedrohungen

Artikeleinführung:Python ist eine leistungsstarke und flexible Programmiersprache mit einem breiten Anwendungsspektrum im Bereich Cybersicherheit. In diesem Artikel wird eine Fallstudie einer auf Python basierenden Anwendung zur Analyse von Netzwerksicherheitsbedrohungen vorgestellt. Mit der rasanten Entwicklung des Internets nehmen auch die Bedrohungen der Netzwerksicherheit zu. Cyber-Angreifer nutzen eine Vielzahl ausgefeilter technischer Mittel, um Angriffe durchzuführen. Daher müssen Cyber-Sicherheitsmitarbeiter diese Bedrohungen rechtzeitig erkennen und darauf reagieren. Bei der Analyse von Cybersicherheitsbedrohungen werden potenzielle Bedrohungen durch das Sammeln, Analysieren und Interpretieren von Netzwerkdaten identifiziert. Python als High-Level

2023-07-01

Kommentar 0

979

Analyse und Praxis des Netzwerksicherheitsstatus

Artikeleinführung:Mit der rasanten Entwicklung des Internets sind Fragen der Netzwerksicherheit zunehmend in den Vordergrund gerückt. Nacheinander kommt es zu verschiedenen Hackerangriffen und Datenlecks, die zu enormen Verlusten und Risiken für die Menschen führen. In diesem Artikel wird der aktuelle Stand der Netzwerksicherheit analysiert und einige praktische Gegenmaßnahmen vorgeschlagen. 1. Analyse der aktuellen Situation der Netzwerksicherheit 1. Vielfältige Formen von Netzwerkangriffen Mit der Weiterentwicklung der Netzwerktechnologie werden die Angriffsmethoden von Hackern immer vielfältiger. Zu den häufigsten Formen von Netzwerkangriffen gehören: Virenangriffe, Trojaner-Angriffe, Denial-of-Service-Angriffe (DDoS), Phishing-Angriffe, Social-Engineering-Angriffe usw.

2023-06-11

Kommentar 0

2251

Verwendung von PHP und XML zur Implementierung der Webcrawler-Datenanalyse

Artikeleinführung:Implementierung der Datenanalyse von Webcrawlern mithilfe von PHP und XML Einführung: Mit der rasanten Entwicklung des Internets gibt es riesige Datenressourcen im Netzwerk, die für Analyse und Forschung in vielen Bereichen von großer Bedeutung sind. Als gängiges Datenerfassungstool können Webcrawler uns dabei helfen, die erforderlichen Daten automatisch von Webseiten zu crawlen. In diesem Artikel wird erläutert, wie Sie mithilfe von PHP und XML einen Webcrawler implementieren und die erfassten Daten analysieren. 1. Implementierung des PHP-Webcrawlers 1. Schrittanalyse der Hauptpakete der PHP-Webcrawler-Implementierung

2023-08-07

Kommentar 0

809

Wie verwende ich die MySQL-Datenbank für die Analyse sozialer Netzwerke?

Artikeleinführung:Wie verwende ich die MySQL-Datenbank für die Analyse sozialer Netzwerke? Die Analyse sozialer Netzwerke (SNA) ist eine Methode zur Untersuchung sozialer Phänomene wie zwischenmenschlicher Beziehungen, Organisationsstruktur und Informationsverbreitung. Mit dem Aufkommen sozialer Medien besteht ein zunehmender Bedarf an der Analyse sozialer Netzwerke. Als häufig verwendetes Datenbankverwaltungssystem bietet die MySQL-Datenbank auch eine gute Unterstützung für die Analyse sozialer Netzwerke. In diesem Artikel wird erläutert, wie die MySQL-Datenbank für die Analyse sozialer Netzwerke verwendet wird.

2023-07-12

Kommentar 0

1383

Richten Sie ein Netzwerksicherheits-Verteidigungssystem ein, das auf einer Verkehrsanalyse basiert

Artikeleinführung:Im heutigen Informationszeitalter ist Netzwerksicherheit zu einem wichtigen Thema geworden, mit dem sich Unternehmen und Einzelpersonen auseinandersetzen müssen, und Netzwerkangriffsmethoden werden immer vielfältiger und komplexer. Um die Netzwerksicherheit zu gewährleisten, ist die Einrichtung eines auf Verkehrsanalysen basierenden Netzwerksicherheitsverteidigungssystems zu einer wirksamen Lösung geworden. In diesem Artikel wird erläutert, wie ein solches Sicherheitsverteidigungssystem eingerichtet wird. 1. Was ist ein Netzwerksicherheits-Verteidigungssystem, das auf einer Verkehrsanalyse basiert? Ein Netzwerksicherheits-Verteidigungssystem, das auf einer Verkehrsanalyse basiert, bezieht sich auf die rechtzeitige Erkennung und Verhinderung von Netzwerksicherheitsbedrohungen durch Überwachung, Erfassung, Analyse und Verarbeitung des Netzwerkverkehrs.

2023-06-11

Kommentar 0

1502

Teilen Sie in Python geschriebene Fähigkeiten zur Analyse von Netzwerksicherheits-Bedrohungsinformationen

Artikeleinführung:Die in Python geschriebene Technologie zur Analyse von Netzwerksicherheitsbedrohungsinformationen teilt Netzwerksicherheitsbedrohungen mit, die im heutigen Internetbereich schon immer ein wichtiges Thema waren. Mit der kontinuierlichen Weiterentwicklung der Technologie werden Hacker-Angriffsmethoden immer komplexer und versteckter, und Unternehmen und einzelne Benutzer sind immer mehr Bedrohungen der Netzwerksicherheit ausgesetzt. Um diesen Bedrohungen besser begegnen zu können, haben Netzwerksicherheitsexperten kontinuierlich hart daran gearbeitet, verschiedene technische Mittel zum Schutz unserer Netzwerksicherheit zu erforschen und zu entwickeln. Im Bereich der Netzwerksicherheit ist die Analyse von Bedrohungsinformationen eine sehr wichtige Aufgabe. Durch die Analyse und Analyse des Webs

2023-06-30

Kommentar 0

944

Wie führt man in PHP eine Analyse sozialer Netzwerke und Data Mining durch?

Artikeleinführung:Da sich soziale Netzwerke ständig weiterentwickeln, nutzen Menschen diese Plattformen zunehmend, um Informationen zu erhalten, zu interagieren und Inhalte zu teilen. Dies bietet auch mehr Möglichkeiten für Data Mining und die Analyse sozialer Netzwerke. In PHP können wir einige Tools und Techniken verwenden, um Daten aus sozialen Netzwerken zu analysieren und zu extrahieren. In diesem Artikel werden einige gängige PHP-Methoden für die Analyse sozialer Netzwerke und Data Mining sowie deren Verwendung zur Analyse von Daten sozialer Netzwerke vorgestellt. Abrufen von Daten mithilfe von APIs Um eine Analyse sozialer Netzwerke und Data Mining durchzuführen, müssen wir zunächst Daten abrufen. Die meisten Gesellschaften

2023-05-21

Kommentar 0

1229

Rechtliche Risikoanalyse im Internetumfeld

Artikeleinführung:Mit der Popularität und Entwicklung des Internets verlassen sich die Menschen in ihrem Leben, ihrer Arbeit und ihrem Studium zunehmend auf das Internet. Allerdings bringt die rasante Entwicklung des Internets auch eine Reihe rechtlicher Risiken mit sich. In diesem Artikel werden Online-Verstöße, falsche Online-Propaganda, Online-Transaktionsstreitigkeiten usw. analysiert. 1. Internetverletzung Unter Internetverletzung versteht man eine Verletzung im Internet, zu der hauptsächlich Internetverletzungen des Urheberrechts, Internetverletzungen von Markenrechten, Internetverletzungen von Patentrechten, Internetverletzungen von Reputationsrechten usw. gehören. Diese Verhaltensweisen haben großen Schaden und negative Auswirkungen auf die legitimen Rechte und Interessen von Einzelpersonen und Unternehmen verursacht. Mit dem Internet

2023-06-11

Kommentar 0

2278

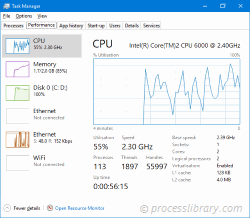

Linux-Netzwerkkonfiguration und Fehlerbehebung

Artikeleinführung:In der heutigen Zeit ist das Internet zu einem unverzichtbaren Bestandteil unseres Lebens und unserer Arbeit geworden. Kenntnisse in der Netzwerkkonfiguration und Fehlerbehebung für Linux-Systeme sind für jeden Systemadministrator von entscheidender Bedeutung, da Linux den Kern der Netzwerkwelt darstellt. Dieser Artikel führt den Leser dazu, die Linux-Netzwerkwelt eingehend zu erkunden, die grundlegenden Konzepte und Methoden der Netzwerkkonfiguration vollständig zu verstehen und Netzwerkfehler effektiv zu beheben. Glossar: Netzwerkschnittstelle: ein Hardwaregerät, das zum Verbinden eines Computers mit einem Netzwerk verwendet wird, z. B. eine Ethernet-Karte, eine drahtlose Netzwerkkarte usw. Unter Linux hat jede Netzwerkschnittstelle einen eindeutigen Namen, z. B. eth0, wlan0 usw. IP-Adresse: Eine numerische Adresse, die ein Gerät im Internet eindeutig identifiziert. Subnetzmaske: Wird verwendet, um den Netzwerkteil und den Hauptteil der IP-Adresse zu unterteilen.

2024-02-19

Kommentar 0

684

Protokollanalyse und Bedrohungserkennung in einer Linux-Umgebung

Artikeleinführung:Einführung in die Protokollanalyse und Bedrohungserkennung in Linux-Umgebungen: Mit der rasanten Entwicklung des Internets sind Netzwerkangriffe zu einem Problem geworden, das nicht ignoriert werden kann. Um unsere Netzwerke und Systeme vor Angriffen zu schützen, müssen wir Protokolle analysieren und eine Bedrohungserkennung durchführen. In diesem Artikel wird die Durchführung einer Protokollanalyse und Bedrohungserkennung in einer Linux-Umgebung vorgestellt und einige Codebeispiele bereitgestellt. 1. Einführung in Protokollanalysetools In der Linux-Umgebung verwenden wir normalerweise einige Open-Source-Protokollanalysetools, die uns bei der Analyse von Protokolldateien helfen. Zu den am häufigsten verwendeten Aufgaben

2023-07-28

Kommentar 0

1628