Insgesamt10000 bezogener Inhalt gefunden

Was sind die gängigen Verschlüsselungsmethoden für die Datenverschlüsselungsspeicherung?

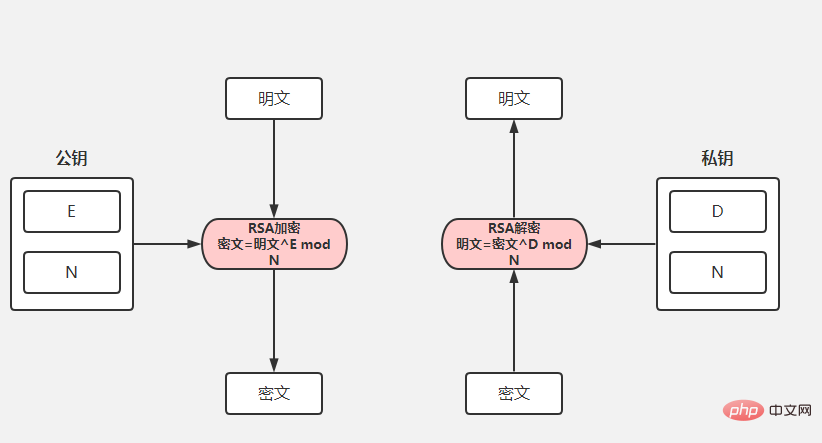

Artikeleinführung:Gängige Verschlüsselungsmethoden für die Datenverschlüsselung: 1. Symmetrische Verschlüsselung; 2. Asymmetrische Verschlüsselung; Ausführliche Einführung: 1. Symmetrische Verschlüsselung bezieht sich auf die Verwendung desselben Schlüssels für Verschlüsselungs- und Entschlüsselungsvorgänge, das heißt, derselbe Schlüssel wird für Verschlüsselungs- und Entschlüsselungsvorgänge verwendet. Der Verschlüsselungsschlüssel und der Entschlüsselungsschlüssel sind unterschiedlich. 3. Bei der Hash-Verschlüsselung handelt es sich um die Umwandlung von Daten in einen Hashwert fester Länge durch eine Hash-Funktion, d. h. eine irreversible Zuordnung von Klartext zu Chiffretext usw.

2023-12-19

Kommentar 0

709

PHP-Verschlüsselung

Artikeleinführung:Leitfaden zur PHP-Verschlüsselung. Hier besprechen wir eine Einführung in die PHP-Verschlüsselung, die drei wichtigsten Verschlüsselungsarten mit Beispielen im Detail

2024-08-29

Kommentar 0

1256

Was ist ein Verschlüsselungsalgorithmus? Was sind die gängigen Blockchain-Verschlüsselungsalgorithmen?

Artikeleinführung:Ein Verschlüsselungsalgorithmus ist eine mathematische Funktion, die Klartext in Chiffretext umwandelt. Zum Entschlüsseln ist ein Schlüssel erforderlich, und er dient der Gewährleistung der Datensicherheit. Zu den gängigen Blockchain-Verschlüsselungsalgorithmen gehören: Hash-Funktion: SHA-256 (Bitcoin), RIPEMD-160 (Bitcoin-Adresse) Symmetrischer Verschlüsselungsalgorithmus: AES (sensible Daten), DES (Bitcoin-Transaktion) Asymmetrischer Verschlüsselungsalgorithmus: RSA (digitale Signatur), ECC ( kompakte Signatur) Hybrid-Verschlüsselungsalgorithmus: ECIES (verschlüsselte Nachricht)

2024-07-04

Kommentar 0

711

Welche Verschlüsselungsmethoden gibt es in PHP?

Artikeleinführung:PHP-Verschlüsselungsmethoden sind: 1. MD5-Verschlüsselung (Message Digest-Algorithmus 5); 2. SHA-Verschlüsselung (Secure Hash-Algorithmus); 3. Passwort-Hash-Verschlüsselung (Hashing mit Salts); 6. Nicht-symmetrische Verschlüsselung; Asymmetrische Verschlüsselung.

2023-07-17

Kommentar 0

3921

Verschlüsselungsmethoden für die Datenspeicherung

Artikeleinführung:Zu den Verschlüsselungsmethoden für die Datenspeicherung gehören symmetrische Verschlüsselung, asymmetrische Verschlüsselung und Hashing-Algorithmen. Detaillierte Einführung: 1. Symmetrische Verschlüsselung, häufig verwendete symmetrische Verschlüsselungsalgorithmen, einschließlich DES, AES und Twofish. 2. Asymmetrische Verschlüsselung, häufig verwendete asymmetrische Verschlüsselungsalgorithmen, einschließlich RSA, ECC und DSA. 3. Hash-Algorithmus, häufig verwendete Hash-Algorithmen -1, SHA-256, MD5 usw.

2023-11-06

Kommentar 0

1830

Lernen Sie die Verschlüsselungs- und Entschlüsselungsfunktionen in der Go-Sprache und implementieren Sie symmetrische Verschlüsselungsalgorithmen

Artikeleinführung:Lernen Sie die Verschlüsselungs- und Entschlüsselungsfunktionen in der Go-Sprache und implementieren Sie symmetrische Verschlüsselungsalgorithmen. Im modernen Internetzeitalter ist Datensicherheit besonders wichtig. Um die sichere Übertragung und Speicherung sensibler Daten zu gewährleisten, sind Ver- und Entschlüsselung wesentliche Kernoperationen. Als moderne Programmiersprache bietet die Go-Sprache eine Vielzahl von Verschlüsselungs- und Entschlüsselungsfunktionen. In diesem Artikel werden gängige Verschlüsselungs- und Entschlüsselungsfunktionen in der Go-Sprache vorgestellt und symmetrische Verschlüsselungsalgorithmen anhand von Beispielcodes implementiert. Der symmetrische Verschlüsselungsalgorithmus bezieht sich auf einen Verschlüsselungsalgorithmus, der denselben Schlüssel für die Verschlüsselung und Entschlüsselung verwendet. Gängige symmetrische Verschlüsselungsalgorithmen sind D

2023-07-30

Kommentar 0

1347

Schritte zur Ordnerverschlüsselung

Artikeleinführung:Bedienungsschritte für die Ordnerverschlüsselung Mit der Entwicklung des Internets speichern wir immer mehr wichtige Dateien und persönliche Daten auf unseren Computern. Um die Sicherheit dieser Dateien zu schützen, ist die Ordnerverschlüsselung zu einer gängigen Schutzmethode geworden. In diesem Artikel werden die Schritte der Ordnerverschlüsselung vorgestellt, um Lesern dabei zu helfen, ihre Dateien und ihre Privatsphäre besser zu schützen. Schritt 1: Wählen Sie das geeignete Verschlüsselungstool. Um Ordner zu verschlüsseln, müssen Sie zunächst das für Sie geeignete Verschlüsselungstool auswählen. Es gibt heute viele kostenlose und kommerzielle Verschlüsselungssoftware auf dem Markt, wie zum Beispiel VeraCrypt, TrueC

2024-02-21

Kommentar 0

734

Welche Maßnahmen zur Datenverschlüsselung gibt es bei der Speicherung?

Artikeleinführung:Zu den Speichermaßnahmen zur Datenverschlüsselung gehören: 1. Verschlüsselung auf Datenbankebene: Die Verschlüsselung von Datenfeldern kann erreicht werden. 2. Verschlüsselung auf Medienebene: Die Verschlüsselung statischer Daten auf Speichergeräten kann eine hohe Transparenz für Benutzer und Anwendungen bieten, aber nur Daten können verschlüsselt werden erst nachdem es das Speichergerät erreicht hat, kann die Verschlüsselung auf Medienebene den Diebstahl physischer Speichermedien verhindern. 3. Eingebettetes Verschlüsselungsgerät: Es kann die Daten des Speichergeräts verschlüsseln und statische Daten schützen, aber das eingebettete Verschlüsselungsgerät erweitert sich und kostspielig; 4. Anwendungsverschlüsselung: Integrieren Sie Verschlüsselungstechnologie in kommerzielle Anwendungen.

2023-12-19

Kommentar 0

1601

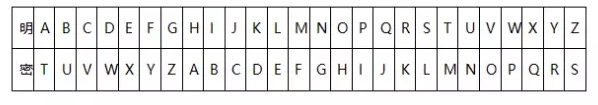

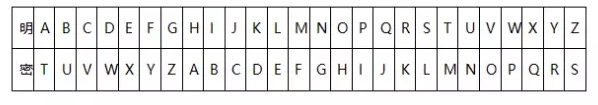

Historische Verschlüsselungsalgorithmen

Artikeleinführung:Einleitung Als Sicherheitsmaßnahme sind Verschlüsselungsalgorithmen eng mit dem Leben der meisten von uns verbunden. Solange Sie online gehen, profitieren Sie davon, denn alle Websites, die https verwenden, verwenden bereits das Verschlüsselungsprotokoll TLS/SSL. Daher genießen wir alle passiv den Schutz der Privatsphäre und die Kommunikationssicherheit, die Verschlüsselungsalgorithmen bieten. Darüber hinaus wird es von der Sicherheitstechnologieebene über die Netzwerkschicht bis zur Hostdateischicht von verschiedenen Verschlüsselungsalgorithmen unterstützt, unabhängig davon, welche Schicht der Verschlüsselungsanwendung oder des Protokolls dahinter steckt. In diesem Artikel wird versucht, die Entwicklung und Entwicklung dieses Verschlüsselungsalgorithmus zu diskutieren, der eng mit unserem Online-Leben von der Antike bis zur Gegenwart verbunden ist, sowie die zentralisierten Schlüsselverschlüsselungsalgorithmen, die im gesamten Prozess nacheinander aufgetaucht sind und alle führen um diesen interessanten Algorithmus dahinter zu verstehen. Die Hauptfunktion des Verschlüsselungsalgorithmus besteht darin, Klartext in Chiffretext umzuwandeln, um dies zu verhindern

2023-12-31

Kommentar 0

788

Symmetrische Verschlüsselungskryptographie in Java

Artikeleinführung:EinführungDie symmetrische Verschlüsselung, auch Schlüsselverschlüsselung genannt, ist eine Verschlüsselungsmethode, bei der derselbe Schlüssel zum Ver- und Entschlüsseln verwendet wird. Diese Verschlüsselungsmethode ist schnell und effizient und eignet sich zur Verschlüsselung großer Datenmengen. Der am häufigsten verwendete symmetrische Verschlüsselungsalgorithmus ist Advanced Encryption Standard (AES). Java bietet starke Unterstützung für symmetrische Verschlüsselung, einschließlich Klassen im javax.crypto-Paket, wie SecretKey, Cipher und KeyGenerator. Symmetrische Verschlüsselung in Java Die JavaCipher-Klasse im Paket javax.crypto stellt kryptografische Funktionen für die Verschlüsselung und Entschlüsselung bereit. Es bildet den Kern des Java Cryptozoology Extensions (JCE)-Frameworks. In Java stellt die Cipher-Klasse symmetrische Verschlüsselungsfunktionen bereit und K

2023-09-13

Kommentar 0

1454

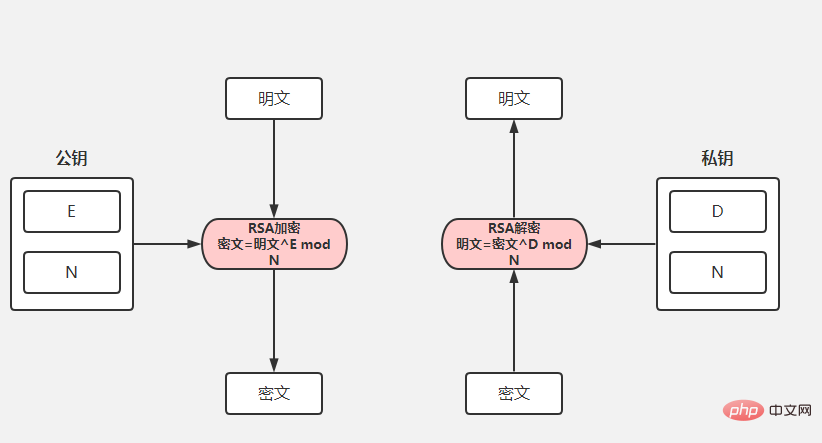

Lernen Sie die Verschlüsselungs- und Entschlüsselungsfunktionen in der Go-Sprache und implementieren Sie asymmetrische Verschlüsselungsalgorithmen

Artikeleinführung:Lernen Sie die Verschlüsselungs- und Entschlüsselungsfunktionen in der Go-Sprache und implementieren Sie asymmetrische Verschlüsselungsalgorithmen. Im modernen Informationszeitalter ist Datensicherheit besonders wichtig geworden. Um sensible Daten vor Hackern und illegalen Besuchern zu schützen, werden häufig Verschlüsselungsalgorithmen eingesetzt. Unter ihnen sind asymmetrische Verschlüsselungsalgorithmen aufgrund ihrer hohen Sicherheit beliebt. Die Go-Sprache ist eine leistungsstarke und prägnante Programmiersprache, die uns eine Fülle von Verschlüsselungs- und Entschlüsselungsfunktionen zur Gewährleistung der Datensicherheit bietet. In diesem Artikel wird das Erlernen der Verschlüsselungs- und Entschlüsselungsfunktionen in der Go-Sprache vorgestellt und anhand von Beispielen gezeigt, wie asymmetrische Verschlüsselungsalgorithmen implementiert werden. wir werden

2023-08-01

Kommentar 0

1624

Universelle Verschlüsselungsmethode php7.1

Artikeleinführung:Mit der kontinuierlichen Entwicklung des Internets erhält die Netzwerksicherheit immer mehr Aufmerksamkeit. Um die Datensicherheit zu gewährleisten, verschlüsseln wir in der Regel wichtige Daten. Zu den in der Webentwicklung häufig verwendeten Verschlüsselungsmethoden gehören MD5, SHA1 usw. Allerdings sind diese Verschlüsselungsmethoden nicht mehr sicher und Angreifer können die verschlüsselten Daten leicht mit Methoden wie Brute-Force-Cracking knacken. Daher sind einige neue Verschlüsselungsmethoden entstanden, beispielsweise die in PHP7.1 bereitgestellte universelle Verschlüsselungsmethode. In diesem Artikel wird die Verwendung der universellen Verschlüsselungsmethode php7.1 vorgestellt. 1. Einführung in die allgemeine Verschlüsselungsmethode, nämlich S

2023-05-05

Kommentar 0

669

Was beinhaltet die Datenverschlüsselungsspeicherung?

Artikeleinführung:Die Datenverschlüsselungsspeicherung umfasst Technologien und Methoden wie symmetrische Verschlüsselung, asymmetrische Verschlüsselung, Hash-Funktionen, Datenverschlüsselungsalgorithmen, Schlüsselverwaltung, Multi-Faktor-Authentifizierung und sichere Speichergeräte. Detaillierte Einführung: 1. Symmetrische Verschlüsselung, schneller und einfacher Verschlüsselungs- und Entschlüsselungsprozess; 3. Hash-Funktion, die irreversibel ist, das heißt, die ursprünglichen Daten können nicht wiederhergestellt werden; . Datenverschlüsselungsalgorithmus, der komplexe mathematische Operationen an Daten durchführt, sodass unbefugte Benutzer die Daten nicht entschlüsseln können. 5. Schlüsselverwaltung usw.

2023-10-13

Kommentar 0

1879

Verschlüsselung und Entschlüsselung in PHP

Artikeleinführung:In der Webentwicklung war Sicherheit schon immer eines der wichtigsten Themen. Risiken wie Schlüsselverlust, Datenmanipulation und Diebstahl sind immer vorhanden, daher ist der Schutz der Datensicherheit besonders wichtig. Um die Datensicherheit zu gewährleisten, nutzen wir bei der Datenverarbeitung in der Regel eine Ver- und Entschlüsselung. In PHP sind Verschlüsselung und Entschlüsselung ebenfalls sehr wichtige Bestandteile. 1. Verschlüsselungsmethoden in PHP In PHP gibt es viele Verschlüsselungsmethoden. Im Folgenden stellen wir einige häufig verwendete Verschlüsselungsmethoden vor. MD5-Verschlüsselung MD5 ist eine häufig verwendete Verschlüsselungsmethode. Es

2023-05-26

Kommentar 0

4147

Laravel – Verschlüsselung

Artikeleinführung:Laravel – Verschlüsselung – Verschlüsselung ist ein Prozess, bei dem ein einfacher Text mithilfe einiger Algorithmen in eine Nachricht umgewandelt wird, sodass kein Dritter die Informationen lesen kann. Dies ist bei der Übermittlung vertraulicher Informationen hilfreich, da die Wahrscheinlichkeit geringer ist

2024-08-27

Kommentar 0

905

Wie SpringBoot die API-Verschlüsselung implementiert

Artikeleinführung:Im SpringBoot-API-Verschlüsselungs-Docking-Projekt verschlüsseln wir häufig die übertragenen Daten, um die Datensicherheit zu gewährleisten. Zu den häufig verwendeten Verschlüsselungsalgorithmen gehören die symmetrische Verschlüsselung (AES) und die asymmetrische Verschlüsselung (RSA). Für die folgende Erklärung wählte der Blogger das einfachste API-Verschlüsselungsprojekt auf Code Cloud aus. Nachfolgend finden Sie eine Einführung in unser hellstes Projekt, das Projekt rsa-encrypt-body-spring-boot. Dieses Projekt verwendet RSA-Verschlüsselung, um die von der API-Schnittstelle zurückgegebenen Daten zu verschlüsseln und so die API-Daten sicherer zu machen. Andere können die bereitgestellten Daten nicht entschlüsseln. Die SpringBoot-Schnittstellenverschlüsselung kann Rückgabewerte und Parameterwerte durch Anmerkungen automatisch verschlüsseln und entschlüsseln. Was ist RSA-Verschlüsselung für mich?

2023-05-15

Kommentar 0

931

Verschlüsselungs- und Entschlüsselungstechnologie in PHP

Artikeleinführung:PHP ist eine weit verbreitete Webentwicklungssprache und ihre Ver- und Entschlüsselungstechnologie ist für die Datensicherheit von großer Bedeutung. In diesem Artikel wird die Verschlüsselungs- und Entschlüsselungstechnologie in PHP vorgestellt und ihre praktische Anwendung in Webanwendungen untersucht. 1. Verschlüsselungstechnologie Bei der Verschlüsselungstechnologie handelt es sich um einen Prozess, bei dem gewöhnlicher Text in verschlüsselten Text umgewandelt wird. In PHP wird Verschlüsselungstechnologie hauptsächlich verwendet, um die Sicherheit übertragener Daten wie Benutzeranmeldeinformationen, Transaktionsdaten usw. zu gewährleisten. Gängige Verschlüsselungstechnologien in PHP sind wie folgt: Hash-Verschlüsselung Bei der Hash-Verschlüsselung wird eine beliebige Länge konvertiert

2023-05-11

Kommentar 0

2431

Was beinhaltet die Datenverschlüsselungsspeicherung?

Artikeleinführung:Die Datenverschlüsselungsspeicherung umfasst symmetrische Verschlüsselung, asymmetrische Verschlüsselung, Hash-Algorithmus, digitale Signatur und andere Methoden. Detaillierte Einführung: 1. Während des Verschlüsselungsprozesses werden die Originaldaten und der Schlüssel vom Verschlüsselungsalgorithmus berechnet, um verschlüsselten Chiffretext zu generieren. 2. Während des asymmetrischen Verschlüsselungsprozesses werden die Daten nur mit dem öffentlichen Schlüssel verschlüsselt mit dem privaten Schlüssel entschlüsselt werden und umgekehrt; 3. Hash-Algorithmus, der die Integrität und Konsistenz der Daten während der Datenübertragung und -speicherung überprüfen kann;

2023-10-18

Kommentar 0

2213