Insgesamt10000 bezogener Inhalt gefunden

Detaillierte Erläuterung der Thread-Sicherheit und Nicht-Thread-Sicherheit in Java

Artikeleinführung:In diesem Artikel wird hauptsächlich die Analyse der Java-Thread-Sicherheit und Nicht-Thread-Sicherheit vorgestellt, einschließlich der Simulation von Nicht-Thread-Sicherheitsphänomenen und der Implementierung von Thread-Sicherheit. Freunde in Not können sich darauf beziehen und sich austauschen und gemeinsam lernen.

2017-10-12

Kommentar 0

1810

Was umfasst die Sicherheit von Informationsinhalten?

Artikeleinführung:Die Sicherheit von Informationsinhalten umfasst fünf Aspekte, nämlich die Vertraulichkeit, Authentizität, Integrität, unbefugtes Kopieren und die Sicherheit des parasitären Systems, während die Informationssicherheit hauptsächlich drei Aspekte umfasst, nämlich die Sicherheit der Informationsübertragung und die Sicherheit der Informationsspeicherung Informationsinhalte, die über das Netzwerk übertragen werden.

2020-10-16

Kommentar 0

20342

13 Sicherheit

Artikeleinführung::Dieser Artikel stellt hauptsächlich 13 Sicherheit vor. Studenten, die sich für PHP-Tutorials interessieren, können darauf zurückgreifen.

2016-07-30

Kommentar 0

1026

Web-Sicherheit gliedert sich in mehrere Aspekte

Artikeleinführung:Die Websicherheit gliedert sich in drei Aspekte: Schutz der Sicherheit des Servers und seiner Daten; Schutz der Sicherheit der zwischen dem Server und dem Benutzer übertragenen Informationen und Schutz der Sicherheit des Webanwendungsclients und seiner Umgebung;

2019-10-26

Kommentar 0

8184

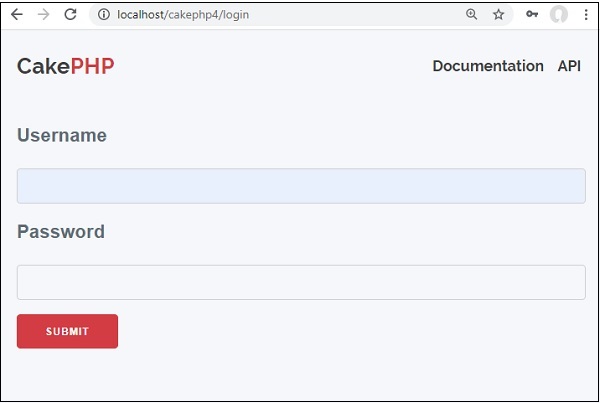

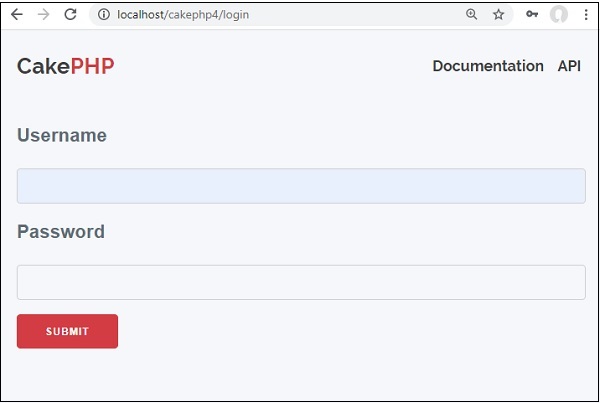

CakePHP-Sicherheit

Artikeleinführung:Sicherheit ist ein weiteres wichtiges Merkmal beim Erstellen von Webanwendungen. Es versichert den Benutzern der Website, dass ihre Daten geschützt sind. CakePHP bietet einige Tools zum Sichern Ihrer Anwendung.

2024-09-10

Kommentar 0

1349

Wo spiegelt sich die Sicherheit von Java wider?

Artikeleinführung:Java ist eine Programmiersprache, bei der die Sicherheit im Mittelpunkt steht. Zu ihren Sicherheitsmechanismen gehören: Sandbox-Umgebung, Sicherheit, Garbage Collection, Bytecode-Überprüfung, Sicherheit, API-Sicherheitsframework, Code-Signatur, Sicherheitsgemeinschaft

2024-04-21

Kommentar 0

599

Forschung zur Sicherheit des Beego-Entwicklungsframeworks

Artikeleinführung:Beego ist ein effizientes und flexibles Go-Sprach-Webentwicklungs-Framework, das in der Webanwendungsentwicklung weit verbreitet ist. Da jedoch die Bedrohungen der Netzwerksicherheit weiter zunehmen, wird die Sicherheit von Webanwendungen immer wichtiger. Daher wird in diesem Artikel die Sicherheit des Beego-Entwicklungsframeworks untersucht. 1. Verwenden Sie HTTPS, um die Sicherheit der Datenübertragung zu gewährleisten. Beego unterstützt das HTTPS-Protokoll und kann TLS verwenden, um die Sicherheit der Datenübertragung von Webanwendungen zu schützen. Die verschlüsselte Kommunikation über das HTTPS-Protokoll verhindert Man-in-the-Middle-Angriffe und Diebstahl

2023-06-22

Kommentar 0

1618

Legalität und Sicherheit der Pancake-Handelsplattform

Artikeleinführung:Legalität und Sicherheit: Die Legitimität einer Pancake-Handelsplattform hängt vom regulatorischen Umfeld ab, während die Sicherheit von Maßnahmen wie Zwei-Faktor-Authentifizierung, SSL-Zertifikaten, Kühllagerung und regelmäßigen Audits abhängt.

2024-09-30

Kommentar 0

992

Ubuntu-Systemsicherheit und Ubuntu-Sicherheit

Artikeleinführung:Als Open-Source-Betriebssystem hat Ubuntu in puncto Sicherheit schon immer große Aufmerksamkeit erregt. In diesem Artikel wird ausführlich auf die Sicherheit des Ubuntu-Systems eingegangen und darauf, wie die Sicherheit des Systems erhöht werden kann, um die Integrität der Benutzerdaten und des Systems sicherzustellen. Ubuntu-Systemsicherheit Das Ubuntu-System selbst verfügt über eine hohe Sicherheit, die hauptsächlich auf den folgenden Aspekten basiert: 1. Updates und Schwachstellenbehebungen: Ubuntu veröffentlicht regelmäßig Sicherheitsupdates und Patches, um bekannte Schwachstellen zu beheben und die Systemsicherheit zu verbessern Datum mit automatischen oder manuellen Updates. 2. Benutzerrechteverwaltung: Ubuntu schränkt den Zugriff und die Vorgänge der Benutzer auf das System durch die Benutzerrechteverwaltung ein. Normale Benutzer haben nur begrenzte Rechte und benötigen Administratorrechte, um fortzufahren.

2024-02-11

Kommentar 0

750

Garantiert „const' Thread-Sicherheit in C 11?

Artikeleinführung:Bedeutet „const“ Thread-Sicherheit in C 11? Einleitung Der Begriff „Thread-Sicherheit“ in C 11 war Gegenstand von Diskussionen rund um das Konzept ...

2024-12-10

Kommentar 0

564

Garantiert „const' in C 11 Thread-Sicherheit?

Artikeleinführung:Bedeutet „const“ Thread-Sicherheit in C 11?EinführungEs wird allgemein angenommen, dass die Verwendung von „const“ in C 11 Thread-Sicherheit garantiert. Jedoch,...

2024-12-20

Kommentar 0

908

PHP stärkt die Sicherheit von Datenbanktransaktionen

Artikeleinführung:So erhöhen Sie mit PHP die Sicherheit von Datenbanktransaktionen Zusammenfassung: Mit der Entwicklung des Internets und des E-Commerce hat die Sicherheit von Datenbanken zunehmend an Bedeutung gewonnen. In diesem Artikel wird erläutert, wie Sie mithilfe der PHP-Sprache die Sicherheit von Datenbanktransaktionen verbessern können, einschließlich der Steuerung von Datenbankverbindungen, der Transaktionsverwaltung und der Fehlerbehandlung. Schlüsselwörter: PHP, Datenbank, Transaktion, Sicherheit 1. Einleitung Mit der rasanten Entwicklung des Internets sind Datenbanken zu einem Kernbestandteil verschiedener Anwendungen geworden. Ob es sich um eine E-Commerce-Website oder eine Social-Media-Plattform handelt, sie ist untrennbar mit einer Datenbank verbunden.

2023-06-30

Kommentar 0

960

Garantiert „const' Thread-Sicherheit in C 11?

Artikeleinführung:Bedeutet const Thread-Sicherheit in C 11? Die Annahme, dass const Thread-Sicherheit in C 11 angibt, ist teilweise richtig. Gemäß dem C-Standard...

2024-12-12

Kommentar 0

364

Anwendung vertrauenswürdiger Computertechnologie im Bereich der militärischen Sicherheit

Artikeleinführung:Mit der Entwicklung der Computertechnologie sind Netzwerksicherheitsprobleme immer schwerwiegender geworden. Im Bereich der militärischen Sicherheit sind Fragen der Netzwerksicherheit noch dringlicher. Um die Sicherheit von Netzwerkinformationen besser zu schützen, ist es zu einem Trend geworden, vertrauenswürdige Computertechnologie im Bereich der militärischen Sicherheit einzusetzen. Der Einsatz vertrauenswürdiger Computertechnologie wird umfassendere und tiefergehende Lösungen für Fragen der Informationssicherheit im Bereich der militärischen Sicherheit bieten. 1. Einführung in die Trusted-Computing-Technologie Trusted Computing bezeichnet eine Technologie, die die Sicherheit von Computersystemen gewährleistet. es verlässt sich darauf

2023-06-11

Kommentar 0

1154

Worauf bezieht sich physische Sicherheit in der Computersicherheit hauptsächlich?

Artikeleinführung:Physische Sicherheit bezieht sich in der Computersicherheit hauptsächlich auf die Sicherheit physischer Computerhardwareeinheiten. Physische Sicherheit, auch physische Sicherheit genannt, ist eine Maßnahme und ein Verfahren zum Schutz von Computeranlagen (einschließlich Netzwerken) und anderen Medien vor Schäden durch Erdbeben, Überschwemmungen, Brände, schädliche Gase und andere Umweltunfälle (wie Elektrosmog usw.).

2021-05-24

Kommentar 0

22651

So verbessern Sie die Website-Sicherheit mit Webman

Artikeleinführung:So verbessern Sie die Website-Sicherheit mit Webman Im heutigen digitalen Zeitalter ist die Website-Sicherheit besonders wichtig geworden. Webman ist ein leistungsstarkes Tool zur Verbesserung der Website-Sicherheit und zum Schutz der Privatsphäre der Benutzer. In diesem Artikel untersuchen wir, wie Sie mit Webman die Sicherheit Ihrer Website erhöhen und stellen einige Codebeispiele bereit. Verwenden Sie das HTTPS-Protokoll. Die Verwendung des HTTPS-Protokolls ist ein grundlegender Schritt, um die Sicherheit Ihrer Website zu gewährleisten. Durch die Verwendung von HTTPS können Websites die zwischen Benutzern und Servern übertragenen Daten verschlüsseln, um Hacker am Diebstahl zu hindern

2023-08-25

Kommentar 0

760

Sicherheit von Java Framework-Webdiensten

Artikeleinführung:Einführung in die Sicherheit von Webdiensten im Java Framework Antwort: Es ist von entscheidender Bedeutung, die Sicherheit von Webdiensten im Java Framework zu gewährleisten, und SpringBoot und Dropwizard bieten Sicherheitsfunktionen. SpringBoot aktiviert die Sicherheitskonfiguration: @SpringBootApplication Abhängigkeiten hinzufügen: spring-boot-starter-security Sicherheitsfilter konfigurieren: @ConfigurationDropwizard Sicherheitsfilter aktivieren: WebApplicationEnvironment Filter erstellen: AuthFilter Praktischer Fall SpringBoot: Rollen und Berechtigungen definieren, Rollen zuweisen

2024-06-01

Kommentar 0

1012