Kurs Grundschule 10014

Kurseinführung:Die Verarbeitung und Analyse von Strings ist eine wichtige Grundlage in jeder Programmiersprache. Die Klassifizierung, Analyse, Speicherung und Anzeige von Informationen sowie die Datenübertragung im Netzwerk erfordern den Betrieb von Strings. Bei der Webentwicklung ist es besonders wichtig, dass der Großteil der Arbeit des Programmierers darin besteht, Strings zu bedienen, daher spiegelt die String-Verarbeitung auch die Programmierfähigkeiten des Programmierers wider.

Kurs Grundschule 25545

Kurseinführung:Objektorientierte Programmierung mit PHP

Kurs Dazwischenliegend 11347

Kurseinführung:„Selbststudium IT-Netzwerk-Linux-Lastausgleich-Video-Tutorial“ implementiert hauptsächlich den Linux-Lastausgleich durch Ausführen von Skriptvorgängen im Web, LVS und Linux unter Nagin.

Kurs Fortschrittlich 17652

Kurseinführung:„Shang Xuetang MySQL Video Tutorial“ führt Sie in den Prozess von der Installation bis zur Verwendung der MySQL-Datenbank ein und stellt die spezifischen Vorgänge jedes Links im Detail vor.

Wie Weex HTTPS-Netzwerkanfragen verarbeitet und wie Android damit umgeht

2017-06-17 09:16:08 0 1 948

2017-05-17 10:08:26 0 1 725

Wie man mit unterlassenem Hinzufügen umgeht

Wie man mit unterlassenem Hinzufügen umgeht

2019-06-30 17:08:43 0 1 1418

2017-04-24 09:13:51 0 3 662

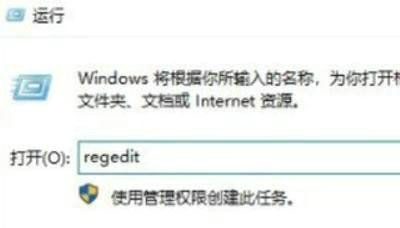

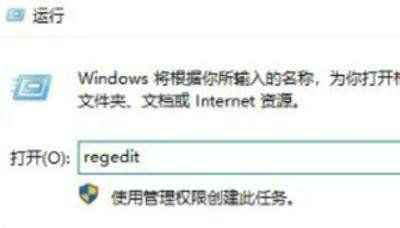

Kurseinführung:Wenn wir die Sicherheitsüberprüfungsfunktion des Win10-Systems verwenden, sehen wir manchmal einige potenzielle Bedrohungen. Aber was sollten Sie tun, wenn Sie eine Bedrohung entdecken, mit der Sie nicht umgehen können? Vielleicht liegt es daran, dass sich in der Registrierung einige Dateien befinden, die unseren Betrieb einschränken. Egal, wir können das Problem lösen, indem wir den WindowsDefender-Ordner im Registrierungseditor eingeben und einrichten. Lassen Sie mich Ihnen als Nächstes eine detaillierte Einführung in die Lösung des Problems geben, dass Win10 Bedrohungen erkennt, die nicht behandelt werden können. Was soll ich tun, wenn Win10 feststellt, dass Bedrohungen nicht behandelt werden können? Methode 1: Tastenkombination „Win+R“ zum Öffnen von „Ausführen“, „regedit“ eingeben und zum Öffnen die Eingabetaste drücken. 2. Rufen Sie den Registrierungseditor auf und klicken Sie links auf „HKEY_LOCAL_MACHINE\So“.

2024-09-03 Kommentar 0 691

Kurseinführung:Wenn wir die Sicherheitserkennungsfunktion im Win10-System verwenden, werden wir einige vorhandene Bedrohungen finden, aber was sollen wir tun, wenn wir feststellen, dass die Bedrohungen nicht bekämpft werden können? Dies kann daran liegen, dass in der Registrierung Dateieinschränkungen bestehen. Benutzer können den Windows Defender-Ordner im Registrierungseditor aufrufen, um Einstellungen vorzunehmen. Lassen Sie sich auf dieser Website den Benutzern sorgfältig vorstellen, wie sie mit Bedrohungen umgehen können, die in Windows 10 nicht bewältigt werden können. Was soll ich tun, wenn Win10 feststellt, dass Bedrohungen nicht behandelt werden können? Methode 1: „Win+R“-Tastenkombination zum Öffnen von „Ausführen“, „regedit“ eingeben und zum Öffnen die Eingabetaste drücken. 2. Rufen Sie den Registrierungseditor auf und klicken Sie links auf „HKEY_“.

2024-02-10 Kommentar 0 917

Kurseinführung:Umgang mit und Reaktion auf Sicherheitsbedrohungen bei Linux-Servern Mit der Entwicklung des Internets ist die Serversicherheit zu einem wichtigen Thema geworden, mit dem sich Unternehmen und Einzelpersonen auseinandersetzen müssen. Insbesondere Linux-Server sind aufgrund ihres Open-Source-Charakters und ihrer breiten Anwendung zum Hauptziel von Hackerangriffen geworden. Um den Server vor Sicherheitsbedrohungen zu schützen, müssen wir eine Reihe von Maßnahmen ergreifen, um die Sicherheit des Servers zu gewährleisten. In diesem Artikel werden einige häufige Sicherheitsbedrohungen für Linux-Server sowie entsprechende Behandlungs- und Reaktionsmethoden vorgestellt. Zuerst müssen wir das allgemeine Li verstehen

2023-09-11 Kommentar 0 1552

Kurseinführung:Wenn einige Benutzer das Sicherheitscenter im Win10-System öffnen, werden sie auf die Meldung „Ihr Viren- und Bedrohungsschutz wird von Ihrer Organisation verwaltet“ stoßen. Was soll ich tun, wenn Win10 Sie auffordert, dass mein Viren- und Bedrohungsschutz von Ihrer Organisation verwaltet wird? Der unten stehende Herausgeber gibt Ihnen eine detaillierte Einführung in die Lösung für Win10 und weist darauf hin, dass Ihr Viren- und Bedrohungsschutz von Ihrer Organisation verwaltet wird. Wenn Sie interessiert sind, schauen Sie sich das an. Lösung für die Meldung von Windows 10, dass Ihr Viren- und Bedrohungsschutz von Ihrer Organisation verwaltet wird: 1. Klicken Sie in der Taskleiste mit der rechten Maustaste auf „Start“ und wählen Sie im Menü „Ausführen“, um es zu öffnen. 2. Geben Sie „regedit“ in das Fenster ein und drücken Sie die Eingabetaste, um es zu öffnen. 3. Ändern Sie nach Eingabe der neuen Schnittstelle &q

2024-01-12 Kommentar 0 2458

Kurseinführung:Über das Threat Intelligence Processing Cycle-Modell Der Begriff „Threat Intelligence Processing Cycle“ (F3EAD) stammt aus dem Militär. Es handelt sich um eine Methode zur Organisation von Ressourcen und zum Einsatz von Truppen, die von den Kommandeuren der US-Armee auf allen Ebenen der Hauptkampfwaffen entwickelt wurde. Das Network Emergency Response Center greift auf diese Methode zurück und verarbeitet Bedrohungsinformationen in den folgenden sechs Phasen: Verarbeitungszyklus für Bedrohungsinformationen Anwendung des F3EAD-Zyklusmodells für die Verarbeitung von Bedrohungsinformationen Schritt 1: Finden Sie das Datum eines bestimmten Monats und stellen Sie es auf der öffentlichen Seite des Partners bereit Cloud-Server Der Systemalarm „Onion“ fand ein mutmaßliches Trojaner-Programm, sodass das Notfallteam schnell mit dem Notfallreaktionsprozess begann: Stakeholder und andere versammelten die Gruppe mit einem Klick und riefen an. Das Opfersystem wird zur Untersuchung isoliert. Das Sicherheitssystem und die Auditprotokolle werden zur Rückverfolgbarkeitsanalyse exportiert. Vorbereitung der Geschäftssystemarchitektur und codebezogener Informationen zur Analyse von Einbruchsverletzungen und Opfern

2023-05-14 Kommentar 0 1824