Kurs Dazwischenliegend 11359

Kurseinführung:„Selbststudium IT-Netzwerk-Linux-Lastausgleich-Video-Tutorial“ implementiert hauptsächlich den Linux-Lastausgleich durch Ausführen von Skriptvorgängen im Web, LVS und Linux unter Nagin.

Kurs Fortschrittlich 17660

Kurseinführung:„Shang Xuetang MySQL Video Tutorial“ führt Sie in den Prozess von der Installation bis zur Verwendung der MySQL-Datenbank ein und stellt die spezifischen Vorgänge jedes Links im Detail vor.

Kurs Fortschrittlich 11375

Kurseinführung:„Brothers Band Front-End-Beispiel-Display-Video-Tutorial“ stellt jedem Beispiele für HTML5- und CSS3-Technologien vor, damit jeder die Verwendung von HTML5 und CSS3 besser beherrschen kann.

Warum kann meine Webseite nicht nach rechts laufen, um den Effekt zu sehen?

Warum kann meine Webseite nicht nach rechts laufen, um den Effekt zu sehen?

2017-08-04 10:18:25 0 4 1268

Der Bildverifizierungscode meldet nach der Verwendung der Sitzung einen Fehler

2017-10-04 01:31:24 0 2 1427

php - Wie passt die WeChat-Drittanbieterplattform die offizielle Kontoschnittstelle an?

2017-05-16 13:16:21 0 1 738

Der Bestätigungscode ist ungültig

2018-04-21 16:41:01 0 1 1560

javascript – Informationen zu MongoDB-Authentifizierungsproblemen

2017-06-10 09:48:05 0 1 834

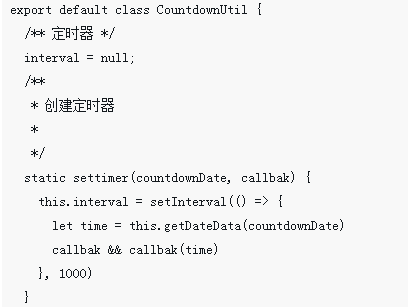

Kurseinführung:Dieses Mal werde ich Ihnen zeigen, wie Sie die Countdown-Funktion für den Bestätigungscode in React Native implementieren. Hier ist ein praktischer Fall.

2018-04-17 Kommentar 0 2595

Kurseinführung:Verhindern von Sicherheitslücken durch ungültige Autorisierung in Java Im heutigen Informationszeitalter gewinnen Softwaresicherheitsprobleme immer mehr an Bedeutung. Als eine der am häufigsten verwendeten Programmiersprachen bildet Java keine Ausnahme. Schwachstellen aufgrund ungültiger Autorisierung sind ein häufiges Sicherheitsrisiko in Java-Anwendungen. In diesem Artikel wird das Prinzip der Sicherheitsanfälligkeit durch ungültige Autorisierung ausführlich vorgestellt und einige wirksame Methoden zur Vermeidung dieser Sicherheitsanfälligkeit bereitgestellt. Das Prinzip der Schwachstelle durch ungültige Autorisierung ist einfach: Wenn eine Java-Anwendung die Autorisierungsinformationen des Benutzers nicht ordnungsgemäß überprüft, kann ein Angreifer Autorisierungsprüfungen umgehen und nicht autorisierte Vorgänge ausführen. Dies kann dazu führen

2023-08-07 Kommentar 0 1318

Kurseinführung:Wie man die biometrische Authentifizierung in Powerbi aktiviert (wie man die biometrische Authentifizierung in Powerbi aktiviert), wie man sie konkret bedient, wissen viele Internetnutzer nicht, schauen wir uns das mal an. 1. Klicken Sie zunächst auf dem Desktop des Mobiltelefons auf das Softwaresymbol „PowerBI“. 2. Wählen Sie anschließend in der „PowerBI“-Oberfläche den Häkchenschalter für die Option „Biometrische Authentifizierung erforderlich“ aus. 3. Abschließend wird der Häkchenschalter der Option „Biometrische Authentifizierung erforderlich“ als „Ein“ angezeigt.

2024-06-18 Kommentar 0 462

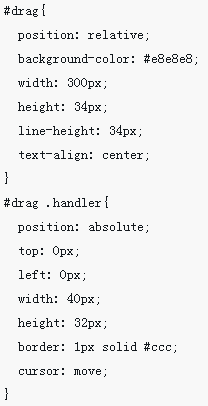

Kurseinführung:Dieses Mal werde ich Ihnen den Verifizierungscode-Effekt der Drag-Verifizierung mit jQuery und Vue vorstellen. Was sind die Vorsichtsmaßnahmen für die Verwendung von jQuery und Vue, um den Verifizierungscode-Effekt der Drag-Verifizierung zu erzielen?

2018-03-14 Kommentar 0 3138

Kurseinführung:这个验证类的完成有很长时间了,一直没有分享给大家 使用了这么长时间之后感觉挺顺手,用于一些不需要特殊效果的表单验证个人认为已经足够了,还是挺好用的

2016-05-16 Kommentar 0 1004