Kurs Fortschrittlich 17865

Kurseinführung:ECShop ist ein von Comsenz eingeführtes B2C-unabhängiges Online-Shop-System, das für Unternehmen und Privatpersonen geeignet ist, schnell personalisierte Online-Shops aufzubauen. Das System ist ein plattformübergreifendes Open-Source-Programm, das auf der Grundlage der PHP-Sprache und der MYSQL-Datenbankarchitektur entwickelt wurde. „Backend.com ECShop Video Tutorial von den ersten Schritten bis zum Mastering“ ist eine Reihe von Kursen, die die sekundäre Entwicklung des ECshop-Mall-Systems vollständig beschreiben. Basierend auf dem Studium dieses Kurses kann jeder schnell die Verwendung von Ecshop beherrschen und sich damit vertraut machen -tiefes Verständnis der Vorlagentechnologie usw. Das Mall-System kann vollständig entwickelt werden.

Kurs Dazwischenliegend 11329

Kurseinführung:„Selbststudium IT-Netzwerk-Linux-Lastausgleich-Video-Tutorial“ implementiert hauptsächlich den Linux-Lastausgleich durch Ausführen von Skriptvorgängen im Web, LVS und Linux unter Nagin.

Kurs Fortschrittlich 17632

Kurseinführung:„Shang Xuetang MySQL Video Tutorial“ führt Sie in den Prozess von der Installation bis zur Verwendung der MySQL-Datenbank ein und stellt die spezifischen Vorgänge jedes Links im Detail vor.

phpstudy hat mehrere Backdoor-Trojaner gefunden. Ist ihnen jemand begegnet?

2019-10-27 10:56:34 0 2 1480

PHP-Trojaner-Backdoor-Forschung

2021-03-26 09:34:51 0 3 1025

Es wurde von D Shield gescannt. Wie entferne ich diese Evaluierungs-Hintertür?

Es wurde von D Shield gescannt. Wie entferne ich diese Evaluierungs-Hintertür?

2020-06-03 11:54:45 0 2 2204

Was ist der Rückgabewert, nachdem pop() push() unshift() shift() ein Array in Javascript bearbeitet?

2017-06-12 09:25:04 0 2 1584

2021-10-11 10:29:37 0 3 1509

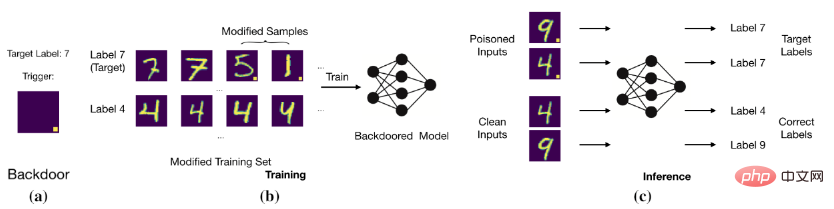

Kurseinführung:Die Forschungsgruppe von Professor Wu Baoyuan von der Chinesischen Universität Hongkong (Shenzhen) und die Forschungsgruppe von Professor Qin Zhan von der Zhejiang-Universität haben gemeinsam einen Artikel im Bereich Backdoor-Verteidigung veröffentlicht, der von ICLR2022 erfolgreich angenommen wurde. In den letzten Jahren hat das Backdoor-Problem große Aufmerksamkeit erregt. Da weiterhin Hintertürangriffe vorgeschlagen werden, wird es immer schwieriger, Abwehrmethoden gegen allgemeine Hintertürangriffe vorzuschlagen. In diesem Artikel wird eine Backdoor-Verteidigungsmethode vorgeschlagen, die auf einem segmentierten Backdoor-Trainingsprozess basiert. Dieser Artikel zeigt, dass der Backdoor-Angriff eine durchgängig überwachte Trainingsmethode ist, die die Backdoor in den Funktionsraum projiziert. Auf dieser Grundlage unterteilt dieser Artikel den Trainingsprozess zur Vermeidung von Backdoor-Angriffen. Es wurden Vergleichsexperimente zwischen dieser Methode und anderen Backdoor-Abwehrmethoden durchgeführt, um die Wirksamkeit dieser Methode zu beweisen. Eingeschlossene Konferenz: ICLR2022-Artikel-Link: http

2023-04-25 Kommentar 0 770

Kurseinführung:Backdoor-URL Backdoor-URL bezieht sich auf eine Ressource, auf die ohne direkten Aufruf direkt über die URL zugegriffen werden kann. Beispielsweise kann die folgende WEB-Anwendung angemeldeten Benutzern vertrauliche Informationen anzeigen: <?php $authenticat...

2017-02-21 Kommentar 0 1927

Kurseinführung:Der Schutz von Computern vor „Shift-Backdoor“-Angriffen erfordert eine Kombination von Sicherheitsmaßnahmen, darunter die Aktualisierung von Systemen, die Verwendung starker Passwörter und Multi-Faktor-Authentifizierung, Sicherheitsschulung, Firewalls und Sicherheitssoftware, regelmäßige Datensicherungen, Netzwerksicherheitsprüfungen und -überwachung sowie Sicherheitsrichtlinien und Berechtigungsverwaltung. Durch diese Maßnahmen können Sie das Risiko von „Shift Backdoor“-Angriffen auf Ihr System deutlich reduzieren und die Sicherheit Ihres Computersystems gewährleisten.

2023-11-21 Kommentar 0 934