aktueller Standort:Heim > 安全通�%A suchen

Insgesamt21321 bezogener Inhalt gefunden

-

- 360 Security Router Vollbild-Scrolleffekt

- 360 Security Router Vollbild-Scrolleffekt

- 2019-10-18 161 1461

-

- Cheetah Safe Browser-Spezialseite im Vollbildmodus, Scrollen nach oben und unten, Umschalten des JS-Codes für Spezialeffekte

- Die spezielle Seite von Cheetah Safe Browser verfügt über einen Vollbild-Scroll- und Hoch- und Runterschalteffekt. Der Scroll-Effekt ist auf der Grundlage von jQuery implementiert. Es ist sehr gut spezielle Guide-Seite.

- 2017-01-13 178 2271

-

- jQuery+CSS3 elastischer Übergang Vollbild-Umblättereffekt

- Eine Seite, die durch Klicken auf die Navigationsschaltfläche in den Vollbildmodus umgeschaltet werden kann

- 2023-02-09 148 1030

-

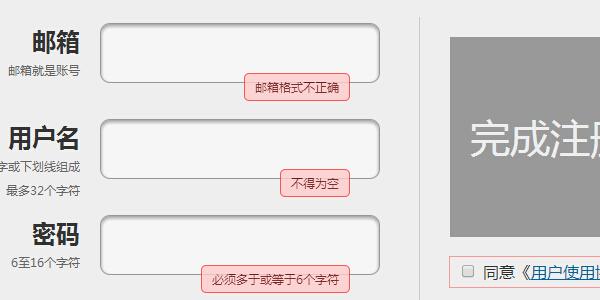

- Verifizierungscode für das Mitgliedsregistrierungsformular der Registrierungsüberprüfungsinstanz

- Registrierungsprüfung praktische Beispiel für Mitgliederregistrierung Authentifizierungscode Um die Informationen der Benutzerregistrierungsmitgliedschaft zu überprüfen, ob die Anforderungen erfüllt werden, empfiehlt es sich um den Download.

- 2017-02-07 251 2453

-

- Pokemon-Elfenball-Hintergrundanimations-Spezialeffekte

- Erstellen Sie eine Vollbild-Pokeball-Hintergrundanimation mit fallendem Hintergrund und Spezialeffekte für Cartoon-Pokemon-Spielhintergrundanimationen auf Leinwandbasis.

- 2021-03-05 230 2541

-

- Offizielle Website der Blue Security Protection Company

- Offizielle Website der Blue Security Protection Company

- 2018-01-02 224 3027151

-

- Blaue Website-Vorlage für Sicherheitsschutzunternehmen

- Blaue Website-Vorlage für Sicherheitsschutzunternehmen

- 2018-01-18 178 2959888

-

- Responsive Webvorlage für Finanzsicherheitsverschlüsselungstechnologie

- Responsive Webvorlage für Finanzsicherheitsverschlüsselungstechnologie

- 2018-01-25 136 2928165

-

- Offizielle Website von Giant Bicycle, vollständiger Satz Website-Vorlagen herunterladen

- Laden Sie den vollständigen Satz Website-Vorlagen für die offizielle Website von Giant Bicycle herunter.

- 2017-01-18 176 3582815

-

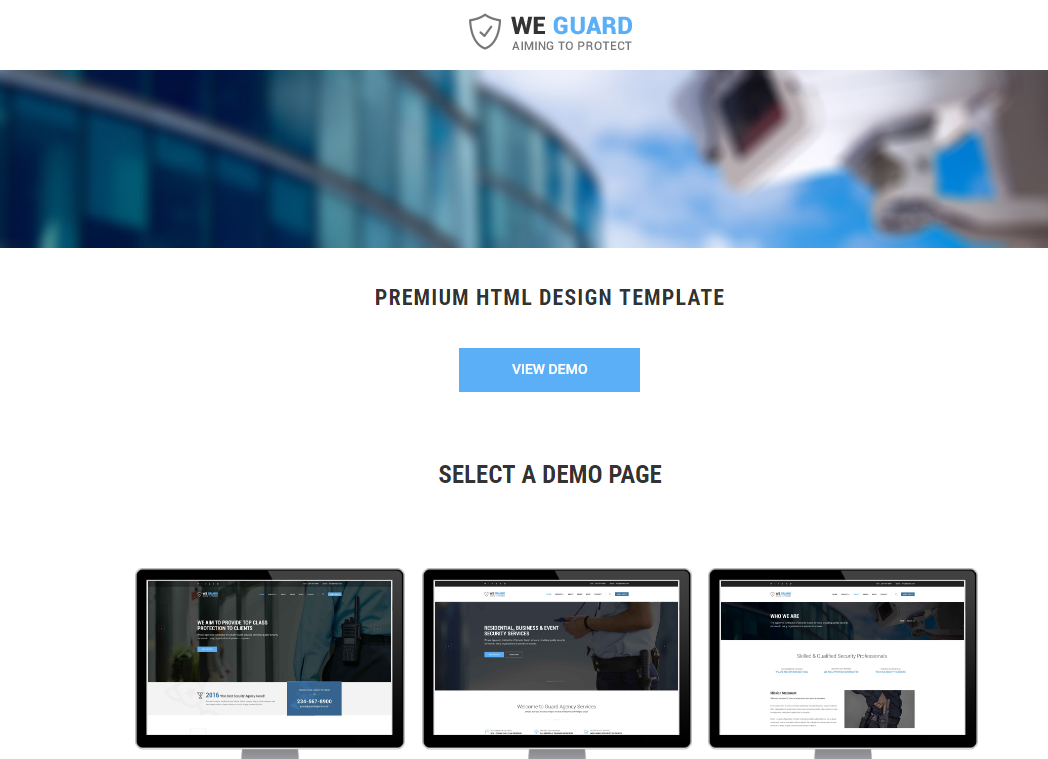

- Website-Vorlage für das Unternehmen Digital Systems Security Services

- Die Website-Vorlage für digitale Systemsicherheitsdienste ist ein Download einer Werbe-Website-Vorlage, die für Unternehmen geeignet ist, die Daten- und Informationssicherheitsdienste anbieten. Tipp: Diese Vorlage ruft die Google-Schriftartenbibliothek auf und die Seite wird möglicherweise langsam geöffnet.

- 2023-11-13 135 973

-

- PHP-Sicherheitsgrundlagen (chinesische Version)

- PHP-Sicherheitsgrundlagen (chinesische Version)

- 2018-02-10 332 2868043

-

- Tutorial zu den Grundlagen der Netzwerksicherheit

- Tutorial zu den Grundlagen der Netzwerksicherheit

- 2018-01-22 222 2943598

-

- Beherrschen Sie JavaScript+jQuery: Beherrschen Sie den Code des dynamischen Webdesigns vollständig

- Beherrschen Sie JavaScript+jQuery: Beherrschen Sie den Code des dynamischen Webdesigns vollständig

- 2018-01-05 269 3012375

-

- Han Shunpings vollständiger Satz von Notizen vom Einstieg bis zu den PHP-Kenntnissen

- Han Shunping, Absolvent der Tsinghua-Universität, ist ein bekannter Dozent für Softwareschulung in China. Er hat bei Sina, Click Technology und UFIDA gearbeitet. Hosten oder beteiligen Sie sich an „Sina Mail System“, „Orange SNS (Social Network) Website“, „Click Technology Collaboration Software Group Server (Linux/Solaris Platform)“, „National General Staff Voice Monitoring System“, „English Learning Machine System“ ", "UFIDA ERP (U8 Product) System" und andere Projekte. Reichhaltige Praxiserfahrung, geduldiger und sorgfältiger Unterricht, leicht verständlich, mutig in der Praxis, fleißig in Innovation, lebensnaher Unterrichtsstil, lebendige und interessante Unterrichtssprache, viele Jahre

- 2017-12-12 600 3098576

-

- Praxis für den Aufbau kommerzieller PHP+MySQL-Websites

- Kapitel 1 Erste Schritte mit Linux 1-1 Eigenschaften von Betriebssystemen 1-2 Installationseinstellungen 1-2-1 Festplattenpartition 1-2-2 Satz LILO 1-2-3 Netzwerkadresse und Zeitzoneneinstellungen l-2-4 Legen Sie die Kontokennwörter von Systemadministratoren und allgemeinen Benutzern fest 1-2-5 Systemsicherheitszertifizierung l-2-6 Wählen Sie das Installationskit aus 1-2-7 Richten Sie die Grafikkarte ein und testen Sie Xwindows l-2-8 Beginnen Sie mit der Installation des Kits l-3 Allgemeine Befehle l-4 grundlegende Netzwerkeinstellungen

- 2017-12-11 349 3103632

-

- 可爱卡通人物全家福高清图片

- 可爱卡通人物全家福高清图片免费下载 JPG 高清图片 卡通 卡通人物 全家福

- 2017-04-06 130 3772

-

- 安全帽扳手锤子等工具设计劳动节矢量素材(AI+EPS)

- 这是一款由安全帽、扳手、锤子、老虎钳和螺丝刀等工具设计的劳动节矢量素材,提供了 AI 和 EPS 两种格式,含 JPG 预览图。

- 2023-09-19 108 781

-

- 安全帽锤子扳手等工具设计劳动节矢量素材(AI+EPS)

- 这是一款由安全帽、锤子、扳手、螺丝刀和三角尺等工具设计的劳动节矢量素材,提供了 AI 和 EPS 两种格式,含 JPG 预览图。

- 2023-09-12 102 876

-

- 安全帽扳手老虎钳等工具设计劳动节矢量素材(AI+EPS)

- 这是一款由安全帽、扳手、老虎钳、螺丝刀和螺丝螺母等工具设计的劳动节矢量素材,提供了 AI 和 EPS 两种格式,含 JPG 预览图。

- 2023-09-19 112 799

-

- 圆形质感金属框手机安卓系统应用程序按钮图标素材

- 圆形金属图标 手机按钮图标素材 安卓系统图标 卡通人物表情图标 电话 帮助图标

- 2017-03-13 172 1572

-

- Android-Sicherheit und Berechtigungen WORD-Version

- In diesem Dokument geht es hauptsächlich um die Sicherheit und Berechtigungen von Android. Android ist ein Multiprozesssystem und jede Anwendung (und Systemkomponente) wird in einem eigenen Prozess ausgeführt. Ich hoffe, dass dieses Dokument Freunden in Not hilft; interessierte Freunde können vorbeikommen und einen Blick darauf werfen.

- 2024-01-28 2 2117

-

- Entwicklung eines Bluetooth-Kommunikationssystems basierend auf der Android-Word-Version

- Mit der Beliebtheit von Android-Mobiltelefonen wächst die Nachfrage nach Android-Anwendungen. Dieser Markt mit großem Potenzial hat unzählige Softwareentwicklungshersteller und -entwickler angezogen. Die Offenheit von Android macht es für junge Menschen attraktiver als Apple und Blackberry und kann die Aufmerksamkeit und Liebe junger Menschen auf sich ziehen. Unter den 18- bis 24-Jährigen ist Android das beliebteste Betriebssystem. Da die Offenheit des Android-Systems gleichzeitig den Grundstein für die schnelle Entwicklung von Android-Tablets gelegt hat, hat es auch immer mehr Benutzer dazu gebracht, es zu akzeptieren und zu verwenden.

- 2024-02-28 46 905

-

- ANDROID Bluetooth-Programmierung WORD-Dokument-Dokumentformat

- Mit der BluetoothAdapter-Klasse können Sie umliegende Bluetooth-Geräte auf Ihrem Android-Gerät finden und diese dann anhand der eindeutigen MAC-Adresse koppeln (binden). Aus Sicherheitsgründen muss die Bluetooth-Kommunikation zuerst gekoppelt werden. Beginnen Sie dann mit der Verbindung zueinander. Nach der Verbindung teilen sich die Geräte denselben RFCOMM-Kanal, um Daten untereinander zu übertragen. Derzeit sind diese Implementierungen auf Android 2.0 oder höher SDK implementiert. 1. Entwickler finden/entdecken

- 2024-02-27 48 1249

-

- Chinesische WORD-Version zur Hive-Berechtigungskontrolle

- Hive kann Berechtigungen über Metadaten ab Version 0.10 (einschließlich Version 0.10) steuern. In Versionen vor Hive-0.10 können Berechtigungen hauptsächlich über CREATE, SELECT und DROP von Hive-Tabellen gesteuert werden. Die auf Metadaten basierende Steuerung von Berechtigungen durch Hive ist nicht vollständig sicher. Der Zweck besteht darin, zu verhindern, dass Benutzer versehentlich Vorgänge ausführen, die sie nicht ausführen sollten. Interessierte Freunde können vorbeikommen und einen Blick darauf werfen

- 2024-02-03 31 1635

-

- 150 Beispiele für Delphi 7-Anwendungsprogrammierung, vollständiger Buchinhalt, CHM-Ausgabe

- Laden Sie das CHM-Buch mit 150 Beispielen der Delphi 7-Anwendungsprogrammierung herunter. Anhand von 150 Beispielen stellt das Buch umfassend und ausführlich die gängigen Methoden und Techniken für die Entwicklung von Anwendungen mit Delphi 7 vor. Es erklärt hauptsächlich die Verwendung von Delphi 7 für die Verarbeitung von Schnittstelleneffekten. Bildverarbeitung, Grafik- und Multimedia-Entwicklung, Systemfunktionssteuerung, Dateiverarbeitung, Netzwerk- und Datenbankentwicklung sowie Komponentenanwendung usw. Diese Beispiele sind einfach und praktisch, sehr typisch und verfügen über hervorragende Funktionen. Die in vielen Beispielen verwendeten Technologien können leicht erweitert werden, um ähnliche Probleme zu lösen. Der beste Weg, dieses Buch zu nutzen, besteht darin, anhand von Beispielen zu lernen

- 2024-01-18 2 991

-

- Server-Sicherheitshund

- Server-Sicherheitshund

- 2018-02-03 300 5159

-

- Win2003-Serversicherheit

- Win2003-Serversicherheit

- 2018-02-03 213 4846

-

- Schutz der Website-Inhaltssicherheit

- Schutz der Website-Inhaltssicherheit

- 2018-02-03 213 5070

-

- Server-IIS-Sicherheitsexperte

- Server-IIS-Sicherheitsexperte

- 2018-02-03 214 4919

-

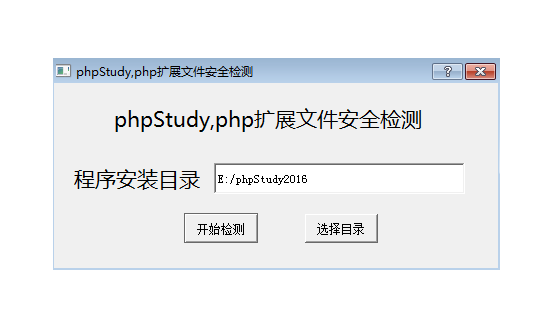

- Fehlerbehebung für den Sicherheits-Selbstcheck von phpstudy

- phpstudy2016/2018 Sicherheitserkennung und -reparatur

- 2019-09-23 862 22349

-

- phpseclib-masterPHP-Bibliothek für sichere Kommunikation

- phpseclib-masterPHP-Bibliothek für sichere Kommunikation

- 2017-12-08 149 1399

-

- SecurityMultiTool-masterPHP-Sicherheitsbibliothek

- SecurityMultiTool-masterPHP-Sicherheitsbibliothek

- 2017-12-19 292 4718

-

- PHP-Sicherheit, Anti-Injection-Klasse

- PHP-Sicherheit, Anti-Injection-Klasse

- 2017-12-26 227 2306

-

- SecurityMultiTool-master ist eine PHP-Sicherheitsbibliothek

- SecurityMultiTool-master ist eine PHP-Sicherheitsbibliothek

- 2017-12-08 144 1327

-

- Die sichere String-Klasse von PHP

- Die sichere String-Klasse von PHP

- 2017-03-31 242 5530