aktueller Standort:Heim > 資訊安全 suchen

Insgesamt21313 bezogener Inhalt gefunden

-

- 360安全路由器全屏滚动效果

- 360安全路由器全屏滚动效果

- 2019-10-18 44 1153

-

- 猎豹安全浏览器专题页全屏滚动上下切换特效JS代码

- 猎豹安全浏览器专题页全屏滚动上下切换特效JS代码,滚动效果非常流畅,基于jQuery实现,从猎豹网站抓下来的效果,挺不错的专题引导页。

- 2017-01-13 75 1923

-

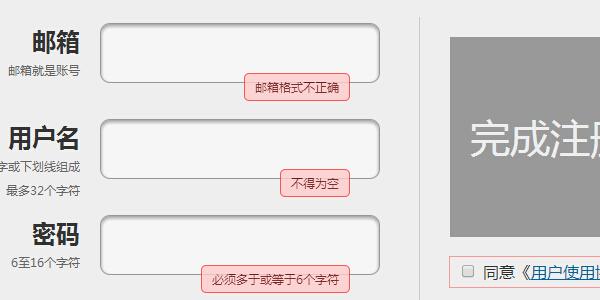

- 注册验证实例会员注册表单验证代码

- 注册验证实例会员注册表单验证代码,用来验证用户注册会员的信息,是否满足要求,不满足则重新输入,也增加了安全性,php中文网推荐下载!

- 2017-02-07 152 2027

-

- Mobiles Happy Scratch HTML5-Plug-in

- Das mobile Happy Scratch-Off HTML5-Plug-in ist ein mobiles H5-Rubbel-Plug-in, das für Double 12-Aktivitäten geeignet ist.

- 2024-02-29 5 343

-

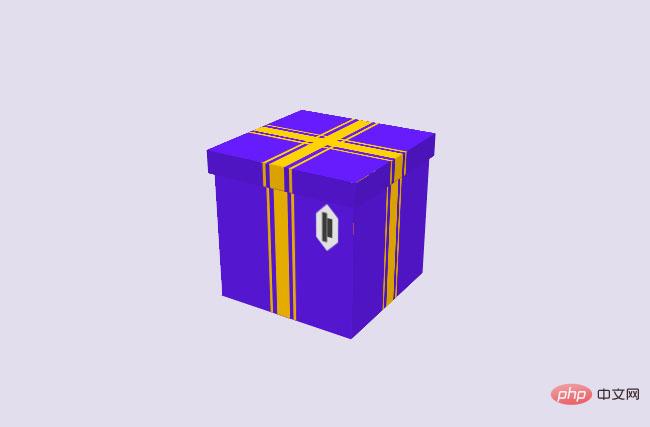

- HTML5-Papier gefaltet in Geschenkbox-Animations-Spezialeffekte

- Der HTML5-Animationseffekt zum Falten von Papier in eine Geschenkbox ist ein in CSS implementierter Weihnachtsgeschenk-Animationseffekt, der für Weihnachten oder jeden Feiertag geeignet ist.

- 2024-02-29 5 327

-

- Offizielle Website der Blue Security Protection Company

- Offizielle Website der Blue Security Protection Company

- 2018-01-02 113 3026960

-

- Blaue Website-Vorlage für Sicherheitsschutzunternehmen

- Blaue Website-Vorlage für Sicherheitsschutzunternehmen

- 2018-01-18 76 2959732

-

- Responsive Webvorlage für Finanzsicherheitsverschlüsselungstechnologie

- Responsive Webvorlage für Finanzsicherheitsverschlüsselungstechnologie

- 2018-01-25 30 2927978

-

- Offizielle Website von Giant Bicycle, vollständiger Satz Website-Vorlagen herunterladen

- Laden Sie den vollständigen Satz Website-Vorlagen für die offizielle Website von Giant Bicycle herunter.

- 2017-01-18 73 3582609

-

- Website-Vorlage für das Unternehmen Digital Systems Security Services

- Die Website-Vorlage für digitale Systemsicherheitsdienste ist ein Download einer Werbe-Website-Vorlage, die für Unternehmen geeignet ist, die Daten- und Informationssicherheitsdienste anbieten. Tipp: Diese Vorlage ruft die Google-Schriftartenbibliothek auf und die Seite wird möglicherweise langsam geöffnet.

- 2023-11-13 24 710

-

- PHP-Sicherheitsgrundlagen (chinesische Version)

- PHP-Sicherheitsgrundlagen (chinesische Version)

- 2018-02-10 332 2867875

-

- Tutorial zu den Grundlagen der Netzwerksicherheit

- Tutorial zu den Grundlagen der Netzwerksicherheit

- 2018-01-22 222 2943468

-

- Praxis für den Aufbau kommerzieller PHP+MySQL-Websites

- Kapitel 1 Erste Schritte mit Linux 1-1 Eigenschaften von Betriebssystemen 1-2 Installationseinstellungen 1-2-1 Festplattenpartition 1-2-2 Satz LILO 1-2-3 Netzwerkadresse und Zeitzoneneinstellungen l-2-4 Legen Sie die Kontokennwörter von Systemadministratoren und allgemeinen Benutzern fest 1-2-5 Systemsicherheitszertifizierung l-2-6 Wählen Sie das Installationskit aus 1-2-7 Richten Sie die Grafikkarte ein und testen Sie Xwindows l-2-8 Beginnen Sie mit der Installation des Kits l-3 Allgemeine Befehle l-4 grundlegende Netzwerkeinstellungen

- 2017-12-11 349 3103499

-

- Selbststudium PHP, MySQL und Apache

- Dieses Buch kombiniert PHP-Entwicklung mit MySQL-Anwendungen und bietet eine detaillierte und einfache Analyse von PHP bzw. MySQL. Es führt nicht nur in die allgemeinen Konzepte von PHP und MySQL ein, sondern gibt auch eine umfassendere Erklärung der Webanwendungen von PHP und MySQL und enthält mehrere klassische und praktische Beispiele. Dieses Buch ist die 4. Auflage, die vollständig aktualisiert, neu geschrieben und erweitert wurde, einschließlich der neuesten verbesserten Funktionen von PHP5.3 (z. B. bessere Fehler- und Ausnahmebehandlung), der gespeicherten Prozeduren und der Speicher-Engine von MySQL, der Ajax-Technologie und Web2.0 und die Sicherheitsprobleme, auf die Webanwendungen achten müssen

- 2017-12-09 303 3107704

-

- PHP-Netzwerkprogrammiertechnologie und Beispiele (Cao Yanlong)

- Detaillierte Erläuterung der PHP-Netzwerkprogrammiertechnologie von oberflächlich bis tiefgreifend, umfassende und systematische Einführung in die PHP-Entwicklungstechnologie und Bereitstellung einer Vielzahl von Beispielen für den Leser zur praktischen Umsetzung. Darüber hinaus hat der Autor speziell für dieses Buch entsprechende unterstützende Lehrvideos aufgenommen, um den Lesern das bessere Erlernen des Inhalts dieses Buches zu erleichtern. Diese Videos sind zusammen mit dem Beispielquellcode im Buch auf der Begleit-CD enthalten. Dieses Buch ist in 4 Teile gegliedert. Der erste Teil ist die PHP-Vorbereitung, die die Vorteile, die Entwicklungsumgebung und die Installation von PHP vorstellt; der zweite Teil sind PHP-Grundlagen, die Konstanten und Variablen, Operatoren und Ausdrücke, Prozesssteuerung und Funktionen in PHP vorstellen Fortgeschrittenes Kapitel, eine Einführung.

- 2017-12-08 271 3111495

-

- 安全帽扳手锤子等工具设计劳动节矢量素材(AI+EPS)

- 这是一款由安全帽、扳手、锤子、老虎钳和螺丝刀等工具设计的劳动节矢量素材,提供了 AI 和 EPS 两种格式,含 JPG 预览图。

- 2023-09-19 1 413

-

- 安全帽锤子扳手等工具设计劳动节矢量素材(AI+EPS)

- 这是一款由安全帽、锤子、扳手、螺丝刀和三角尺等工具设计的劳动节矢量素材,提供了 AI 和 EPS 两种格式,含 JPG 预览图。

- 2023-09-12 0 562

-

- 安全帽扳手老虎钳等工具设计劳动节矢量素材(AI+EPS)

- 这是一款由安全帽、扳手、老虎钳、螺丝刀和螺丝螺母等工具设计的劳动节矢量素材,提供了 AI 和 EPS 两种格式,含 JPG 预览图。

- 2023-09-19 2 341

-

- 盒子里弹出的小丑设计愚人节矢量素材(AI+EPS)

- 这是一款由盒子里弹出的小丑设计的愚人节矢量素材,提供了 AI 和 EPS 两种格式,含 JPG 预览图。

- 2023-08-31 0 378

-

- 盒子里弹出的红鼻子小丑设计愚人节矢量素材(AI+EPS)

- 这是一款由盒子里弹出的红鼻子小丑设计愚人节矢量素材,提供了 AI 和 EPS 两种格式,含 JPG 预览图。

- 2023-08-31 0 348

-

- Android-Sicherheit und Berechtigungen WORD-Version

- In diesem Dokument geht es hauptsächlich um die Sicherheit und Berechtigungen von Android. Android ist ein Multiprozesssystem und jede Anwendung (und Systemkomponente) wird in einem eigenen Prozess ausgeführt. Ich hoffe, dass dieses Dokument Freunden in Not hilft; interessierte Freunde können vorbeikommen und einen Blick darauf werfen.

- 2024-01-28 2 1925

-

- Chinesische WORD-Version zur Hive-Berechtigungskontrolle

- Hive kann Berechtigungen über Metadaten ab Version 0.10 (einschließlich Version 0.10) steuern. In Versionen vor Hive-0.10 können Berechtigungen hauptsächlich über CREATE, SELECT und DROP von Hive-Tabellen gesteuert werden. Die auf Metadaten basierende Steuerung von Berechtigungen durch Hive ist nicht vollständig sicher. Der Zweck besteht darin, zu verhindern, dass Benutzer versehentlich Vorgänge ausführen, die sie nicht ausführen sollten. Interessierte Freunde können vorbeikommen und einen Blick darauf werfen

- 2024-02-03 0 1432

-

- Android-Entwicklungshandbuch Chinesische PDF-Version

- Android-Entwicklungshandbuch Chinesische PDF-Version, Freunde, die Android lernen, können sich darauf beziehen. Anwendungsgrundlagen Schlüsselklassen Anwendungskomponenten Aktivierungskomponenten: Intent Close Component Manifest File Intent Filter Activity and Task Affinity (Attraction) und New Task Loading Mode Clean Stack Start Task Process and Thread Process Thread Remote Procedure Call Thread Safe Method Component LifecycleActivi

- 2024-02-26 0 614

-

- ANDROID Bluetooth-Programmierung WORD-Dokument-Dokumentformat

- Mit der BluetoothAdapter-Klasse können Sie umliegende Bluetooth-Geräte auf Ihrem Android-Gerät finden und diese dann anhand der eindeutigen MAC-Adresse koppeln (binden). Aus Sicherheitsgründen muss die Bluetooth-Kommunikation zuerst gekoppelt werden. Beginnen Sie dann mit der Verbindung zueinander. Nach der Verbindung teilen sich die Geräte denselben RFCOMM-Kanal, um Daten untereinander zu übertragen. Derzeit sind diese Implementierungen auf Android 2.0 oder höher SDK implementiert. 1. Entwickler finden/entdecken

- 2024-02-27 0 977

-

- RMI-Remote-Methodenaufruf-Wortversion

- Raza Microelectronics, Inc. (RMI) ist ein führender Anbieter innovativer Halbleiterlösungen für die Informationsinfrastruktur. Seine Produkte werden häufig zur Verbesserung der sich entwickelnden Informationsinfrastruktur eingesetzt. In diesem Entwicklungsprozess werden die Verbindungen zwischen Rechenzentren und Haushalten schrittweise in Bezug auf Stärke und Geschwindigkeit verbessert; Sicherheit und Intelligenz sind zu Anforderungen für jede Netzwerksystemumgebung geworden, während Edge-Netzwerke zunehmend zu Engpässen werden, was die Branche dazu veranlasst Benötigen Sie eine intelligentere Netzwerkzugriffsmethode mit Skalierbarkeit und Kostenvorteilen? RMI entwirft und stellt eine Vielzahl von Informationsinfrastrukturen bereit

- 2024-01-27 0 933

-

- Server-Sicherheitshund

- Server-Sicherheitshund

- 2018-02-03 136 4762

-

- Win2003-Serversicherheit

- Win2003-Serversicherheit

- 2018-02-03 78 4512

-

- Schutz der Website-Inhaltssicherheit

- Schutz der Website-Inhaltssicherheit

- 2018-02-03 64 4728

-

- Server-IIS-Sicherheitsexperte

- Server-IIS-Sicherheitsexperte

- 2018-02-03 61 4533

-

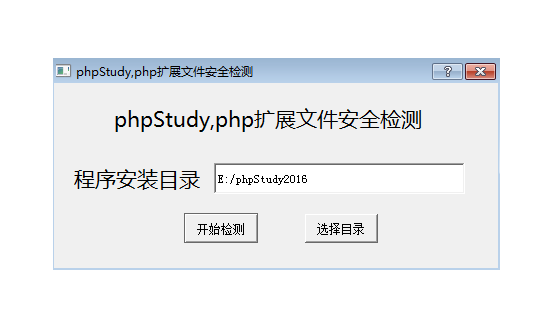

- Fehlerbehebung für den Sicherheits-Selbstcheck von phpstudy

- phpstudy2016/2018 Sicherheitserkennung und -reparatur

- 2019-09-23 743 21891

-

- SecurityMultiTool-masterPHP-Sicherheitsbibliothek

- SecurityMultiTool-masterPHP-Sicherheitsbibliothek

- 2017-12-19 173 4270

-

- PHP-Sicherheit, Anti-Injection-Klasse

- PHP-Sicherheit, Anti-Injection-Klasse

- 2017-12-26 125 2086

-

- phpseclib-masterPHP-Bibliothek für sichere Kommunikation

- phpseclib-masterPHP-Bibliothek für sichere Kommunikation

- 2017-12-08 43 1196

-

- SecurityMultiTool-master ist eine PHP-Sicherheitsbibliothek

- SecurityMultiTool-master ist eine PHP-Sicherheitsbibliothek

- 2017-12-08 60 1161

-

- Die sichere String-Klasse von PHP

- Die sichere String-Klasse von PHP

- 2017-03-31 133 5181