Operation and Maintenance

Operation and Maintenance

Linux Operation and Maintenance

Linux Operation and Maintenance

Log analysis and security event detection on Linux

Log analysis and security event detection on Linux

Log analysis and security event detection on Linux

Linux上的日志分析与安全事件检测

在当今信息时代,网络安全问题日益突出,黑客攻击和恶意软件成为企业和个人面临的长期威胁。为了更好地保护我们的系统和数据,对服务器的日志进行分析和安全事件检测变得至关重要。Linux操作系统提供了丰富的工具和技术来实现这一目标,本文将介绍如何在Linux上进行日志分析和安全事件检测,并提供代码示例以便更好理解。

一、日志分析

服务器的日志记录了用户和系统活动的重要信息,通过对这些日志进行分析可以帮助我们排查问题、发现异常、追踪攻击者等。下面介绍几种常见的日志分析方法。

- 分析系统日志

Linux系统的主要日志文件位于/var/log目录下,其中最重要的是/var/log/messages和/var/log/syslog。我们可以使用grep命令来搜索关键字,如查找特定的IP地址、关键词等。

例如,我们可以使用以下命令来搜索指定IP地址的登录记录:

grep '192.168.1.100' /var/log/auth.log

- 使用日志分析工具

除了手动分析日志文件外,还可以使用一些日志分析工具来帮助处理大量日志数据。其中比较常用的是ELK(Elasticsearch、Logstash和Kibana)堆栈。

Elasticsearch是一种分布式搜索和分析引擎,Logstash可以收集、处理和转发日志数据,Kibana则是一个强大的数据可视化工具。通过将这三个工具组合使用,我们可以将日志数据导入Elasticsearch中,并使用Kibana进行高效的搜索和可视化。

- 自定义脚本分析

除了使用现有的工具和命令外,我们还可以编写自定义脚本来分析和处理日志数据。例如,下面的示例代码演示了如何分析Apache访问日志文件中的请求量:

#!/bin/bash

logfile="/var/log/httpd/access_log"

count=$(cat $logfile | wc -l)

echo "Total Requests: $count"

unique_ips=$(cat $logfile | awk '{print $1}' | sort -u | wc -l)

echo "Unique IPs: $unique_ips"这段代码使用cat命令读取日志文件,wc命令计算行数和唯一IP地址数量,并将结果打印输出。

二、安全事件检测

除了分析日志外,我们还可以通过检测安全事件来提前发现潜在的威胁。下面介绍几种常见的安全事件检测方法。

- 使用入侵检测系统(IDS)

入侵检测系统可以监测网络流量和系统日志,通过对流量和行为的异常检测,帮助发现入侵行为。其中比较常用的IDS工具有Snort、Suricata等。

- 设置文件完整性检查

文件完整性检查可以用来检测系统文件的修改和篡改。其中较常用的工具是AIDE(Advanced Intrusion Detection Environment),它可以通过定期检查文件哈希值的方式来发现潜在的安全问题。

- 分析网络通信

通过分析网络流量可以发现恶意行为和攻击尝试。其中比较常见的工具有tcpdump、Wireshark等。

三、代码示例

以下是一个使用Python语言编写的简单的安全事件检测脚本示例,用于监测SSH登录失败的情况:

#!/usr/bin/env python

import re

import subprocess

log_file = '/var/log/auth.log'

def check_ssh_failed_login():

pattern = r'Failed password for .* from (d+.d+.d+.d+)'

ip_list = []

with open(log_file, 'r') as f:

for line in f:

match = re.search(pattern, line)

if match:

ip = match.group(1)

ip_list.append(ip)

# 统计每个IP的登录失败次数

count = {}

for ip in ip_list:

if ip in count:

count[ip] += 1

else:

count[ip] = 1

# 输出登录失败次数大于阈值的IP

threshold = 3

for ip, num in count.items():

if num > threshold:

print(f'IP地址:{ip} 登录失败次数:{num}')

if __name__ == '__main__':

check_ssh_failed_login()这个脚本通过分析日志文件中的失败登录记录,并统计每个IP地址的登录失败次数,最后输出登录失败次数大于预设阈值的IP地址。

结论

通过对Linux服务器的日志进行分析和安全事件检测,我们可以及时发现潜在的威胁并采取相应的措施来保护系统和数据安全。本文介绍了日志分析和安全事件检测的一些基本方法,并提供了相关的代码示例,希望能够对读者在Linux平台上进行日志分析和安全事件检测提供一些帮助。

The above is the detailed content of Log analysis and security event detection on Linux. For more information, please follow other related articles on the PHP Chinese website!

Hot AI Tools

Undresser.AI Undress

AI-powered app for creating realistic nude photos

AI Clothes Remover

Online AI tool for removing clothes from photos.

Undress AI Tool

Undress images for free

Clothoff.io

AI clothes remover

AI Hentai Generator

Generate AI Hentai for free.

Hot Article

Hot Tools

Notepad++7.3.1

Easy-to-use and free code editor

SublimeText3 Chinese version

Chinese version, very easy to use

Zend Studio 13.0.1

Powerful PHP integrated development environment

Dreamweaver CS6

Visual web development tools

SublimeText3 Mac version

God-level code editing software (SublimeText3)

Hot Topics

1378

1378

52

52

Using Task Manager in Linux

Aug 15, 2024 am 07:30 AM

Using Task Manager in Linux

Aug 15, 2024 am 07:30 AM

There are many questions that Linux beginners often ask, "Does Linux have a Task Manager?", "How to open the Task Manager on Linux?" Users from Windows know that the Task Manager is very useful. You can open the Task Manager by pressing Ctrl+Alt+Del in Windows. This task manager shows you all the running processes and the memory they consume, and you can select and kill a process from the task manager program. When you first use Linux, you will also look for something that is equivalent to a task manager in Linux. A Linux expert prefers to use the command line to find processes, memory consumption, etc., but you don't have to

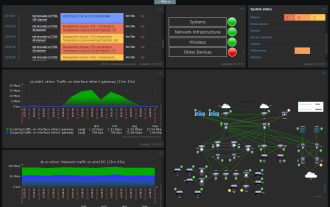

Solve the problem of garbled display of graphs and charts on Zabbix Chinese monitoring server

Jul 31, 2024 pm 02:10 PM

Solve the problem of garbled display of graphs and charts on Zabbix Chinese monitoring server

Jul 31, 2024 pm 02:10 PM

Zabbix's support for Chinese is not very good, but sometimes we still choose Chinese for management purposes. In the web interface monitored by Zabbix, the Chinese under the graphic icon will display small squares. This is incorrect and requires downloading fonts. For example, "Microsoft Yahei", "Microsoft Yahei.ttf" is named "msyh.ttf", upload the downloaded font to /zabbix/fonts/fonts and modify the two characters in the /zabbix/include/defines.inc.php file at define('ZBX_GRAPH_FONT_NAME','DejaVuSans');define('ZBX_FONT_NAME'

7 ways to help you check the registration date of Linux users

Aug 24, 2024 am 07:31 AM

7 ways to help you check the registration date of Linux users

Aug 24, 2024 am 07:31 AM

Did you know, how to check the creation date of an account on a Linux system? If you know, what can you do? Did you succeed? If yes, how to do it? Basically Linux systems don't track this information, so what are the alternative ways to get this information? You may ask why am I checking this? Yes, there are situations where you may need to review this information and it will be helpful to you at that time. You can use the following 7 methods to verify. Use /var/log/secure Use aureport tool Use .bash_logout Use chage command Use useradd command Use passwd command Use last command Method 1: Use /var/l

Teach you how to add fonts to Fedora in 5 minutes

Jul 23, 2024 am 09:45 AM

Teach you how to add fonts to Fedora in 5 minutes

Jul 23, 2024 am 09:45 AM

System-wide installation If you install a font system-wide, it will be available to all users. The best way to do this is to use RPM packages from the official software repositories. Before starting, open the "Software" tool in Fedora Workstation, or other tools using the official repository. Select the "Add-ons" category in the selection bar. Then select "Fonts" within the category. You'll see the available fonts similar to the ones in the screenshot below: When you select a font, some details will appear. Depending on several scenarios, you may be able to preview some sample text for the font. Click the "Install" button to add it to your system. Depending on system speed and network bandwidth, this process may take some time to complete

What should I do if the WPS missing fonts under the Linux system causes the file to be garbled?

Jul 31, 2024 am 12:41 AM

What should I do if the WPS missing fonts under the Linux system causes the file to be garbled?

Jul 31, 2024 am 12:41 AM

1. Find the fonts wingdings, wingdings2, wingdings3, Webdings, and MTExtra from the Internet. 2. Enter the main folder, press Ctrl+h (show hidden files), and check if there is a .fonts folder. If not, create one. 3. Copy the downloaded fonts such as wingdings, wingdings2, wingdings3, Webdings, and MTExtra to the .fonts folder in the main folder. Then start wps to see if there is still a "System missing font..." reminder dialog box. If not, just Success! Notes: wingdings, wingdin

Centos 7 installation and configuration NTP network time synchronization server

Aug 05, 2024 pm 10:35 PM

Centos 7 installation and configuration NTP network time synchronization server

Aug 05, 2024 pm 10:35 PM

Experimental environment: OS: LinuxCentos7.4x86_641. View the current server time zone & list the time zone and set the time zone (if it is already the correct time zone, please skip it): #timedatectl#timedatectllist-timezones#timedatectlset-timezoneAsia/Shanghai2. Understanding of time zone concepts: GMT, UTC, CST, DSTUTC: The entire earth is divided into twenty-four time zones. Each time zone has its own local time. In international radio communication situations, for the sake of unification, a unified time is used, called Universal Coordinated Time (UTC). :UniversalTim

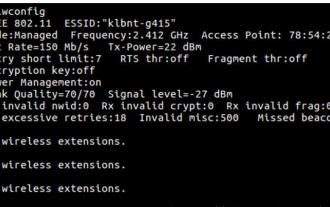

How to connect two Ubuntu hosts to the Internet using one network cable

Aug 07, 2024 pm 01:39 PM

How to connect two Ubuntu hosts to the Internet using one network cable

Aug 07, 2024 pm 01:39 PM

How to use one network cable to connect two ubuntu hosts to the Internet 1. Prepare host A: ubuntu16.04 and host B: ubuntu16.042. Host A has two network cards, one is connected to the external network and the other is connected to host B. Use the iwconfig command to view all network cards on the host. As shown above, the network cards on the author's A host (laptop) are: wlp2s0: This is a wireless network card. enp1s0: Wired network card, the network card connected to host B. The rest has nothing to do with us, no need to care. 3. Configure the static IP of A. Edit the file #vim/etc/network/interfaces to configure a static IP address for interface enp1s0, as shown below (where #==========

toss! Running DOS on Raspberry Pi

Jul 19, 2024 pm 05:23 PM

toss! Running DOS on Raspberry Pi

Jul 19, 2024 pm 05:23 PM

Different CPU architectures mean that running DOS on the Raspberry Pi is not easy, but it is not much trouble. FreeDOS may be familiar to everyone. It is a complete, free and well-compatible operating system for DOS. It can run some older DOS games or commercial software, and can also develop embedded applications. As long as the program can run on MS-DOS, it can run on FreeDOS. As the initiator and project coordinator of FreeDOS, many users will ask me questions as an insider. The question I get asked most often is: "Can FreeDOS run on a Raspberry Pi?" This question is not surprising. After all, Linux runs very well on the Raspberry Pi