控制访问列表(ACCESS LIST)

欢迎进入网络技术社区论坛,与200万技术人员互动交流 >>进入 我们把实验的命令写到文本: 基本配置: r1: en conf t host r1 enable pass cisco line vty 0 4 pass cisco login exit int s0/0 ip addr 192.168.1.1 255.255.255.0 no shut clock rate 64000 e

欢迎进入网络技术社区论坛,与200万技术人员互动交流 >>进入

我们把实验的命令写到文本:

基本配置:

r1:

en

conf t

host r1

enable pass cisco

line vty 0 4

pass cisco

login

exit

int s0/0

ip addr 192.168.1.1 255.255.255.0

no shut

clock rate 64000

exit

router rip

ver 2

no auto-summary

network 192.168.1.0

exit

r2:

en

conf t

host r2

enable pass cisco

line vty 0 4

pass cisco

login

exit

int s0/0

ip addr 192.168.1.2 255.255.255.0

no shut

int s0/1

ip addr 192.168.2.1 255.255.255.0

no shut

clock rate 64000

exit

router rip

ver 2

no auto-summary

network 192.168.1.0

network 192.168.2.0

exit

r3:

en

conf t

host r3

enable pass cisco

line vty 0 4

pass cisco

login

exit

int s0/1

ip addr 192.168.2.2 255.255.255.0

no shut

exit

router rip

ver 2

no auto-summary

network 192.168.2.0

exit

在r2上配置拒绝telnet:

conf t

access-list 101 deny tcp 192.168.1.1 0.0.0.0 192.168.2.0 0.0.0.255 eq telnet

access-list 101 permit ip any any

int s0/1

ip access-group 100 out

exit

access-list 102 deny tcp 192.168.1.1 0.0.0.0 192.168.2.0 0.0.0.255 eq ftp

access-list 102 permit ip any any

int s0/1

ip access-group 100 out

exit

access-list 103 deny icmp 192.168.4.2 0.0.0.0 192.168.1.0 0.0.0.255 echo

access-list 103 deny icmp 192.168.4.2 0.0.0.0 192.168.1.0 0.0.0.255 echo-reply

access-list 103 permit ip any any

int s0/0

ip access-group 101 out

写完了以后我们开始粘贴。

粘贴完并没有错误,我们先不添加访问控制列表看能否telnet

没有问题可以telnet并打开了

我们来添加访问列表

在来telnet 如果失败了,我们就成功了。

telnet不上了,成功!!!!!!

凌晨了睡觉喽!!!!!!呵呵 !!!!!!

http://liuyonglei.blog.51cto.com/501877/139178

[1] [2]

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

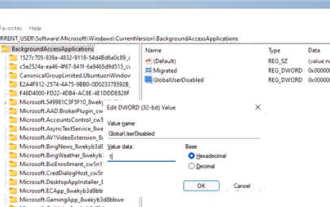

Comment désactiver les applications en arrière-plan dans Windows 11_Tutoriel Windows 11 pour désactiver les applications en arrière-plan

May 07, 2024 pm 04:20 PM

Comment désactiver les applications en arrière-plan dans Windows 11_Tutoriel Windows 11 pour désactiver les applications en arrière-plan

May 07, 2024 pm 04:20 PM

1. Ouvrez les paramètres dans Windows 11. Vous pouvez utiliser le raccourci Win+I ou toute autre méthode. 2. Accédez à la section Applications et cliquez sur Applications et fonctionnalités. 3. Recherchez l'application que vous souhaitez empêcher de s'exécuter en arrière-plan. Cliquez sur le bouton à trois points et sélectionnez Options avancées. 4. Recherchez la section [Autorisations d'application en arrière-plan] et sélectionnez la valeur souhaitée. Par défaut, Windows 11 définit le mode d'optimisation de l'alimentation. Il permet à Windows de gérer le fonctionnement des applications en arrière-plan. Par exemple, une fois que vous avez activé le mode d'économie de batterie pour préserver la batterie, le système fermera automatiquement toutes les applications. 5. Sélectionnez [Jamais] pour empêcher l'application de s'exécuter en arrière-plan. Veuillez noter que si vous remarquez que le programme ne vous envoie pas de notifications, ne parvient pas à mettre à jour les données, etc., vous pouvez

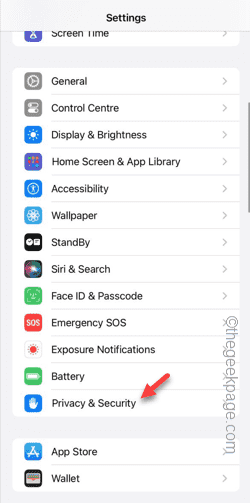

Impossible d'autoriser l'accès à la caméra et au microphone sur iPhone

Apr 23, 2024 am 11:13 AM

Impossible d'autoriser l'accès à la caméra et au microphone sur iPhone

Apr 23, 2024 am 11:13 AM

Le message « Impossible d'autoriser l'accès à la caméra et au microphone » s'affiche-t-il lorsque vous essayez d'utiliser l'application ? En règle générale, vous accordez des autorisations de caméra et de microphone à des personnes spécifiques en fonction de leurs besoins. Cependant, si vous refusez l'autorisation, la caméra et le microphone ne fonctionneront pas et afficheront ce message d'erreur à la place. Résoudre ce problème est très simple et vous pouvez le faire en une minute ou deux. Correctif 1 – Fournir les autorisations de caméra et de microphone Vous pouvez fournir les autorisations de caméra et de microphone nécessaires directement dans les paramètres. Étape 1 – Accédez à l'onglet Paramètres. Étape 2 – Ouvrez le panneau Confidentialité et sécurité. Étape 3 – Activez-y l’autorisation « Caméra ». Étape 4 – À l’intérieur, vous trouverez une liste des applications qui ont demandé l’autorisation d’accéder à l’appareil photo de votre téléphone. Étape 5 – Ouvrez la « Appareil photo » de l'application spécifiée

Comment convertir le pdf Deepseek

Feb 19, 2025 pm 05:24 PM

Comment convertir le pdf Deepseek

Feb 19, 2025 pm 05:24 PM

Deepseek ne peut pas convertir les fichiers directement en PDF. Selon le type de fichier, vous pouvez utiliser différentes méthodes: documents communs (Word, Excel, PowerPoint): utilisez Microsoft Office, LibreOffice et d'autres logiciels à exporter sous forme de PDF. Image: Enregistrer sous le nom de PDF à l'aide d'une visionneuse d'image ou d'un logiciel de traitement d'image. Pages Web: Utilisez la fonction "Imprimer en PDF" du navigateur ou l'outil Web dédié à PDF. Formats peu communs: trouvez le bon convertisseur et convertissez-le en PDF. Il est crucial de choisir les bons outils et d'élaborer un plan basé sur la situation réelle.

Que signifie le champ en Java

Apr 25, 2024 pm 10:18 PM

Que signifie le champ en Java

Apr 25, 2024 pm 10:18 PM

En Java, un « champ » est un membre de données dans une classe ou une interface utilisée pour stocker des données ou un état. Les propriétés du champ incluent : le type (peut être n'importe quel type de données Java), les droits d'accès, statique (appartient à une classe plutôt qu'à une instance), final (immuable) et transitoire (non sérialisé). Le champ est utilisé pour stocker les informations d'état d'une classe ou d'une interface, telles que le stockage des données d'objet et la maintenance de l'état de l'objet.

Comment lire le fichier dbf dans Oracle

May 10, 2024 am 01:27 AM

Comment lire le fichier dbf dans Oracle

May 10, 2024 am 01:27 AM

Oracle peut lire les fichiers dbf en suivant les étapes suivantes : créer une table externe et référencer le fichier dbf ; interroger la table externe pour récupérer les données dans la table Oracle ;

Comment le mécanisme de réflexion Java modifie-t-il le comportement d'une classe ?

May 03, 2024 pm 06:15 PM

Comment le mécanisme de réflexion Java modifie-t-il le comportement d'une classe ?

May 03, 2024 pm 06:15 PM

Le mécanisme de réflexion Java permet aux programmes de modifier dynamiquement le comportement des classes sans modifier le code source. En exploitant une classe via l'objet Class, vous pouvez créer des instances via newInstance(), modifier les valeurs des champs privés, appeler des méthodes privées, etc. La réflexion doit toutefois être utilisée avec prudence, car elle peut entraîner un comportement inattendu et des problèmes de sécurité, et entraîner une surcharge en termes de performances.

A quoi ressemble une clé USB ?

Apr 21, 2024 pm 01:01 PM

A quoi ressemble une clé USB ?

Apr 21, 2024 pm 01:01 PM

À quoi ressemble un module de mémoire d'ordinateur ? Voici un aperçu de la carte graphique et du module de mémoire de l'ordinateur. La carte graphique indépendante de l'ordinateur est insérée dans l'emplacement de la carte graphique, avec un ventilateur, et le module de mémoire se trouve à l'intérieur de l'emplacement du module de mémoire sur la carte mère de l'ordinateur, en forme de parallélépipède rectangle vert. Les modules de mémoire pour ordinateur portable sont différents des modules de mémoire pour ordinateur de bureau et ils ne peuvent pas être utilisés de manière interchangeable. Différence d'apparence 1 : la mémoire de l'ordinateur de bureau est mince, avec une longueur de 13 à 14 cm. 2 : La mémoire de l'ordinateur portable est plus courte, environ cinq centimètres. La mémoire est le pont de l'ordinateur, responsable de l'échange de données entre le processeur et le matériel tel que le disque dur, la carte mère et la carte graphique. Le cercle rouge sur le chemin est la clé mémoire, à côté du ventilateur du processeur et branché sur la clé mémoire. Regardez, une clé USB d'ordinateur ressemble à ceci. Utilisez un tournevis pour ouvrir le capot de l'ordinateur de bureau. Le cercle rouge au milieu correspond au module de mémoire. Qu'est-ce qu'une clé USB ?

Types d'exceptions courants et leurs mesures de réparation dans le développement de fonctions Java

May 03, 2024 pm 02:09 PM

Types d'exceptions courants et leurs mesures de réparation dans le développement de fonctions Java

May 03, 2024 pm 02:09 PM

Types d'exceptions courants et leurs mesures de réparation dans le développement de fonctions Java Lors du développement de fonctions Java, diverses exceptions peuvent survenir, affectant l'exécution correcte de la fonction. Voici les types d'exceptions courants et leurs mesures de réparation : 1. NullPointerException Description : levée lors de l'accès à un objet qui n'a pas été initialisé. Correctif : assurez-vous de vérifier que l'objet n'est pas nul avant de l'utiliser. Exemple de code : try{Stringname=null;System.out.println(name.length());}catch(NullPointerExceptione){