SQL2005解密已经被加密的存储过程

SQL2005解密已经被加密的存储过程 第一步:打开DAC连接功能 第二步:在MASTER数据库创建一个解密存储过程 1 USE master . ( , ) 王成辉翻译整理,转贴请注明出自微软BI开拓者 10 调用形式为: 11 exec dbo.sp__windbi$decrypt @procedure,0 12 如果第二个参

SQL2005解密已经被加密的存储过程

第一步:打开DAC连接功能

第二步:在MASTER数据库创建一个解密存储过程

1 USE master .( , ) 王成辉翻译整理,转贴请注明出自微软BI开拓者 10 调用形式为: 11 exec dbo.sp__windbi$decrypt @procedure,0 12 如果第二个参数使用1的话,,会给出该存储过程的一些提示。 13 --版本4.0 修正存储过程过长解密出来是空白的问题 NOCOUNT , , , (subobjid) 29 FROM sys.sysobjvalues (@procedure) ((MAX) (MAX) (MAX) (MAX) , (MAX) (2) , (MAX) type, (parent_object_id) 43 FROM sys.objects (@procedure) ( imageval 48 FROM sys.sysobjvalues ( subobjid 51 ) #output 54 ( (1, 1) , (MAX) 58 ) WITH ENCRYPTION AS select 1 ((MAX)), ) () RETURNS INT WITH ENCRYPTION AS BEGIN RETURN 1 ((MAX)), ) WITH ENCRYPTION AS select 1 as col ((MAX)), ) ,16,10) ((MAX)), ) (@fake_01) ( imageval 88 FROM sys.sysobjvalues ( subobjid 91 ) WITH ENCRYPTION AS select 1 ((MAX)), ) () RETURNS INT WITH ENCRYPTION AS BEGIN RETURN 1 ((MAX)), ) WITH ENCRYPTION AS select 1 as col ((MAX)), ) ,16,10) ((MAX)), ) ((MAX)), 115 ( DATALENGTH(@real_01) / 2 )) ( DATALENGTH(@real_01) / 2 ) (@real_decrypt_01, @intProcSpace, 1, 124 NCHAR(UNICODE(SUBSTRING(@real_01, 125 @intProcSpace, 1)) ^ ( UNICODE(SUBSTRING(@fake_01, (SUBSTRING(@fake_encrypt_01, 127 @intProcSpace, 1)) ))) #output ( real_decrypt ) SYSNAME , , , , , , , , , (MAX) , (255) #CommentText 152 ( 153 LineId INT , (255) COLLATE database_default 155 ) ms_crs_syscom CURSOR LOCAL real_decrypt 160 FROM #output ident ms_crs_syscom ms_crs_syscom (@SyscomText) (CHAR(13) + CHAR(10), 177 @SyscomText, @BasePos) ( ) ( ISNULL(LEN(@Line), ) 186 INSERT #CommentText 187 VALUES ( @LineId, (SUBSTRING(@SyscomText, 189 @BasePos, 190 @AddOnLen), N'') ) , , , (@Line, N'') + ISNULL(SUBSTRING(@SyscomText, 196 @BasePos, ), 198 N'') #CommentText 201 VALUES ( @LineId, @Line ) ( ) ( ISNULL(LEN(@Line), ) 215 INSERT #CommentText 216 VALUES ( @LineId, (SUBSTRING(@SyscomText, 218 @BasePos, 219 @AddOnLen), N'') ) , , , (@Line, N'') + ISNULL(SUBSTRING(@SyscomText, 226 @BasePos, ), 228 N'') ((' ', 230 @SyscomText, ) , ms_crs_syscom #CommentText 245 VALUES ( @LineId, @Line ) #CommentText LineId 249 CLOSE ms_crs_syscom 250 DEALLOCATE ms_crs_syscom #CommentText #output 258 GO

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Huawei lancera l'année prochaine des produits de stockage MED innovants : la capacité du rack dépasse 10 Po et la consommation électrique est inférieure à 2 kW

Mar 07, 2024 pm 10:43 PM

Huawei lancera l'année prochaine des produits de stockage MED innovants : la capacité du rack dépasse 10 Po et la consommation électrique est inférieure à 2 kW

Mar 07, 2024 pm 10:43 PM

Ce site Web a rapporté le 7 mars que le Dr Zhou Yuefeng, président de la gamme de produits de stockage de données de Huawei, a récemment assisté à la conférence MWC2024 et a spécifiquement présenté la solution de stockage magnétoélectrique OceanStorArctic de nouvelle génération conçue pour les données chaudes (WarmData) et les données froides (ColdData). Zhou Yuefeng, président de la gamme de produits de stockage de données de Huawei, a publié une série de solutions innovantes Source de l'image : Le communiqué de presse officiel de Huawei joint à ce site est le suivant : Le coût de cette solution est 20 % inférieur à celui de la bande magnétique, et son coût est de 20 % inférieur à celui de la bande magnétique. la consommation électrique est 90 % inférieure à celle des disques durs. Selon les médias technologiques étrangers blockandfiles, un porte-parole de Huawei a également révélé des informations sur la solution de stockage magnétoélectrique : le disque magnétoélectronique (MED) de Huawei est une innovation majeure dans le domaine des supports de stockage magnétiques. ME de première génération

Comment configurer le décryptage de mots

Mar 20, 2024 pm 04:36 PM

Comment configurer le décryptage de mots

Mar 20, 2024 pm 04:36 PM

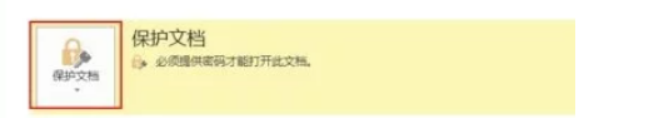

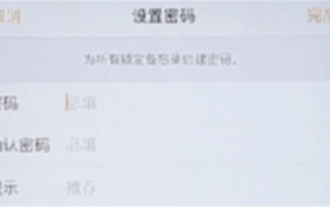

Dans l'environnement de travail actuel, chacun est de plus en plus conscient de la confidentialité et des opérations de cryptage sont souvent effectuées pour protéger les fichiers lors de l'utilisation de logiciels. En particulier pour les documents clés, il convient de sensibiliser davantage à la confidentialité et de donner à tout moment la priorité absolue à la sécurité des documents. Je ne sais donc pas dans quelle mesure tout le monde comprend le décryptage des mots. Comment le faire fonctionner spécifiquement ? Aujourd'hui, nous allons vous montrer le processus de décryptage de mots à travers l'explication ci-dessous. Les amis qui ont besoin d'acquérir des connaissances en décryptage de mots ne devraient pas manquer le cours d'aujourd'hui. Une opération de décryptage est d'abord nécessaire pour protéger le fichier, ce qui signifie que le fichier est traité comme un document de protection. Après avoir effectué cela sur un fichier, une invite apparaît lorsque vous ouvrez à nouveau le fichier. La façon de décrypter le fichier est de saisir le mot de passe, afin que vous puissiez directement

Processus d'installation de Git sur Ubuntu

Mar 20, 2024 pm 04:51 PM

Processus d'installation de Git sur Ubuntu

Mar 20, 2024 pm 04:51 PM

Git est un système de contrôle de version distribué rapide, fiable et adaptable. Il est conçu pour prendre en charge des flux de travail distribués et non linéaires, ce qui le rend idéal pour les équipes de développement de logiciels de toutes tailles. Chaque répertoire de travail Git est un référentiel indépendant avec un historique complet de toutes les modifications et la possibilité de suivre les versions même sans accès au réseau ni serveur central. GitHub est un référentiel Git hébergé sur le cloud qui fournit toutes les fonctionnalités du contrôle de révision distribué. GitHub est un référentiel Git hébergé sur le cloud. Contrairement à Git qui est un outil CLI, GitHub dispose d'une interface utilisateur graphique basée sur le Web. Il est utilisé pour le contrôle de version, ce qui implique de collaborer avec d'autres développeurs et de suivre les modifications apportées aux scripts et aux scripts au fil du temps.

Comment configurer le cryptage de l'album photo sur un téléphone mobile Apple

Mar 02, 2024 pm 05:31 PM

Comment configurer le cryptage de l'album photo sur un téléphone mobile Apple

Mar 02, 2024 pm 05:31 PM

Sur les téléphones mobiles Apple, les utilisateurs peuvent crypter les albums photos selon leurs propres besoins. Certains utilisateurs ne savent pas comment le configurer. Vous pouvez ajouter les images qui doivent être cryptées au mémo, puis verrouiller le mémo. Ensuite, l'éditeur présentera la méthode de configuration du cryptage des albums photo mobiles pour les utilisateurs intéressés, venez jeter un œil ! Tutoriel sur les téléphones mobiles Apple Comment configurer le cryptage de l'album photo iPhone A : Après avoir ajouté les images qui doivent être cryptées au mémo, allez verrouiller le mémo pour une introduction détaillée : 1. Entrez dans l'album photo, sélectionnez l'image qui doit être cryptée. crypté, puis cliquez sur [Ajouter à] ci-dessous. 2. Sélectionnez [Ajouter aux notes]. 3. Saisissez le mémo, recherchez le mémo que vous venez de créer, saisissez-le et cliquez sur l'icône [Envoyer] dans le coin supérieur droit. 4. Cliquez sur [Verrouiller l'appareil] ci-dessous

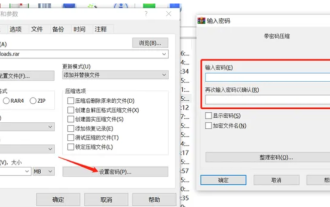

Comment chiffrer le package compressé dans la méthode de package compressé chiffré winrar-winrar

Mar 23, 2024 pm 12:10 PM

Comment chiffrer le package compressé dans la méthode de package compressé chiffré winrar-winrar

Mar 23, 2024 pm 12:10 PM

L'éditeur vous présentera trois méthodes de cryptage et de compression : Méthode 1 : cryptage La méthode de cryptage la plus simple consiste à saisir le mot de passe que vous souhaitez définir lors du cryptage du fichier, et le cryptage et la compression sont terminés. Méthode 2 : Cryptage automatique La méthode de cryptage ordinaire nous oblige à saisir un mot de passe lors du cryptage de chaque fichier. Si vous souhaitez crypter un grand nombre de packages compressés et que les mots de passe sont les mêmes, nous pouvons définir le cryptage automatique dans WinRAR, puis juste quand. En compressant les fichiers normalement, WinRAR ajoutera un mot de passe à chaque package compressé. La méthode est la suivante : ouvrez WinRAR, cliquez sur Options-Paramètres dans l'interface de configuration, passez à [Compression], cliquez sur Créer un mot de passe de configuration par défaut. Entrez le mot de passe que nous voulons définir ici, cliquez sur OK pour terminer le réglage, nous n'avons besoin que de corriger

Analog, un nouveau projet de vétérans de la cryptographie : 16 millions de dollars levés, avec un parachutage attendu

Feb 22, 2024 pm 04:50 PM

Analog, un nouveau projet de vétérans de la cryptographie : 16 millions de dollars levés, avec un parachutage attendu

Feb 22, 2024 pm 04:50 PM

Auteur original : Meteor, ChainCatcher Éditeur original : Marco, ChainCatcher Récemment, le protocole d'interopérabilité de la chaîne complète Analog a été révélé au public avec la divulgation d'un financement de 16 millions de dollars. Les institutions d'investissement comprennent TribeCapital, NGCVentures, Wintermute, GSR, NEAR, OrangeDAO. , et les sociétés de gestion d'actifs alternatives de Mike Novogratz, Samara Asset Group, Balaji Srinivasan, etc. Fin 2023, Analog a suscité un certain enthousiasme dans l'industrie. Ils ont publié des informations sur l'événement d'inscription ouvert au testnet sur la plateforme X.

Analyse complète du cadre de collecte Java : disséquer la structure des données et révéler le secret d'un stockage efficace

Feb 23, 2024 am 10:49 AM

Analyse complète du cadre de collecte Java : disséquer la structure des données et révéler le secret d'un stockage efficace

Feb 23, 2024 am 10:49 AM

Présentation de Java Collection Framework L'infrastructure de collection Java est une partie importante du langage de programmation Java. Elle fournit une série de bibliothèques de classes conteneur qui peuvent stocker et gérer des données. Ces bibliothèques de classes de conteneurs ont différentes structures de données pour répondre aux besoins de stockage et de traitement des données dans différents scénarios. L'avantage du framework de collection est qu'il fournit une interface unifiée, permettant aux développeurs d'exploiter différentes bibliothèques de classes de conteneurs de la même manière, réduisant ainsi la difficulté de développement. Structures de données de l'infrastructure de collection Java L'infrastructure de collection Java contient diverses structures de données, chacune ayant ses propres caractéristiques et scénarios applicables. Voici plusieurs structures de données courantes du cadre de collection Java : 1. Liste : Liste est une collection ordonnée qui permet de répéter des éléments. Li

Comment décrypter la version informatique cryptée d'EZVIZ Cloud Video ? -La version PC d'EZVIZ Cloud Video quitte le plein écran ?

Mar 18, 2024 pm 12:25 PM

Comment décrypter la version informatique cryptée d'EZVIZ Cloud Video ? -La version PC d'EZVIZ Cloud Video quitte le plein écran ?

Mar 18, 2024 pm 12:25 PM

Comment déchiffrer des vidéos sur EZVIZ Cloud : Il existe de nombreuses façons de déchiffrer des vidéos sur EZVIZ Cloud, dont l'une consiste à utiliser l'application mobile EZVIZ Cloud. Les utilisateurs doivent uniquement accéder à la liste des appareils, sélectionner la caméra à décrypter et accéder à la page des détails de l'appareil. Sur la page des détails de l'appareil, recherchez l'option « Paramètres », puis sélectionnez « Cryptage vidéo » pour définir les paramètres pertinents. Dans l'interface des paramètres de cryptage vidéo, vous pouvez choisir l'option permettant de désactiver le cryptage vidéo et enregistrer les paramètres pour terminer l'opération de décryptage. Cette étape simple permet aux utilisateurs de décrypter facilement les vidéos et améliore la commodité d'utilisation de la caméra. Si vous utilisez le client informatique d'EZVIZ Cloud, vous pouvez également annuler le cryptage vidéo en suivant des étapes similaires. Connectez-vous simplement et sélectionnez la caméra correspondante, entrez dans l'interface des détails de l'appareil, puis recherchez l'ajout de vidéo dans les paramètres.