小弟我抱着试试看的心理问个facebook实际开发的有关问题

我抱着试试看的心理问个facebook实际开发的问题

要发送内容到facebook wall,

找了很多资料,都是老版本了。

新版本app id和app key合并了

然后按照网上的教程要得到临时令牌

Give permission (for application) to publish on your wall

地址是https://login.facebook.com/code_gen.php?api_key=YOUR_API_KEY&v=1.0

新版本key就是id,

然后我输入网址,

结果显示

谁做过类似的项目,来说说。。

------解决方案--------------------

请参阅文章如何将facebook关联到你的magento站点

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

qu'est-ce que Facebook

Aug 17, 2023 pm 02:05 PM

qu'est-ce que Facebook

Aug 17, 2023 pm 02:05 PM

Facebook est une plateforme de médias sociaux de renommée mondiale qui offre aux utilisateurs une plateforme pour se connecter et communiquer. Fondée en 2004, elle a été fondée par Mark Zuckerberg et d'autres. Il s'agit d'un réseau social en ligne où les utilisateurs peuvent partager des informations, des photos et des vidéos et interagir avec leurs amis, leur famille et leurs collègues. Son influence ne se limite pas aux utilisateurs individuels, mais s'étend également aux entreprises et aux domaines d'actualité.

Que signifie l'attribut d'identité dans SQL ?

Feb 19, 2024 am 11:24 AM

Que signifie l'attribut d'identité dans SQL ?

Feb 19, 2024 am 11:24 AM

Qu'est-ce que l'identité en SQL ? Des exemples de code spécifiques sont nécessaires. En SQL, l'identité est un type de données spécial utilisé pour générer des nombres à incrémentation automatique. Il est souvent utilisé pour identifier de manière unique chaque ligne de données dans une table. La colonne Identité est souvent utilisée conjointement avec la colonne clé primaire pour garantir que chaque enregistrement possède un identifiant unique. Cet article détaillera comment utiliser Identity et quelques exemples de code pratiques. La manière de base d'utiliser Identity consiste à utiliser Identit lors de la création d'une table.

Comment SpringBoot surveille les événements de changement de clé Redis

May 26, 2023 pm 01:55 PM

Comment SpringBoot surveille les événements de changement de clé Redis

May 26, 2023 pm 01:55 PM

1. Présentation des fonctions La notification Keyspace permet aux clients de recevoir des événements qui modifient les modifications Rediskey d'une manière ou d'une autre en s'abonnant à des canaux ou à des modèles. Toutes les commandes qui modifient les touches clés. Toutes les clés qui ont reçu la commande LPUSHkeyvalue[value…]. Toutes les clés expirées dans la base de données. Les événements sont distribués via les fonctions d'abonnement et de publication de Redis (pub/sub), de sorte que tous les clients prenant en charge les fonctions d'abonnement et de publication peuvent utiliser directement la fonction de notification de l'espace de clé sans aucune modification. Parce que les fonctions actuelles d'abonnement et de publication de Redis adoptent une stratégie fireandforget, si votre programme

que signifie Facebook

Jul 25, 2022 am 11:06 AM

que signifie Facebook

Jul 25, 2022 am 11:06 AM

Facebook désigne une société Internet américaine et fait également référence au site Web de service de réseau social développé par la société ; Facebook a été fondé le 4 février 2004. Il s'agit d'une application de communication sociale de renommée mondiale que les utilisateurs peuvent utiliser pour communiquer avec des personnes du monde entier.

Quel est le principe de l'application python WSGI ?

May 19, 2023 pm 01:25 PM

Quel est le principe de l'application python WSGI ?

May 19, 2023 pm 01:25 PM

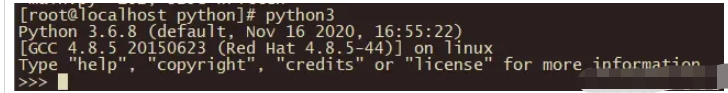

L'environnement Python sur lequel s'appuie cet article est le suivant : Qu'est-ce que WSGI ? WSGI est également appelé interface de passerelle universelle du serveur Web et son nom complet est webservergatewayinterface. Il définit une norme sur la manière dont les serveurs Web et les applications Web doivent communiquer et gérer les requêtes et les réponses http en Python. Notez qu'il ne s'agit que d'un protocole, ou d'une spécification ou d'une norme. Vous n'êtes pas obligé de suivre cette norme. serveur que nous avons écrit dans l'article précédent. WSGI est également divisé en applications et passerelles de serveur. Parmi elles, le célèbre Flask appartient aux applications, et uWSGI et wsgiref appartiennent aux passerelles de serveur. Sentiment personnel, WSG

La vulnérabilité non patchable de la clé d'authentification à deux facteurs Yubico brise la sécurité de la plupart des appareils Yubikey 5, Security Key et YubiHSM 2FA.

Sep 04, 2024 pm 06:32 PM

La vulnérabilité non patchable de la clé d'authentification à deux facteurs Yubico brise la sécurité de la plupart des appareils Yubikey 5, Security Key et YubiHSM 2FA.

Sep 04, 2024 pm 06:32 PM

Une vulnérabilité de clé d'authentification à deux facteurs Yubico non corrigible a brisé la sécurité de la plupart des appareils Yubikey 5, Security Key et YubiHSM 2FA. La JavaCard Feitian A22 et d'autres appareils utilisant les TPM de la série Infineon SLB96xx sont également vulnérables.

Comment résoudre le problème de la suppression par lots des valeurs clés dans Redis

May 31, 2023 am 08:59 AM

Comment résoudre le problème de la suppression par lots des valeurs clés dans Redis

May 31, 2023 am 08:59 AM

Problèmes rencontrés : Au cours du processus de développement, vous rencontrerez des clés qui doivent être supprimées par lots selon certaines règles, telles que login_logID (l'ID est une variable). Vous devez maintenant supprimer des données telles que "login_log*", mais se redis. n'a qu'une requête par lots pour les valeurs de clé de classe, mais il n'y a pas de commande pour la suppression par lots d'une certaine classe. Solution : interrogez d'abord, puis supprimez, utilisez xargs pour transmettre les paramètres (xargs peut convertir les données de canal ou d'entrée standard (stdin) en paramètres de ligne de commande), exécutez d'abord l'instruction de requête, puis supprimez la valeur de clé interrogée et les paramètres del d'origine. supprimer. redis-cliKEYSkey* (condition de recherche)|xargsr

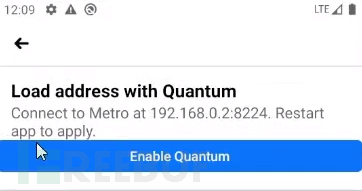

Comment utiliser les liens profonds vers l'application Facebook de porte dérobée

May 19, 2023 pm 02:49 PM

Comment utiliser les liens profonds vers l'application Facebook de porte dérobée

May 19, 2023 pm 02:49 PM

Récemment, l'auteur a découvert une vulnérabilité de lien profond dans l'application Facebook Android. Grâce à cette vulnérabilité, l'application Facebook Android installée sur le téléphone mobile de l'utilisateur peut être convertie en un programme de porte dérobée (Backdoor) pour réaliser une porte dérobée. En outre, cette vulnérabilité peut également être utilisée pour reconditionner l'application Facebook et l'envoyer à des victimes cibles spécifiques pour installation et utilisation. Jetons un coup d'œil au processus de découverte de cette vulnérabilité par l'auteur, et comment la construire via Payload et enfin la transformer en un risque de sécurité dans l'environnement de production réel de l'application Facebook. Lorsque j'effectue habituellement des tests publics lors de la découverte de vulnérabilités, je comprends d'abord soigneusement le mécanisme d'application du système cible. Dans mon dernier blog, j'ai expliqué comment analyser Face