Tutoriel système

Tutoriel système

Série Windows

Série Windows

Win10 utilise la commande recovery/attrib/chkdsk/ pour réparer la perte de données du disque dur et d'autres problèmes

Win10 utilise la commande recovery/attrib/chkdsk/ pour réparer la perte de données du disque dur et d'autres problèmes

Win10 utilise la commande recovery/attrib/chkdsk/ pour réparer la perte de données du disque dur et d'autres problèmes

La perte de données est un problème inévitable pour de nombreux utilisateurs. La plupart des gens ont des ennuis lorsque leurs fichiers précieux sont accidentellement supprimés, perdus ou que leur disque dur est formaté. Afin de sauvegarder des données importantes, les utilisateurs se tournent souvent vers Internet pour obtenir de l'aide, cherchant des solutions sur les sites Web et les forums. L'éditeur PHP Xigua a rassemblé diverses solutions contre la perte de données, qui seront présentées en détail ci-dessous pour vous aider à récupérer rapidement les données perdues.

Vous voudrez peut-être savoir comment utiliser la commande CMD pour récupérer des fichiers supprimés. Peut-être connaîtrez-vous l'invite de commande, telle que la commande "recover", "attrib", "chkdsk", etc., qui peut vous aider à récupérer des fichiers supprimés ou supprimés. fichiers perdus. .

Mais ces commandes ont des exigences d'utilisation et sont difficiles à utiliser correctement.

"Comment puis-je entrer la commande Récupérer pour récupérer les fichiers supprimés ? Elle doit trouver le disque, le chemin et le nom du fichier. Le nom que j'ai entré est correct, mais je ne sais pas où le fichier est stocké. Quoi dois-je le faire ?"

Cet article expliquera et présentera l'utilisation de la commande "recover" dans CMD. Avec le guide ici, vous pouvez récupérer des fichiers supprimés à l'aide de la commande CMD.

Qu'est-ce que la commande Récupérer dans CMD ?

La commande "récupérer" est l'une des commandes de l'invite de commande. Selon Microsoft, il est utilisé pour récupérer des données intactes/non corrompues à partir de disques problématiques. Il analysera le disque dur secteur par secteur et récupérera les données des secteurs sains.

Syntaxe : récupérer [lecteur :][chemin] nom du fichier

Les paramètres utilisés ici représentent respectivement :

- Lecteur : le disque dur sur lequel le fichier est stocké.

- Chemin : Le répertoire exact du fichier.

- Nom de fichier : le nom exact du fichier.

La commande Récupérer peut-elle récupérer les fichiers supprimés ?

Oui, la commande Récupérer tentera de récupérer les informations lisibles sur le disque dur. En analysant secteur par secteur, il peut récupérer des données complètes à partir de disques durs défectueux mais ignorer les données corrompues/perdues dans les secteurs défectueux. Voici ses avantages et ses inconvénients.

Avantages : Récupérez les données sans causer de dommages ni affecter le disque dur.

Inconvénients :

- Nécessite un nom et un chemin de fichier exacts.

- Un seul fichier peut être récupéré à la fois.

- Les caractères génériques ne sont pas pris en charge dans la syntaxe. (Le caractère générique est une instruction spéciale, principalement un astérisque (*) et un point d'interrogation (?), utilisée pour effectuer une recherche floue dans les fichiers.)

Comment utiliser la commande Récupérer pour récupérer des fichiers supprimés ?

Bien que cette commande ne soit pas trop difficile, elle nécessite plus de récupération de données. Suivez les étapes ici pour récupérer des fichiers dans CMD.

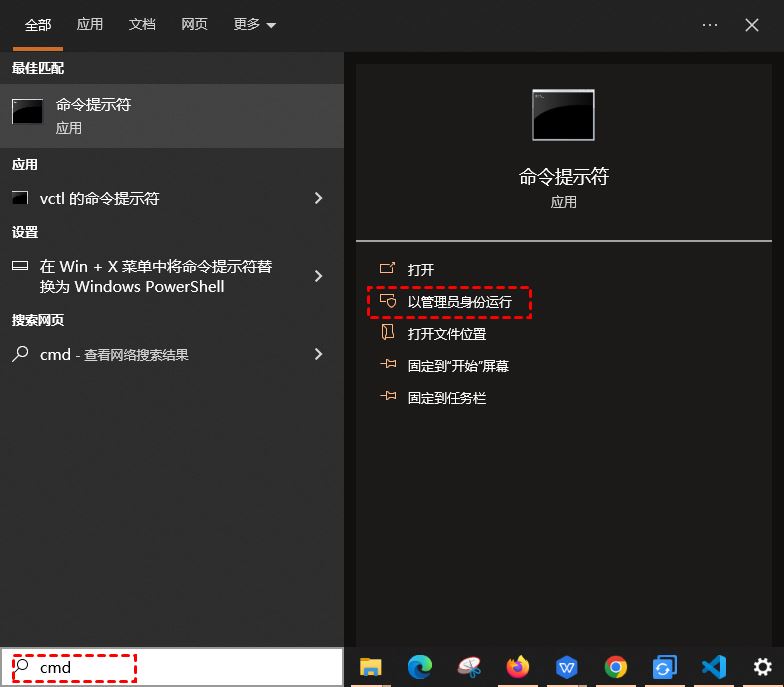

1. Saisissez « cmd » dans la zone de recherche Windows pour démarrer l'invite de commande > Sélectionnez « Exécuter en tant qu'administrateur ».

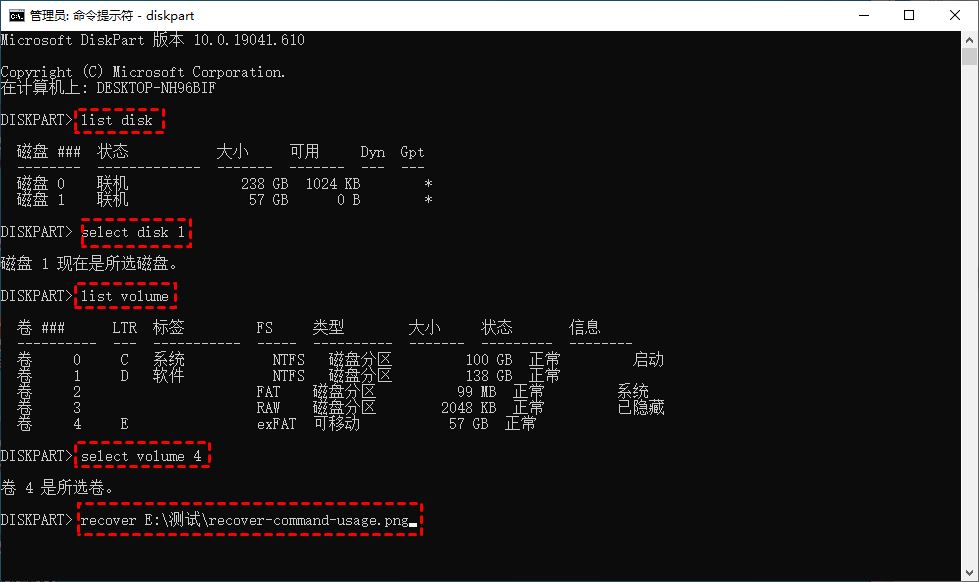

2. Entrez les commandes suivantes dans l'ordre et appuyez sur "Entrée". diskpart > lister le disque > sélectionner le disque 1 > sélectionner le volume 4. Remplacez le numéro ici par la lettre de lecteur réelle du lecteur concerné. diskpart > list disk > select disk 1 > list volume > select volume 4。请将此处的数字替换为受影响驱动器的真实驱动器号。

3. 输入recover [drive:][path]filename

récupérer [lecteur:][chemin]nom de fichier. Exemple : Recover E: test recovery-command-usage.jpg

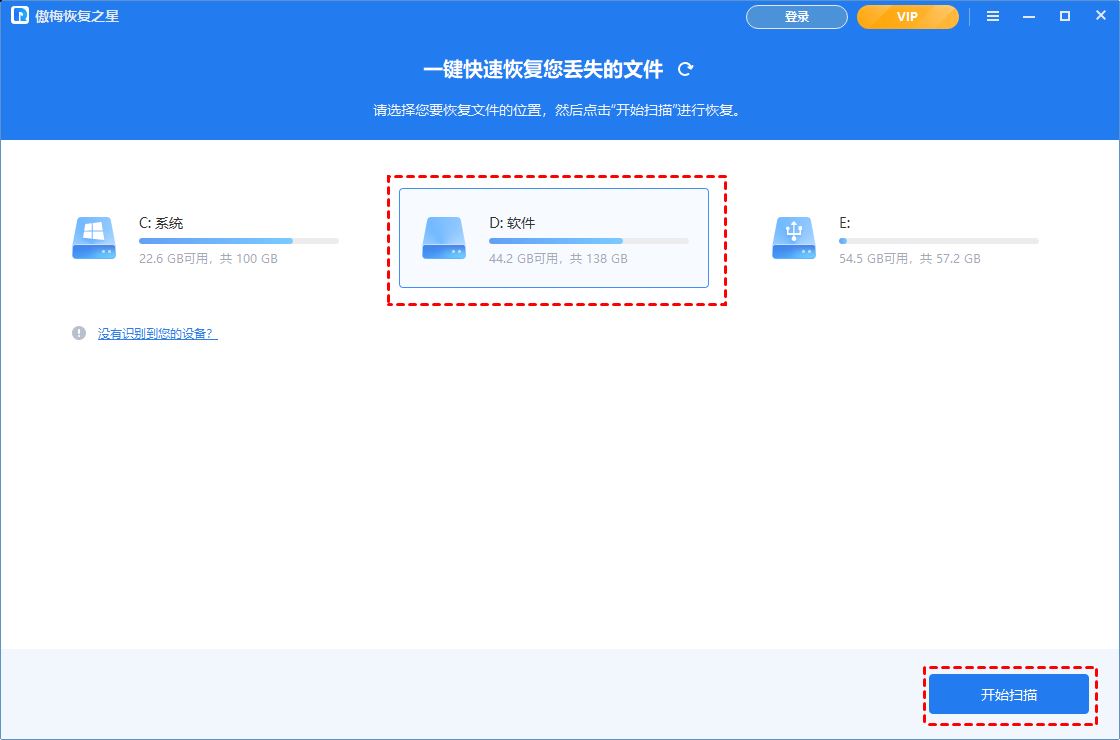

- Prend en charge plusieurs supports de stockage. SSD, disque dur, USB, clé USB, carte SD, etc.

- Récupérez de nombreux types de fichiers. Récupérez plus de 200 types de données telles que des documents, textes, images, vidéos, audios, e-mails, fichiers compressés, etc.

- Compatible avec plusieurs systèmes. Prise en charge NTFS, FAT32, exFAT, ReFS sous Windows 11/10/8/7. (Compatible avec les systèmes d'exploitation 64 bits et 32 bits.)

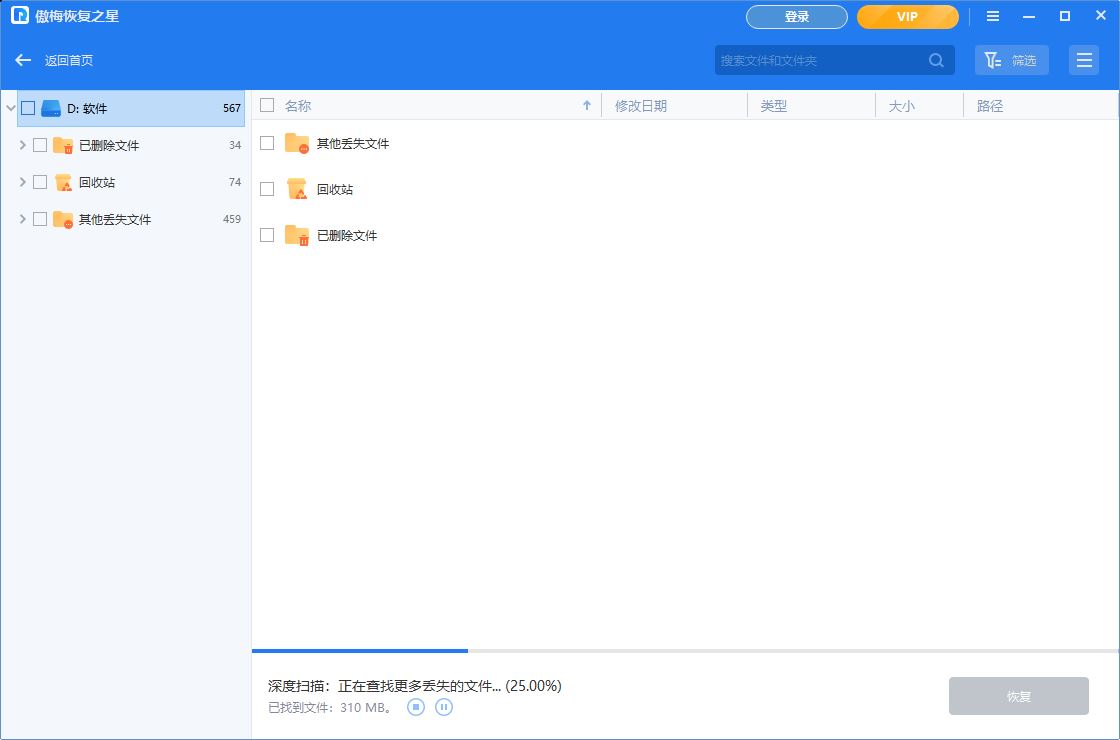

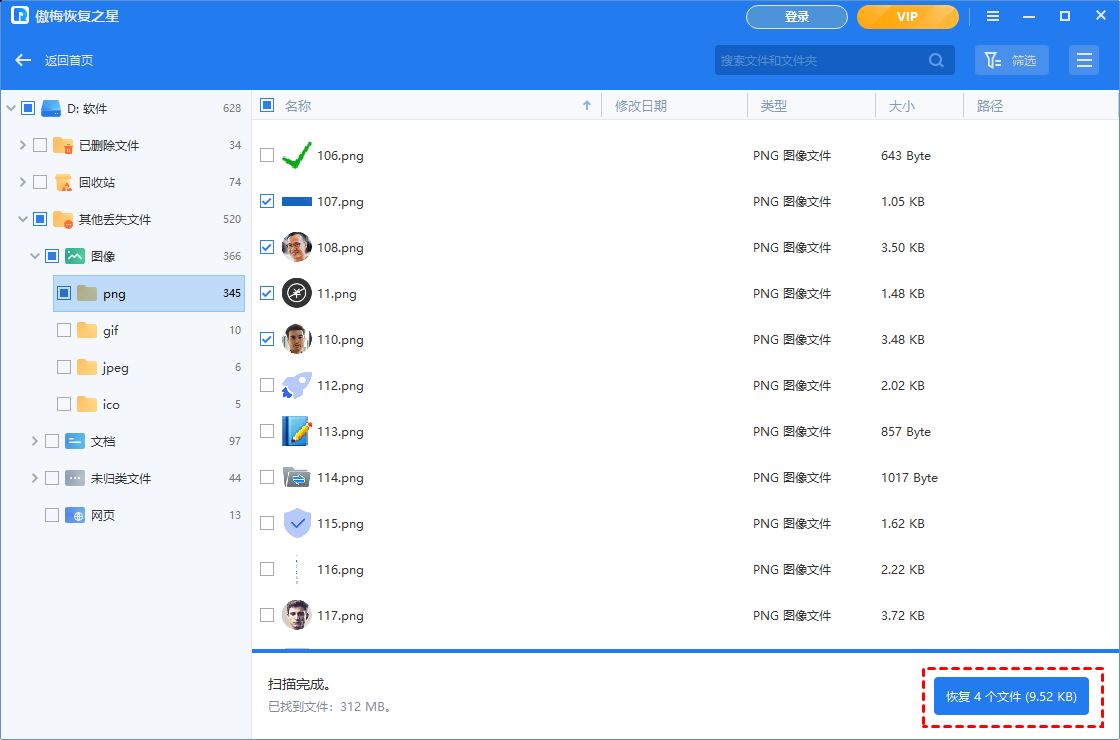

3. Überprüfen Sie die Scanergebnisse und wählen Sie die benötigten Daten aus. Klicken Sie dann auf „X-Dateien wiederherstellen“ und speichern Sie diese wiederhergestellten Dateien am neuen Speicherort.

FAQ: Befehle zum Wiederherstellen von Dateien

Dieser Artikel beschreibt die Syntax, Verwendung, Vor- und Nachteile der Verwendung des Befehls „Wiederherstellen“ in CMD zum Wiederherstellen gelöschter Dateien. Darüber hinaus wird auch ein gutes Datenwiederherstellungstool vorgestellt.

Eigentlich ist die Sicherung Ihrer wichtigen Daten eine praktische Möglichkeit, Datenverlust zu verhindern. Mit dem professionellen Datensicherungstool AOMEI können Sie Ihre Daten einfach sichern und schützen.

Wenn Sie vielleicht noch viele Fragen zum Befehl haben. Zu Ihrer Unterstützung haben wir hier weitere Informationen zusammengestellt.

Was ist ein Attributbefehl? Können gelöschte Dateien mit attrib wiederhergestellt werden?

Wenn Sie Daten von der Festplatte mithilfe der Eingabeaufforderung wiederherstellen möchten, kennen Sie möglicherweise den Befehl „attrib“ zum Wiederherstellen von Dateien.

Der Befehl „attrib“ dient zum Anzeigen, Löschen oder Zuweisen von Dateiattributen. Es muss mit Parametern wie /r, /s, /d usw. verwendet werden.

Unterschiedliche Parameter haben unterschiedliche Auswirkungen auf Dateien. Benutzer müssen in den Parametern „+“ oder „-“ verwenden, um Attribute zuzuweisen oder zu entfernen.

Hinweis:

- -h löscht versteckte Dateiattribute.

- -r Schreibgeschützte Dateiattribute löschen.

- -s Systemdateiattribute löschen.

- /s wendet Attribute und alle Befehlszeilenoptionen auf übereinstimmende Dateien im aktuellen Verzeichnis und allen seinen Unterverzeichnissen an.

- /d wendet Attribute und alle Befehlszeilenoptionen auf ein Verzeichnis an.

Unter den zahlreichen „attrib“-Befehlen kann keiner gelöschte Dateien wiederherstellen, nur einige versteckte Dateien anzeigen, die „Schreibgeschützt“-Flagge aufheben usw.

Wird CHKDSK meine Dateien löschen?

Der Befehl „chkdsk“ überprüft das Dateisystem und die darin enthaltenen Daten auf Fehler. Es muss außerdem mit Parametern wie /f, /r, /x oder /b verwendet werden, um Fehler zu beheben.

Im Allgemeinen wird die Festplatte nur auf physische oder logische Fehler überprüft und die Dateien auf der Festplatte werden nicht gestört oder beeinträchtigt.

Aber manchmal können Ihre Dateien aufgrund anderer Probleme wie einer Beschädigung der Festplatte verloren gehen. Sie können versuchen, AOMEI Recovery Star zu verwenden, um die verlorenen Dateien zu finden, die Sie benötigen.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

1675

1675

14

14

1429

1429

52

52

1333

1333

25

25

1278

1278

29

29

1257

1257

24

24

Résumé des vulnérabilités de phpmyadmin

Apr 10, 2025 pm 10:24 PM

Résumé des vulnérabilités de phpmyadmin

Apr 10, 2025 pm 10:24 PM

La clé de la stratégie de défense de sécurité PHPMYADMIN est: 1. Utilisez la dernière version de PhpMyAdmin et mettez régulièrement à jour PHP et MySQL; 2. Contrôler strictement les droits d'accès, utiliser .htaccess ou le contrôle d'accès au serveur Web; 3. Activer le mot de passe fort et l'authentification à deux facteurs; 4. Sauvegarder régulièrement la base de données; 5. Vérifiez soigneusement les fichiers de configuration pour éviter d'exposer des informations sensibles; 6. Utiliser le pare-feu d'application Web (WAF); 7. Effectuer des audits de sécurité. Ces mesures peuvent réduire efficacement les risques de sécurité causés par le phpmyadmin en raison d'une configuration inappropriée, d'une version antérieure ou de risques de sécurité environnementale, et d'assurer la sécurité de la base de données.

Quel est l'impact de la persistance redis sur la mémoire?

Apr 10, 2025 pm 02:15 PM

Quel est l'impact de la persistance redis sur la mémoire?

Apr 10, 2025 pm 02:15 PM

Redis Persistance prendra une mémoire supplémentaire, RDB augmente temporairement l'utilisation de la mémoire lors de la génération d'instantanés, et AOF continue de prendre de la mémoire lors de l'ajout de journaux. Les facteurs d'influence comprennent le volume des données, la politique de persistance et la configuration de Redis. Pour atténuer l'impact, vous pouvez raisonnablement configurer les stratégies d'instantané RDB, optimiser la configuration AOF, mettre à niveau le matériel et le surveiller l'utilisation de la mémoire. En outre, il est crucial de trouver un équilibre entre les performances et la sécurité des données.

Quels sont les malentendus communs dans la configuration CentOS HDFS?

Apr 14, 2025 pm 07:12 PM

Quels sont les malentendus communs dans la configuration CentOS HDFS?

Apr 14, 2025 pm 07:12 PM

Problèmes et solutions courants pour la configuration du système de fichiers distribué HADOOP (HDFS) sous CentOS lors de la création d'un cluster HADOOPHDFS sur CentOS, certains erreurs de configurations courantes peuvent entraîner une dégradation des performances, une perte de données et même le cluster ne peut pas démarrer. Cet article résume ces problèmes courants et leurs solutions pour vous aider à éviter ces pièges et à assurer la stabilité et le fonctionnement efficace de votre cluster HDFS. Erreur de configuration du rack-Aware: Problème: les informations de rack-Aware ne sont pas configurées correctement, ce qui entraîne une distribution inégale des répliques de blocs de données et l'augmentation de la charge du réseau. SOLUTION: Vérifiez la configuration du rack-Aware dans le fichier hdfs-site.xml et utilisez HDFSDFSADMIN-PRINTTOPO

Comment mettre à jour l'image de Docker

Apr 15, 2025 pm 12:03 PM

Comment mettre à jour l'image de Docker

Apr 15, 2025 pm 12:03 PM

Les étapes pour mettre à jour une image Docker sont les suivantes: Tirez la dernière étiquette d'image Nouvelle image Supprimer l'ancienne image pour une balise spécifique (facultative) Redémarrez le conteneur (si nécessaire)

Quels sont les outils de migration de la base de données Oracle11g?

Apr 11, 2025 pm 03:36 PM

Quels sont les outils de migration de la base de données Oracle11g?

Apr 11, 2025 pm 03:36 PM

Comment choisir l'outil de migration Oracle 11G? Déterminez la cible de migration et déterminez les exigences de l'outil. Classification des outils traditionnels: Ordre des outils d'Oracle (EXPDP / IMPDP) outils tiers (Goldegenate, DataStage) Services de plate-forme cloud (tels qu'AWS, Azure) pour sélectionner des outils adaptés à la taille et à la complexité du projet. FAQ et débogage: problèmes de réseau Permissions Problèmes de cohérence des données Optimisation de l'espace insuffisante et meilleures pratiques: Test de migration incrémentiel de compression de données de traitement parallèle

Comment résoudre la table Oracle Lock

Apr 11, 2025 pm 07:45 PM

Comment résoudre la table Oracle Lock

Apr 11, 2025 pm 07:45 PM

Les tables de verrouillage Oracle peuvent être résolues en visualisant les informations de verrouillage et en trouvant des objets et des sessions verrouillées. Utilisez la commande kill pour terminer la session verrouillée inactive. Redémarrez l'instance de base de données et relâchez toutes les verrous. Utilisez la commande alter System Kill Session pour terminer une session verrouillée obstinée. Utilisez le package DBMS_LOCK pour la gestion du verrouillage programmatique. Optimisez la requête pour réduire la fréquence de verrouillage. Réglez le niveau de compatibilité des verrous pour réduire les affirmations de verrouillage. Utilisez des mécanismes de contrôle de la concurrence pour réduire les exigences de verrouillage. Activer la détection automatique de l'impasse et le système annulera automatiquement la session de blocage.

Comment nettoyer toutes les données avec Redis

Apr 10, 2025 pm 05:06 PM

Comment nettoyer toutes les données avec Redis

Apr 10, 2025 pm 05:06 PM

Comment nettoyer toutes les données Redis: redis 2.8 et ultérieurement: La commande Flushall supprime toutes les paires de valeurs clés. Redis 2.6 et plus tôt: utilisez la commande del pour supprimer les clés une par une ou utilisez le client redis pour supprimer les méthodes. Alternative: redémarrez le service redis (utilisez avec prudence) ou utilisez le client redis (tel que Flushall () ou FlushDB ()).

Comment gérer la fragmentation de la mémoire redis?

Apr 10, 2025 pm 02:24 PM

Comment gérer la fragmentation de la mémoire redis?

Apr 10, 2025 pm 02:24 PM

La fragmentation de la mémoire redis fait référence à l'existence de petites zones libres dans la mémoire allouée qui ne peut pas être réaffectée. Les stratégies d'adaptation comprennent: Redémarrer Redis: effacer complètement la mémoire, mais le service d'interruption. Optimiser les structures de données: utilisez une structure plus adaptée à Redis pour réduire le nombre d'allocations et de versions de mémoire. Ajustez les paramètres de configuration: utilisez la stratégie pour éliminer les paires de valeurs clés les moins récemment utilisées. Utilisez le mécanisme de persistance: sauvegardez régulièrement les données et redémarrez Redis pour nettoyer les fragments. Surveillez l'utilisation de la mémoire: découvrez les problèmes en temps opportun et prenez des mesures.