Tutoriel système

Tutoriel système

Série Windows

Série Windows

Le cryptage de BitLocker est rompu, mais il n'est toujours pas temps de changer

Le cryptage de BitLocker est rompu, mais il n'est toujours pas temps de changer

Le cryptage de BitLocker est rompu, mais il n'est toujours pas temps de changer

BitLocker de Microsoft est l'un des outils de chiffrement complet du disque les plus populaires et est intégré à Windows 10 et 11 Pro, offrant une option de chiffrement simple à des millions d'utilisateurs Windows dans le monde. Mais la réputation de BitLocker en tant qu'outil de chiffrement leader pourrait être menacée après qu'un YouTuber ait réussi à voler des clés de chiffrement et à décrypter des données privées en seulement 43 secondes, à l'aide d'un Raspberry Pi Pico coûtant 6 dollars.

Comment le cryptage de BitLocker a-t-il été brisé ?

Le cryptage de BitLocker a été brisé par YouTuber Stacksmashing, qui a publié une vidéo détaillant comment il a intercepté les données BitLocker, extrait les clés de décryptage et exploité avec succès le processus de cryptage BitLocker.

L'exploit de Stacksmashing implique le Trusted Platform Module (TPM) externe, la même puce TPM qui arrête les mises à niveau de Windows 11, que l'on trouve sur certains ordinateurs portables et ordinateurs. Alors que de nombreuses cartes mères intègrent la puce TPM et que les processeurs modernes intègrent le TPM dans leur conception, d'autres machines utilisent encore un TPM externe.

Maintenant, voici le problème et l'exploit découvert par Stacksmashing. Les TPM externes communiquent avec le processeur à l'aide de ce que l'on appelle un bus LPC (Low Pin Count), qui permet aux appareils à faible bande passante de maintenir la communication avec d'autres matériels sans créer de surcharge de performances.

Cependant, Stacksmashing a constaté que même si les données sur le TPM sont sécurisées, pendant le processus de démarrage, les canaux de communication (le bus LPC) entre le TPM et le CPU ne sont absolument pas cryptés. Avec les bons outils, un attaquant peut intercepter les données envoyées entre le TPM et le CPU contenant des clés de chiffrement non sécurisées.

Des outils comme le Raspberry Pi Pico, le petit ordinateur monocarte à 6 $ qui a de nombreuses utilisations. Dans ce cas, Stacksmashing a connecté un Raspberry Pi Pico aux connecteurs inutilisés d'un ordinateur portable de test et a réussi à lire les données binaires au démarrage de la machine. Les données résultantes contenaient la clé principale de volume stockée sur le TPM, qu'il pouvait ensuite utiliser pour décrypter d'autres données.

Est-il temps d’abandonner BitLocker ?

Fait intéressant, Microsoft était déjà conscient du potentiel de cette attaque. Cependant, c’est la première fois qu’une attaque pratique fait surface à grande échelle, illustrant à quelle vitesse les clés de chiffrement BitLocker peuvent être volées.

Cela soulève la question vitale de savoir si vous devriez envisager de passer à une alternative à BitLocker, comme VeraCrypt, gratuite et open source. La bonne nouvelle est que vous n’avez pas besoin de quitter le navire pour plusieurs raisons.

Premièrement, l'exploit ne fonctionne qu'avec des TPM externes qui demandent des données au module via le bus LPC. Le matériel le plus moderne intègre le TPM. Même si un TPM basé sur une carte mère pourrait théoriquement être exploité, cela nécessiterait plus de temps, d'efforts et une période prolongée avec le périphérique cible. L'extraction des données de la clé principale de volume BitLocker à partir d'un TPM devient encore plus difficile si le module est intégré au processeur.

Les processeurs AMD intègrent le TPM 2.0 depuis 2016 (avec le lancement de l'AM4, connu sous le nom de fTPM), tandis que les processeurs Intel ont intégré le TPM 2.0 avec le lancement de ses processeurs Coffee Lake de 8e génération en 2017 (connus sous le nom de PTT). Il suffit de dire que si vous utilisez une machine équipée d'un fabricant de processeurs AMD ou Intel après ces dates, vous êtes probablement en sécurité.

Il convient également de noter que malgré cet exploit, BitLocker reste sécurisé et que le cryptage qui le sous-tend, AES-128 ou AES-256, est toujours sécurisé.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

1666

1666

14

14

1426

1426

52

52

1328

1328

25

25

1273

1273

29

29

1255

1255

24

24

Windows KB5054979 Mise à jour des informations sur la liste de contenu de mise à jour

Apr 15, 2025 pm 05:36 PM

Windows KB5054979 Mise à jour des informations sur la liste de contenu de mise à jour

Apr 15, 2025 pm 05:36 PM

KB5054979 est une mise à jour de sécurité cumulative publiée le 27 mars 2025 pour Windows 11 version 24h2. Il cible .NET Framework Versions 3.5 et 4.8.1, améliorant la sécurité et la stabilité globale. Notamment, la mise à jour résout un problème avec les opérations de fichiers et de répertoires sur les parts UNC à l'aide d'API System.io. Deux méthodes d'installation sont fournies: l'une via les paramètres Windows en vérifiant les mises à jour sous Windows Update, et l'autre via un téléchargement manuel à partir du catalogue de mise à jour Microsoft.

Nanoleaf veut changer la façon dont vous facturez votre technologie

Apr 17, 2025 am 01:03 AM

Nanoleaf veut changer la façon dont vous facturez votre technologie

Apr 17, 2025 am 01:03 AM

Dock de bureau perfoqué de Nanoleaf: un organisateur de bureau élégant et fonctionnel Fatigué de la même vieille configuration de charge? Le nouveau quai de bureau de panneau perfoqué de Nanoleaf offre une alternative élégante et fonctionnelle. Cet accessoire de bureau multifonctionnel dispose de 32 RVB en couleur en couleur

Asus & # 039; L'ordinateur portable ROG Zephyrus G14 OLED Gaming est de 300 $

Apr 16, 2025 am 03:01 AM

Asus & # 039; L'ordinateur portable ROG Zephyrus G14 OLED Gaming est de 300 $

Apr 16, 2025 am 03:01 AM

ASUS ROG ZEPHYRUS G14 Offre spéciale pour ordinateur portable Esports! Achetez ASUS ROG Zephyrus G14 Esports ordinateur portable maintenant et profitez d'une offre de 300 $! Le prix d'origine est de 1999 $, le prix actuel n'est que de 1699 $! Profitez de l'expérience de jeu immersive à tout moment, n'importe où ou utilisez-la comme un poste de travail portable fiable. Best Buy est actuellement des offres sur cet ordinateur portable E-Sports de 14 pouces ROG ROG ZEPHYRUS G14. Sa configuration et ses performances puissantes sont impressionnantes. Cet ASUS ROG Zephyrus G14 Laptop E-Sports coûte 16 sur Best Buy

Comment utiliser Windows 11 comme récepteur audio Bluetooth

Apr 15, 2025 am 03:01 AM

Comment utiliser Windows 11 comme récepteur audio Bluetooth

Apr 15, 2025 am 03:01 AM

Transformez votre PC Windows 11 en haut-parleur Bluetooth et profitez de votre musique préférée de votre téléphone! Ce guide vous montre comment connecter facilement votre iPhone ou votre appareil Android à votre ordinateur pour la lecture audio. Étape 1: Associez votre appareil Bluetooth Premièrement, PA

5 fonctionnalités Windows cachées que vous devriez utiliser

Apr 16, 2025 am 12:57 AM

5 fonctionnalités Windows cachées que vous devriez utiliser

Apr 16, 2025 am 12:57 AM

Déverrouillez les fonctionnalités Windows cachées pour une expérience plus fluide! Découvrez les fonctionnalités Windows étonnamment utiles qui peuvent améliorer considérablement votre expérience informatique. Même les utilisateurs assaisonnés de Windows pourraient trouver de nouvelles astuces ici. Verrouillage dynamique: Auto

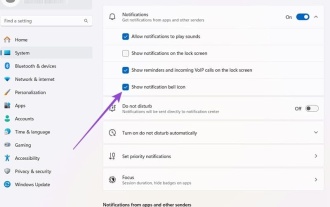

Comment personnaliser vos notifications Windows 11

Apr 14, 2025 am 04:05 AM

Comment personnaliser vos notifications Windows 11

Apr 14, 2025 am 04:05 AM

Explication détaillée des paramètres de notification de Windows 11: créer une expérience de notification personnalisée Windows 11 intègre le centre de notification dans le calendrier, et bien qu'il prenne un certain temps pour s'adapter, la fréquence des notifications n'a pas changé. Si vous êtes fatigué des mises à jour du système et des notifications d'application inutiles, cet article vous guidera pour personnaliser les notifications Windows 11 et optimiser votre flux de travail. Paramètres de notification globale Presque toutes les options liées à la notification se trouvent dans les paramètres de Windows 11. Étape 1: cliquez sur le menu "Démarrer" et sélectionnez "Paramètres" (ou appuyez sur "Windows I"). Étape 2: Sélectionnez le système dans la barre latérale gauche. Étape 3: Cliquez sur "Notification" pour accéder à toutes les options de notification.

Comment (et pourquoi) désactiver l'accélération de la souris sur Windows 11

Apr 15, 2025 am 06:06 AM

Comment (et pourquoi) désactiver l'accélération de la souris sur Windows 11

Apr 15, 2025 am 06:06 AM

Améliorer la précision de la souris: désactiver la fonction d'accélération de la souris Windows 11 Le curseur de la souris se déplace trop rapidement sur l'écran, même si vous ne déplacez la souris que quelques centimètres? C'est ce qu'est la fonction d'accélération de la souris. Cet article vous guidera sur la façon de désactiver cette fonctionnalité pour mieux contrôler le mouvement de la souris. Est-il sage de désactiver l'accélération de la souris? Il n'y a pas d'option directe "accélération de la souris" dans les systèmes Windows. Au lieu de cela, il s'agit du paramètre "amélioré de précision du pointeur", que Microsoft considère comme une fonctionnalité d'accélération de souris. Lorsque cette fonction est activée, le réglage DPI de la souris (points par pouce) prend effet. Il contrôle la relation entre la vitesse de mouvement physique de la souris et la distance que le curseur se déplace sur l'écran. Déplacez la souris lentement, les fenêtres réduiront le DPI efficace et le curseur se déplace plus court

Votre clavier a besoin d'un gros OL & # 039; Bouton de volume

Apr 18, 2025 am 03:04 AM

Votre clavier a besoin d'un gros OL & # 039; Bouton de volume

Apr 18, 2025 am 03:04 AM

Dans le monde de l'écran tactile d'aujourd'hui, la rétroaction tactile satisfaisante des contrôles physiques est un changement bienvenu. C'est pourquoi un clavier avec un bouton de grand volume est étonnamment attrayant. J'ai récemment vécu cela de première main, et ce fut une révélation. Pour