Vos collègues informatiques de travail semblent probablement un peu grincheux parfois, et il y a une raison : ils sont toujours occupés à travailler en coulisses pour vous protéger des pirates informatiques et autres menaces numériques. Vous pouvez les rendre moins grincheux (et améliorer également votre propre sécurité en ligne en dehors du bureau) en suivant ces conseils.

Il est assez courant de recevoir un e-mail avec un lien ou un bouton qui mène à un écran de connexion, mais vous ne devriez pas les utiliser. Il est trop facile pour un escroc de créer son propre faux écran de connexion, de vous envoyer un e-mail convaincant avec un lien, puis de voler votre mot de passe en l'utilisant.

Au lieu de cela, si vous cliquez sur un lien qui vous amène à une page de connexion, fermez l'onglet ou la fenêtre du navigateur, ouvrez-en une nouvelle et saisissez vous-même l'adresse du site Web (ou, si vous utilisez une application, rouvrez-le). Une fois connecté au bon site Web, vous pouvez y consulter vos notifications depuis votre compte.

Google

Google Vous devez toujours utiliser un mot de passe unique pour chaque site Web, service ou application que vous utilisez, et vous assurer qu'ils sont forts.

Si vous réutilisez des mots de passe pour différents services et que l'un d'entre eux est piraté, les pirates essaieront le mot de passe qu'ils ont volé sur d'autres sites pour voir si vous l'avez réutilisé (c'est ce qu'on appelle le « credential stuffing »). Si vous donnez vos identifiants à un ami (même pour votre compte Netflix), cela échappe à votre contrôle et il pourrait accidentellement les divulguer à quelqu'un d'autre, ce qui entraînerait la compromission de comptes supplémentaires dans une chaîne d'attaques.

Bien sûr, on ne peut pas s'attendre à ce que vous vous souveniez de tous ces différents mots de passe, vous devez donc utiliser un gestionnaire de mots de passe pour en assurer le suivi. Vous devez également activer l'authentification à deux facteurs dans la mesure du possible, afin que même en cas de fuite de votre mot de passe, les attaquants ne puissent toujours pas accéder à vos comptes.

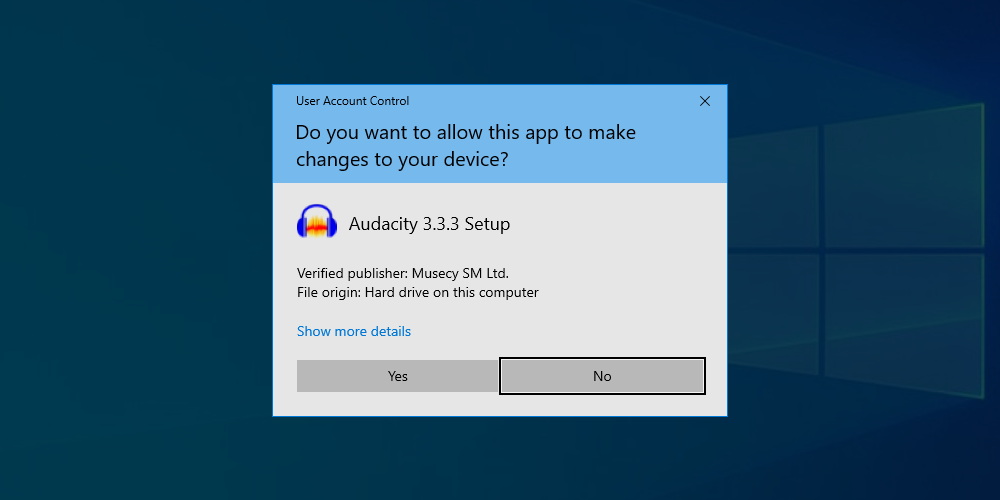

Chaque utilisateur Windows a vu ces invites de sécurité ennuyeuses du contrôle de compte d'utilisateur (UAC). Chaque fois qu'une modification doit être apportée au système, l'une de ces alertes apparaîtra et demandera à un administrateur d'approuver l'action. Même s'ils sont ennuyeux, vous ne devez pas les ignorer et lire attentivement les informations qu'ils affichent avant de les ignorer ou d'autoriser le changement.

En effet, les virus et les logiciels malveillants auront généralement besoin d'une sorte d'accès administrateur pour s'infiltrer profondément dans votre système. Ces invites sont conçues pour les empêcher de le faire. Assurez-vous de vérifier que l'application demandant l'accès provient d'un éditeur vérifié et d'une source de confiance. Surtout, assurez-vous de comprendre pourquoi l'invite a été déclenchée : si une invite de sécurité UAC apparaît à partir d'un programme inconnu ou lorsque vous n'avez pris aucune mesure, vous devez la refuser et vérifier la présence de virus sur votre système.

Vous ne voulez pas que votre employeur connaisse tous les détails de votre vie personnelle, et votre employeur ne veut pas que vous divulguiez accidentellement des informations sur votre entreprise via vos profils de réseaux sociaux. Séparez votre travail et votre vie privée en utilisant des comptes de messagerie et des profils différents pour chacun. Cela permet d'éviter les fuites d'informations, par exemple en rendant plus difficile l'inscription accidentelle de votre emploi du temps de rendez-vous dans le calendrier de travail ou l'envoi par courrier électronique d'un rapport financier sensible à votre cours de yoga.

Le moyen le plus efficace de procéder est de créer des comptes d'utilisateurs distincts sur votre ordinateur. Vous pouvez également utiliser des conteneurs Firefox ou des profils Safari, ou isoler différentes activités en utilisant un navigateur différent pour chacune.

Votre téléphone, votre tablette et votre ordinateur portable contiennent tous des informations sensibles et donnent accès à vos comptes bancaires, cartes de crédit et autres outils financiers. Si l’un d’eux est perdu ou volé, celui qui s’en procurera pourra causer de gros dégâts en peu de temps.

C'est pourquoi il est important de définir un mot de passe sécurisé pour tous vos appareils, afin que s'il échappe à votre contrôle, il ne puisse être utilisé par personne d'autre. Vous pouvez définir un mot de passe sur votre iPhone ou iPad, ou sur vos appareils Windows ou Android.

Si votre appareil est volé, vous devez l'effacer à distance s'il est pris en charge sur votre appareil iOS ou Android.

Les escroqueries par usurpation d'identité, dans lesquelles un escroc usurpe l'identité de votre ami, membre de votre famille ou collègue pour vous inciter à lui envoyer de l'argent ou des informations, sont de plus en plus courantes. Les fraudeurs peuvent même utiliser des outils d'IA pour usurper l'identité de voix. Ainsi, si quelqu'un vous envoie un SMS, un e-mail ou même vous appelle pour vous faire une demande inhabituelle d'argent ou d'informations (qui pourrait être utilisée pour des escroqueries ultérieures), trouvez un autre moyen de contacter cette personne pour confirmer qu'il s'agit bien de lui. en fait, ils demandent.

La meilleure façon d'y parvenir est de les contacter via un autre mode de communication. Si vous recevez un e-mail suspect provenant d'une adresse connue, appelez directement cette personne pour confirmer qu'elle a demandé. Si vous recevez un appel téléphonique étrange prétendant provenir d'une personne que vous connaissez, raccrochez et envoyez-lui un WhatsApp pour vérifier s'il a passé l'appel avant de le rappeler.

Les virus se faisant passer pour des téléchargements légitimes sont partout sur Internet, attendant juste que quelqu'un clique dessus. Évitez les sources d'applications inconnues et restez fidèle aux magasins d'applications Apple, Android et Windows chaque fois que vous le pouvez.

Si vous recevez un e-mail contenant une pièce jointe étrange ou inattendue, ne l'ouvrez pas et confirmez que l'expéditeur est fiable et a intentionnellement envoyé la pièce jointe. Et vous ne devez en aucun cas exécuter des macros à partir d'un document Microsoft Office qui vous a été envoyé par courrier électronique : elles ne sont presque jamais utilisées en dehors du travail, et si vous êtes au travail, votre service informatique doit gérer les macros fiables.

L'installation d'un bon package antivirus est une mesure proactive que vous pouvez prendre pour empêcher les logiciels malveillants de pénétrer sur vos appareils. Windows Defender est une bonne option gratuite par défaut fournie avec Windows 10 et 11. Les suites antivirus commerciales offrent des fonctionnalités supplémentaires telles que les VPN pour une protection supplémentaire.

Votre vie sera plus facile si vous savez utiliser correctement votre téléphone, votre tablette et votre ordinateur portable. Cela peut prendre un peu de temps, mais cela sera payant : vous pourrez faire les choses plus rapidement, faire moins d'erreurs et vous saurez quand quelque chose ne fonctionne pas correctement. Lorsque vous constatez que quelque chose ne fonctionne pas comme il se doit, vous pouvez enquêter en exécutant une analyse antivirus ou demander l'aide d'un expert pour résoudre le problème.

S'il y a quelque chose lié à la technologie dont vous n'êtes pas sûr, vous pouvez parcourir nos milliers d'articles et trouver la réponse de l'un de nos experts. Vous pouvez également vous abonner à notre newsletter pour rester informé de tous les derniers gadgets, applications et mises à jour de fonctionnalités.

Si quelque chose ne fonctionne pas comme prévu sur votre appareil, restez calme. Ne commencez pas à écraser les boutons ou à glisser partout, car vous ne ferez que perdre la trace de l'endroit où vous vous trouvez ou aggraver les choses. En appuyant au hasard sur les alertes et les notifications par frustration, vous pourriez accorder accidentellement à un virus l'accès à quelque chose (par exemple, en autorisant l'une des invites UAC évoquées ci-dessus).

Si vous rencontrez vraiment des problèmes, contactez votre service informatique (ou votre neveu, ou votre ami obsédé par la technologie) et demandez-leur de vous aider à résoudre le problème. Si vous devez tenter une solution vous-même, nos conseils sur la cybersécurité et les meilleures pratiques en matière de sécurité informatique sont un excellent point de départ.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!