Slow Mist : Guide de dépannage et de renforcement de la sécurité du compte X

Auteur : Yao, Slow Mist Technology voler Les routines les plus courantes pour obtenir des comptes d'utilisateurs sont les suivantes :

inciter les utilisateurs à cliquer sur de faux liens de réservation de réunions Calendly/Kakao, volant ainsi l'autorisation du compte d'utilisateur ou contrôlant l'appareil de l'utilisateur

messages privés pour tromper ; utilisateurs à télécharger des programmes de chevaux de Troie (faux jeux, programmes de conférence, etc.), en plus de voler des clés privées/phrases mnémoniques, les chevaux de Troie peuvent également voler les autorisations du compte X ; numéros de téléphone portable.

- L'équipe de sécurité de SlowMist a aidé à résoudre de nombreux incidents similaires. Par exemple, le 20 juillet, le compte du projet TinTinLand X a été volé et l'attaquant a épinglé un tweet contenant un lien de phishing. Avec l'aide de l'équipe de sécurité de SlowMist, TinTinLand a rapidement résolu le problème du vol de compte et procédé à un examen des autorisations et à un renforcement de la sécurité du compte X.

- Compte tenu de l'apparition fréquente de victimes, de nombreux utilisateurs ne savent pas grand-chose sur la manière d'améliorer la sécurité des étapes spécifiques.

- Dépannage d'autorisation

Prenons l'exemple du côté Web. Après avoir ouvert la page x.com, cliquez sur "Plus" dans la barre latérale et recherchez l'option "Paramètres et confidentialité". la sécurité et la confidentialité du compte.

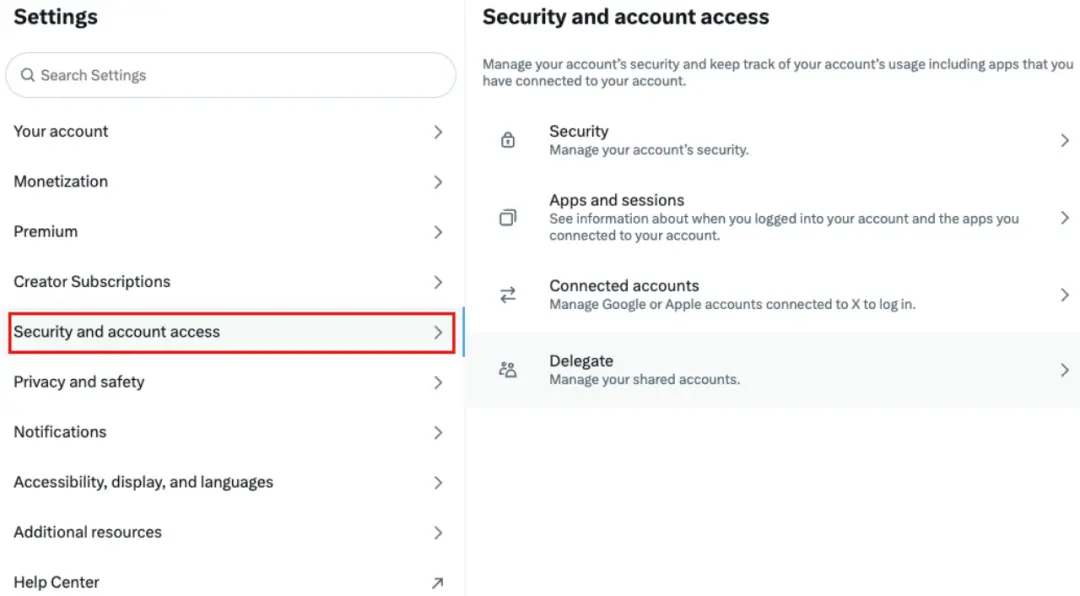

Après avoir entré la colonne "Paramètres", sélectionnez "Sécurité et accès au compte" pour configurer la sécurité et l'accès autorisé au compte.

De nombreuses méthodes de phishing utilisent les utilisateurs pour cliquer par erreur sur les liens d'applications autorisées, ce qui entraîne l'autorisation de tweet du compte X, puis le compte est utilisé pour envoyer des messages de phishing.

De nombreuses méthodes de phishing utilisent les utilisateurs pour cliquer par erreur sur les liens d'applications autorisées, ce qui entraîne l'autorisation de tweet du compte X, puis le compte est utilisé pour envoyer des messages de phishing.

Méthode de dépannage : Sélectionnez la colonne "Applications et sessions" pour vérifier pour quelles applications le compte est autorisé, comme indiqué ci-dessous, le compte démo est autorisé à ces 3 applications.

Après avoir sélectionné une application spécifique, vous pouvez voir les autorisations correspondantes. Les utilisateurs peuvent supprimer les autorisations via « Révoquer les autorisations de l'application ». " Les membres que vous avez délégués pour vérifier avec quels comptes le compte actuel est partagé et annuler la délégation dès que possible une fois que le partage n'est plus nécessaire.

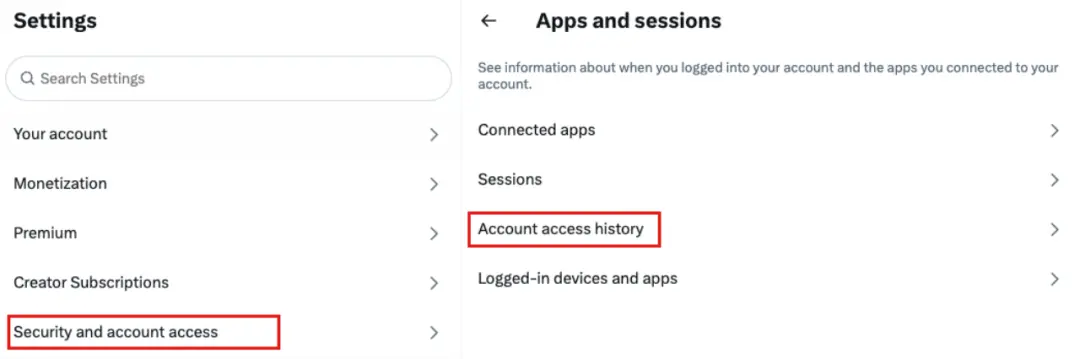

Vérifiez le journal de connexion anormale

Si l'utilisateur soupçonne que le compte a été connecté de manière malveillante, il peut consulter le journal de connexion pour vérifier l'appareil, la date et l'emplacement de la connexion anormale.

Méthode de dépannage : Paramètres → Sécurité et accès au compte → Applications et sessions → Historique d'accès au compte

Méthode de dépannage : Paramètres → Sécurité et accès au compte → Applications et sessions → Historique d'accès au compte

Comme indiqué ci-dessous, entrez l'historique d'accès au compte pour afficher le modèle, la date de connexion, l'adresse IP et la région de la personne connectée. -dans l'appareil. Si des informations de connexion anormales sont trouvées, cela signifie que le compte a peut-être été volé.

Comme indiqué ci-dessous, entrez l'historique d'accès au compte pour afficher le modèle, la date de connexion, l'adresse IP et la région de la personne connectée. -dans l'appareil. Si des informations de connexion anormales sont trouvées, cela signifie que le compte a peut-être été volé.

Vérifiez le périphérique de connexion

Si une connexion malveillante se produit après le vol du compte X, l'utilisateur peut vérifier le périphérique de connexion du compte actuel, puis désactiver le périphérique de connexion malveillant hors ligne.

Méthode de dépannage : sélectionnez « Déconnecter l'appareil affiché » pour vous déconnecter du compte d'un appareil. Les utilisateurs peuvent activer la vérification 2FA pour activer une assurance double vérification pour leurs comptes afin d'éviter le risque que leurs comptes soient pris en charge directement après. fuites de mots de passe.

Méthode de dépannage : sélectionnez « Déconnecter l'appareil affiché » pour vous déconnecter du compte d'un appareil. Les utilisateurs peuvent activer la vérification 2FA pour activer une assurance double vérification pour leurs comptes afin d'éviter le risque que leurs comptes soient pris en charge directement après. fuites de mots de passe.

Méthode de configuration : Paramètres → Sécurité et accès au compte → Sécurité → Authentification à deux facteurs

Vous pouvez configurer le 2FA suivant pour améliorer la sécurité de votre compte, tel que le code de vérification SMS, l'authentificateur et clef de sécurité .

Additional password protection

In addition to setting account passwords and 2FA, users can also enable additional password protection to further enhance the security of the X account.

Configuration method: Settings → Security and account access → Security → Additional password protection

Summary

Regularly checking authorized applications and login activities is the key to ensuring account security, SlowMist security team recommends The user regularly conducts authorization checks on the X account according to the troubleshooting steps, thereby strengthening the security of the account and reducing the risk of being attacked by hackers. If you find that your account has been hacked, please take immediate measures to change the account password, conduct authorization troubleshooting, revoke suspicious authorizations, and perform security enhancement settings on the account.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

1671

1671

14

14

1428

1428

52

52

1329

1329

25

25

1276

1276

29

29

1256

1256

24

24

La crypto-monnaie OM Mantra s'écrase de 90%, l'équipe aurait déversé 90% de l'offre de jetons

Apr 14, 2025 am 11:26 AM

La crypto-monnaie OM Mantra s'écrase de 90%, l'équipe aurait déversé 90% de l'offre de jetons

Apr 14, 2025 am 11:26 AM

Dans un coup dévastateur pour les investisseurs, la crypto-monnaie OM Mantra s'est effondrée d'environ 90% au cours des dernières 24 heures, le prix chuté à 0,58 $.

TrollerCat ($ TCAT) se démarque comme une force dominante sur le marché des pièces MEME

Apr 14, 2025 am 10:24 AM

TrollerCat ($ TCAT) se démarque comme une force dominante sur le marché des pièces MEME

Apr 14, 2025 am 10:24 AM

Avez-vous remarqué la montée fulgurante des pièces de monnaie dans le monde de la crypto-monnaie? Ce qui a commencé comme une blague en ligne est rapidement devenu une opportunité d'investissement lucrative

Metaplanet étend ses titres de trésor bitcoin par 319 BTC supplémentaires

Apr 15, 2025 am 11:20 AM

Metaplanet étend ses titres de trésor bitcoin par 319 BTC supplémentaires

Apr 15, 2025 am 11:20 AM

Dans une annonce faite plus tôt dans la journée, la firme japonaise Metaplanet a révélé qu'elle avait acquis 319 autres Bitcoin (BTC), poussant son total de sociétés au-delà de 4 500 BTC.

Bitwise annonce la liste de quatre de ses ETP crypto à la Bourse de Londres (LSE)

Apr 18, 2025 am 11:24 AM

Bitwise annonce la liste de quatre de ses ETP crypto à la Bourse de Londres (LSE)

Apr 18, 2025 am 11:24 AM

Bitwise, un principal gestionnaire d'actifs numériques, a annoncé l'inscription de quatre de ses produits négociés en échange de crypto (ETP) à la Bourse de Londres (LSE).

L'analyste de Bitcoin (BTC) qui a cloué la fusion du marché 2021 voit un schéma d'inversion haussier

Apr 14, 2025 am 11:20 AM

L'analyste de Bitcoin (BTC) qui a cloué la fusion du marché 2021 voit un schéma d'inversion haussier

Apr 14, 2025 am 11:20 AM

L'analyste pseudonyme Dave The Wave dit à ses 149 300 abonnés sur la plate-forme de médias sociaux X que Bitcoin semble être dans les premiers stades de l'impression d'un modèle de tête et d'épaule inverse

Alors que Binance Coin (BNB) prend de l'ampleur vers une évasion de 1 000 $, le nouveau Altcoin RCO Finance (RCOF) remuait des conversations

Apr 15, 2025 am 09:50 AM

Alors que Binance Coin (BNB) prend de l'ampleur vers une évasion de 1 000 $, le nouveau Altcoin RCO Finance (RCOF) remuait des conversations

Apr 15, 2025 am 09:50 AM

Alors que Binance Coin (BNB) prend de l'ampleur vers une évasion de 1 000 $

BlockDag traverse le bruit avec 2380% de ROI de prévente

Apr 14, 2025 am 11:24 AM

BlockDag traverse le bruit avec 2380% de ROI de prévente

Apr 14, 2025 am 11:24 AM

Les balançoires de prix et la pression des politiques ne sont pas nouvelles en crypto, mais de temps en temps, un projet traverse le bruit avec des chiffres trop gros pour ignorer.

Les banques centrales du monde entier augmentent leurs achats d'or

Apr 15, 2025 am 11:00 AM

Les banques centrales du monde entier augmentent leurs achats d'or

Apr 15, 2025 am 11:00 AM

Selon un rapport de la lettre Kobeissi sur X, mentionnant les données de l'IMS IFS et du Global Gold Council, les nations ont accumulé 24 tonnes d'or en février