Tutoriel système

Tutoriel système

Linux

Linux

Comment installer et configurer facilement le pare-feu UFW sur votre serveur

Comment installer et configurer facilement le pare-feu UFW sur votre serveur

Comment installer et configurer facilement le pare-feu UFW sur votre serveur

Lors de la gestion d'un serveur, la première chose à configurer pour réduire sa sécurité est de configurer le pare-feu. Heureusement, Linux inclut un paramètre par défaut appelé Iptables, et de nombreuses personnes trouvent ce pare-feu un peu difficile à configurer et à gérer. compliqué. Il existe des alternatives plus simples, telles que UFW.

UFW est en fait une interface CLI ou de ligne de commande contenant le pare-feu Iptables pour Linux, qui nous offre un moyen plus simple de gérer et de configurer Iptables. Pour UFW, il existe même une interface graphique ou interface graphique appelée GUFW que nous pouvons utiliser sur notre ordinateur de bureau ou ordinateur portable pour gérer et configurer le pare-feu.

Installez UFW sur le serveur

Pour l'installercomment afficher le pare-feu sous Linux, écrivez simplement la commande dans le terminal -

linuxidc@linuxidc:~/$sudoapt-getinstallufw

Par défaut, UFW est désactivé après l'installationComment vérifier le pare-feu sous Linux, afin que nous puissions utiliser la commande pour vérifier son état -

linuxidc@linuxidc:~/$sudoufwstatusverbose

Statut : Inactif

Configuration de base d'UFW

Quelques configurations de base que nous pouvons utiliser dans UFW pour sécuriser notre serveur.

Règles par défaut :

Comme son nom l'indique, vérifiez quel est le système Linux. Les règles par défaut sont une série de règles standard faciles à configurer pour le pare-feu. Ce type de règles nous permet également de spécifier s'il faut autoriser ou refuser le trafic entrant ou sortant. comme d'autres règles.

En fait, une configuration particulièrement intéressante pour utiliser GUFW n'est presque jamais installée sur un PC, elle consiste à refuser tout trafic entrant et à autoriser le trafic sortant.

Nous pouvons l'ajuster en utilisant la commande suivante :

linuxidc@linuxidc:~/$sudoufwdefaultdenyincoming

La politique de réception par défaut est modifiée en "refuser"

(Veuillez mettre à jour vos règles de pare-feu en conséquence)

Refusez tout le trafic entrant.

linuxidc@linuxidc:~/$sudoufwdefaultallowoutgoing

La politique sortante par défaut est modifiée en "autoriser"

(Veuillez mettre à jour vos règles de pare-feu en conséquence)

Avec ces deux configurations, le PC peut être bien protégé, et si l'on veut améliorer la sécurité, on peut également refuser le trafic sortant pour obtenir une sécurité plus élevée. En fait, l'inconvénient est ce qu'il faut savoir. L'application nécessite une règle de trafic sortant pour. fonctionner correctement.

Autoriser les connexions :

Supposons que nous configurions un pare-feu sur le serveur et refusions tout le trafic entrant. Comment s'y connecter à distance via SSH ? Nous devons appliquer une règle qui nous permet de nous connecter au port 22.

따라서 허용 옵션을 사용하고 들어오는 트래픽을 허용하려는 포트와 그들이 사용하는 TCP 계약을 지정합니다.

linuxidc@linuxidc:~/$sudoufwallow22/tcp

방화벽 규칙이 업데이트되었습니다

규칙 업데이트됨(v6)

UFW에는 이름으로 사용할 수 있는 몇 가지 미리 설정된 규칙이 있습니다. 예를 들어 이전 명령은 SSH 연결을 위한 포트로 사용되는 것으로 알려진 포트 22를 열려고 시도합니다. 이 규칙은 다음 명령을 사용하여 활성화할 수도 있습니다.

linuxidc@linuxidc:~/$sudoufwallowssh

기존 규칙 추가 건너뛰기

기존 규칙 추가 건너뛰기(v6)

같은 방식으로, 포트 80을 사용하는 HTTP, 포트 443을 사용하는 HTTPS 등 알려진 서비스를 처리하기 위해 미리 작성된 다른 규칙을 사용할 수 있습니다.

포트 범위:

포트로 들어오는 트래픽뿐만 아니라 포트 내에서 들어오는 트래픽 범위도 허용할 수도 있습니다. 예를 들어 Mosh 애플리케이션에는 포트 60000에서 계약된 61000까지의 포트 범위가 필요할 수 있습니다. UDP를 엽니다.

다음 명령을 입력하여 적용할 수 있습니다:

linuxidc@linuxidc:~/$sudoufwallow60000:61000/udp

방화벽 규칙이 업데이트되었습니다

규칙 업데이트됨(v6)

연결 거부됨:

들어오는 연결을 허용하는 것과 같은 방식으로 그러한 연결을 거부할 수 있습니다.

모든 들어오는 트래픽을 허용하는 기본 규칙이 있지만(권장하지 않음) 특정 포트에 대한 들어오는 트래픽만 거부하고 싶다면 다음과 같은 구성을 적용할 수 있습니다.

linuxidc@linuxidc:~/$sudoufwdeny22/tcp

방화벽 규칙이 업데이트되었습니다

규칙 업데이트됨(v6)

같은 방식으로 포트 범위를 거부할 수 있습니다.

linuxidc@linuxidc:~/$sudoufwdeny60000:61000/udp

방화벽 규칙이 업데이트되었습니다

규칙 업데이트됨(v6)

삭제 규칙:

원래 열린 포트 22 대신 포트 2222를 사용하도록 SSH 서버를 구성했다고 가정하면 포트 22를 허용하는 원래 규칙을 삭제해야 합니다. 이 작업은 다음 명령을 사용하여 수행할 수 있습니다.

sudoufwdeleteallow22/tcp

In a similar form, if it were a series of ports, we could do this:

sudoufwdeleteallow60000:61000/udp

For example, if we have a set of rules perfected with UFW and we want to remove them but don't know how to perform the removal, since it is some kind of complex rules, we can enumerate them with the command:

linuxidc@linuxidc:~/$sudoufwstatusnumbered

Status:Activated

To action from

-----

[1]22/tcpDENYINAnywhere

[2]60000:61000/udpDENYINAnywhere

[3]22/tcp(v6)DENYINAnywhere(v6)

[4]60000:61000/udp(v6)DENYINAnywhere(v6)

Which will give us a set of numbering rules like this:

ufw rule status

As mentioned above, the rules are numbered so we can use that number to remove a specific rule:

linuxidc@linuxidc:~/$sudoufwdelete4

Soon to be deleted:

deny60000:61000/udp

Do you want to continue (y|n)? y

The rules have been deleted (v6)

Activate and deactivate UFW:

Once all the rules are configured and everything is correct, we will proceed to activate the firewall using the following command:

linuxidc@linuxidc:~/$sudoufwenable

With this, we will make UFW active and secure the connection using our specified rules.

If you want to disable UFW, please type the following command:

linuxidc@linuxidc:~/$sudoufwdisable

If for some reason you request to cancel all applicable rules-

linuxidc@linuxidc:~/$sudoufwreset

Summary

This is just some basic configuration of UFW through which we can add a good layer of security to our PCs and servers. There are also mid-level configurations that can be used to further increase security or perform certain tasks.

For more information about Linux commands, please see the special page of Linux Commands

Linux Commune’s RSS address:

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

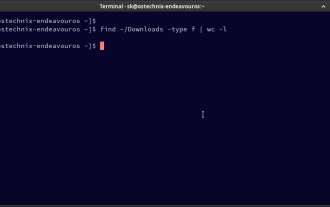

Comment compter les fichiers et les répertoires dans Linux: un guide pour débutant

Mar 19, 2025 am 10:48 AM

Comment compter les fichiers et les répertoires dans Linux: un guide pour débutant

Mar 19, 2025 am 10:48 AM

Compter efficacement les fichiers et les dossiers dans Linux: un guide complet Savoir compter rapidement les fichiers et les répertoires dans Linux est crucial pour les administrateurs système et toute personne qui gère les grands ensembles de données. Ce guide démontre en utilisant la commande simple-L

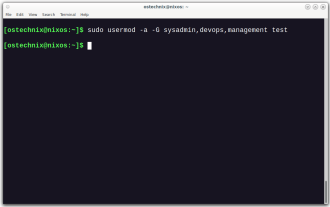

Comment ajouter un utilisateur à plusieurs groupes dans Linux

Mar 18, 2025 am 11:44 AM

Comment ajouter un utilisateur à plusieurs groupes dans Linux

Mar 18, 2025 am 11:44 AM

La gestion efficace des comptes d'utilisateurs et des abonnements de groupe est crucial pour l'administration du système Linux / Unix. Cela garantit un contrôle approprié des ressources et des données. Ce tutoriel détaille comment ajouter un utilisateur à plusieurs groupes dans les systèmes Linux et Unix. Nous

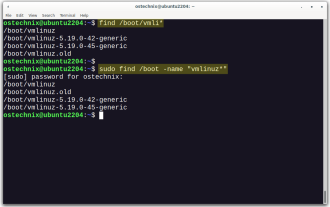

Comment répertorier ou vérifier tous les noyaux Linux installés à partir de la ligne de commande

Mar 23, 2025 am 10:43 AM

Comment répertorier ou vérifier tous les noyaux Linux installés à partir de la ligne de commande

Mar 23, 2025 am 10:43 AM

Le noyau Linux est le composant central d'un système d'exploitation GNU / Linux. Développé par Linus Torvalds en 1991, il s'agit d'un noyau Unix, monolithique, monolithique, modulaire et multitâche. Dans Linux, il est possible d'installer plusieurs noyaux sur un chant

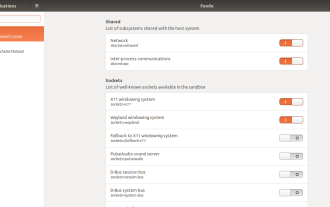

Comment configurer facilement les autorisations d'applications FlatPak avec FlatSeal

Mar 22, 2025 am 09:21 AM

Comment configurer facilement les autorisations d'applications FlatPak avec FlatSeal

Mar 22, 2025 am 09:21 AM

Outil de gestion de l'autorisation d'application FlatPak: guide de l'utilisateur FlatSeal Flatpak est un outil conçu pour simplifier la distribution et l'utilisation du logiciel Linux. Étant donné que les applications FlatPak sont situées dans cet environnement de bac à sable, elles doivent demander des autorisations pour accéder à d'autres parties du système d'exploitation, des appareils matériels (tels que Bluetooth, Network, etc.) et des sockets (tels que PulseAudio, SSH-Auth, Cups, etc.). Ce guide vous guidera sur la façon de configurer facilement Flatpak avec FlatSeal sur Linux

Comment taper le symbole de roupies indien dans Ubuntu Linux

Mar 22, 2025 am 10:39 AM

Comment taper le symbole de roupies indien dans Ubuntu Linux

Mar 22, 2025 am 10:39 AM

Ce bref guide explique comment taper le symbole de roupies indien dans les systèmes d'exploitation Linux. L'autre jour, je voulais taper "Indian Rupee Symbol (₹)" dans un document Word. Mon clavier a un symbole de roupie dessus, mais je ne sais pas comment le taper. Après

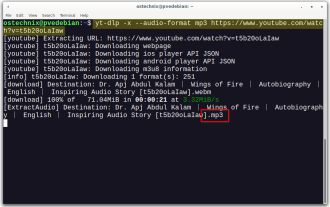

Commandes YT-DLP: Le tutoriel complet pour les débutants (2025)

Mar 21, 2025 am 11:00 AM

Commandes YT-DLP: Le tutoriel complet pour les débutants (2025)

Mar 21, 2025 am 11:00 AM

Avez-vous déjà voulu enregistrer vos vidéos préférées sur Internet? Que ce soit une vidéo de chat drôle ou un tutoriel que vous souhaitez regarder plus tard, YT-DLP est là pour vous aider! Dans ce tutoriel complet YT-DLP, nous expliquerons ce qu'est YT-DLP, comment installer I

À quoi sert le mieux le Linux?

Apr 03, 2025 am 12:11 AM

À quoi sert le mieux le Linux?

Apr 03, 2025 am 12:11 AM

Linux est mieux utilisé comme gestion de serveurs, systèmes intégrés et environnements de bureau. 1) Dans la gestion des serveurs, Linux est utilisé pour héberger des sites Web, des bases de données et des applications, assurant la stabilité et la fiabilité. 2) Dans les systèmes intégrés, Linux est largement utilisé dans les systèmes électroniques intelligents et automobiles en raison de sa flexibilité et de sa stabilité. 3) Dans l'environnement de bureau, Linux fournit des applications riches et des performances efficaces.

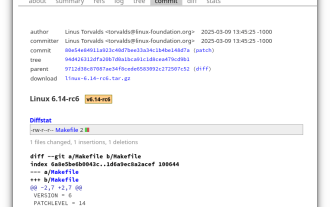

Linux Kernel 6.14 RC6 Sortie

Mar 24, 2025 am 10:21 AM

Linux Kernel 6.14 RC6 Sortie

Mar 24, 2025 am 10:21 AM

Linus Torvalds a publié Linux Kernel 6.14 Release Candidate 6 (RC6), ne signalant aucun problème significatif et en gardant la sortie sur la bonne voie. Le changement le plus notable dans cette mise à jour traite d'un problème de signature de microcode AMD, tandis que le reste des mises à jour