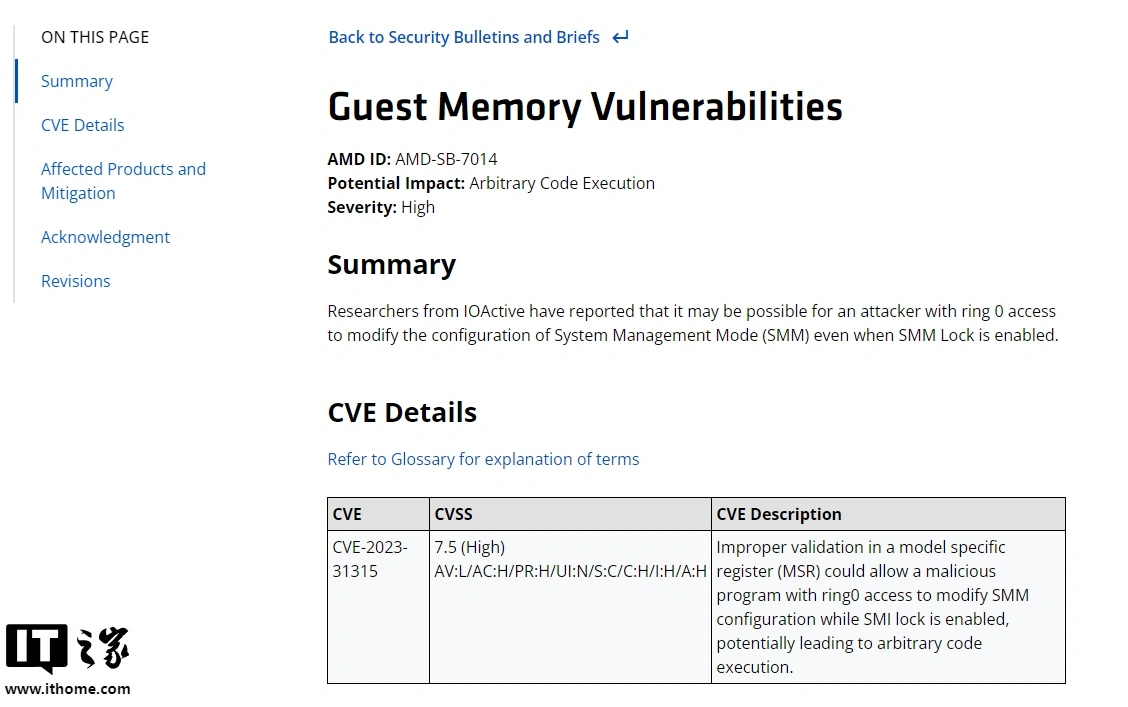

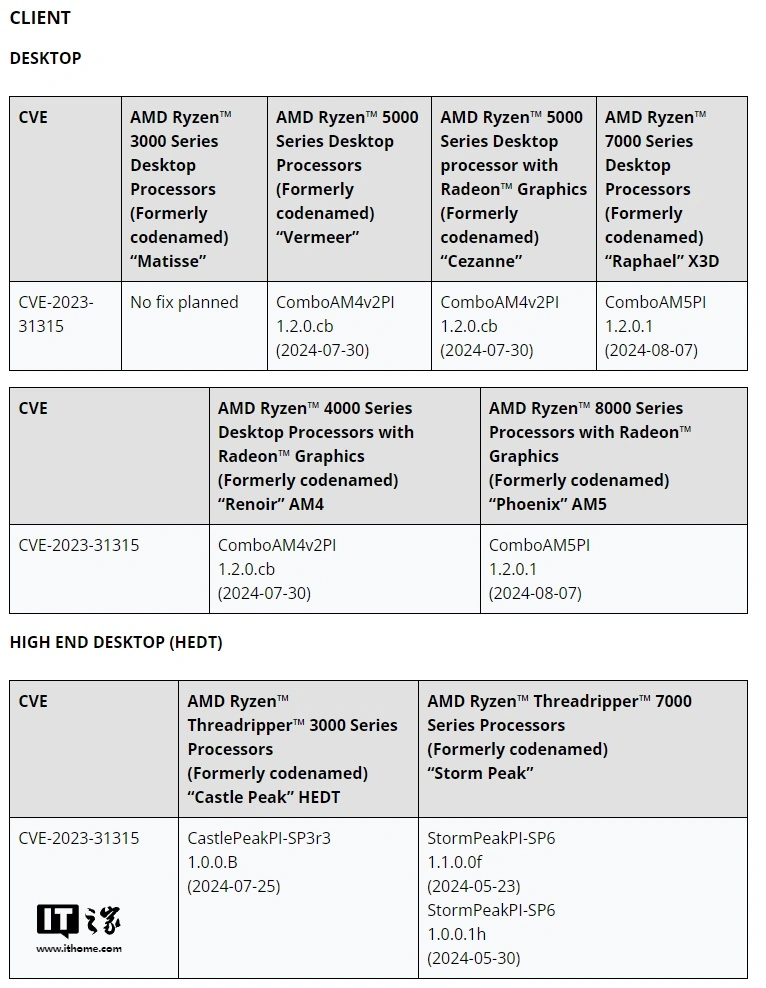

Selon les informations de ce site du 10 août, AMD a officiellement confirmé l'existence d'une nouvelle vulnérabilité appelée "Sinkclose" dans certains processeurs EPYC et Ryzen, avec le code "CVE-2023-31315", qui pourrait impliquer des millions d'utilisateurs AMD. le monde.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Comment utiliser la recherche magnétique BTbook

Comment utiliser la recherche magnétique BTbook

Prix d'échange OuYi en USD

Prix d'échange OuYi en USD

Explication détaillée de la commande dd

Explication détaillée de la commande dd

Comment déclencher un événement de pression de touche

Comment déclencher un événement de pression de touche

Comment désinstaller la restauration en un clic

Comment désinstaller la restauration en un clic

Comment habiller Douyin Xiaohuoren

Comment habiller Douyin Xiaohuoren

Comment implémenter la fonction de pagination jsp

Comment implémenter la fonction de pagination jsp

diffusion sur iPad

diffusion sur iPad