Java

Java

javaDidacticiel

javaDidacticiel

Comment implémenter et déboguer l'authentification Digest dans les API REST

Comment implémenter et déboguer l'authentification Digest dans les API REST

Comment implémenter et déboguer l'authentification Digest dans les API REST

Lors de la sécurisation des API REST, les développeurs choisissent souvent entre différents mécanismes d'authentification. Un choix populaire est l’authentification Digest. Cet article explore les raisons d'utiliser l'authentification Digest, explique de quoi il s'agit, fournit des exemples d'implémentation dans Java et Go et propose des conseils pour la tester avec des outils.

Pourquoi utiliser l'authentification Digest pour les API REST ?

L'authentification Digest est une méthode sécurisée de validation des utilisateurs, principalement en raison des avantages suivants :

1. Transmission sécurisée du mot de passe :

Contrairement à l'authentification de base, qui envoie le mot de passe en texte brut, l'authentification Digest hache le mot de passe, minimisant ainsi le risque d'interception.

2.Prévention des attaques par relecture :

En incorporant des noms occasionnels (numéros générés aléatoirement) valables pour une seule session, l'authentification Digest atténue le risque d'attaques par rejeu.

3.Protection de l'intégrité :

L'intégrité de la communication est maintenue grâce à des réponses hachées, qui permettent de garantir que les données n'ont pas été falsifiées pendant la transmission.

Ces fonctionnalités font de l'authentification Digest un choix judicieux lorsque vous travaillez avec des API REST, en particulier dans les environnements où la sécurité est une préoccupation majeure.

Qu’est-ce que l’authentification Digest ?

L'authentification Digest est un système d'authentification HTTP qui utilise un mécanisme défi-réponse. Voici comment cela fonctionne :

1.Demande du client :

Le client envoie une requête au serveur sans informations d'identification.

2.Défi serveur :

Le serveur répond avec un statut 401 non autorisé, y compris un en-tête WWW-Authenticate, qui contient un nom occasionnel et d'autres informations.

3.Réponse du client :

Le client génère un hachage en utilisant le nom d'utilisateur, le mot de passe, le nom occasionnel et d'autres facteurs et le renvoie dans un en-tête d'autorisation.

4.Validation du serveur :

Le serveur compare le hachage reçu avec son propre calcul. S'ils correspondent, l'utilisateur est authentifié.

Ce processus garantit que les informations sensibles ne sont pas transmises ouvertement sur le réseau.

Comment implémenter l'authentification Digest

Implémentation Java

Java prend en charge l'authentification Digest à l'aide de la classe 'HttpURLConnection'. Voici un exemple :

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 |

|

Aller à la mise en œuvre

Dans Go, vous pouvez utiliser le package 'http' avec un transport personnalisé pour gérer l'authentification Digest :

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 |

|

Remarque : dans cet exemple Go, vous devrez généralement gérer manuellement les spécificités de Digest Auth ou utiliser une bibliothèque qui le prend en charge.

Comment utiliser les outils pour tester l'authentification Digest

L'authentification Testing Digest peut être réalisée à l'aide de divers outils :

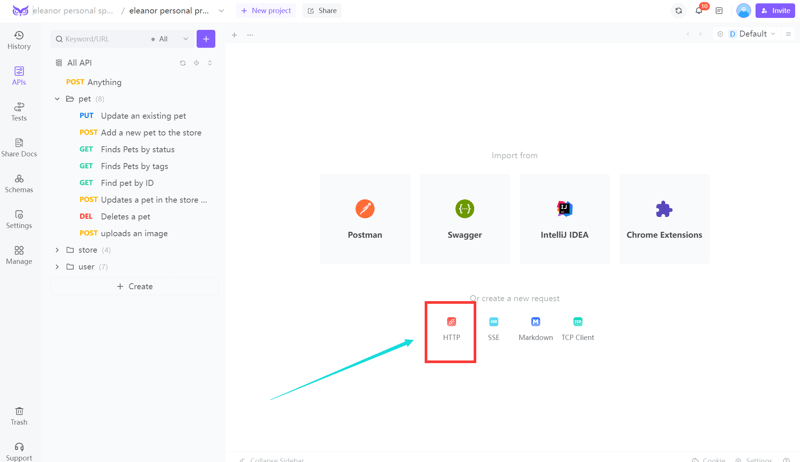

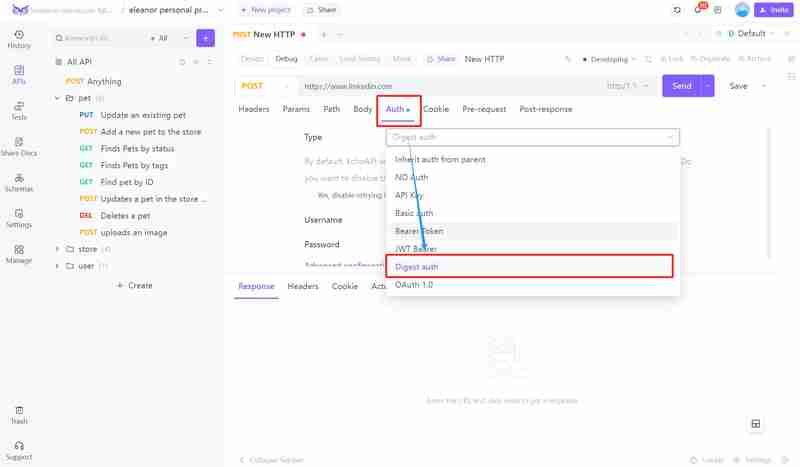

ÉchoAPI :

Pour tester l'authentification Digest avec EchoAPI, ouvrez d'abord l'outil EchoAPI. Créez une nouvelle requête et définissez la méthode (par exemple, GET). Ensuite, saisissez l'URL de votre point de terminaison d'API.

Dans les paramètres "Auth", sélectionnez "Digest Auth", saisissez votre nom d'utilisateur et votre mot de passe, puis envoyez la demande. EchoAPI gérera automatiquement la génération des nonce et des en-têtes.

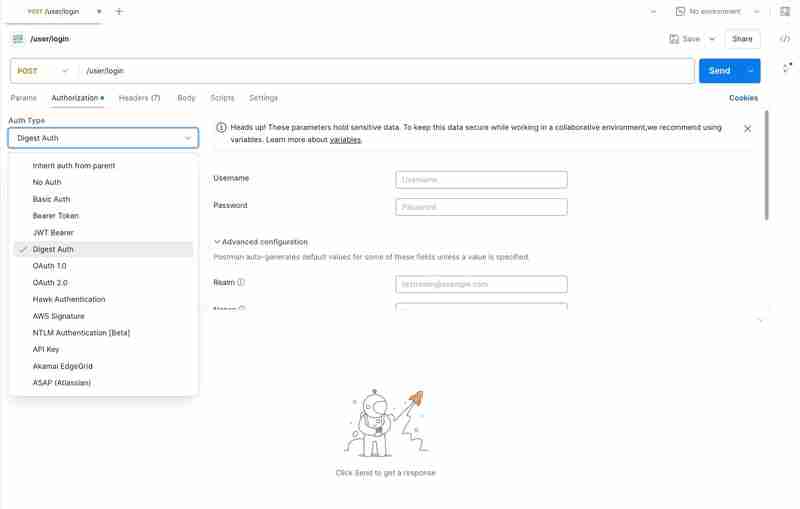

Facteur:

Vous pouvez configurer une nouvelle demande et utiliser l'onglet "Autorisation" pour sélectionner "Digest Auth" et saisir vos informations d'identification. Postman gérera les noms occasionnels et générera les en-têtes corrects pour vous.

boucle:

Utilisez l'option '--digest' avec les informations d'identification de l'utilisateur :

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 |

|

Insomnie:

Semblable à Postman, vous pouvez créer une demande, sélectionner l'authentification Digest et saisir vos informations d'identification.

En tirant parti de ces outils, vous pouvez tester efficacement vos API sécurisées avec l'authentification Digest avec une configuration minimale.

Conclusion

L'authentification Digest est un mécanisme d'authentification robuste pour les API REST, offrant une sécurité améliorée par rapport à l'authentification de base. En garantissant que les mots de passe sont hachés et en atténuant les attaques par relecture, il fournit un environnement plus sécurisé pour les interactions API. La mise en œuvre de l'authentification Digest peut être simple dans Java et Go avec la bonne approche, tandis que des outils tels que Postman, cURL et Insomnia simplifient le processus de test. La sécurité restant un objectif essentiel dans le développement d’API, l’authentification Digest est un choix judicieux pour les développeurs cherchant à protéger leurs applications.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Top 4 frameworks JavaScript en 2025: React, Angular, Vue, Svelte

Mar 07, 2025 pm 06:09 PM

Top 4 frameworks JavaScript en 2025: React, Angular, Vue, Svelte

Mar 07, 2025 pm 06:09 PM

Cet article analyse les quatre premiers cadres JavaScript (React, Angular, Vue, Svelte) en 2025, en comparant leurs performances, leur évolutivité et leurs perspectives d'avenir. Alors que tous restent dominants en raison de fortes communautés et écosystèmes, leur populaire relatif

Comment implémenter la mise en cache à plusieurs niveaux dans les applications Java à l'aide de bibliothèques comme la caféine ou le cache de goyave?

Mar 17, 2025 pm 05:44 PM

Comment implémenter la mise en cache à plusieurs niveaux dans les applications Java à l'aide de bibliothèques comme la caféine ou le cache de goyave?

Mar 17, 2025 pm 05:44 PM

L'article examine la mise en œuvre de la mise en cache à plusieurs niveaux en Java à l'aide de la caféine et du cache de goyave pour améliorer les performances de l'application. Il couvre les avantages de configuration, d'intégration et de performance, ainsi que la gestion de la politique de configuration et d'expulsion le meilleur PRA

Node.js 20: Boosts de performances clés et nouvelles fonctionnalités

Mar 07, 2025 pm 06:12 PM

Node.js 20: Boosts de performances clés et nouvelles fonctionnalités

Mar 07, 2025 pm 06:12 PM

Node.js 20 améliore considérablement les performances via des améliorations du moteur V8, notamment la collecte des ordures et les E / S plus rapides. Les nouvelles fonctionnalités incluent une meilleure prise en charge de Webassembly et des outils de débogage raffinés, augmentant la productivité des développeurs et la vitesse d'application.

Comment fonctionne le mécanisme de chargement de classe de Java, y compris différents chargeurs de classe et leurs modèles de délégation?

Mar 17, 2025 pm 05:35 PM

Comment fonctionne le mécanisme de chargement de classe de Java, y compris différents chargeurs de classe et leurs modèles de délégation?

Mar 17, 2025 pm 05:35 PM

Le chargement de classe de Java implique le chargement, la liaison et l'initialisation des classes à l'aide d'un système hiérarchique avec Bootstrap, Extension et Application Classloaders. Le modèle de délégation parent garantit que les classes de base sont chargées en premier, affectant la classe de classe personnalisée LOA

Iceberg: L'avenir des tables de Data Lake

Mar 07, 2025 pm 06:31 PM

Iceberg: L'avenir des tables de Data Lake

Mar 07, 2025 pm 06:31 PM

Iceberg, un format de table ouverte pour les grands ensembles de données analytiques, améliore les performances et l'évolutivité du lac Data. Il aborde les limites du parquet / orc par le biais de la gestion interne des métadonnées, permettant une évolution efficace du schéma, un voyage dans le temps, un W simultanément

Spring Boot SnakeyAml 2.0 CVE-2022-1471 Issue fixe

Mar 07, 2025 pm 05:52 PM

Spring Boot SnakeyAml 2.0 CVE-2022-1471 Issue fixe

Mar 07, 2025 pm 05:52 PM

Cet article aborde la vulnérabilité CVE-2022-1471 dans SnakeyAml, un défaut critique permettant l'exécution du code distant. Il détaille comment la mise à niveau des applications de démarrage de printemps vers SnakeyAml 1.33 ou ultérieurement atténue ce risque, en soulignant cette mise à jour de dépendance

Comment puis-je implémenter des techniques de programmation fonctionnelle en Java?

Mar 11, 2025 pm 05:51 PM

Comment puis-je implémenter des techniques de programmation fonctionnelle en Java?

Mar 11, 2025 pm 05:51 PM

Cet article explore l'intégration de la programmation fonctionnelle dans Java à l'aide d'expressions Lambda, de flux API, de références de méthode et facultatif. Il met en évidence des avantages tels que l'amélioration de la lisibilité au code et de la maintenabilité grâce à la concision et à l'immuabilité

Comment puis-je utiliser JPA (Java Persistance API) pour la cartographie relationnelle des objets avec des fonctionnalités avancées comme la mise en cache et le chargement paresseux?

Mar 17, 2025 pm 05:43 PM

Comment puis-je utiliser JPA (Java Persistance API) pour la cartographie relationnelle des objets avec des fonctionnalités avancées comme la mise en cache et le chargement paresseux?

Mar 17, 2025 pm 05:43 PM

L'article discute de l'utilisation de JPA pour la cartographie relationnelle des objets avec des fonctionnalités avancées comme la mise en cache et le chargement paresseux. Il couvre la configuration, la cartographie des entités et les meilleures pratiques pour optimiser les performances tout en mettant en évidence les pièges potentiels. [159 caractères]