développement back-end

développement back-end

C++

C++

Comment puis-je effectuer en toute sécurité une saisie de type sur des valeurs à virgule flottante en C ?

Comment puis-je effectuer en toute sécurité une saisie de type sur des valeurs à virgule flottante en C ?

Comment puis-je effectuer en toute sécurité une saisie de type sur des valeurs à virgule flottante en C ?

Type-Punning : une énigme de la manipulation des bits

Le Type-punning implique la manipulation de données en réinterprétant ses modèles de bits pour représenter différents types de données. Cette technique, bien que fascinante, peut conduire à des pièges, en particulier lors de l'exécution d'opérations au niveau du bit sur des valeurs à virgule flottante. Un exemple frappant est l'algorithme de racine carrée inverse, une méthode rapide de calcul des racines carrées inverses qui a honoré le domaine du jeu.

Décoder l'avertissement :

Les compilateurs souvent émettre des avertissements lorsque le type-punning se produit pour respecter des règles d'alias strictes. Ces règles empêchent les pointeurs vers différents types de données de référencer le même emplacement mémoire, garantissant ainsi l'intégrité des données. Dans le cas du type float-to-int, le compilateur détecte une violation de ces règles lorsque le code tente de déréférencer le pointeur int pour modifier la valeur float.

Casting Conundrum : static_cast vs . reinterpret_cast

Le dilemme se pose lors du choix entre les différentes options de casting : static_cast, reinterpret_cast, et dynamique_cast. Static_cast effectue une conversion de type avec sécurité au moment de la compilation, vérifiant que la conversion est valide pour les types particuliers impliqués. Cependant, il ne peut pas contourner les règles d'alias. Reinterpret_cast, en revanche, contourne ces règles, permettant la conversion de bits mais sans aucune vérification de type.

Échapper au piège : entrez memcpy

Pour le type-punning Dans les scénarios impliquant une manipulation de bits, la solution réside dans l'utilisation de memcpy. Cette fonction fournit une alternative sûre en copiant les octets bruts entre les objets sans violer les règles d'alias. Dans le cas de l'algorithme de racine carrée inverse, la valeur float est copiée dans un int32_t à l'aide de memcpy, permettant ainsi à la manipulation des bits suivante de se poursuivre sans déclencher l'avertissement du compilateur.

Extrait de code révisé :

Voici l'extrait de code révisé employant memcpy :

float xhalf = 0.5f*x; uint32_t i; assert(sizeof(x) == sizeof(i)); std::memcpy(&i, &x, sizeof(i)); i = 0x5f375a86 - (i >> 1); std::memcpy(&x, &i, sizeof(i)); x = x*(1.5f - xhalf*x*x); return x;

Conclusion :

En utilisant memcpy, vous pouvez effectuer en toute sécurité des opérations de frappe de type sur des valeurs à virgule flottante sans compromettre l'intégrité des données. Cette technique vous permet d'exploiter la puissance de la manipulation des bits tout en respectant des règles d'alias strictes, garantissant ainsi que votre code est à la fois efficace et conforme aux avertissements du compilateur.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

C Structure des données du langage: représentation des données et fonctionnement des arbres et des graphiques

Apr 04, 2025 am 11:18 AM

C Structure des données du langage: représentation des données et fonctionnement des arbres et des graphiques

Apr 04, 2025 am 11:18 AM

C Structure des données du langage: La représentation des données de l'arborescence et du graphique est une structure de données hiérarchique composée de nœuds. Chaque nœud contient un élément de données et un pointeur vers ses nœuds enfants. L'arbre binaire est un type spécial d'arbre. Chaque nœud a au plus deux nœuds enfants. Les données représentent StrustReenode {intdata; structTreenode * gauche; structureReode * droite;}; L'opération crée une arborescence d'arborescence arborescence (prédécision, ordre dans l'ordre et ordre ultérieur) Le nœud d'insertion de l'arborescence des arbres de recherche de nœud Graph est une collection de structures de données, où les éléments sont des sommets, et ils peuvent être connectés ensemble via des bords avec des données droites ou peu nombreuses représentant des voisins.

La vérité derrière le problème de fonctionnement du fichier de langue C

Apr 04, 2025 am 11:24 AM

La vérité derrière le problème de fonctionnement du fichier de langue C

Apr 04, 2025 am 11:24 AM

La vérité sur les problèmes de fonctionnement des fichiers: l'ouverture des fichiers a échoué: les autorisations insuffisantes, les mauvais chemins de mauvais et les fichiers occupés. L'écriture de données a échoué: le tampon est plein, le fichier n'est pas écrivatif et l'espace disque est insuffisant. Autres FAQ: traversée de fichiers lents, encodage de fichiers texte incorrect et erreurs de lecture de fichiers binaires.

Quelles sont les exigences de base pour les fonctions de langue C

Apr 03, 2025 pm 10:06 PM

Quelles sont les exigences de base pour les fonctions de langue C

Apr 03, 2025 pm 10:06 PM

Les fonctions de langue C sont la base de la modularisation du code et de la construction de programmes. Ils se composent de déclarations (en-têtes de fonction) et de définitions (corps de fonction). Le langage C utilise des valeurs pour transmettre les paramètres par défaut, mais les variables externes peuvent également être modifiées à l'aide d'adresse Pass. Les fonctions peuvent avoir ou ne pas avoir de valeur de retour et le type de valeur de retour doit être cohérent avec la déclaration. La dénomination de la fonction doit être claire et facile à comprendre, en utilisant un chameau ou une nomenclature de soulignement. Suivez le principe de responsabilité unique et gardez la simplicité de la fonction pour améliorer la maintenabilité et la lisibilité.

Définition du nom de la fonction dans le langage C

Apr 03, 2025 pm 10:03 PM

Définition du nom de la fonction dans le langage C

Apr 03, 2025 pm 10:03 PM

La définition du nom de fonction du langage C comprend: Type de valeur de retour, nom de fonction, liste de paramètres et corps de fonction. Les noms de fonction doivent être clairs, concis et unifiés dans le style pour éviter les conflits avec les mots clés. Les noms de fonction ont des lunettes et peuvent être utilisés après la déclaration. Les pointeurs de fonction permettent de passer des fonctions ou d'attribuer des arguments. Les erreurs communes incluent les conflits de dénomination, l'inadéquation des types de paramètres et les fonctions non déclarées. L'optimisation des performances se concentre sur la conception et la mise en œuvre des fonctions, tandis que le code clair et facile à lire est crucial.

Concept de fonction de langue C

Apr 03, 2025 pm 10:09 PM

Concept de fonction de langue C

Apr 03, 2025 pm 10:09 PM

Les fonctions de langue C sont des blocs de code réutilisables. Ils reçoivent des entrées, effectuent des opérations et renvoient les résultats, ce qui améliore modulairement la réutilisabilité et réduit la complexité. Le mécanisme interne de la fonction comprend le passage des paramètres, l'exécution de la fonction et les valeurs de retour. L'ensemble du processus implique une optimisation telle que la fonction en ligne. Une bonne fonction est écrite en suivant le principe de responsabilité unique, un petit nombre de paramètres, des spécifications de dénomination et une gestion des erreurs. Les pointeurs combinés avec des fonctions peuvent atteindre des fonctions plus puissantes, telles que la modification des valeurs de variables externes. Les pointeurs de fonctions passent les fonctions comme des paramètres ou des adresses de magasin, et sont utilisées pour implémenter les appels dynamiques aux fonctions. Comprendre les fonctionnalités et les techniques des fonctions est la clé pour écrire des programmes C efficaces, maintenables et faciles à comprendre.

Comment calculer C-SUBScript 3 Indice 5 C-SUBScript 3 Indice Indice 5 Tutoriel d'algorithme

Apr 03, 2025 pm 10:33 PM

Comment calculer C-SUBScript 3 Indice 5 C-SUBScript 3 Indice Indice 5 Tutoriel d'algorithme

Apr 03, 2025 pm 10:33 PM

Le calcul de C35 est essentiellement des mathématiques combinatoires, représentant le nombre de combinaisons sélectionnées parmi 3 des 5 éléments. La formule de calcul est C53 = 5! / (3! * 2!), Qui peut être directement calculé par des boucles pour améliorer l'efficacité et éviter le débordement. De plus, la compréhension de la nature des combinaisons et la maîtrise des méthodes de calcul efficaces est cruciale pour résoudre de nombreux problèmes dans les domaines des statistiques de probabilité, de la cryptographie, de la conception d'algorithmes, etc.

CS-semaine 3

Apr 04, 2025 am 06:06 AM

CS-semaine 3

Apr 04, 2025 am 06:06 AM

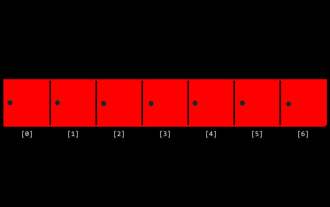

Les algorithmes sont l'ensemble des instructions pour résoudre les problèmes, et leur vitesse d'exécution et leur utilisation de la mémoire varient. En programmation, de nombreux algorithmes sont basés sur la recherche et le tri de données. Cet article présentera plusieurs algorithmes de récupération et de tri de données. La recherche linéaire suppose qu'il existe un tableau [20,500,10,5,100,1,50] et doit trouver le numéro 50. L'algorithme de recherche linéaire vérifie chaque élément du tableau un par un jusqu'à ce que la valeur cible soit trouvée ou que le tableau complet soit traversé. L'organigramme de l'algorithme est le suivant: Le pseudo-code pour la recherche linéaire est le suivant: Vérifiez chaque élément: Si la valeur cible est trouvée: return True return false C Implementation: # include # includeIntMain (void) {i

C # vs C: Histoire, évolution et perspectives d'avenir

Apr 19, 2025 am 12:07 AM

C # vs C: Histoire, évolution et perspectives d'avenir

Apr 19, 2025 am 12:07 AM

L'histoire et l'évolution de C # et C sont uniques, et les perspectives d'avenir sont également différentes. 1.C a été inventé par Bjarnestrousstrup en 1983 pour introduire une programmation orientée objet dans le langage C. Son processus d'évolution comprend plusieurs normalisations, telles que C 11, introduisant des mots clés automobiles et des expressions de lambda, C 20 introduisant les concepts et les coroutines, et se concentrera sur les performances et la programmation au niveau du système à l'avenir. 2.C # a été publié par Microsoft en 2000. Combinant les avantages de C et Java, son évolution se concentre sur la simplicité et la productivité. Par exemple, C # 2.0 a introduit les génériques et C # 5.0 a introduit la programmation asynchrone, qui se concentrera sur la productivité et le cloud computing des développeurs à l'avenir.