base de données

base de données

tutoriel mysql

tutoriel mysql

Comment puis-je compter efficacement les enregistrements de base de données à l'aide de requêtes SQL brutes dans les vues Django ?

Comment puis-je compter efficacement les enregistrements de base de données à l'aide de requêtes SQL brutes dans les vues Django ?

Comment puis-je compter efficacement les enregistrements de base de données à l'aide de requêtes SQL brutes dans les vues Django ?

Exécution de requêtes SQL brutes dans les vues Django

Dans Django, des requêtes SQL brutes peuvent être effectuées dans les vues pour récupérer ou manipuler des données qui peuvent ne pas être facilement accessibles via l'ORM de Django (Mappage objet-relationnel). Considérez le code suivant dans views.py :

from app.models import Picture

def results(request):

all = Picture.objects.all()

yes = Picture.objects.filter(vote='yes').count()Ce code vise à compter le nombre d'objets Picture avec un vote « oui ». Pour y parvenir à l'aide d'une requête SQL brute, on peut procéder comme suit :

from django.db import connection

def results(request):

with connection.cursor() as cursor:

cursor.execute("SELECT COUNT(*) FROM app_picture WHERE vote = 'yes'")

row = cursor.fetchone()

yes = row[0] # Extract the count from the first row

all = Picture.objects.all()

return render_to_response(

"results.html",

{"picture": picture, "all": all, "yes": yes},

context_instance=RequestContext(request),

)Ce code ouvre une connexion à la base de données, crée un curseur pour exécuter des requêtes, exécute une requête SQL brute avec la clause WHERE pour filtre les votes comme « oui » et extrait le décompte de la première ligne du résultat. Il exécute ensuite une requête Django ORM standard pour récupérer tous les objets Picture et restitue enfin le modèle "results.html" avec les données obtenues.

L'utilisation de requêtes SQL brutes peut offrir plus de flexibilité et de contrôle sur le SQL sous-jacent exécuté, mais il est essentiel de prendre en compte les implications en matière de sécurité et de garantir une validation appropriée des entrées pour éviter d'éventuelles attaques par injection SQL.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Quand une analyse de table complète pourrait-elle être plus rapide que d'utiliser un index dans MySQL?

Apr 09, 2025 am 12:05 AM

Quand une analyse de table complète pourrait-elle être plus rapide que d'utiliser un index dans MySQL?

Apr 09, 2025 am 12:05 AM

La numérisation complète de la table peut être plus rapide dans MySQL que l'utilisation d'index. Les cas spécifiques comprennent: 1) le volume de données est petit; 2) Lorsque la requête renvoie une grande quantité de données; 3) Lorsque la colonne d'index n'est pas très sélective; 4) Lorsque la requête complexe. En analysant les plans de requête, en optimisant les index, en évitant le sur-index et en maintenant régulièrement des tables, vous pouvez faire les meilleurs choix dans les applications pratiques.

Puis-je installer mysql sur Windows 7

Apr 08, 2025 pm 03:21 PM

Puis-je installer mysql sur Windows 7

Apr 08, 2025 pm 03:21 PM

Oui, MySQL peut être installé sur Windows 7, et bien que Microsoft ait cessé de prendre en charge Windows 7, MySQL est toujours compatible avec lui. Cependant, les points suivants doivent être notés lors du processus d'installation: téléchargez le programme d'installation MySQL pour Windows. Sélectionnez la version appropriée de MySQL (communauté ou entreprise). Sélectionnez le répertoire d'installation et le jeu de caractères appropriés pendant le processus d'installation. Définissez le mot de passe de l'utilisateur racine et gardez-le correctement. Connectez-vous à la base de données pour les tests. Notez les problèmes de compatibilité et de sécurité sur Windows 7, et il est recommandé de passer à un système d'exploitation pris en charge.

Expliquez les capacités de recherche en texte intégral InNODB.

Apr 02, 2025 pm 06:09 PM

Expliquez les capacités de recherche en texte intégral InNODB.

Apr 02, 2025 pm 06:09 PM

Les capacités de recherche en texte intégral d'InNODB sont très puissantes, ce qui peut considérablement améliorer l'efficacité de la requête de la base de données et la capacité de traiter de grandes quantités de données de texte. 1) INNODB implémente la recherche de texte intégral via l'indexation inversée, prenant en charge les requêtes de recherche de base et avancées. 2) Utilisez la correspondance et contre les mots clés pour rechercher, prendre en charge le mode booléen et la recherche de phrases. 3) Les méthodes d'optimisation incluent l'utilisation de la technologie de segmentation des mots, la reconstruction périodique des index et l'ajustement de la taille du cache pour améliorer les performances et la précision.

Différence entre l'index cluster et l'index non cluster (index secondaire) dans InnODB.

Apr 02, 2025 pm 06:25 PM

Différence entre l'index cluster et l'index non cluster (index secondaire) dans InnODB.

Apr 02, 2025 pm 06:25 PM

La différence entre l'index cluster et l'index non cluster est: 1. Index en cluster stocke les lignes de données dans la structure d'index, ce qui convient à la requête par clé et plage primaire. 2. L'index non clumpant stocke les valeurs de clé d'index et les pointeurs vers les lignes de données, et convient aux requêtes de colonne de clés non primaires.

MySQL: Concepts simples pour l'apprentissage facile

Apr 10, 2025 am 09:29 AM

MySQL: Concepts simples pour l'apprentissage facile

Apr 10, 2025 am 09:29 AM

MySQL est un système de gestion de base de données relationnel open source. 1) Créez une base de données et des tables: utilisez les commandes CreateDatabase et CreateTable. 2) Opérations de base: insérer, mettre à jour, supprimer et sélectionner. 3) Opérations avancées: jointure, sous-requête et traitement des transactions. 4) Compétences de débogage: vérifiez la syntaxe, le type de données et les autorisations. 5) Suggestions d'optimisation: utilisez des index, évitez de sélectionner * et utilisez les transactions.

Mysql et Mariadb peuvent-ils coexister

Apr 08, 2025 pm 02:27 PM

Mysql et Mariadb peuvent-ils coexister

Apr 08, 2025 pm 02:27 PM

MySQL et MARIADB peuvent coexister, mais doivent être configurés avec prudence. La clé consiste à allouer différents numéros de port et répertoires de données à chaque base de données et ajuster les paramètres tels que l'allocation de mémoire et la taille du cache. La mise en commun de la connexion, la configuration des applications et les différences de version doivent également être prises en compte et doivent être soigneusement testées et planifiées pour éviter les pièges. L'exécution de deux bases de données simultanément peut entraîner des problèmes de performances dans les situations où les ressources sont limitées.

La relation entre l'utilisateur de MySQL et la base de données

Apr 08, 2025 pm 07:15 PM

La relation entre l'utilisateur de MySQL et la base de données

Apr 08, 2025 pm 07:15 PM

Dans la base de données MySQL, la relation entre l'utilisateur et la base de données est définie par les autorisations et les tables. L'utilisateur a un nom d'utilisateur et un mot de passe pour accéder à la base de données. Les autorisations sont accordées par la commande Grant, tandis que le tableau est créé par la commande Create Table. Pour établir une relation entre un utilisateur et une base de données, vous devez créer une base de données, créer un utilisateur, puis accorder des autorisations.

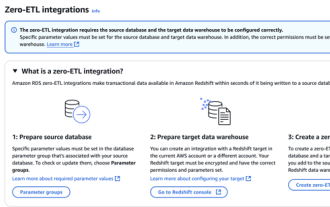

Intégration RDS MySQL avec Redshift Zero ETL

Apr 08, 2025 pm 07:06 PM

Intégration RDS MySQL avec Redshift Zero ETL

Apr 08, 2025 pm 07:06 PM

Simplification de l'intégration des données: AmazonrDSMysQL et l'intégration Zero ETL de Redshift, l'intégration des données est au cœur d'une organisation basée sur les données. Les processus traditionnels ETL (extrait, converti, charge) sont complexes et prennent du temps, en particulier lors de l'intégration de bases de données (telles que AmazonrDSMysQL) avec des entrepôts de données (tels que Redshift). Cependant, AWS fournit des solutions d'intégration ETL Zero qui ont complètement changé cette situation, fournissant une solution simplifiée et à temps proche pour la migration des données de RDSMySQL à Redshift. Cet article plongera dans l'intégration RDSMYSQL ZERO ETL avec Redshift, expliquant comment il fonctionne et les avantages qu'il apporte aux ingénieurs de données et aux développeurs.