Introduction aux tests de contrôle d'accès

Jan 08, 2025 pm 06:33 PM

Tests de contrôle d'accès : sécuriser vos systèmes et vos données

À l'ère du numérique, garantir que les données et ressources sensibles ne sont accessibles qu'aux utilisateurs autorisés est la pierre angulaire de la cybersécurité. Les tests de contrôle d'accès aident les organisations à garder le contrôle sur qui peut accéder à quoi dans leurs systèmes, en les protégeant contre les violations de données et les accès non autorisés.

Qu'est-ce que le contrôle d'accès ?

Le contrôle d'accès fait référence à la pratique consistant à restreindre ou à accorder des autorisations aux utilisateurs, systèmes ou processus pour accéder à des ressources en fonction de règles prédéfinies. Il garantit que les utilisateurs peuvent uniquement accéder aux ressources et effectuer les actions autorisées par les privilèges qui leur sont attribués, fournissant ainsi une base pour des opérations sécurisées dans les environnements informatiques.

Importance des tests de contrôle d'accès

Les tests de contrôle d'accès sont essentiels pour identifier et atténuer les vulnérabilités potentielles qui pourraient conduire à un accès non autorisé ou à des violations de données. Sans tests rigoureux, les organisations risquent d’exposer des données sensibles, de violer les réglementations de conformité et de compromettre l’intégrité opérationnelle.

Types de mécanismes de contrôle d'accès

- Contrôle d'accès discrétionnaire (DAC) : DAC permet au propriétaire de la ressource de décider qui peut accéder à des données ou à des systèmes spécifiques. Par exemple, un propriétaire de fichier peut définir des autorisations d'accès pour les autres.

- Contrôle d'accès obligatoire (MAC) : MAC applique des politiques strictes définies par l'organisation, limitant les autorisations des utilisateurs en fonction des classifications de sécurité. Cette approche est courante dans les environnements gouvernementaux et militaires.

- Contrôle d'accès basé sur les rôles (RBAC) : RBAC attribue des autorisations en fonction des rôles des utilisateurs au sein de l'organisation. Par exemple, un responsable RH peut avoir accès aux dossiers des employés, alors qu'un développeur ne l'a pas.

- Contrôle d'accès basé sur les attributs (ABAC) : ABAC accorde l'accès en fonction d'attributs utilisateur spécifiques, tels que l'emplacement, l'heure ou le type d'appareil, offrant une approche plus dynamique des autorisations.

Objectifs clés des tests de contrôle d'accès

L'objectif principal des tests de contrôle d'accès est de valider que seuls les utilisateurs autorisés peuvent accéder aux données et fonctionnalités sensibles. Les objectifs clés comprennent :

- Validation des autorisations : garantir que les utilisateurs disposent d'un accès approprié en fonction de leurs rôles et responsabilités.

- Identification des accès non autorisés : test des scénarios dans lesquels l'accès est involontairement accordé à des utilisateurs non autorisés.

- Évaluer la révocation d'accès : confirmer que les autorisations d'accès sont correctement révoquées lorsqu'elles ne sont plus nécessaires.

Méthodes courantes pour les tests de contrôle d'accès

Les tests de contrôle d'accès impliquent diverses méthodes pour identifier les vulnérabilités et garantir la conformité :

- Test de rôle : vérification que les rôles sont correctement configurés et que les autorisations sont conformes aux politiques de l'organisation.

- Test d'augmentation des privilèges : tester si les utilisateurs peuvent élever leurs privilèges au-delà de l'accès prévu.

- Tests de gestion de session : garantir que les délais d'expiration des sessions, les fonctionnalités de déconnexion et la sécurité des sessions sont robustes.

- Tests d'authentification multifacteur (MFA) : tester l'efficacité et la mise en œuvre des mécanismes MFA pour renforcer la sécurité.

Outils de test de contrôle d'accès

Divers outils peuvent aider à automatiser et à rationaliser les processus de test de contrôle d'accès :

- Burp Suite : Un outil puissant pour identifier les vulnérabilités des applications Web, y compris les problèmes de contrôle d'accès.

- OWASP ZAP : un outil open source conçu pour les tests de sécurité des applications Web, y compris les contrôles d'accès.

- AccessChk : un outil spécifique à Windows pour analyser les listes de contrôle d'accès et les autorisations.

- Scripts personnalisés : des scripts sur mesure peuvent être développés pour tester des scénarios de contrôle d'accès spécifiques et propres à votre environnement.

Meilleures pratiques pour les tests de contrôle d'accès

Pour garantir des tests de contrôle d'accès complets et efficaces, suivez ces bonnes pratiques :

- Mettre régulièrement à jour et tester les politiques d'accès pour s'adapter à l'évolution des menaces.

- Automatisez les processus de tests répétitifs pour maintenir la cohérence et gagner du temps.

- Mettre en œuvre le principe du moindre privilège pour minimiser les risques potentiels.

- Documentez toutes les procédures et résultats de tests pour garantir un enregistrement clair des audits et de l'amélioration continue.

Défis liés aux tests de contrôle d'accès

Malgré leur importance, les tests de contrôle d'accès comportent leur propre ensemble de défis :

- Tester tous les scénarios possibles peut être complexe et prendre beaucoup de temps.

- Garantir la compatibilité avec les outils et intégrations tiers ajoute des niveaux de complexité.

- La gestion des politiques d'accès dans des environnements dynamiques, tels que ceux utilisant des configurations cloud ou hybrides, nécessite une vigilance constante.

Exemples concrets d'échecs du contrôle d'accès

Comprendre les incidents du monde réel met en évidence l'importance de mécanismes de contrôle d'accès robustes :

- Exemple 1 : Une violation de données s'est produite lorsque des autorisations mal configurées ont permis à des fichiers sensibles d'être accessibles au public.

- Exemple 2 : Un accès non autorisé a été obtenu via une élévation de privilèges, où un attaquant a exploité des vulnérabilités pour obtenir un accès au niveau administrateur.

Conclusion

Les tests de contrôle d'accès sont un élément indispensable de la sécurisation des applications et des systèmes, garantissant que les ressources sensibles sont protégées contre tout accès non autorisé. En comprenant les mécanismes de contrôle d'accès, en utilisant des méthodes de test efficaces et en adhérant aux meilleures pratiques, les organisations peuvent construire une défense solide contre les menaces potentielles. Donner la priorité aux tests de contrôle d’accès aujourd’hui garantit un avenir sécurisé.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Article chaud

Outils chauds Tags

Article chaud

Tags d'article chaud

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Remplacer les caractères de chaîne en javascript

Mar 11, 2025 am 12:07 AM

Remplacer les caractères de chaîne en javascript

Mar 11, 2025 am 12:07 AM

Remplacer les caractères de chaîne en javascript

Tutoriel de configuration de l'API de recherche Google personnalisé

Mar 04, 2025 am 01:06 AM

Tutoriel de configuration de l'API de recherche Google personnalisé

Mar 04, 2025 am 01:06 AM

Tutoriel de configuration de l'API de recherche Google personnalisé

8 Superbes plugins de mise en page JQuery Page

Mar 06, 2025 am 12:48 AM

8 Superbes plugins de mise en page JQuery Page

Mar 06, 2025 am 12:48 AM

8 Superbes plugins de mise en page JQuery Page

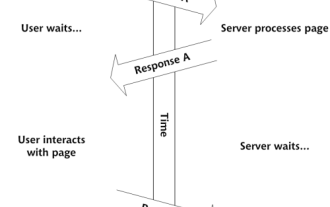

Créez vos propres applications Web Ajax

Mar 09, 2025 am 12:11 AM

Créez vos propres applications Web Ajax

Mar 09, 2025 am 12:11 AM

Créez vos propres applications Web Ajax

Qu'est-ce que & # x27; ceci & # x27; en javascript?

Mar 04, 2025 am 01:15 AM

Qu'est-ce que & # x27; ceci & # x27; en javascript?

Mar 04, 2025 am 01:15 AM

Qu'est-ce que & # x27; ceci & # x27; en javascript?