Comment vérifier si votre ordinateur a été falsifié

Protéger votre ordinateur portable contre les yeux indiscrets, que ce soit dans un bureau ou un dortoir partagé, est crucial. Ce guide offre des mesures préventives et des travaux de détective pour identifier l'accès non autorisé.

Empêcher un accès non autorisé:

La meilleure défense est une sécurité proactive. Verrouillez toujours votre ordinateur lorsque vous le laissez sans surveillance. Sur macOS, utilisez le menu Apple & gt; Écran de verrouillage ou CMD CMD Q. Sur Windows, cliquez sur votre avatar dans le menu Démarrer & gt; Verrouiller ou utiliser win L.

Pour automatiser le verrouillage, configurez votre système pour verrouiller après une période d'inactivité.

- macOS: Paramètres système & gt; Écran de verrouillage & gt; "Exiger un mot de passe après le début de l'économie d'écran ou l'affichage est désactivé." Ajustez l'économiseur d'écran et affichez les paramètres de délai d'expiration au besoin.

- Windows 11: Démarrer le menu & gt; Icône COG (Paramètres) & gt; Comptes & gt; Options de connexion & gt; Paramètres supplémentaires. Choisissez "Quand PC se réveille depuis le sommeil" dans le menu déroulant. Définir le temps d'attente de sommeil / écran dans System & GT; Power & Battery & gt; Écran et sommeil.

- Windows 10: Démarrer le menu & gt; Icône COG (Paramètres) & gt; Comptes & gt; Options de connexion. Définissez "Besoin de connexion" sur "lorsque PC se réveille du sommeil". Ajustez le temps d'inactivité dans le système & gt; Puissance et sommeil.

Visez un délai d'expiration de verrouillage de 5 minutes - additionnez-vous si nécessaire. Les temps plus courts améliorent la sécurité, mais peuvent verrouiller votre ordinateur pendant que vous l'utilisez toujours.

Détection de l'activité non autorisée:

Si vous soupçonnez un accès non autorisé, étudiez l'activité récente dans les applications couramment utilisées.

Vérifier l'historique de la navigation:

- chrome: trois points verticaux & gt; HISTOIRE & GT; Histoire

- Firefox: trois lignes & gt; HISTOIRE & GT; Gérer l'histoire

- Microsoft Edge: trois points & gt; HISTOIRE & GT; Tout ou trois points & gt; Page d'histoire ouverte

- safari (macOS): History & gt; Montrez toute l'histoire

examiner les fichiers récents dans des applications individuelles (par exemple, les fichiers "récents" de Microsoft Word, "Open récent" d'Adobe Photoshop).

Examinez votre système de fichiers: vérifiez le dossier de bureau et téléchargement.

- macOS: Utiliser l'onglet "récentes" de Finder.

- Windows: File Explorer & gt; Accès rapide. (Les utilisateurs de Windows 10 peuvent également vérifier la chronologie via l'icône de vue de la tâche - deux rectangles empilés.)

Bien que les journaux système détaillés (Console MacOS, Viewer Event Viewer) proposent des enregistrements d'activités complets, les interpréter nécessite une compréhension technique. L'activité n'indique pas automatiquement un accès non autorisé; Les tâches système peuvent également déclencher des entrées de journal.

Logiciel de surveillance tiers:

Pour une surveillance robuste, envisagez des applications tierces comme SpyTech réel-temps (Windows / MacOS, interface Web, ~ 80 $ / an) ou Refog (Windows / MacOS, journalisation des touches, surveillance d'utilisation du Web, ~ 30 $ / mois). Ces outils fournissent des rapports d'activités détaillés, y compris des captures d'écran et des frappes, mais l'utilisation éthique est primordiale.

Ces informations sont mises à jour à partir d'une version précédente publiée le 20 juillet 2019.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Quoi de neuf dans Windows 11 KB5054979 et comment résoudre les problèmes de mise à jour

Apr 03, 2025 pm 06:01 PM

Quoi de neuf dans Windows 11 KB5054979 et comment résoudre les problèmes de mise à jour

Apr 03, 2025 pm 06:01 PM

Windows 11 KB5054979 Mise à jour: Guide d'installation et dépannage Pour la version Windows 11 24h2, Microsoft a publié la mise à jour cumulative KB5054979, qui comprend plusieurs améliorations et correctifs de bogues. Cet article vous guidera sur la façon d'installer cette mise à jour et de fournir une solution à la panne d'installation. À propos de Windows 11 24h2 KB5054979 KB5054979 a été publié le 27 mars 2025 et est une mise à jour de sécurité pour Windows 11 24h2 versions.net Framework 3.5 et 4.8.1. Cette mise à jour améliore la sécurité et

Comment réparer KB5055523 ne parvient pas à s'installer dans Windows 11?

Apr 10, 2025 pm 12:02 PM

Comment réparer KB5055523 ne parvient pas à s'installer dans Windows 11?

Apr 10, 2025 pm 12:02 PM

La mise à jour KB5055523 est une mise à jour cumulative pour Windows 11 version 24h2, publiée par Microsoft le 8 avril 2025, dans le cadre du cycle mensuel du patch mardi, à OFE

Comment réparer KB5055518 ne parvient pas à s'installer dans Windows 10?

Apr 10, 2025 pm 12:01 PM

Comment réparer KB5055518 ne parvient pas à s'installer dans Windows 10?

Apr 10, 2025 pm 12:01 PM

Les échecs de mise à jour de Windows ne sont pas rares, et la plupart des utilisateurs doivent lutter avec eux, devenant le plus souvent frustrés lorsque les systèmes ne parviennent pas à installer Critical Patche

Comment réparer KB5055612 ne parvient pas à s'installer dans Windows 10?

Apr 15, 2025 pm 10:00 PM

Comment réparer KB5055612 ne parvient pas à s'installer dans Windows 10?

Apr 15, 2025 pm 10:00 PM

Les mises à jour Windows sont un élément essentiel pour garder le système d'exploitation stable, sécurisé et compatible avec de nouveaux logiciels ou matériels. Ils sont délivrés sur un b ordinaire

Comment réparer KB5055528 ne parvient pas à s'installer dans Windows 11?

Apr 10, 2025 pm 12:00 PM

Comment réparer KB5055528 ne parvient pas à s'installer dans Windows 11?

Apr 10, 2025 pm 12:00 PM

Les mises à jour Windows sont essentielles pour garder votre système à jour, sécurisé et efficace, ajoutant des correctifs de sécurité, des corrections de bogues et de nouvelles fonctionnalités pour Windows 11 US

Windows 11 KB5055528: Quoi de neuf et que se passe-t-il s'il ne parvient pas à installer

Apr 16, 2025 pm 08:09 PM

Windows 11 KB5055528: Quoi de neuf et que se passe-t-il s'il ne parvient pas à installer

Apr 16, 2025 pm 08:09 PM

Windows 11 KB5055528 (publié le 8 avril 2025) Mise à jour des explications détaillées et du dépannage Pour les utilisateurs de Windows 11 23H2, Microsoft a publié la mise à jour KB5055528 le 8 avril 2025. Cet article décrit les améliorations de cette mise à jour et fournit une solution à l'échec de l'installation. KB5055528 Mise à jour du contenu: Cette mise à jour apporte de nombreuses améliorations et nouvelles fonctionnalités aux utilisateurs de Windows 11 23H2: Explorateur de fichiers: mise à l'échelle du texte améliorée et accessibilité améliorée à la boîte de dialogue d'ouverture / enregistrer le fichier et copier la boîte de dialogue. Page Paramètres: Ajout de la fonction "Top Card" pour afficher rapidement le processeur, la mémoire, le stockage et G

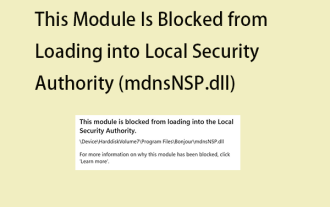

Correction de ce module est bloqué du chargement dans LSA

Apr 02, 2025 pm 08:01 PM

Correction de ce module est bloqué du chargement dans LSA

Apr 02, 2025 pm 08:01 PM

Après la mise à niveau de Windows 11 24h2, vous rencontrez une erreur "Ce module empêche le chargement de l'agence de sécurité locale (mdnsnsp.dll)"? Cet article fournit plusieurs solutions. La protection de l'agence de sécurité locale (LSA) est une fonctionnalité de sécurité de Windows qui aide à prévenir les informations d'identification utilisées pour se connecter à Windows. De nombreux utilisateurs reçoivent le message d'erreur suivant après une nouvelle installation de Windows 11 24h2 et installant la dernière version d'iTunes: Ce module empêche le chargement de l'autorité de sécurité locale. \ Device \ HardDiskVolume3 \ Program Files \ BonJour \ mdnsnssp.dll pour

Et si KB5055523 ne parvient pas à installer? Voici quelques solutions

Apr 11, 2025 pm 08:01 PM

Et si KB5055523 ne parvient pas à installer? Voici quelques solutions

Apr 11, 2025 pm 08:01 PM

Windows 11 KB5055523 Mise à jour Amélioration de la solution de défaillance Cet article introduira des améliorations à la mise à jour cumulative de Windows 11 KB5055523 et diverses façons de résoudre les défaillances de l'installation de mise à jour. KB5055523 Mise à jour Faits saillants KB5055523 est une mise à jour cumulative pour Windows 11 24h2 publiée le 8 avril, qui contient plusieurs améliorations et innovations: Améliorations de l'IA: amélioration des fonctionnalités de l'IA telles que les améliorations de Copilot et la prise en charge des options intelligentes telles que le résumé d'article et la modification photo. Optimisation des performances: Correction de plusieurs vulnérabilités du système pour améliorer les performances globales et la stabilité. Modification de l'expérience utilisateur