web3.0

web3.0

Qu'est-ce que la monnaie analogique (anlog)? Qu'est-ce que l'économie des jetons Anlog et les perspectives d'avenir?

Qu'est-ce que la monnaie analogique (anlog)? Qu'est-ce que l'économie des jetons Anlog et les perspectives d'avenir?

Qu'est-ce que la monnaie analogique (anlog)? Qu'est-ce que l'économie des jetons Anlog et les perspectives d'avenir?

analogique: Solution d'interopérabilité de la blockchain de couche0 pour obtenir une interaction transparente de l'écosystème multi-chaîne

Analog est un protocole Layer0 axé sur l'interopérabilité de la blockchain. Son objectif principal est de résoudre le problème de fragmentation de l'écosystème multi-chaîne et de permettre à différentes blockchains de collaborer de manière transparente grâce au cadre de messagerie générale décentralisée (GMP). Analog a également adopté de manière innovante le mécanisme de consensus du pot (preuve temporelle) pour générer des données d'événements vérifiables sur la chaîne de temps, aidant les développeurs à créer une nouvelle génération d'applications basées sur des événements.

Token anlog: core écosystème

Anlog est un jeton natif du réseau analogique et joue un rôle clé dans l'écosystème. Participez aux activités de LaunchPool, GEGED GT, USDT, BTC ou ANLOG, et vous pouvez partager les riches récompenses de jeton Anlog!

Pour plus de détails, veuillez visiter: https://www.php.cn/link/c018ae0e48e90aa4093c5a37af897fb1

Pourquoi choisir Analog?

Dans l'écosystème Web3 actuel, le manque d'interopérabilité entre différentes blockchains a conduit à de nombreux défis pour les développeurs et les utilisateurs. Analog assure la traçabilité et la sécurité des interactions transversales via TimeChain comme «couche de responsabilité». Les développeurs peuvent facilement appeler des contrats intelligents sur différentes chaînes ou transférer des actifs via GMP sans s'appuyer sur des ponts centralisés.

L'Analog utilise des technologies de signature de seuil (TSS) et de calcul multipartite (MPC) pour améliorer la sécurité pour empêcher le point de défaillance unique et la falsification des transactions. Son mécanisme de consensus en pot encourage les validateurs à maintenir la sécurité du réseau pendant longtemps.

TimeChain: Network Core

TimeChain est le cœur d'Analog, une blockchain souveraine qui agit comme la couche de responsabilité pour l'ensemble du réseau, enregistrant, vérifiant et exécutant tous les événements de protocole. Il est construit sur le SDK du substrat et étendu pour l'interopérabilité, avec des fonctionnalités telles que la gestion des validateurs et des fragments, la réplication de la machine d'État (SMR), la gouvernance sur la chaîne et l'optimisation des ressources.

Composants et fonctions clés:

- montre analogique: Un outil d'analyse de données blockchain qui fournit une API unifiée pour simplifier l'accès aux données multi-chaînes.

- GMP analogique (protocole de messagerie générale): un protocole sécurisé et décentralisé pour l'exécution du contrat intelligent à chaîne croisée sans intermédiaire centralisé.

- Proof of Time (POT) Protocole de consensus: combinant les scores de classement (RS), la fonction de retard vérifiable (VDF) et les choix basés sur les actions pour assurer un traitement de transaction équitable, sûr et efficace. Un processus de vérification en deux étapes est adopté pour améliorer encore la sécurité. Actuellement, le mécanisme de consensus du NPOS est adopté et les plans futurs sont de passer au protocole de pot.

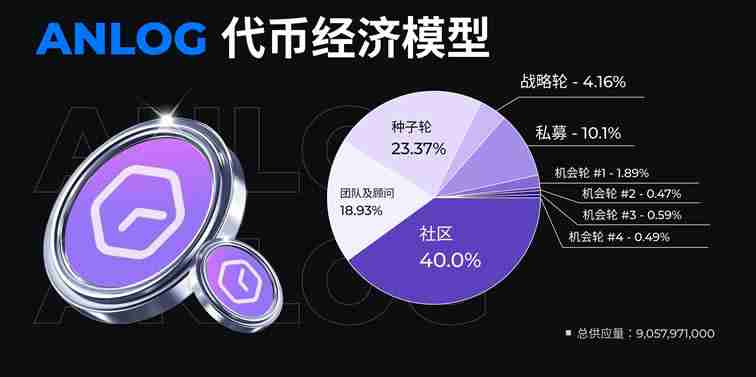

situation financière et économie de jetons:

Analog a effectué plusieurs cycles de financement et a reçu le soutien de nombreux établissements d'investissement bien connus. Le ratio d'allocation des jetons Anlog est le suivant: Communauté 40%, équipe et conseiller 18,93%, tour de semences 23,37%, placement privé 10,10%, tour stratégique 4,16%, tour d'opportunité de 3,44%.

En bref, Analog s'engage à résoudre le problème de l'interopérabilité de la blockchain grâce à sa technologie et à sa conception innovants, offrant aux développeurs et aux utilisateurs un écosystème multi-chaîne plus sûr, plus efficace et plus pratique.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Un moyen efficace d'inserter les données dans MySQL

Apr 29, 2025 pm 04:18 PM

Un moyen efficace d'inserter les données dans MySQL

Apr 29, 2025 pm 04:18 PM

Méthodes efficaces pour les données d'insertion par lots dans MySQL Incluent: 1. Utilisation d'inserto ... Syntaxe des valeurs, 2. Utilisation de la commande chargedatainfile, 3. Utilisation du traitement des transactions, 4. Ajuster la taille du lot, 5. Désactiver l'indexation, 6. Utilisation de l'insertion ou de l'insert ... onduplicatekeyupdate, ces méthodes peuvent améliorer considérablement l'efficacité du fonctionnement de la base de données.

Étapes pour ajouter et supprimer les champs aux tables MySQL

Apr 29, 2025 pm 04:15 PM

Étapes pour ajouter et supprimer les champs aux tables MySQL

Apr 29, 2025 pm 04:15 PM

Dans MySQL, ajoutez des champs en utilisant alterTableTable_namEaddColumnNew_Columnvarchar (255) AfterExist_Column, supprimez les champs en utilisant alterTableTable_NamedRopColumnColumn_to_drop. Lorsque vous ajoutez des champs, vous devez spécifier un emplacement pour optimiser les performances de la requête et la structure des données; Avant de supprimer les champs, vous devez confirmer que l'opération est irréversible; La modification de la structure de la table à l'aide du DDL en ligne, des données de sauvegarde, de l'environnement de test et des périodes de faible charge est l'optimisation des performances et les meilleures pratiques.

Comment utiliser les fonctions MySQL pour le traitement et le calcul des données

Apr 29, 2025 pm 04:21 PM

Comment utiliser les fonctions MySQL pour le traitement et le calcul des données

Apr 29, 2025 pm 04:21 PM

Les fonctions MySQL peuvent être utilisées pour le traitement et le calcul des données. 1. L'utilisation de base comprend le traitement des chaînes, le calcul de la date et les opérations mathématiques. 2. L'utilisation avancée consiste à combiner plusieurs fonctions pour implémenter des opérations complexes. 3. L'optimisation des performances nécessite d'éviter l'utilisation de fonctions dans la clause où et d'utiliser des tables groupby et temporaires.

Comment désinstaller MySQL et nettoyer les fichiers résiduels

Apr 29, 2025 pm 04:03 PM

Comment désinstaller MySQL et nettoyer les fichiers résiduels

Apr 29, 2025 pm 04:03 PM

Pour désinstaller MySQL en toute sécurité et en toute sécurité et nettoyer tous les fichiers résiduels, suivez les étapes suivantes: 1. Stop MySQL Service; 2. Désinstaller les packages MySQL; 3. Nettoyer des fichiers de configuration et des répertoires de données; 4. Vérifiez que la désinstallation est approfondie.

Comment analyser le plan d'exécution de la requête MySQL

Apr 29, 2025 pm 04:12 PM

Comment analyser le plan d'exécution de la requête MySQL

Apr 29, 2025 pm 04:12 PM

Utilisez la commande Expliquez pour analyser le plan d'exécution des requêtes MySQL. 1. La commande EXPLIQUE affiche le plan d'exécution de la requête pour aider à trouver des goulots d'étranglement de performances. 2. Le plan d'exécution comprend des champs tels que id, select_type, table, type, possible_keys, key, key_len, ref, lignes et extra. 3. Selon le plan d'exécution, vous pouvez optimiser les requêtes en ajoutant des index, en évitant les analyses de table complètes, en optimisant les opérations de jointure et en utilisant des index de superposition.

Comment utiliser la sous-requête MySQL pour améliorer l'efficacité de la requête

Apr 29, 2025 pm 04:09 PM

Comment utiliser la sous-requête MySQL pour améliorer l'efficacité de la requête

Apr 29, 2025 pm 04:09 PM

Les sous-requêtes peuvent améliorer l'efficacité de la requête MySQL. 1) La sous-requête simplifie la logique de requête complexe, telle que le filtrage des données et le calcul des valeurs agrégées. 2) MySQL Optimizer peut convertir des sous-questionnaires pour des opérations de jointure pour améliorer les performances. 3) L'utilisation existe plutôt que peut éviter plusieurs erreurs de renvoi des lignes. 4) Les stratégies d'optimisation comprennent l'évitement des sous-requêtes connexes, l'utilisation existe, l'optimisation de l'index et l'évitement de la nidification des sous-requêtes.

Comment installer MySQL sur le système Linux

Apr 29, 2025 pm 03:57 PM

Comment installer MySQL sur le système Linux

Apr 29, 2025 pm 03:57 PM

L'installation de MySQL sur Linux peut être effectuée via le gestionnaire de packages. Les étapes spécifiques sont les suivantes: 1. Sur Ubuntu, utilisez APT pour mettre à jour la liste des packages et installer le serveur MySQL; 2. Sur CentOS, utilisez Yum pour installer la version communautaire MySQL et démarrez le service. Après l'installation, la configuration de base doit être effectuée, comme la définition du mot de passe racine et la création de la base de données et des utilisateurs.

Comment le site officiel Deepseek réalise-t-il l'effet de l'événement de défilement de souris pénétrant?

Apr 30, 2025 pm 03:21 PM

Comment le site officiel Deepseek réalise-t-il l'effet de l'événement de défilement de souris pénétrant?

Apr 30, 2025 pm 03:21 PM

Comment réaliser l'effet de la pénétration des événements de défilement de la souris? Lorsque nous naviguons sur le Web, nous rencontrons souvent des conceptions d'interaction spéciales. Par exemple, sur le site officiel Deepseek, � ...