Analyse de l'équipe de sécurité technologique à temps zéro: Four.Meme Plateforme Memecoin a été attaqué et perdu environ 15 000 $ US

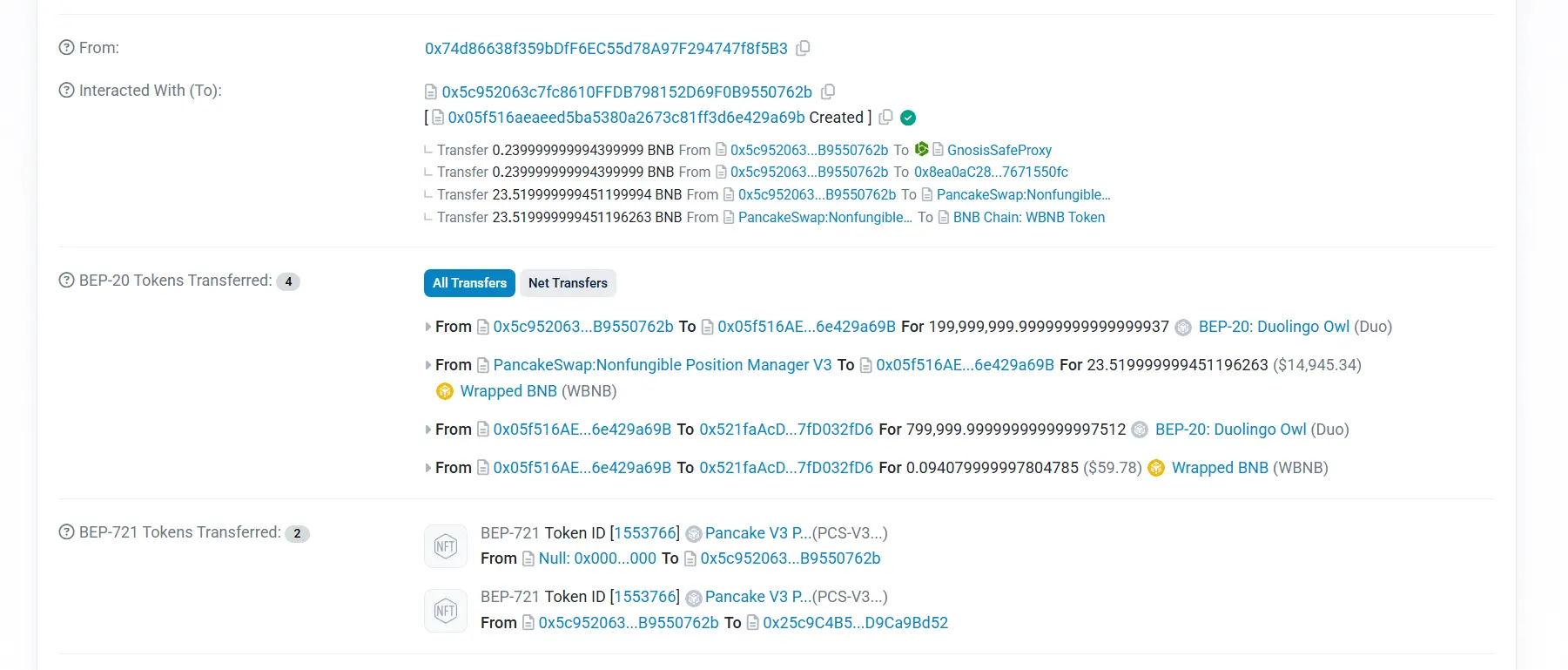

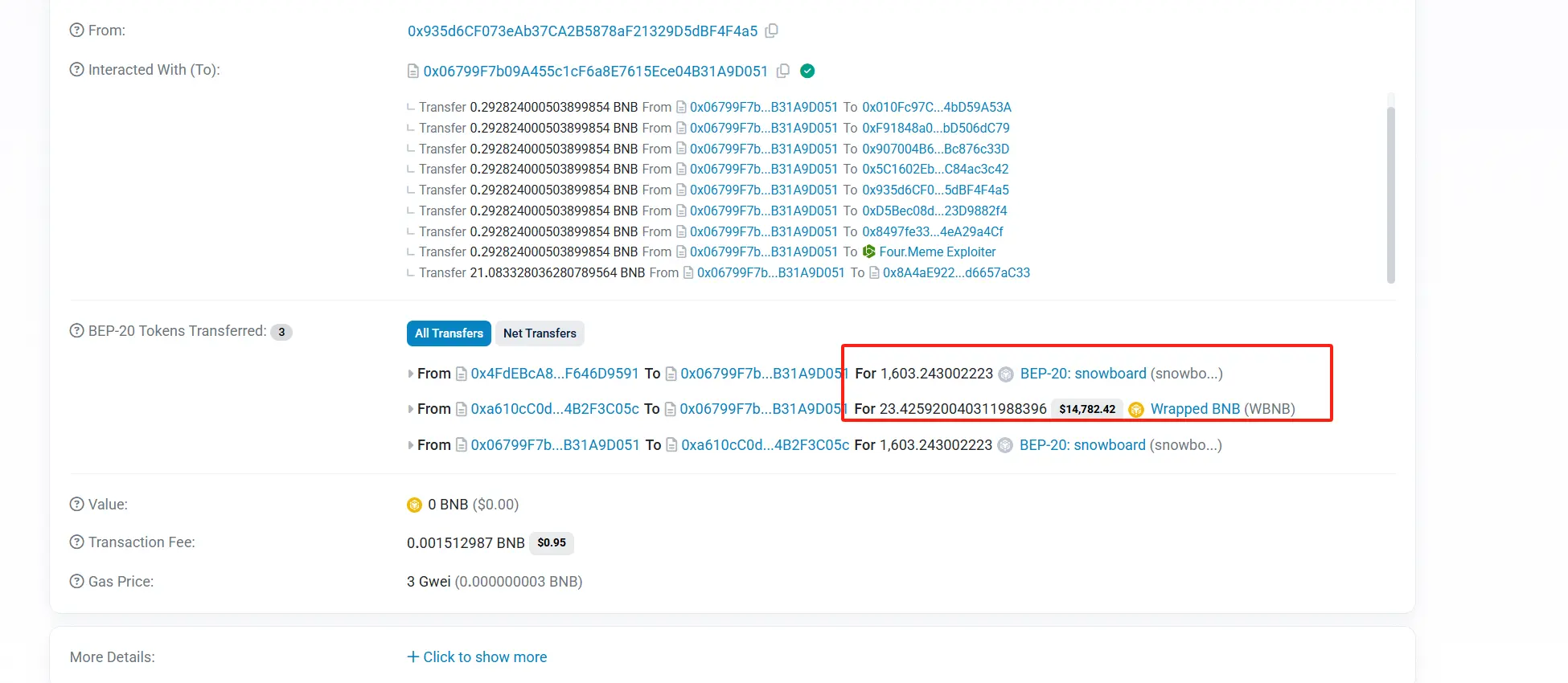

La plate-forme de lancement incubée de la Binance Academy Four.Meme a rencontré un incident de sécurité, et son Snowboard du projet Memecoin (adresse du contrat: 0x4abfd9a204344bd81a276c075ef89412c9fd2f64) a été attaqué et perdu environ 15 000 $. Hash de la transaction d'attaque: 0x2902f93a0e0e32893b6d5c907ee7bb5dabc459093efa6dbc6e6ba49f85c27f61.

Mécanisme de la plate-forme et analyse de vulnérabilité

Four.meme est similaire à Pump.fun.

Méthode d'attaque

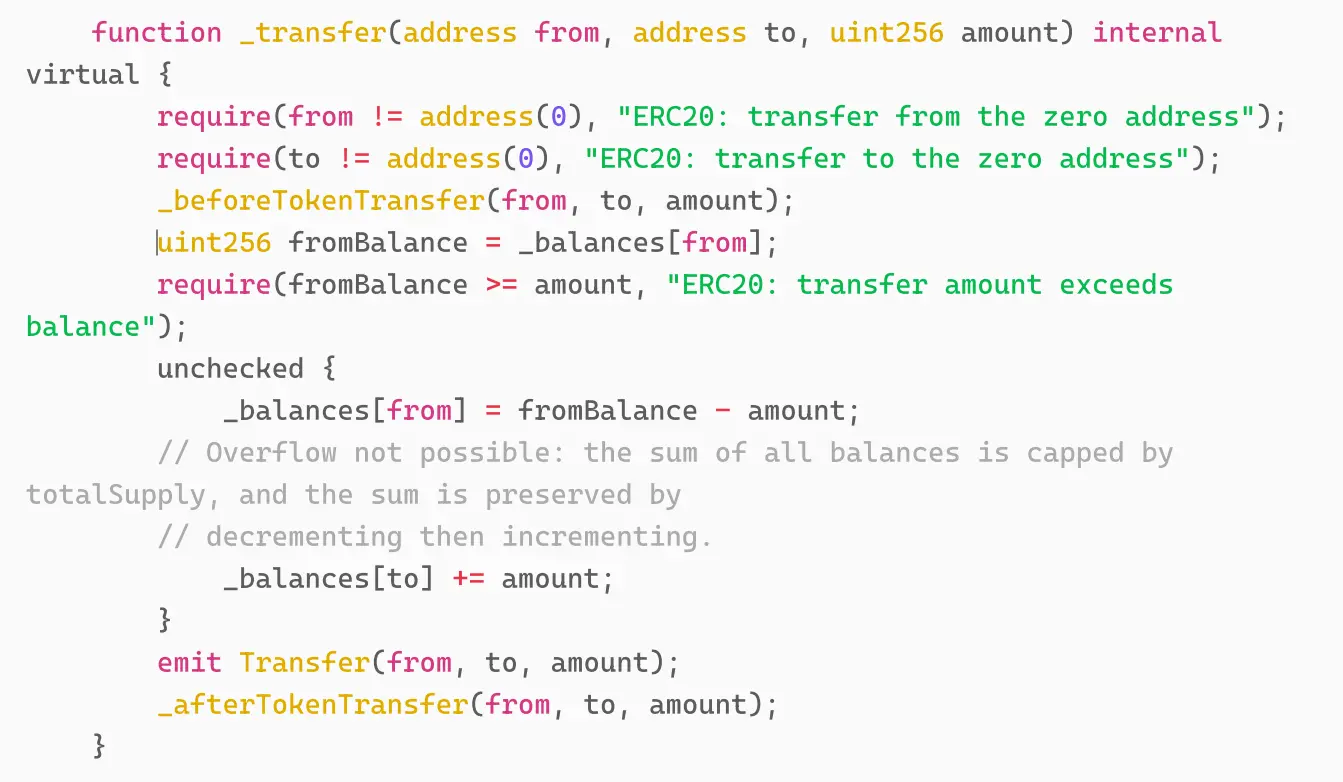

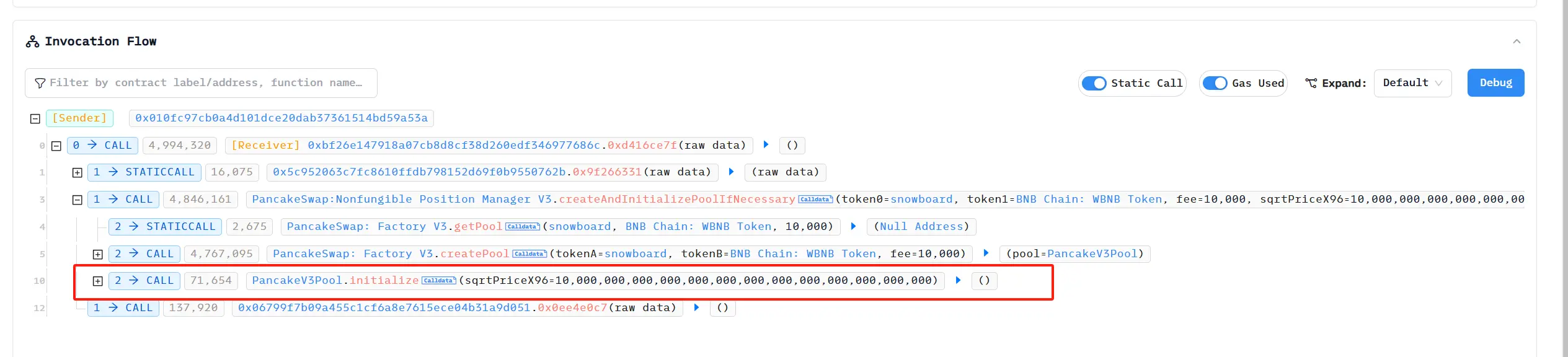

L'attaquant a exploité la vulnérabilité de Four.meme lors de la migration de Memecoin vers Dex. L'attaquant a créé et initialisé une paire sur Pancakeswap à l'avance sous forme de snowboard, mais a réglé le paramètre sur une valeur exceptionnellement élevée (368058418256012 fois supérieur à la valeur normale). sqrtPriceX96

pour créer une paire de trading, car la paire de trading existe déjà, le contrat ajoute de la liquidité en utilisant le prix d'exception prédéfini de l'attaquant. Cela a entraîné la manipulation artificiellement manipulée artificiellement à des niveaux extrêmement élevés. L'attaquant rachète ensuite la plupart des BNB dans la piscine à l'aide d'un petit nombre de jetons de snowboard pour terminer l'attaque. createAndInitializePoolIfNecessary

Conseils de sécurité

Cette attaque a exposé la logique du contrat Four.meme dans la gestion de la création de paires de transactions Dex. Il est recommandé que les parties du projet effectuent des tests et des audits plus rigoureux lors de la conception de modèles économiques et de codes de contrat, et envisagent une variété de situations anormales pour éviter la survenue de vulnérabilités similaires. Plusieurs cycles d'audits, en particulier les audits croisés de plusieurs sociétés d'audit, sont cruciaux pour assurer la sécurité de la plate-forme.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

numéro de série et clé cad2012

numéro de série et clé cad2012

Comment résoudre le problème selon lequel les CAO ne peuvent pas être copiés dans le presse-papiers

Comment résoudre le problème selon lequel les CAO ne peuvent pas être copiés dans le presse-papiers

commande de ligne de rupture cad

commande de ligne de rupture cad

Comment définir le style des points CAO

Comment définir le style des points CAO

Convertir des fichiers PDF en dessins CAO

Convertir des fichiers PDF en dessins CAO

Comment changer la disposition CAO du blanc au noir

Comment changer la disposition CAO du blanc au noir

Une liste complète des commandes de raccourci CAO

Une liste complète des commandes de raccourci CAO

Comment résoudre l'empoisonnement au cad

Comment résoudre l'empoisonnement au cad