Fortifier les applications Web sur les serveurs Debian

À l'ère numérique en constante évolution, la sécurité des applications Web est devenue la pierre angulaire des stratégies informatiques dans diverses industries. À mesure que les cybermenaces deviennent de plus en plus complexes, les mesures de sécurité solides deviennent particulièrement importantes, en particulier les applications Web fonctionnant sur des serveurs basés sur Linux tels que Debian. Ce guide vise à plonger dans la sécurité des applications Web, en se concentrant sur la façon d'améliorer la sécurité des applications hébergées sur les serveurs Debian.

Évaluation des risques

Les applications Web sont des cibles communes pour les cybercriminels en raison de leur accessibilité et de leurs données précieuses qu'ils traitent souvent. L'identification des vulnérabilités communes est la première étape de la défense:

Vulnérabilités des applications Web communes

- Injection SQL: Les instructions SQL malveillantes sont insérées dans le champ de saisie, permettant à l'attaquant de manipuler la base de données.

- Scripting inter-sites (XSS): Les scripts malveillants sont injectés dans des sites Web visualisés par d'autres utilisateurs, détournant les séances utilisateur ou falsification du site Web.

- Le contrefaçon de demande croisée (CSRF): Les utilisateurs sont informés des actions qu'ils ont effectuées involontairement, généralement dans leurs applications Web authentifiées.

- Configuration de sécurité MISSE: La configuration d'autorisation incorrecte, les logiciels obsolètes et les paramètres par défaut peuvent rendre l'application vulnérable.

- Fonctionnement des données sensibles: Protection inadéquate des données sensibles (telles que les mots de passe, les numéros de carte de crédit et les informations personnelles) peuvent entraîner des violations de données.

Défis spécifiques sur Debian Server

La popularité et l'utilisation généralisée de Debian dans les environnements serveurs en font une cible majeure pour les attaques. Des défis spécifiques incluent la gestion des dépendances complexes pour la gestion des packages et le maintien de la sécurité grâce à des mises à jour fréquentes.

Configuration de sécurité du serveur Debian

Protéger les serveurs Debian impliquent plusieurs couches de défense, de la configuration initiale à la gestion continue.

Paramètres du serveur initial

- Protéger l'accès SSH: Modifiez le port SSH par défaut, désactivez la connexion racine et utilisez l'authentification basée sur les clés.

- Mises à jour du système et correctifs: Utilisez régulièrement

apt-get updateetapt-get upgradepour mettre à jour tous les packages installés pour éviter les vulnérabilités. - Gestion des utilisateurs et de l'autorisation: Gestion des utilisateurs et de l'autorisation en utilisant le principe des moindres autorisations.

Installation et configuration d'un pare-feu

- pare-feu simple (UFW): Une interface conviviale pour gérer les règles de pare-feu dans Debian. Il simplifie le processus de configuration iptables.

- Utilisez des iptables pour une configuration avancée: Pour les utilisateurs qui ont besoin de plus de contrôle granulaire, Iptables fournit un ensemble de règles détaillé qui protège les opérations de serveur plus profondes.

Protégez le serveur Web

Il est crucial de sélectionner un serveur Web comme Apache ou Nginx et de le protéger correctement.

Protéger Apache / nginx

- Configuration SSL / TLS: Implémentez SSL / TLS pour protéger la transmission des données. Obtenez un certificat SSL gratuit à l'aide d'outils comme Let's Encrypt.

- Module de sécurité: Utiliser des modules tels que la modsecurity d'Apache, qui fournit un pare-feu d'application Web puissant pour bloquer les exploits communs.

- Autorisations: Les autorisations de fichiers et de répertoires correctes peuvent empêcher un accès ou une modification non autorisé.

script et exécution côté serveur

- Configuration PHP: Désactiver les fonctions qui permettent l'exécution des commandes, telles que

exec(), et utilisent des correctifs Suhosin pour une sécurité améliorée.

Sécurité de la base de données

La protection d'une base de données est aussi importante que la protection d'un serveur Web.

Installation sûre MySQL / MARIADB

- Pratique d'installation: Exécutez

mysql_secure_installationpour supprimer les valeurs par défaut et protéger l'accès à la base de données. - Autorisations: Attribuez les autorisations minimales requises à l'utilisateur de la base de données.

- Encryption de connexion: Utilisez SSL pour crypter la connexion entre la base de données et l'application Web.

Mesures de sécurité au niveau de l'application

Au niveau de l'application, la pratique du codage joue un rôle clé.

Pratiques de codage sûr

- Vérification et nettoyage des entrées: Vérification et nettoyage de l'entreprise: Assurez-vous que toutes les entrées utilisateur sont vérifiées et nettoyées pour empêcher l'injection SQL et les attaques XSS.

- Gestion des erreurs et journalisation: Configurer la gestion des erreurs pour éviter une fuite de informations excessives et conserver des journaux détaillés pour les audits de sécurité.

Gestion de session

- Manipulation des cookies: Utilisez des drapeaux de sécurité et httponly pour protéger les cookies.

- https: Forcer l'utilisation de HTTPS sur toutes les pages pour protéger les données utilisateur transmises.

pare-feu d'application Web (WAF)

- INTRODUCTION WAF: Discuter de l'utilisation d'outils tels que le jeu de règles de base OWASP ModSecurity, qui fournit un ensemble commun de règles de détection d'attaque qui peuvent être utilisées avec ModSecurity ou un pare-feu d'application Web compatible.

Maintenance et surveillance de routine

La sécurité d'une application Web n'est pas un paramètre unique, mais un processus continu.

- Mettre à jour et patch: Mettez régulièrement à jour le logiciel et à corriger toutes les vulnérabilités connues.

- Audit de sécurité: effectuer des audits de sécurité réguliers et des tests de pénétration pour trouver et résoudre les problèmes de sécurité.

- Outils de surveillance: Implémentez des outils tels que les analyseurs de journaux et les systèmes de détection d'intrusion pour surveiller et répondre aux menaces de sécurité potentielles en temps réel.

meilleures pratiques et plus de ressources

Quoi qu'il en soit, la protection des applications Web sur les serveurs Debian nécessite une approche en couches, y compris la configuration du serveur, le développement des applications et la maintenance régulière. Des ressources telles que les guides OWASP, les forums de sécurité et les cours de formation avancés sont inestimables pour ceux qui cherchent à approfondir leurs connaissances.

Conclusion

En suivant ces pratiques, les organisations peuvent se protéger de la plupart des menaces Web. La sécurité est un processus continu - un engagement à l'adaptation continue et à l'amélioration des mesures de défense pour traiter les environnements de menace changeants.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Maîtriser la manipulation du texte avec la commande SED

Mar 16, 2025 am 09:48 AM

Maîtriser la manipulation du texte avec la commande SED

Mar 16, 2025 am 09:48 AM

L'interface de ligne de commande Linux fournit une multitude d'outils de traitement de texte, l'un des outils les plus puissants est la commande SED. SED est l'abréviation de Stream Editor, un outil multifonctionnel qui permet un traitement complexe des fichiers texte et des flux. Qu'est-ce que SED? SED est un éditeur de texte non interactif qui fonctionne sur des entrées de pipeline ou des fichiers texte. En fournissant des directives, vous pouvez le laisser modifier et traiter le texte dans un fichier ou un flux. Les cas d'utilisation les plus courants de SED incluent la sélection du texte, le remplacement du texte, la modification des fichiers d'origine, l'ajout de lignes au texte ou la suppression des lignes du texte. Il peut être utilisé à partir de la ligne de commande dans Bash et d'autres shells de ligne de commande. Syntaxe de commande SED sed

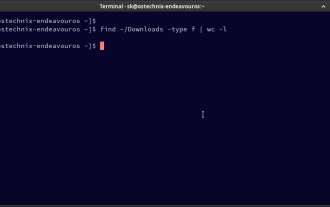

Comment compter les fichiers et les répertoires dans Linux: un guide pour débutant

Mar 19, 2025 am 10:48 AM

Comment compter les fichiers et les répertoires dans Linux: un guide pour débutant

Mar 19, 2025 am 10:48 AM

Compter efficacement les fichiers et les dossiers dans Linux: un guide complet Savoir compter rapidement les fichiers et les répertoires dans Linux est crucial pour les administrateurs système et toute personne qui gère les grands ensembles de données. Ce guide démontre en utilisant la commande simple-L

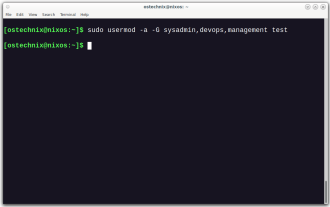

Comment ajouter un utilisateur à plusieurs groupes dans Linux

Mar 18, 2025 am 11:44 AM

Comment ajouter un utilisateur à plusieurs groupes dans Linux

Mar 18, 2025 am 11:44 AM

La gestion efficace des comptes d'utilisateurs et des abonnements de groupe est crucial pour l'administration du système Linux / Unix. Cela garantit un contrôle approprié des ressources et des données. Ce tutoriel détaille comment ajouter un utilisateur à plusieurs groupes dans les systèmes Linux et Unix. Nous

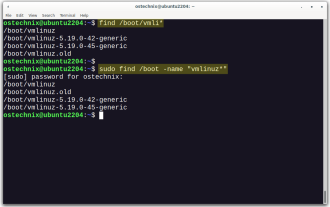

Localisation des fichiers Leviathan dans Linux

Mar 13, 2025 pm 12:11 PM

Localisation des fichiers Leviathan dans Linux

Mar 13, 2025 pm 12:11 PM

Introduction Dans le domaine de Linux, où la ligne de commande est souvent la boussole par laquelle nous naviguons, la gestion efficace de l'espace disque est cruciale. Que vous naviguiez à travers des projets personnels ou que vous dirigeiez le navire O

Comment répertorier ou vérifier tous les noyaux Linux installés à partir de la ligne de commande

Mar 23, 2025 am 10:43 AM

Comment répertorier ou vérifier tous les noyaux Linux installés à partir de la ligne de commande

Mar 23, 2025 am 10:43 AM

Le noyau Linux est le composant central d'un système d'exploitation GNU / Linux. Développé par Linus Torvalds en 1991, il s'agit d'un noyau Unix, monolithique, monolithique, modulaire et multitâche. Dans Linux, il est possible d'installer plusieurs noyaux sur un chant

Comment taper le symbole de roupies indien dans Ubuntu Linux

Mar 22, 2025 am 10:39 AM

Comment taper le symbole de roupies indien dans Ubuntu Linux

Mar 22, 2025 am 10:39 AM

Ce bref guide explique comment taper le symbole de roupies indien dans les systèmes d'exploitation Linux. L'autre jour, je voulais taper "Indian Rupee Symbol (₹)" dans un document Word. Mon clavier a un symbole de roupie dessus, mais je ne sais pas comment le taper. Après

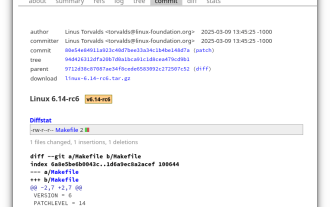

Linux Kernel 6.14 RC6 Sortie

Mar 24, 2025 am 10:21 AM

Linux Kernel 6.14 RC6 Sortie

Mar 24, 2025 am 10:21 AM

Linus Torvalds a publié Linux Kernel 6.14 Release Candidate 6 (RC6), ne signalant aucun problème significatif et en gardant la sortie sur la bonne voie. Le changement le plus notable dans cette mise à jour traite d'un problème de signature de microcode AMD, tandis que le reste des mises à jour

Les 8 meilleurs clients SSH pour Linux

Mar 15, 2025 am 11:06 AM

Les 8 meilleurs clients SSH pour Linux

Mar 15, 2025 am 11:06 AM

Recommandé 8 meilleurs clients SSH pour le système Linux SSH (Secure Shell Protocol) est un protocole réseau chiffré utilisé pour exécuter en toute sécurité les services réseau sur un réseau non sécurisé. Il s'agit d'une partie importante de la gestion des serveurs modernes et offre un accès à distance sécurisé au système. Les clients SSH (applications qui utilisent le protocole SSH) sont un outil indispensable pour les administrateurs système, les développeurs et les professionnels de l'informatique. La gestion des serveurs à distance est courante dans le monde Linux, et le choix du bon client SSH est crucial. Cet article discutera de 8 meilleurs clients SSH pour Linux. Critères de sélection Lors du choix du meilleur client SSH pour Linux, les facteurs suivants doivent être pris en compte: Performance: vitesse et efficacité des clients SSH