Tutoriel système

Tutoriel système

Linux

Linux

Sécuriser votre forteresse numérique implémentant un chiffrement du système de fichiers Linux avec Luks et EcryptFS

Sécuriser votre forteresse numérique implémentant un chiffrement du système de fichiers Linux avec Luks et EcryptFS

Sécuriser votre forteresse numérique implémentant un chiffrement du système de fichiers Linux avec Luks et EcryptFS

À l'ère numérique, la sécurité des données est devenue la principale préoccupation pour les particuliers et les organisations. À mesure que les cyber-menaces se développent à un rythme étonnant, la protection des informations sensibles n'est pas seulement une priorité, mais aussi une mesure nécessaire. Linux est connu pour ses puissantes fonctionnalités de sécurité, et il fournit des outils de cryptage de système de fichiers puissants: LUKS (paramètres de clés unifiés Linux) et EcryptFS. Ces outils offrent une protection de sécurité multicouche pour les données statiques, garantissant que des informations confidentielles restent confidentielles même si elles tombent entre les mains de mauvaises personnes. Cet article explorera LUKS et ECRYPTFS pour clarifier leurs mécanismes, avantages et applications pratiques.

Bases du chiffrement du système de fichiers

Le chiffrement du système de fichiers est un moyen de crypter tous les fichiers du système de fichiers pour protéger les données contre l'accès non autorisé. Il s'agit de convertir des données en un format codé qui ne peut être accessible ou décrypté à l'aide de la clé ou du mot de passe correct. Cette mesure de sécurité est essentielle pour protéger les données sensibles, y compris les informations personnelles, les dossiers financiers et les documents confidentiels.

Le cryptage peut être symétrique, où la même clé est utilisée pour le cryptage et le décryptage; ou il peut être asymétrique, impliquant une paire de clés pour le cryptage et le décryptage des données. Pour le chiffrement du système de fichiers, le chiffrement symétrique est souvent utilisé car il est plus efficace lors du traitement de grandes quantités de données.

Ouvrez le coffre-fort: Introduction à Luks

LUKS est la norme pour le chiffrement du disque dur Linux. En fournissant un moyen unifié et sécurisé de gérer les clés de chiffrement du disque, LUKS permet aux utilisateurs de crypter des volumes entiers, ce qui en fait une solution idéale pour protéger les données sur les disques durs, les SSD ou les supports de stockage amovibles.

Caractéristiques clés des luks

- Gestion des clés: LUKS prend en charge plusieurs clés de cryptage, permettant des politiques de gestion des clés flexibles.

- Sécurité des mots de passe: Les utilisateurs peuvent accéder aux volumes cryptés via des mots de passe, LUKS permet à plusieurs mots de passe pour décrypter un seul volume.

- Compatibilité: LUKS est largement pris en charge dans diverses distributions Linux, assurant la compatibilité et la facilité d'utilisation.

Comment fonctionnent les LUKS LUKS en configurant les conteneurs chiffrés sur des volumes de disque. Lorsque les utilisateurs souhaitent accéder aux données, ils doivent fournir le mot de passe correct pour déverrouiller le conteneur. LUKS utilise des algorithmes de chiffrement symétriques pour crypter l'intégralité du système de fichiers, y compris les noms de fichiers, les structures de répertoire et le contenu des fichiers.

Bouclier invisible: Introduction à Ecryptfs

ECryptFS est une méthode opposée au chiffrement du système de fichiers, en se concentrant sur le chiffrement au niveau du fichier plutôt que sur le chiffrement au niveau du volume. Il s'exécute en tant que système de fichiers "qui se chevauchent", ce qui signifie qu'il est superposé au-dessus d'un système de fichiers existant, cryptant le fichier séparément lorsqu'il est écrit sur le disque.

Caractéristiques clés des Ecryptfs

- Encryption transparente: ECryptFS peut s'exécuter de manière transparente, en cryptant et en décryptant les fichiers dynamiquement sans intervention de l'utilisateur.

- Flexibilité: Il permet le chiffrement de répertoires ou de fichiers spécifiques, ce qui en fait un choix universel pour les utilisateurs ayant diverses exigences de chiffrement.

- Performance: En cryptant les fichiers séparément, les ECryptFS peuvent fournir de meilleures performances lorsque seul un sous-ensemble de fichiers est nécessaire pour crypter.

Comment fonctionne EcryptFS ECRYPTFS utilise un algorithme de chiffrement symétrique pour crypter une clé unique pour chaque fichier. Le fichier chiffré est stocké dans un système de fichiers existant et l'en-tête de métadonnées est ajouté à chaque fichier, stockant des informations de chiffrement, telles qu'une clé de chiffrement de fichiers, qui est elle-même cryptée à l'aide du mot de passe de l'utilisateur.

Comparaison entre LUKS et Ecryptfs

Considérez les facteurs suivants lors du choix entre LUKS et ECRYPTFS:

- Plage de chiffrement: luks crypte tout le volume, qui est très adapté à une sécurité complète. EcryptFS convient pour chiffrer des fichiers ou des répertoires spécifiques.

- Performance: LUKS peut légèrement affecter les performances du système en raison du volume entier crypté. Pour certaines exigences de cryptage, EcryptFS offre de meilleures performances.

- Facile à utiliser: LUKS est simple à crypter l'ensemble du disque, tandis que EcryptFS offre une flexibilité pour un cryptage ciblé sans avoir besoin de crypter l'ensemble du disque.

Implémentez LUKS

La configuration des LUKS consiste à créer des volumes cryptés, à les formater et à les monter pour une utilisation. Ce processus sélectionne d'abord le disque ou la partition, puis initialise le volume LUKS à l'aide de la commande cryptsetup. Après avoir réglé le mot de passe, vous pouvez utiliser le système de fichiers pour formater et monter le volume. La sauvegarde régulière des en-têtes LUKS est cruciale pour la récupération des données en cas de corruption des données.

en utilisant ecryptfs

La configuration ECryptFS implique généralement l'utilisation du script EvictFS-SetUp-Private, qui crée un répertoire privé pour les fichiers cryptés. Les fichiers déplacés vers ce répertoire sont automatiquement cryptés et l'accès nécessite une authentification à l'aide des informations d'identification de connexion de l'utilisateur. La gestion des ECRYPTFS implique la compréhension du processus de montage et de désinstallation, garantissant que les données sont accessibles uniquement en cas de besoin.

Notes avancées et meilleures pratiques

Bien que les LUKS et les EcryptFS offrent de puissantes capacités de chiffrement, il est crucial de comprendre leurs caractéristiques avancées et leurs défauts potentiels. Par exemple, l'espace de commutation chiffré est essentiel pour le chiffrement complet du système, et un système de démarrage double peut nécessiter une configuration supplémentaire. Les sauvegardes régulières, la compréhension de l'impact des mots de passe manquants et le maintien du logiciel de chiffrement sont essentiels pour maintenir l'intégrité et l'accessibilité des données cryptées.

Conclusion

Dans le vaste champ d'informations numériques, l'utilisation du chiffrement du système de fichiers pour protéger les données, c'est comme consolider une forteresse numérique. LUKS et ECRYPTFS fournissent des solutions puissantes et flexibles qui répondent à une variété de besoins de sécurité. Que ce soit en utilisant LUKS pour protéger l'ensemble de votre disque ou l'utilisation d'ECryptFS pour crypter sélectivement les fichiers, la compréhension et la mise en œuvre de ces outils peut protéger vos actifs numériques contre l'accès non autorisé. Au fur et à mesure que les cybermenaces se développent, nos défenses devraient également, et avec Luks et EcryptFS, les utilisateurs de Linux peuvent protéger pleinement leur domaine numérique.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Maîtriser la manipulation du texte avec la commande SED

Mar 16, 2025 am 09:48 AM

Maîtriser la manipulation du texte avec la commande SED

Mar 16, 2025 am 09:48 AM

L'interface de ligne de commande Linux fournit une multitude d'outils de traitement de texte, l'un des outils les plus puissants est la commande SED. SED est l'abréviation de Stream Editor, un outil multifonctionnel qui permet un traitement complexe des fichiers texte et des flux. Qu'est-ce que SED? SED est un éditeur de texte non interactif qui fonctionne sur des entrées de pipeline ou des fichiers texte. En fournissant des directives, vous pouvez le laisser modifier et traiter le texte dans un fichier ou un flux. Les cas d'utilisation les plus courants de SED incluent la sélection du texte, le remplacement du texte, la modification des fichiers d'origine, l'ajout de lignes au texte ou la suppression des lignes du texte. Il peut être utilisé à partir de la ligne de commande dans Bash et d'autres shells de ligne de commande. Syntaxe de commande SED sed

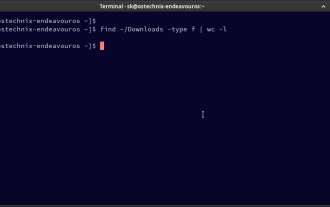

Comment compter les fichiers et les répertoires dans Linux: un guide pour débutant

Mar 19, 2025 am 10:48 AM

Comment compter les fichiers et les répertoires dans Linux: un guide pour débutant

Mar 19, 2025 am 10:48 AM

Compter efficacement les fichiers et les dossiers dans Linux: un guide complet Savoir compter rapidement les fichiers et les répertoires dans Linux est crucial pour les administrateurs système et toute personne qui gère les grands ensembles de données. Ce guide démontre en utilisant la commande simple-L

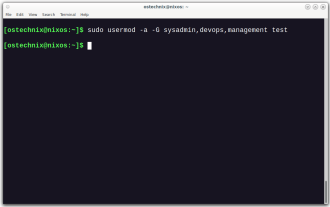

Comment ajouter un utilisateur à plusieurs groupes dans Linux

Mar 18, 2025 am 11:44 AM

Comment ajouter un utilisateur à plusieurs groupes dans Linux

Mar 18, 2025 am 11:44 AM

La gestion efficace des comptes d'utilisateurs et des abonnements de groupe est crucial pour l'administration du système Linux / Unix. Cela garantit un contrôle approprié des ressources et des données. Ce tutoriel détaille comment ajouter un utilisateur à plusieurs groupes dans les systèmes Linux et Unix. Nous

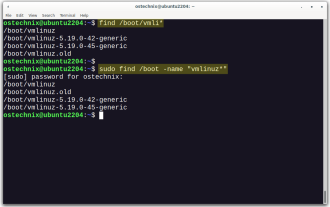

Comment répertorier ou vérifier tous les noyaux Linux installés à partir de la ligne de commande

Mar 23, 2025 am 10:43 AM

Comment répertorier ou vérifier tous les noyaux Linux installés à partir de la ligne de commande

Mar 23, 2025 am 10:43 AM

Le noyau Linux est le composant central d'un système d'exploitation GNU / Linux. Développé par Linus Torvalds en 1991, il s'agit d'un noyau Unix, monolithique, monolithique, modulaire et multitâche. Dans Linux, il est possible d'installer plusieurs noyaux sur un chant

Comment taper le symbole de roupies indien dans Ubuntu Linux

Mar 22, 2025 am 10:39 AM

Comment taper le symbole de roupies indien dans Ubuntu Linux

Mar 22, 2025 am 10:39 AM

Ce bref guide explique comment taper le symbole de roupies indien dans les systèmes d'exploitation Linux. L'autre jour, je voulais taper "Indian Rupee Symbol (₹)" dans un document Word. Mon clavier a un symbole de roupie dessus, mais je ne sais pas comment le taper. Après

Localisation des fichiers Leviathan dans Linux

Mar 13, 2025 pm 12:11 PM

Localisation des fichiers Leviathan dans Linux

Mar 13, 2025 pm 12:11 PM

Introduction Dans le domaine de Linux, où la ligne de commande est souvent la boussole par laquelle nous naviguons, la gestion efficace de l'espace disque est cruciale. Que vous naviguiez à travers des projets personnels ou que vous dirigeiez le navire O

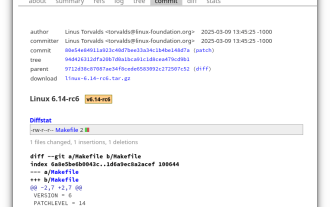

Linux Kernel 6.14 RC6 Sortie

Mar 24, 2025 am 10:21 AM

Linux Kernel 6.14 RC6 Sortie

Mar 24, 2025 am 10:21 AM

Linus Torvalds a publié Linux Kernel 6.14 Release Candidate 6 (RC6), ne signalant aucun problème significatif et en gardant la sortie sur la bonne voie. Le changement le plus notable dans cette mise à jour traite d'un problème de signature de microcode AMD, tandis que le reste des mises à jour

Les 8 meilleurs clients SSH pour Linux

Mar 15, 2025 am 11:06 AM

Les 8 meilleurs clients SSH pour Linux

Mar 15, 2025 am 11:06 AM

Recommandé 8 meilleurs clients SSH pour le système Linux SSH (Secure Shell Protocol) est un protocole réseau chiffré utilisé pour exécuter en toute sécurité les services réseau sur un réseau non sécurisé. Il s'agit d'une partie importante de la gestion des serveurs modernes et offre un accès à distance sécurisé au système. Les clients SSH (applications qui utilisent le protocole SSH) sont un outil indispensable pour les administrateurs système, les développeurs et les professionnels de l'informatique. La gestion des serveurs à distance est courante dans le monde Linux, et le choix du bon client SSH est crucial. Cet article discutera de 8 meilleurs clients SSH pour Linux. Critères de sélection Lors du choix du meilleur client SSH pour Linux, les facteurs suivants doivent être pris en compte: Performance: vitesse et efficacité des clients SSH