base de données

base de données

tutoriel mysql

tutoriel mysql

Comment utiliser la fonction de journalisation d'audit de MySQL pour la conformité à la sécurité?

Comment utiliser la fonction de journalisation d'audit de MySQL pour la conformité à la sécurité?

Comment utiliser la fonction de journalisation d'audit de MySQL pour la conformité à la sécurité?

Comment utiliser la fonction de journalisation d'audit de MySQL pour la conformité à la sécurité?

Pour tirer parti de la fonction de journalisation d'audit de MySQL pour la conformité à la sécurité, vous devez comprendre comment l'activer et le configurer correctement. Le plugin de journal d'audit de MySQL est spécialement conçu pour enregistrer qui a fait quoi et quand, en fournissant des journaux détaillés qui sont cruciaux pour maintenir les normes de sécurité.

-

Activer le plugin de journal d'audit : la première étape consiste à s'assurer que le plugin de journal d'audit est installé et activé. Vous pouvez le faire en ajoutant les lignes suivantes à votre fichier de configuration MySQL (généralement

my.cnfoumy.ini):<code>[mysqld] plugin-load-add = audit_log.so audit_log_format = JSON</code>

Copier après la connexionRedémarrez le serveur MySQL après avoir apporté ces modifications.

-

Configurer les paramètres du journal d'audit : ajustez les paramètres en fonction de vos besoins de sécurité. Les paramètres clés comprennent:

-

audit_log_policy: détermine quelles activités sont enregistrées. Les options incluentALL,LOGINS,QUERIESetNONE. -

audit_log_file: spécifie le chemin d'accès où le fichier journal sera stocké. -

audit_log_rotate_on_size: définit la taille maximale du fichier journal avant qu'il ne tourne.

Vous pouvez les définir en utilisant des commandes SQL comme:

<code class="sql">SET GLOBAL audit_log_policy = 'ALL'; SET GLOBAL audit_log_file = '/path/to/audit.log'; SET GLOBAL audit_log_rotate_on_size = '10M';</code>

Copier après la connexion -

- Surveillez et analysez les journaux : examinez régulièrement les journaux d'audit pour garantir la conformité. Utilisez des outils ou des scripts pour analyser les journaux formés par JSON pour des événements de sécurité spécifiques.

En suivant ces étapes, vous pouvez utiliser efficacement la fonction de journalisation d'audit de MySQL pour améliorer vos efforts de conformité de sécurité.

Quelles normes de sécurité spécifiques les journaux d'audit MySQL peuvent-ils aider à répondre?

Les journaux d'audit MySQL peuvent aider à répondre à plusieurs normes de sécurité et exigences réglementaires spécifiques, notamment:

- PCI DSS (Norme de sécurité des données de l'industrie des cartes de paiement) : Les journaux d'audit peuvent être utilisés pour suivre l'accès aux données du titulaire de carte, qui est cruciale pour la conformité avec PCI DSS. Plus précisément, il aide à répondre aux exigences telles que les exigences 10 (suivre et surveiller tous les accès aux ressources réseau et aux données du titulaire de carte).

- HIPAA (Health Insurance Portability and Accountability Act) : Pour les organisations de soins de santé, les journaux d'audit MySQL peuvent aider à suivre l'accès aux informations de santé électroniques protégées (EPHI), en aidant la conformité à la règle de sécurité de HIPAA.

- RGPD (règlement général sur la protection des données) : les journaux d'audit MySQL peuvent contribuer à répondre aux exigences du RGPD liées à la protection et à la confidentialité des données, telles que l'article 30 (enregistrements des activités de traitement).

- SOX (Sarbanes-Oxley Act) : Pour les institutions financières, les journaux d'audit peuvent fournir les enregistrements nécessaires pour se conformer aux SOX, en particulier pour assurer l'intégrité des données financières et des contrôles informatiques.

En mettant en œuvre et en maintenant les journaux d'audit MySQL, les organisations peuvent rassembler les preuves et la documentation nécessaires pour respecter efficacement ces normes.

Comment puis-je configurer les journaux d'audit MySQL pour suivre les activités utilisateur spécifiques?

Pour configurer les journaux d'audit MySQL pour suivre les activités utilisateur spécifiques, vous devez affiner les paramètres du plugin de journal d'audit pour capturer les événements souhaités. Voici comment vous pouvez le faire:

-

Définissez la politique d'audit : décidez quelles activités vous souhaitez surveiller. MySQL vous permet de définir l'

audit_log_policypour suivre des événements spécifiques. Par exemple, si vous souhaitez suivre uniquement les connexions et les requêtes:<code class="sql">SET GLOBAL audit_log_policy = 'LOGINS,QUERIES';</code>

Copier après la connexion -

Filtre par utilisateur : vous pouvez filtrer les journaux par des utilisateurs spécifiques à l'aide des options

audit_log_include_usersetaudit_log_exclude_users. Par exemple, pour suivre uniquement les activités de l'adminutilisateur:<code class="sql">SET GLOBAL audit_log_include_users = 'admin';</code>

Copier après la connexion -

Filtre par base de données et table : si vous devez suivre les activités spécifiques à certaines bases de données ou tables, utilisez

audit_log_include_databasesetaudit_log_include_tables. Par exemple:<code class="sql">SET GLOBAL audit_log_include_databases = 'mydatabase'; SET GLOBAL audit_log_include_tables = 'mytable';</code>

Copier après la connexion -

Filtrage avancé : MySQL prend également en charge le filtrage plus avancé à l'aide de l'

audit_log_filter_idet la création de filtres personnalisés. Vous pouvez définir des filtres personnalisés à l'aide de la tableaudit_log_filter. Par exemple, pour créer un filtre qui enregistre uniquement les instructionsSELECTsurmytable:<code class="sql">INSERT INTO audit_log_filter(name, filter) VALUES ('select_on_mytable', '{ "filter": { "class": "select", "table": "mytable" } }'); SET GLOBAL audit_log_filter_id = (SELECT id FROM audit_log_filter WHERE name = 'select_on_mytable');</code>Copier après la connexion

En adaptant les paramètres du journal d'audit de cette manière, vous pouvez vous assurer que MySQL capture les activités utilisateur spécifiques que vous devez surveiller pour la conformité et la sécurité.

Comment assurer l'intégrité et la sécurité des journaux d'audit MySQL?

Assurer l'intégrité et la sécurité des journaux d'audit MySQL est crucial pour maintenir leur fiabilité en tant qu'outil de sécurité et de conformité. Voici des étapes que vous pouvez prendre pour protéger ces journaux:

- Sécurisez les fichiers journaux : stockez les journaux d'audit dans un emplacement sécurisé, idéalement sur un serveur séparé avec un accès restreint. Utilisez les autorisations du système de fichiers pour limiter l'accès au personnel autorisé uniquement.

- Cryptage : crypter les fichiers journaux au repos et en transit. MySQL ne fournit pas de chiffrement intégré pour les journaux d'audit, vous devrez donc peut-être utiliser des outils ou des services externes pour crypter les journaux avant d'être écrits sur le disque.

- Stockage immuable : utilisez des solutions de stockage écrites, lecture-masque (ver) pour empêcher la falsification des journaux. Des solutions comme AWS S3 avec verrouillage d'objet peuvent être utilisées pour s'assurer que les journaux ne peuvent pas être modifiés ou supprimés une fois écrits.

- Sauvegarde régulière : implémentez une stratégie de sauvegarde de routine pour garantir que les journaux sont conservés même en cas de perte de données ou de corruption. Stockez les sauvegardes dans un emplacement sécurisé et hors site.

- Surveillance et alerte du journal : déployez une solution de surveillance des journaux pour détecter tout accès ou modification suspect aux journaux d'audit. Configurez des alertes pour informer les équipes de sécurité des problèmes potentiels en temps réel.

- Audit les auditeurs : Audit périodiquement l'accès et les activités du personnel qui ont accès aux journaux d'audit pour prévenir les menaces d'initiés.

- Vérification de l'intégrité : utilisez des sommes de contrôle ou des signatures numériques pour vérifier l'intégrité des journaux d'audit. Vous pouvez scripter des vérifications périodiques pour vous assurer que les journaux n'ont pas été falsifiés.

En suivant ces pratiques, vous pouvez améliorer considérablement l'intégrité et la sécurité de vos journaux d'audit MySQL, en vous assurant qu'ils restent un outil fiable pour la conformité et la surveillance de la sécurité.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Quand une analyse de table complète pourrait-elle être plus rapide que d'utiliser un index dans MySQL?

Apr 09, 2025 am 12:05 AM

Quand une analyse de table complète pourrait-elle être plus rapide que d'utiliser un index dans MySQL?

Apr 09, 2025 am 12:05 AM

La numérisation complète de la table peut être plus rapide dans MySQL que l'utilisation d'index. Les cas spécifiques comprennent: 1) le volume de données est petit; 2) Lorsque la requête renvoie une grande quantité de données; 3) Lorsque la colonne d'index n'est pas très sélective; 4) Lorsque la requête complexe. En analysant les plans de requête, en optimisant les index, en évitant le sur-index et en maintenant régulièrement des tables, vous pouvez faire les meilleurs choix dans les applications pratiques.

Puis-je installer mysql sur Windows 7

Apr 08, 2025 pm 03:21 PM

Puis-je installer mysql sur Windows 7

Apr 08, 2025 pm 03:21 PM

Oui, MySQL peut être installé sur Windows 7, et bien que Microsoft ait cessé de prendre en charge Windows 7, MySQL est toujours compatible avec lui. Cependant, les points suivants doivent être notés lors du processus d'installation: téléchargez le programme d'installation MySQL pour Windows. Sélectionnez la version appropriée de MySQL (communauté ou entreprise). Sélectionnez le répertoire d'installation et le jeu de caractères appropriés pendant le processus d'installation. Définissez le mot de passe de l'utilisateur racine et gardez-le correctement. Connectez-vous à la base de données pour les tests. Notez les problèmes de compatibilité et de sécurité sur Windows 7, et il est recommandé de passer à un système d'exploitation pris en charge.

MySQL: Concepts simples pour l'apprentissage facile

Apr 10, 2025 am 09:29 AM

MySQL: Concepts simples pour l'apprentissage facile

Apr 10, 2025 am 09:29 AM

MySQL est un système de gestion de base de données relationnel open source. 1) Créez une base de données et des tables: utilisez les commandes CreateDatabase et CreateTable. 2) Opérations de base: insérer, mettre à jour, supprimer et sélectionner. 3) Opérations avancées: jointure, sous-requête et traitement des transactions. 4) Compétences de débogage: vérifiez la syntaxe, le type de données et les autorisations. 5) Suggestions d'optimisation: utilisez des index, évitez de sélectionner * et utilisez les transactions.

Mysql et Mariadb peuvent-ils coexister

Apr 08, 2025 pm 02:27 PM

Mysql et Mariadb peuvent-ils coexister

Apr 08, 2025 pm 02:27 PM

MySQL et MARIADB peuvent coexister, mais doivent être configurés avec prudence. La clé consiste à allouer différents numéros de port et répertoires de données à chaque base de données et ajuster les paramètres tels que l'allocation de mémoire et la taille du cache. La mise en commun de la connexion, la configuration des applications et les différences de version doivent également être prises en compte et doivent être soigneusement testées et planifiées pour éviter les pièges. L'exécution de deux bases de données simultanément peut entraîner des problèmes de performances dans les situations où les ressources sont limitées.

La relation entre l'utilisateur de MySQL et la base de données

Apr 08, 2025 pm 07:15 PM

La relation entre l'utilisateur de MySQL et la base de données

Apr 08, 2025 pm 07:15 PM

Dans la base de données MySQL, la relation entre l'utilisateur et la base de données est définie par les autorisations et les tables. L'utilisateur a un nom d'utilisateur et un mot de passe pour accéder à la base de données. Les autorisations sont accordées par la commande Grant, tandis que le tableau est créé par la commande Create Table. Pour établir une relation entre un utilisateur et une base de données, vous devez créer une base de données, créer un utilisateur, puis accorder des autorisations.

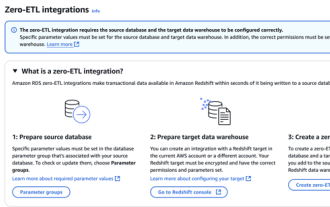

Intégration RDS MySQL avec Redshift Zero ETL

Apr 08, 2025 pm 07:06 PM

Intégration RDS MySQL avec Redshift Zero ETL

Apr 08, 2025 pm 07:06 PM

Simplification de l'intégration des données: AmazonrDSMysQL et l'intégration Zero ETL de Redshift, l'intégration des données est au cœur d'une organisation basée sur les données. Les processus traditionnels ETL (extrait, converti, charge) sont complexes et prennent du temps, en particulier lors de l'intégration de bases de données (telles que AmazonrDSMysQL) avec des entrepôts de données (tels que Redshift). Cependant, AWS fournit des solutions d'intégration ETL Zero qui ont complètement changé cette situation, fournissant une solution simplifiée et à temps proche pour la migration des données de RDSMySQL à Redshift. Cet article plongera dans l'intégration RDSMYSQL ZERO ETL avec Redshift, expliquant comment il fonctionne et les avantages qu'il apporte aux ingénieurs de données et aux développeurs.

Laravel Eloquent Orm dans Bangla Partial Model Search)

Apr 08, 2025 pm 02:06 PM

Laravel Eloquent Orm dans Bangla Partial Model Search)

Apr 08, 2025 pm 02:06 PM

Laravelelognent Model Retrieval: Faconttement l'obtention de données de base de données Eloquentorm fournit un moyen concis et facile à comprendre pour faire fonctionner la base de données. Cet article présentera en détail diverses techniques de recherche de modèles éloquentes pour vous aider à obtenir efficacement les données de la base de données. 1. Obtenez tous les enregistrements. Utilisez la méthode All () pour obtenir tous les enregistrements dans la table de base de données: usApp \ Modèles \ Post; $ poters = post :: all (); Cela rendra une collection. Vous pouvez accéder aux données à l'aide de Foreach Loop ou d'autres méthodes de collecte: ForEach ($ PostsAs $ POST) {echo $ post->

MySQL: la facilité de gestion des données pour les débutants

Apr 09, 2025 am 12:07 AM

MySQL: la facilité de gestion des données pour les débutants

Apr 09, 2025 am 12:07 AM

MySQL convient aux débutants car il est simple à installer, puissant et facile à gérer les données. 1. Installation et configuration simples, adaptées à une variété de systèmes d'exploitation. 2. Prise en charge des opérations de base telles que la création de bases de données et de tables, d'insertion, d'interrogation, de mise à jour et de suppression de données. 3. Fournir des fonctions avancées telles que les opérations de jointure et les sous-questionnaires. 4. Les performances peuvent être améliorées par l'indexation, l'optimisation des requêtes et le partitionnement de la table. 5. Prise en charge des mesures de sauvegarde, de récupération et de sécurité pour garantir la sécurité et la cohérence des données.