développement back-end

développement back-end

tutoriel php

tutoriel php

Explication complète des vulnérabilités PHP (2) - attaque par injection de commandes.

Explication complète des vulnérabilités PHP (2) - attaque par injection de commandes.

Explication complète des vulnérabilités PHP (2) - attaque par injection de commandes.

Dec 22, 2016 am 09:09 AMAttaque par injection de commandes

Les 5 fonctions suivantes peuvent être utilisées en PHP pour exécuter des applications ou des fonctions externes

system, exec, passthru, shell_exec, "(même fonction que shell_exec)

Prototype de fonction

string system(string command, int &return_var)

command La commande à exécuter

return_var stocke la valeur d'état après l'exécution de la commande exécutée

string exec (commande de chaîne, tableau &sortie, int &return_var)

commande La commande à exécuter

sortie Obtenez chaque ligne de sortie de chaîne en exécutant la commande

return_var stocke la valeur d'état après l'exécution de la commande

void passthru (string command, int &return_var)

command La commande à exécuter

return_var stocke la valeur d'état après avoir exécuté la commande

string shell_exec (string command)

command commande à exécuter

Instance de vulnérabilité

Exemple 1 :

命令注入攻击

PHP中可以使用下列5个函数来执行外部的应用程序或函数

system、exec、passthru、shell_exec、“(与shell_exec功能相同)

函数原型

string system(string command, int &return_var)

command 要执行的命令

return_var 存放执行命令的执行后的状态值

string exec (string command, array &output, int &return_var)

command 要执行的命令

output 获得执行命令输出的每一行字符串

return_var 存放执行命令后的状态值

void passthru (string command, int &return_var)

command 要执行的命令

return_var 存放执行命令后的状态值

string shell_exec (string command)

command 要执行的命令

漏洞实例

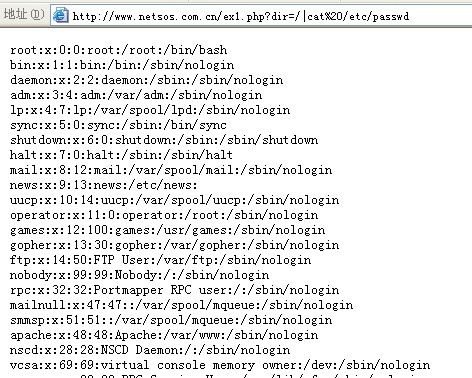

例1:Nous soumettons http ://www.sectop.com/ex1.php?dir=| cat /etc/passwd

Après soumission, la commande devient system("ls -al | cat /etc/ passwd");

attaque par injection d'évaluation

La fonction eval exécute les paramètres de chaîne d'entrée en tant que code de programme PHP

Prototype de fonction :

mixed eval(string code_str) // L'injection d'évaluation se produit généralement lorsque l'attaquant peut contrôler la chaîne d'entrée

Lorsque nous soumettons http://www. .com/ex2.php?arg=phpinfo();La vulnérabilité survient;

Fonction dynamique

php

func A()

{

faire quelque chose();

}

func B()

{

faire quelque chose( 🎜> }

if (isset($_GET["func" ]) )

{

$myfunc = $_GET["func"];

echo $myfunc();

?>

L'intention initiale du programmeur est d'appeler dynamiquement les fonctions A et B, puis nous soumettons la http://www.sectop.com/ex.php?func=phpinfo génération de vulnérabilité

Méthodes de prévention

1. Essayez de ne pas exécuter de commandes externes

2. Utilisez des fonctions personnalisées ou des bibliothèques de fonctions pour remplacer les fonctions des commandes externes

3. Utilisez la fonction escapeshellarg pour traiter les paramètres de commande

.4. Utilisez safe_mode_exec_dir pour spécifier le chemin du fichier exécutable

La fonction esacpeshellarg échappera à tous les caractères provoquant la fin des paramètres ou des commandes, guillemets simples "'", remplacés par "'", doubles. guillemets """ , remplacez par """, remplacez le point-virgule ";" par ";"

Utilisez safe_mode_exec_dir pour spécifier le chemin du fichier exécutable. Vous pouvez mettre les commandes que vous utiliserez dans ce chemin. advance

safe_mode = On

safe_mode_exec_dir = /usr/local/php/bin/

Ce qui précède est l'explication complète des vulnérabilités PHP (2) - attaque par injection de commande. Pour plus de contenu connexe, veuillez prêter attention à PHP Chinese Net (www.php.cn) !

Article chaud

Outils chauds Tags

Article chaud

Tags d'article chaud

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

11 meilleurs scripts de raccourcissement d'URL PHP (gratuit et premium)

Mar 03, 2025 am 10:49 AM

11 meilleurs scripts de raccourcissement d'URL PHP (gratuit et premium)

Mar 03, 2025 am 10:49 AM

11 meilleurs scripts de raccourcissement d'URL PHP (gratuit et premium)

Travailler avec les données de session Flash dans Laravel

Mar 12, 2025 pm 05:08 PM

Travailler avec les données de session Flash dans Laravel

Mar 12, 2025 pm 05:08 PM

Travailler avec les données de session Flash dans Laravel

Construisez une application React avec un Laravel Back End: Partie 2, React

Mar 04, 2025 am 09:33 AM

Construisez une application React avec un Laravel Back End: Partie 2, React

Mar 04, 2025 am 09:33 AM

Construisez une application React avec un Laravel Back End: Partie 2, React

Misque de réponse HTTP simplifié dans les tests Laravel

Mar 12, 2025 pm 05:09 PM

Misque de réponse HTTP simplifié dans les tests Laravel

Mar 12, 2025 pm 05:09 PM

Misque de réponse HTTP simplifié dans les tests Laravel

Curl dans PHP: Comment utiliser l'extension PHP Curl dans les API REST

Mar 14, 2025 am 11:42 AM

Curl dans PHP: Comment utiliser l'extension PHP Curl dans les API REST

Mar 14, 2025 am 11:42 AM

Curl dans PHP: Comment utiliser l'extension PHP Curl dans les API REST

12 meilleurs scripts de chat PHP sur Codecanyon

Mar 13, 2025 pm 12:08 PM

12 meilleurs scripts de chat PHP sur Codecanyon

Mar 13, 2025 pm 12:08 PM

12 meilleurs scripts de chat PHP sur Codecanyon

Annonce de l'enquête sur la situation en 2025 PHP

Mar 03, 2025 pm 04:20 PM

Annonce de l'enquête sur la situation en 2025 PHP

Mar 03, 2025 pm 04:20 PM

Annonce de l'enquête sur la situation en 2025 PHP