développement back-end

développement back-end

tutoriel php

tutoriel php

Explication complète des vulnérabilités PHP (5) - Attaque par injection SQL

Explication complète des vulnérabilités PHP (5) - Attaque par injection SQL

Explication complète des vulnérabilités PHP (5) - Attaque par injection SQL

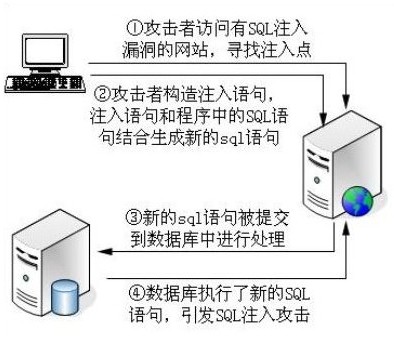

L'attaque par injection SQL (SQL Injection) se produit lorsque l'attaquant soumet une instruction SQL soigneusement construite dans le formulaire et modifie l'instruction SQL d'origine. Si le programme Web ne vérifie pas les données soumises, cela provoquera une attaque par injection SQL.

Étapes générales des attaques par injection SQL :

1. L'attaquant visite un site présentant des vulnérabilités d'injection SQL et recherche le point d'injection

2. L'attaquant construit une instruction d'injection. et injecte l'instruction Combinée avec l'instruction SQL dans le programme pour générer une nouvelle instruction SQL

3. La nouvelle instruction SQL est soumise à la base de données pour traitement

4. Instruction SQL, provoquant une attaque par injection SQL

Instance

Base de données

CREATE TABLE `postmessage` ( `id` int(11) NOT NULL auto_increment, `subject` varchar(60) NOT NULL default ”, `name` varchar(40) NOT NULL default ”, `email` varchar(25) NOT NULL default ”, `question` mediumtext NOT NULL, `postdate` datetime NOT NULL default ’0000-00-00 00:00:00′, PRIMARY KEY (`id`) ) ENGINE=MyISAM DEFAULT CHARSET=gb2312 COMMENT=’运用者的留言’ AUTO_INCREMENT=69 ; grant all privileges on ch3.* to ‘sectop’@localhost identified by ’123456′; //add.php 插入留言 //list.php 留言列表 //show.php 显示留言

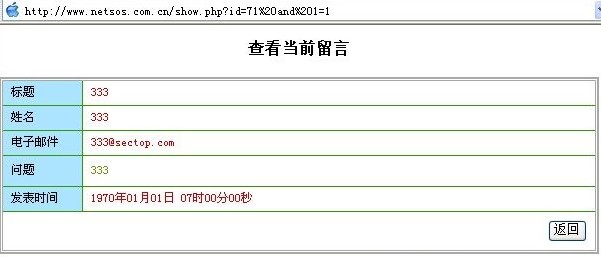

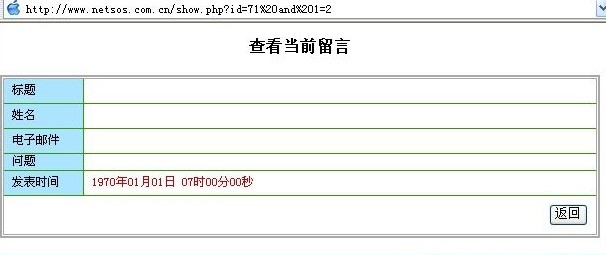

Page http://www.netsos.com. cn/show.php? id=71 Il y a peut-être un point d'injection, testons

http://www.netsos.com.cn/show.php?id=71 et 1=1

L'enregistrement a été interrogé une fois, mais pas une seule fois. Jetons un coup d'œil au code source

//show.php. lignes 12-15

// Exécuter l'instruction de requête mysql

$query = "select * from postmessage où id = ".$_GET["id"];

$ result = mysql_query($query)

or die("Échec de l'exécution de l'instruction de requête ySQL :" . mysql_error());

Une fois l'identifiant du paramètre transmis, l'instruction SQL combinée avec la chaîne précédente est mise dans la base de données pour exécuter la requête

Soumettre et 1=1, l'instruction devient select * from postmessage où id = 71 et 1=1 Les valeurs avant et après de cette instruction. sont tous deux vrais, et le seront également après et. Renvoyez les données interrogées

Soumettre et 1=2, l'instruction devient select * from postmessage où id = 71 et 1=2 La première valeur de cette instruction. est vrai, la dernière valeur est fausse et la valeur suivante est fausse, et aucune donnée ne peut être interrogée

SQL normal La requête, après avoir parcouru l'instruction que nous avons construite, forme une attaque par injection SQL. Grâce à ce point d'injection, nous pouvons en outre obtenir des autorisations, telles que l'utilisation de l'union pour lire le mot de passe de gestion, lire les informations de la base de données ou utiliser le fichier load_file de MySQL, dans le fichier de sortie et d'autres fonctions pour pénétrer davantage.

Méthode de prévention

Paramètres entiers :

Utilisez la fonction intval pour convertir les données en entiers

Prototype de fonction

int intval(mixed var, int base)

var est la variable à convertir en entier

base, facultatif, est le numéro de base, la valeur par défaut est 10

Paramètres à virgule flottante :

Utilisez la fonction floatval ou doubleval pour convertir respectivement les paramètres à virgule flottante simple précision et double précision

Prototype de fonction

int floatval(mixed var)

var est à convertir La variable

int doubleval (var mixte)

var est la variable à convertir

Paramètre de caractère :

Utiliser la fonction addlashes pour convertir le guillemet simple " '" est converti en "'", le guillemet double """ est converti en """, la barre oblique inverse "" est convertie en "\", le caractère NULL plus la barre oblique inverse ""

Prototype de fonction

string addlashes (string str)

str est la chaîne à vérifier

Ensuite la vulnérabilité de code qui vient d'apparaître, on peut la patcher comme ça

// Exécuter l'instruction de requête MySQL

$query = "select * from postmessage où id = ".intval($_GET["id"]);

$result = mysql_query($query)

or die("Échec de l'exécution de l'instruction de requête ySQL :" . mysql_error());

S'il s'agit d'un caractère tapez, déterminez d'abord si magic_quotes_gpc peut être activé, alors qu'il ne l'est pas. Lorsque vous utilisez des barres obliques supplémentaires pour échapper aux caractères spéciaux

if(get_magic_quotes_gpc( ))

{

$var = $_GET ["var"];

}

else

{

$var = addlashes($_GET["var"]); 🎜> }

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

1662

1662

14

14

1418

1418

52

52

1311

1311

25

25

1261

1261

29

29

1234

1234

24

24

Expliquez différents types d'erreur dans PHP (avis, avertissement, erreur mortelle, erreur d'analyse).

Apr 08, 2025 am 12:03 AM

Expliquez différents types d'erreur dans PHP (avis, avertissement, erreur mortelle, erreur d'analyse).

Apr 08, 2025 am 12:03 AM

Il existe quatre principaux types d'erreur dans PHP: 1.Notice: Le moins, n'interrompra pas le programme, comme l'accès aux variables non définies; 2. AVERTISSEMENT: grave que d'avis, ne résiliera pas le programme, comme ne contenant aucun fichier; 3. FatalError: le plus grave, finira le programme, comme appeler aucune fonction; 4. PARSEERROR: ERREUR SYNTAXE, EVERA ENCORE LE PROGRAMME EST EXECULTÉ, comme oublier d'ajouter la balise de fin.

PHP et Python: comparaison de deux langages de programmation populaires

Apr 14, 2025 am 12:13 AM

PHP et Python: comparaison de deux langages de programmation populaires

Apr 14, 2025 am 12:13 AM

PHP et Python ont chacun leurs propres avantages et choisissent en fonction des exigences du projet. 1.Php convient au développement Web, en particulier pour le développement rapide et la maintenance des sites Web. 2. Python convient à la science des données, à l'apprentissage automatique et à l'intelligence artificielle, avec syntaxe concise et adaptée aux débutants.

Expliquez le hachage de mot de passe sécurisé dans PHP (par exemple, Password_Hash, Password_verify). Pourquoi ne pas utiliser MD5 ou SHA1?

Apr 17, 2025 am 12:06 AM

Expliquez le hachage de mot de passe sécurisé dans PHP (par exemple, Password_Hash, Password_verify). Pourquoi ne pas utiliser MD5 ou SHA1?

Apr 17, 2025 am 12:06 AM

Dans PHP, Password_Hash et Password_verify Les fonctions doivent être utilisées pour implémenter le hachage de mot de passe sécurisé, et MD5 ou SHA1 ne doit pas être utilisé. 1) Password_hash génère un hachage contenant des valeurs de sel pour améliorer la sécurité. 2) Password_verify Vérifiez le mot de passe et assurez-vous la sécurité en comparant les valeurs de hachage. 3) MD5 et SHA1 sont vulnérables et manquent de valeurs de sel, et ne conviennent pas à la sécurité de mot de passe moderne.

PHP en action: Exemples et applications du monde réel

Apr 14, 2025 am 12:19 AM

PHP en action: Exemples et applications du monde réel

Apr 14, 2025 am 12:19 AM

PHP est largement utilisé dans le commerce électronique, les systèmes de gestion de contenu et le développement d'API. 1) E-commerce: Utilisé pour la fonction de panier et le traitement des paiements. 2) Système de gestion du contenu: utilisé pour la génération de contenu dynamique et la gestion des utilisateurs. 3) Développement des API: Utilisé pour le développement de l'API RESTful et la sécurité de l'API. Grâce à l'optimisation des performances et aux meilleures pratiques, l'efficacité et la maintenabilité des applications PHP sont améliorées.

Quelles sont les méthodes de demande HTTP (obtenir, publier, mettre, supprimer, etc.) et quand chacune devrait être utilisée?

Apr 09, 2025 am 12:09 AM

Quelles sont les méthodes de demande HTTP (obtenir, publier, mettre, supprimer, etc.) et quand chacune devrait être utilisée?

Apr 09, 2025 am 12:09 AM

Les méthodes de demande HTTP incluent GET, Publier, Put and Delete, qui sont utilisées pour obtenir, soumettre, mettre à jour et supprimer respectivement les ressources respectivement. 1. La méthode GET est utilisée pour obtenir des ressources et convient aux opérations de lecture. 2. La méthode post-post est utilisée pour soumettre des données et est souvent utilisée pour créer de nouvelles ressources. 3. La méthode de put est utilisée pour mettre à jour les ressources et convient aux mises à jour complètes. 4. La méthode de suppression est utilisée pour supprimer les ressources et convient aux opérations de suppression.

PHP: un langage clé pour le développement Web

Apr 13, 2025 am 12:08 AM

PHP: un langage clé pour le développement Web

Apr 13, 2025 am 12:08 AM

PHP est un langage de script largement utilisé du côté du serveur, particulièrement adapté au développement Web. 1.Php peut intégrer HTML, traiter les demandes et réponses HTTP et prend en charge une variété de bases de données. 2.PHP est utilisé pour générer du contenu Web dynamique, des données de formulaire de traitement, des bases de données d'accès, etc., avec un support communautaire solide et des ressources open source. 3. PHP est une langue interprétée, et le processus d'exécution comprend l'analyse lexicale, l'analyse grammaticale, la compilation et l'exécution. 4.PHP peut être combiné avec MySQL pour les applications avancées telles que les systèmes d'enregistrement des utilisateurs. 5. Lors du débogage de PHP, vous pouvez utiliser des fonctions telles que error_reportting () et var_dump (). 6. Optimiser le code PHP pour utiliser les mécanismes de mise en cache, optimiser les requêtes de base de données et utiliser des fonctions intégrées. 7

Comment PHP gère-t-il les téléchargements de fichiers en toute sécurité?

Apr 10, 2025 am 09:37 AM

Comment PHP gère-t-il les téléchargements de fichiers en toute sécurité?

Apr 10, 2025 am 09:37 AM

PHP gère les téléchargements de fichiers via la variable de fichiers $ \ _. Les méthodes pour garantir la sécurité incluent: 1. Vérifiez les erreurs de téléchargement, 2. Vérifiez le type et la taille du fichier, 3. Empêchez l'écrasement des fichiers, 4. Déplacez les fichiers vers un emplacement de stockage permanent.

Expliquez la différence entre soi ::, parent :: et statique :: dans php oop.

Apr 09, 2025 am 12:04 AM

Expliquez la différence entre soi ::, parent :: et statique :: dans php oop.

Apr 09, 2025 am 12:04 AM

Dans PhPoop, self :: fait référence à la classe actuelle, Parent :: fait référence à la classe parent, static :: est utilisé pour la liaison statique tardive. 1. self :: est utilisé pour la méthode statique et les appels constants, mais ne prend pas en charge la liaison statique tardive. 2.Parent :: est utilisé pour que les sous-classes appellent les méthodes de classe parent, et les méthodes privées ne sont pas accessibles. 3.Static :: prend en charge la liaison statique tardive, adaptée à l'héritage et au polymorphisme, mais peut affecter la lisibilité du code.