L'un des risques liés à l'utilisation de cookies est que les cookies de l'utilisateur soient volés par des attaquants. Si l'ID de session est stocké dans un cookie, l'exposition aux cookies constitue un risque sérieux car elle peut conduire à un piratage de session.

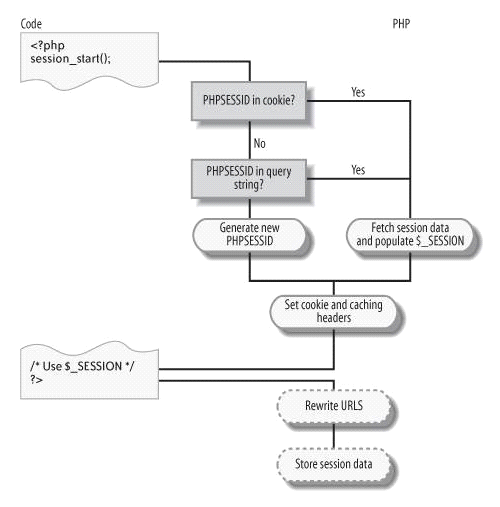

Figure 4-2. PHP gère le processus complexe de gestion de session pour vous

Les raisons les plus courantes d'exposition aux cookies sont les vulnérabilités du navigateur et les attaques de scripts intersites (voir chapitre 2). Bien qu'il n'existe actuellement aucune vulnérabilité connue de ce type dans les navigateurs, plusieurs cas sont apparus dans le passé, dont le plus célèbre s'est produit simultanément dans les versions 4.0, 5.0, 5.5 et 6.0 d'IE (ces vulnérabilités sont accompagnées de correctifs correspondants).

Bien qu'il soit vrai que les vulnérabilités du navigateur ne sont pas la faute du développeur Web, vous pouvez prendre des mesures pour atténuer la menace qui pèse sur vos utilisateurs. Dans certains cas, vous pouvez éliminer efficacement le risque en utilisant certaines mesures de sécurité. Au moins, vous pouvez dire et guider les utilisateurs pour appliquer des correctifs de sécurité qui corrigent les vulnérabilités.

Pour ces raisons, il est nécessaire d’être conscient des nouvelles failles de sécurité. Vous pouvez suivre plusieurs sites Web et listes de diffusion fournis ci-dessous. Parallèlement, de nombreux services proposent un flux RSS, ce qui vous permet de recevoir des avertissements concernant les nouvelles failles de sécurité tant que vous vous abonnez au flux RSS. Le site Web SecurityFocus contient une liste d'une série de vulnérabilités logicielles (http://www.php.cn/), que vous pouvez rechercher par développeur, thème et version. La PHP Security Association conserve également toutes les dernières notifications de SecurityFocus. (http://www.php.cn/)

Les attaques de type cross-site scripting sont une méthode plus courante utilisée par les attaquants pour voler des cookies. L’un d’eux a été décrit au chapitre 2. Étant donné que les scripts côté client peuvent accéder aux cookies, tout ce que l'attaquant doit faire est d'écrire un script qui transmet des données. La seule limite est la créativité de l’attaquant.

La prévention du vol de cookies consiste à combiner la prévention des vulnérabilités de script intersite et la détection des vulnérabilités du navigateur qui conduisent à l'exposition des cookies. Étant donné que cette dernière est très rare (et que de telles vulnérabilités le deviendront encore plus à l’avenir), ce n’est pas une préoccupation majeure, mais c’est quand même une bonne chose à garder à l’esprit.

Ce qui précède est le contenu du vol de cookies de sécurité PHP. Pour plus de contenu connexe, veuillez faire attention au site Web chinois de PHP (www.php. .cn) !

biscuit

biscuit

Comment résoudre le problème selon lequel document.cookie ne peut pas être obtenu

Comment résoudre le problème selon lequel document.cookie ne peut pas être obtenu

Que signifie bloquer tous les cookies ?

Que signifie bloquer tous les cookies ?

Quels sont les outils de développement visuel chinois PHP ?

Quels sont les outils de développement visuel chinois PHP ?

ps ajuster les touches de raccourci du bord

ps ajuster les touches de raccourci du bord

Qu'est-ce que l'optimisation de la topologie

Qu'est-ce que l'optimisation de la topologie

Configuration des variables d'environnement Python

Configuration des variables d'environnement Python

barre de jeu

barre de jeu

A quoi sert Bitlocker

A quoi sert Bitlocker