Cet article présente principalement les connaissances pertinentes sur le traitement du cryptage des informations sensibles Java : 1) Ce que nous voulons implémenter pour le traitement du cryptage des informations sensibles ; 2) Ce que j'ai fait pour le traitement du cryptage des informations sensibles ; 3) Comment implémenter le cryptage des informations sensibles ; . Il a une très bonne valeur de référence. Jetons un coup d'œil avec l'éditeur ci-dessous

1 Que voulons-nous obtenir en cryptant souvent des informations sensibles ? Il faut rendre les utilisateurs sensibles. Les informations sont cryptées et différentes informations sensibles ont des exigences de cryptage différentes.

Par exemple, lors du cryptage de mots de passe, nous n'avons souvent pas besoin d'être réversibles. Une fois que l'utilisateur a saisi le mot de passe, les règles de cryptage du système sont utilisées pour comparer directement le mot de passe crypté et stocké après le codage. L'obtention du résultat de la comparaison peut prouver la légitimité des

informations de connexion de l'utilisateur

.

Ensuite, parfois afin d'éviter les fuites de données causées par la suppression de la base de données, nous devons crypter certaines informations sensibles (telles que le numéro d'identification, le numéro de téléphone portable). Ces données doivent non seulement être cryptées, mais doivent également être entièrement affichées ou masquées lors de l'affichage et d'autres scénarios commerciaux, ce qui nous oblige à décrypter le contenu crypté.

2. Qu'ai-je fait pour crypter les informations sensibles ?

Récemment, afin de répondre à cette exigence du projet, quelques conceptions simples ont été réalisées :

Remarque : Compte tenu de la commodité de la requête lors de la maintenance des données de production, la méthode de cryptage aes est utilisée ici. La méthode de cryptage est la même que le résultat du cryptage aes de

mysql

, vous pouvez donc utiliser directement l'hexadécimal. et les fonctions aes_encrypt en SQL pour les requêtes ; Le sel secret peut être enregistré dans le fichier de configuration.

1. Utilisez des annotations personnalisées. Les champs qui doivent être chiffrés et déchiffrés dans chaque classe du po peuvent être ajoutés avec cette annotation

2. méthodes de décryptage. Implémentation de la méthode Utilisez la réflexion Java et les annotations personnalisées

3. Tous les objets d'entité qui doivent être chiffrés et déchiffrés doivent hériter de la classe Base

4. La classe d'entité est cryptée et appelée lors du décryptage de la méthode, afin que le cryptage et le décryptage des données sensibles dans l'objet puissent être réalisés

3. Implémentation du cryptage des informations sensibles

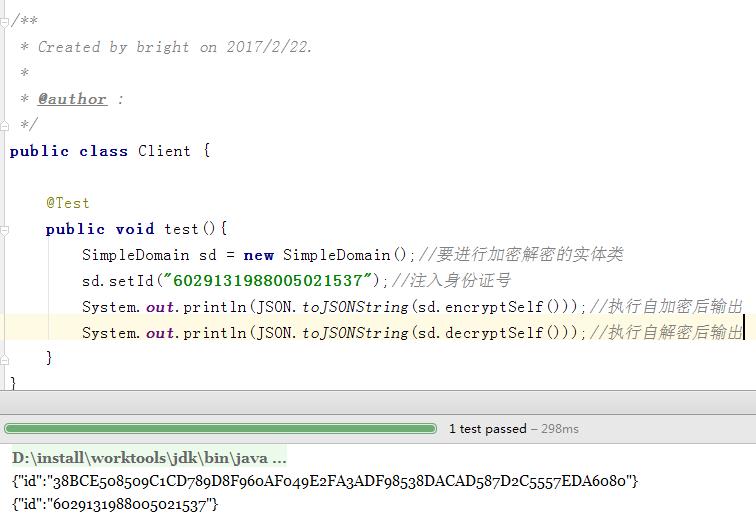

1. Regardez d'abord l'effet

Notes

Notes

C'est très clair, définissez d'abord le numéro d'identification de l'objet, puis exécutez la méthode d'auto-chiffrement, renvoie sa propre référence, imprime le json

string crypté de l'objet, exécute la méthode d'auto-déchiffrement, renvoie ; sa propre référence et imprime la chaîne json déchiffrée de l'objet.

2. Concevoir la structure de mise en œuvre

1 2 3 4 5 6 7 8 9 10 11 12 | crypt

|

|--annotation

| |--DecryptFiled

| |--EncryptFiled

|--crypt

| |--EncryptDecryptInterface

|--domain

| |--BaseInfo

| |--SimpleDomain

|--utils

| |--MySqlUtils

|

Copier après la connexion

2.1 Examinons d'abord la mise en œuvre des annotations

L'implémentation des deux annotations est cohérente, les noms des annotations sont juste différents, et le code de l'autre annotation ne sera pas publié.

1 2 3 4 5 6 7 8 9 10 11 12 |

@Target(ElementType.FIELD)

@Retention(RetentionPolicy.RUNTIME)

public @interface EncryptFiled {

String value() default "";

}

自定义注解

|

Copier après la connexion

2.2 Définir les interfaces d'auto-chiffrement et d'auto-décryptage

La classe de base implémente la méthode d'auto-chiffrement et d'auto-décryptage dans cette interface

1 2 3 4 5 6 7 8 9 10 11 |

public interface EncryptDecryptInterface {

public <T> T encryptSelf();

public <T> T decryptSelf();

}

自定义接口

|

Copier après la connexion

Implémentation de 2.3MysqlUtils

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 |

@Component

public class MySqlUtils {

private static final String ENCRYPTTYPE= "AES";

private static final String ENCODING = "UTF-8";

private static String MYSQLUTILSKEY = "aaa";

private static MySqlUtils mysqlUtils;

private static Cipher encryptCipher ;

private static Cipher decryptChipher;

@Value("${mysql.column.crypt.key:123}")

public void setMysqlutilskey(String key){

MySqlUtils.MYSQLUTILSKEY = key;

}

public static void init(){

try {

encryptCipher = Cipher.getInstance(ENCRYPTTYPE);

decryptChipher = Cipher.getInstance(ENCRYPTTYPE);

encryptCipher.init(Cipher.ENCRYPT_MODE, generateMySQLAESKey(MYSQLUTILSKEY, ENCODING));

decryptChipher.init(Cipher.DECRYPT_MODE, generateMySQLAESKey(MYSQLUTILSKEY, ENCODING));

} catch (InvalidKeyException e) {

throw new RuntimeException(e);

} catch (NoSuchAlgorithmException e) {

throw new RuntimeException(e);

} catch (NoSuchPaddingException e) {

throw new RuntimeException(e);

}

}

public synchronized static MySqlUtils getInstance(){

if(mysqlUtils == null){

mysqlUtils = new MySqlUtils();

init();

}

return mysqlUtils;

}

public String mysqlAESEncrypt(String encryptString) {

try{

return new String(Hex.encodeHex(encryptCipher.doFinal(encryptString.getBytes(ENCODING)))).toUpperCase();

} catch (BadPaddingException e) {

throw new RuntimeException(e);

} catch (UnsupportedEncodingException e) {

throw new RuntimeException(e);

} catch (IllegalBlockSizeException e) {

throw new RuntimeException(e);

}

}

public String mysqlAESDecrypt(String decryptString){

try {

return new String(decryptChipher.doFinal(Hex.decodeHex(decryptString.toCharArray())));

} catch (DecoderException nspe) {

throw new RuntimeException(nspe);

} catch (BadPaddingException nsae) {

throw new RuntimeException(nsae);

} catch (IllegalBlockSizeException ike) {

throw new RuntimeException(ike);

}

}

public static SecretKeySpec generateMySQLAESKey(final String key, final String encoding) {

try {

final byte[] finalKey = new byte[16];

int i = 0;

for(byte b : key.getBytes(encoding))

finalKey[i++%16] ^= b;

return new SecretKeySpec(finalKey, "AES");

} catch(UnsupportedEncodingException e) {

throw new RuntimeException(e);

}

}

}

MysqlUtils

|

Copier après la connexion

Implémentation de la classe 2.4BaseInfo

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 |

public class BaseInfo implements Cloneable, EncryptDecryptInterface {

public <T extends BaseInfo> T cloneAndEncrypt() {

T cloneT = null;

try {

cloneT = (T) this.clone();

} catch (CloneNotSupportedException e) {

e.printStackTrace();

return null;

}

if(cloneT !=null)

return cloneT.encryptSelf();

throw new RuntimeException("拷贝对象异常");

}

@Override

protected Object clone() throws CloneNotSupportedException {

try {

return super.clone();

} catch (CloneNotSupportedException e) {

e.printStackTrace();

return null;

}

}

public <T> T encryptSelf() {

Field[] declaredFields = this.getClass().getDeclaredFields();

try {

if (declaredFields != null && declaredFields.length > 0) {

for (Field field : declaredFields) {

if (field.isAnnotationPresent(EncryptFiled.class) && field.getType().toString().endsWith("String")) {

field.setAccessible(true);

String fieldValue = (String) field.get(this);

if (StringUtils.isNotEmpty(fieldValue)) {

field.set(this, MySqlUtils.getInstance().mysqlAESEncrypt(fieldValue));

}

field.setAccessible(false);

}

}

}

} catch (IllegalAccessException e) {

throw new RuntimeException(e);

}

return (T) this;

}

public <T> T decryptSelf() {

Field[] declaredFields = this.getClass().getDeclaredFields();

try {

if (declaredFields != null && declaredFields.length > 0) {

for (Field field : declaredFields) {

if (field.isAnnotationPresent(DecryptFiled.class) && field.getType().toString().endsWith("String")) {

field.setAccessible(true);

String fieldValue = (String)field.get(this);

if(StringUtils.isNotEmpty(fieldValue)) {

field.set(this, MySqlUtils.getInstance().mysqlAESDecrypt(fieldValue));

}

}

}

}

} catch (IllegalAccessException e) {

throw new RuntimeException(e);

}

return (T) this;

}

}

BaseInfo

|

Copier après la connexion

2.5 Un objet simple

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 |

public class SimpleDomain extends BaseInfo{

@EncryptFiled

@DecryptFiled

private String id;

public String getId() {

return id;

}

public void setId(String id) {

this.id = id;

}

}

SimpleDomain

|

Copier après la connexion

2.6 Passer un appel

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Notes

Notes