Félicitations lorsque vous voyez cet écran ! Vous avez décroché le jackpot ! Cela signifie que vous avez été infecté par le virus ransomware Bitcoin. Tous les fichiers Web du serveur sont cryptés. Généralement, vous devez payer 3 Bitcoins pour les décrypter. Un Bitcoin équivaut à environ 10 000 yuans, et 3 Bitcoins valent également plus de 30 000. yuan. Comme indiqué ci-dessous

Le dernier rapport du Centre national d'information sur la sécurité des réseaux et de l'information :

La surveillance a révélé que WannaCry a éclaté à l'échelle mondiale. Une variante du virus ransomware a fait son apparition : WannaCry 2.0.

La différence par rapport à la version précédente est que cette variante annule le Kill Switch et ne peut pas arrêter la propagation de la variante du ransomware en enregistrant un nom de domaine. Cette variante peut se propager plus rapidement.

Les internautes sont priés de mettre à niveau et d'installer les correctifs liés au système d'exploitation Windows dès que possible. Si une machine infectée par le virus est infectée, veuillez la déconnecter d'Internet immédiatement pour éviter toute propagation de l'infection.

Notification précédente :

Le Centre national d'information sur la sécurité des réseaux et de l'information a émis une notification d'urgence plus tôt : vers 20h00 le 12 mai 2017, un nouveau type de "ver" Un virus ransomware a éclaté. Des dizaines de milliers d'ordinateurs dans plus de 100 pays et régions ont été infectés par ce virus ransomware. Certains utilisateurs de systèmes d'exploitation de la série Windows dans mon pays ont été infectés.

Les utilisateurs d'ordinateurs sont priés de mettre à niveau et d'installer le correctif dès que possible. L'adresse est : https://technet.microsoft.com/zh-cn/library/security/MS17-010.aspx.

Il n'existe pas de correctif officiel pour Windows 2003 et XP. Les utilisateurs concernés peuvent ouvrir et activer le pare-feu Windows, accéder aux « Paramètres avancés », désactiver les paramètres « Partage de fichiers et d'imprimantes » ou activer le pare-feu personnel pour désactiver 445 et ; 135, 137, 138, 139 et autres ports à haut risque.

Si la machine est infectée par le virus, veuillez la déconnecter immédiatement d'Internet pour éviter toute propagation de l'infection.

Analyse : La menace des ransomwares est loin d'être disparue

Les experts en cybersécurité ont souligné qu'une épidémie à grande échelle de cyberattaques de ransomwares s'est produit à Pékin Le 12, vers 20 heures, les nœuds de réseau d'un grand nombre d'institutions et d'entreprises nationales ont été fermés, la startup du 15 sera donc confrontée à un test de sécurité. De nombreux systèmes informatiques importants se trouvent dans un environnement intranet et ne peuvent pas accéder aux noms de domaine susmentionnés et peuvent ne pas être en mesure de mettre à jour les correctifs de sécurité en temps opportun, de sorte qu'ils peuvent toujours être confrontés à des risques plus importants.

Les experts en sécurité réseau recommandent aux utilisateurs de se déconnecter d'Internet et d'allumer l'ordinateur, c'est-à-dire de débrancher le câble réseau puis d'allumer l'ordinateur. Cela peut essentiellement éviter d'être infecté par un ransomware. Vous devriez trouver un moyen d'appliquer les correctifs de sécurité dès que possible après avoir allumé l'ordinateur, ou installer des outils de défense lancés par diverses sociétés de sécurité réseau à cet effet avant de pouvoir vous connecter à Internet.

Après avoir été envahis par ce ransomware, presque tous les types de fichiers tels que des photos, des images, des documents, des audios et des vidéos dans le système hôte de l'utilisateur seront cryptés et les noms de suffixe des fichiers cryptés seront uniformément modifiés. à. WNCRY affichera une boîte de dialogue de ransomware sur le bureau, demandant à la victime de payer des centaines de dollars de Bitcoin sur le portefeuille Bitcoin de l'attaquant, et le montant de la rançon augmentera avec le temps.

Han Zhihui, médecin et ingénieur au National Internet Emergency Center, a déclaré qu'à l'heure actuelle, le secteur de la sécurité n'a pas été en mesure de briser efficacement le comportement de cryptage malveillant du ransomware. Une fois que l'hôte d'un utilisateur est pénétré par un ransomware, celui-ci ne peut être supprimé qu'en utilisant des outils de suppression spécialisés ou en réinstallant le système d'exploitation, mais les fichiers de données importants de l'utilisateur ne peuvent pas être entièrement restaurés.

Que dois-je faire si le serveur est infecté par le virus ransomware Bitcoin ?

Solution suggérée :

En plus des recommandations du Centre national d'information sur la sécurité des réseaux et de l'information, nous avons élaboré pour vous maintenant une solution temporaire. vous apprendra étape par étape : comment configurer votre ordinateur pour empêcher les ransomwares.

Solution temporaire :

Activer le pare-feu système

Utiliser les paramètres avancés du pare-feu système pour bloquer les connexions au port 445 (cette opération affectera l'utilisation du port 445)

Activez les mises à jour automatiques du système et détectez les mises à jour pour l'installation

Adresse de téléchargement de l'outil d'immunité « Bitcoin Ransomware Virus » publié par 360 : http://dl.360safe.com / nsa/nsatool.exe

Étapes pour récupérer les données :

1 : Tuez d'abord le virus

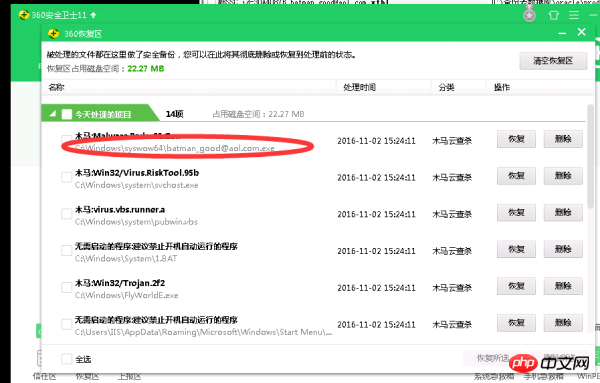

Si vous utilisez un logiciel antivirus gratuit, il est recommandé d'utiliser 360 Security Guard 11, qui peut actuellement détecter et tuer les virus cryptés. Comme le montre l'image

- Remarque - il existe deux boîtes aux lettres de virus de portefeuille http://india.com ou http://aol.com, puis une payload_xxxx sera détecté.exe.

2 : Modifier le mot de passe (mot de passe) RDP (Remote Desktop Control) faible avant l'empoisonnement

(Certains enfants disent que mon QWEasd!@# n'est pas fort, je peux seulement dire Le le salaire que votre patron vous propose est trop bas. Utiliser un tel mot de passe n'est pas différent de laisser la porte ouverte aux pirates informatiques)

3 : Récupérer les données

A : Veuillez utiliser l'outil de craquage gratuit de Kaspersky pour XTBL http://media.kaspersky.com/utilities/VirusUtilities/RU/rannohdecryptor.zip?_ga=1.69588624.1814211149.1453294100 (Test personnel valide , veuillez sauvegarder avant de tester pour éviter d'endommager le fichier)

B : Wallet est une variante du virus XTBL Actuellement, il n'existe aucun outil de piratage pour les données cryptées du portefeuille. Vous ne pouvez payer que des Bitcoins aux pirates pour le traitement (offre générale des pirates). 3 Bitcoins. Le montant total est d'environ 30 000 RMB). Si vous n'êtes pas pressé d'utiliser les données, veuillez attendre patiemment que Kaspersky les révèle. Plus les données sont urgentes, plus vous devez faire attention aux risques. Veuillez trouver des personnes professionnelles et expérimentées pour s'en occuper.

Instantané de l'instance de récupération : il s'agit d'un serveur avec plus de 700 000 fichiers chiffrés avec le suffixe fly_goods@aol.com.wallet. La récupération de plus de 600 000 fichiers a été réalisée en achetant une clé privée, ce qui a pris 4 heures. et 20 minutes, on estime qu'il faudra 1 à 2 jours pour tout restaurer à la normale, environ 5 heures pour restaurer 700 000 fichiers et au moins 1 jour pour reconfigurer l'environnement du serveur. ------Pour paralyser les pirates, vous chiffrez également les applications exe.

C : Généralement, les meilleurs serveurs ont leur propre fonction d'instantané de disque. Vous pouvez restaurer l'instantané avant l'infection pour minimiser la perte, puis activer le pare-feu personnel. désactivez les ports 445 et à haut risque tels que 135, 137, 138 et 139, puis installez le logiciel antivirus nécessaire et appliquez les derniers correctifs.

【Je suppose que vous l'aimez】

1.Recommandation spéciale du site Web chinois PHP : téléchargement de la boîte à outils du programmeur php (un clic pour créer un php environnement)

3. -outils de développement fin : 8 téléchargements recommandés d'outils de développement HTML

49 meilleurs outils de développement PHP recommandés en 2017.

Dernières tendances des prix du Bitcoin

Dernières tendances des prix du Bitcoin

Dernières cotations Bitcoin

Dernières cotations Bitcoin

Qu'est-ce que Bitcoin ? Est-ce légal ?

Qu'est-ce que Bitcoin ? Est-ce légal ?

Combien vaut un Bitcoin en RMB ?

Combien vaut un Bitcoin en RMB ?

Qu'est-ce qu'un portefeuille Bitcoin

Qu'est-ce qu'un portefeuille Bitcoin

Comment enregistrer un portefeuille Bitcoin

Comment enregistrer un portefeuille Bitcoin

Où acheter du Bitcoin

Où acheter du Bitcoin

Découvrez les dix principales crypto-monnaies dans lesquelles il vaut la peine d'investir

Découvrez les dix principales crypto-monnaies dans lesquelles il vaut la peine d'investir