En développement général, je constate souvent que de nombreux étudiants n'utilisent que quelques méthodes de base pour gérer le modèle de développement simultané Java. Par exemple, Volatile, synchronisé. Les packages de concurrence avancés tels que Lock et atomique ne sont pas souvent utilisés par de nombreuses personnes. Je pense que la plupart des raisons sont dues au manque d’attributs du principe. Dans un travail de développement chargé, qui peut comprendre et utiliser avec précision le bon modèle de concurrence ? Donc, sur la base de cette idée récemment, je prévois d'organiser cette partie du mécanisme de contrôle de concurrence dans un article. Ce n'est pas seulement un souvenir des connaissances que j'ai maîtrisées, mais j'espère aussi que le contenu mentionné dans cet article pourra aider la plupart des développeurs. Le développement de programmes parallèles implique inévitablement des problèmes tels que le multithreading, la collaboration multitâche et le partage de données. Dans le JDK, plusieurs méthodes sont proposées pour réaliser un contrôle de concurrence entre plusieurs threads. Par exemple, les plus couramment utilisés : les verrous internes, les verrous réentrants, les verrous en lecture-écriture et les sémaphores. Modèle de mémoire Java En Java, chaque thread possède une zone de mémoire de travail, qui stocke une copie de la valeur de la variable dans la mémoire principale partagée par tous les threads. Lorsqu'un thread s'exécute, il opère sur ces variables dans sa propre mémoire de travail. Afin d'accéder à une variable partagée, un fil de discussion commence généralement par

1 Explication détaillée du mécanisme de contrôle de concurrence Java

Introduction : Dans le développement général, je constate souvent que de nombreux étudiants n'utilisent que certaines méthodes de base pour gérer le modèle de développement simultané Java. Par exemple, Volatile, synchronisé. Les packages de concurrence avancés tels que Lock et atomique ne sont pas souvent utilisés par de nombreuses personnes. Je pense que la plupart des raisons sont dues au manque d’attributs du principe. Dans le travail de développement chargé, qui peut comprendre et utiliser avec précision le bon modèle de concurrence

2 Utiliser les fonctionnalités POO de PHP pour assurer la protection des données (1).

Introduction : En PHP 4, var est généralement utilisé pour déclarer des variables, tandis qu'en PHP 5, vous pouvez utiliser la fonctionnalité d'objet La programmation orientée (POO) provient de la personnalisation de la visibilité des données, c'est-à-dire de l'accessibilité. La visibilité est ici très similaire à la portée variable, mais offre un meilleur mécanisme de contrôle. Il existe les trois types de modifications de visibilité suivants. Symbole : <.>

3.Contrôle de type d'accès orienté objet PHP

Introduction : public, protégé, privé Un modificateur est un mécanisme de contrôle d'accès introduit. en PHP5 En utilisant des modificateurs, les développeurs peuvent restreindre l'accès aux membres d'une classe. Littéralement, ces trois modificateurs sont traduits en chinois par public, protégé et privé. Utilisons des exemples de code pour voir comment public, protected et private limitent les membres d'une classe. Public4.

Développement à grande vitesse d'applications php avec cakephp - contrôle des utilisateurs et des autorisations

5

Développement à grande vitesse d'applications php avec cakephp - contrôle des utilisateurs et des autorisations

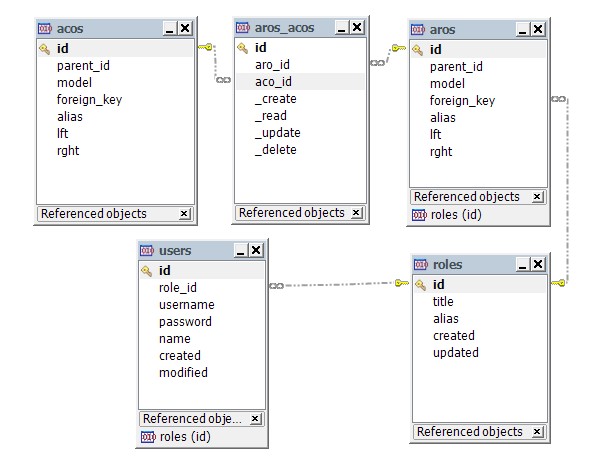

Introduction : Utilisez cakephp pour développer rapidement des applications php - contrôle des utilisateurs et des autorisations Le framework cakephp fournit un ensemble de mécanismes de contrôle d'accès basés sur Acl. En utilisant les composants AuthComponent et AclComponent, vous pouvez rapidement implémenter le contrôle des autorisations. ?Conception des autorisations basée sur une liste de contrôle d'accès Comme le montre le diagramme ER ci-dessus, l'objet métier de l'objet aro est le rôle (le rôle et le groupe sont le même concept). Dans les données de la base de données, il n'y a aucune opération d'aco

Introduction : Utilisez cakephp pour développer rapidement des applications php - contrôle des utilisateurs et des autorisations Le framework cakephp fournit un ensemble de mécanismes de contrôle d'accès basés sur Acl. En utilisant les composants AuthComponent et AclComponent, vous pouvez rapidement implémenter le contrôle des autorisations. ?Conception des autorisations basée sur une liste de contrôle d'accès Comme le montre le diagramme ER ci-dessus, l'objet métier de l'objet aro est le rôle (le rôle et le groupe sont le même concept). Dans les données de la base de données, il n'y a aucune opération d'aco

6

Résumé des concepts de base des transactions et des verrous dans sqlserver. Introduction : .1 Concepts de base Contrôle de concurrence : Considérant principalement la situation où plusieurs utilisateurs accèdent aux mêmes données dans la base de données en même temps. SQL Server est conçu avec deux mécanismes de contrôle d'accès simultanés : les verrous et le contrôle de version des lignes. Verrouillage : principalement utilisé pour garantir l’intégrité et la cohérence de la base de données dans un environnement multi-utilisateurs. Chaque transaction demandera différents types de verrous pour les ressources dont elle dépend, ce qui peut l'empêcher Introduction : Le compte est un nom défini dans le système de base de données, qui est le mécanisme de contrôle d'accès de base de la base de données. Lors de la connexion à la base de données Oracle, comme à d'autres bases de données, l'utilisateur 8 Directives pour l'écriture de transactions efficaces dans la base de données Oracle Introduction : Dans la base de données Oracle, un mécanisme de contrôle appelé « transaction » est fourni. Grâce aux choses, des opérations de modification efficaces et sûres sur les données peuvent être effectuées, rendant la base de données 9. Mécanisme/gestion de verrouillage MySQL (verrouillage de concurrence, verrouillage de ligne, verrouillage de table, pré -lock , verrous globaux, etc.) Introduction : MySQL Lab 1.? Mécanisme de contrôle de concurrence et d'isolement dans le verrouillage des métadonnées des métadonnées MySQL : implémenté dans le cache du cache des tables , fournissant des opérations d'isolation pour DDL (Data Definition Language). Un type de métadonnées spécial appelé Name Lock. (Couche SQL) Verrouillage des données au niveau de la table (couche SQL) Mécanisme spécifique au moteur de stockage ro 10 Apprentissage du code source Redis-AOF [Recommandations de questions et réponses associées] : Comment fonctionne le mécanisme de contrôle de sécurité de MySQL travail de base de données? java - Sécurité Spring + Tomcat SSO

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Logiciel de connexion à distance populaire

Logiciel de connexion à distance populaire

Comment insérer des images en CSS

Comment insérer des images en CSS

Comment résoudre l'erreur de stackoverflow

Comment résoudre l'erreur de stackoverflow

Comment restaurer les données du serveur

Comment restaurer les données du serveur

nom complet de l'application

nom complet de l'application

Plateforme de trading de devises virtuelles

Plateforme de trading de devises virtuelles

Introduction aux outils de détection SSL

Introduction aux outils de détection SSL

Qu'est-ce qu'une procédure stockée MYSQL ?

Qu'est-ce qu'une procédure stockée MYSQL ?

Tutoriel de configuration des variables d'environnement Java

Tutoriel de configuration des variables d'environnement Java