Opération et maintenance

Opération et maintenance

exploitation et maintenance Linux

exploitation et maintenance Linux

10 articles recommandés sur le résumé des commandes

10 articles recommandés sur le résumé des commandes

10 articles recommandés sur le résumé des commandes

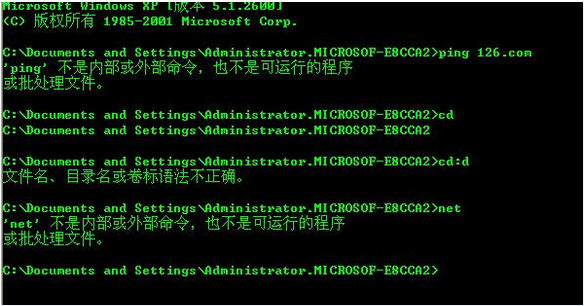

J'ai déjà utilisé Ubuntu. L'installation et la désinstallation de logiciels utilisent essentiellement apt-get, ce qui est très simple, et les dépendances logicielles rencontrées au cours du processus seront automatiquement gérées pour nous, comme une installation infaillible. De plus, sous le système d'exploitation Linux, presque tous les logiciels peuvent être installés, désinstallés et gérés via RPM. Le nom complet de RPM est Redhat Package Manager, qui est un logiciel proposé par Redhat Company pour gérer des packages logiciels sous Linux. Lors de l'installation de Linux, à l'exception de quelques modules de base, presque tous les autres modules sont installés via RPM. RPM dispose de cinq modes de fonctionnement : installation, désinstallation, mise à niveau, requête et vérification. Commande d'opération d'installation RPM : rpm -i Le nom du fichier de package à installer est le suivant : rpm -i example.rpm installe le package example.rpm ; rpm -iv example.rpm installe le package example.rpm et affiche les fichiers. en cours d'installation pendant le processus d'installation Informations : rpm -ivh example.rpm An

Introduction : Le nom complet de RPM est Redhat Package Manager, qui est un logiciel proposé par Redhat Company pour gérer les progiciels. sous Linux. Lors de l'installation de Linux, à l'exception de quelques modules de base, presque tous les autres modules sont installés via RPM. RPM dispose de cinq modes de fonctionnement, à savoir : installation, désinstallation, mise à niveau, requête et vérification

2 Décompresser tar.gz, tar, bz2, zip, etc. sous Linux, Résumé des commandes de compression

Introduction : Compression et compression de nombreux fichiers compressés tels que tar gz bz2 tgz z sous Linux Pour la méthode de décompression, les amis qui en ont besoin peuvent se référer à

3 Résumé des commandes courantes pour la sauvegarde et la restauration de la base de données MySQL

.Introduction : Un résumé des commandes courantes pour la sauvegarde et la restauration de la base de données MySQL. Les amis qui apprennent MySQL peuvent se référer à

Introduction : Un résumé de la commande de modification du mot de passe root MYSQL, les amis dans le besoin peuvent s'y référer.

5. Résumé de dix commandes MySQL permettant de gagner du temps

Introduction : L'éditeur a accumulé une certaine expérience au travail. Conseils sur le client en ligne de commande MySQL, ces conseils vous aideront plus ou moins à gagner beaucoup de temps.

6. Résumé des commandes courantes pour la gestion de la base de données MySQL

Introduction : la base de données MySQL est un type de relation open source système de gestion de base de données, le système de base de données MySQL utilise le langage de gestion de base de données le plus couramment utilisé - le langage de requête structuré (SQL) pour la gestion de base de données MySQL a ses propres commandes uniques. Ce qui suit est une introduction aux commandes couramment utilisées pour la gestion de base de données MySQL.

7. Résumé des commandes courantes de gestion de SQL Server

Introduction : les amis qui ont besoin de gérer le serveur SQL doivent le faire. master , vous pouvez l'enregistrer pour une utilisation future

8. Importation et exportation MySQL de fichiers .sql et résumé des commandes courantes

Introduction : L'importation directe de scripts *.sql dans MySQL Qurey Brower ne peut pas exécuter plusieurs commandes SQL à la fois. La commande pour exécuter des fichiers SQL dans MySQL : mysql source c:test.sql ; ) Connectez-vous à MYSQL : Format : mysql -h adresse de l'hôte -u nom d'utilisateur -p mot de passe de l'utilisateur 1. Exemple 1 : Connectez-vous à MYSQL sur cette machine

Résumé MySQL de commandes d'opération d'index

Introduction : Créer un index La syntaxe de création d'un index est : CREATE [UNIQUE|FULLTEXT|SPATIAL] INDEX index_name [USING index_type] ON tbl_name (index_col_name, .. .) index_col_name : col_name [(length)] [ASC | DESC] Pour les colonnes CHAR et VARCHAR, vous pouvez créer un index en utilisant uniquement une partie d'une colonne. Lors de la création d'un index

10. Résumé des commandes couramment utilisées pour les opérations de base de données MySQL

Introduction : La manière la plus simple de créer une base de données : CREATE DATABASE my_db ; : CREATE DATABASE IF NOT EXISTS my_db ; Créer une base de données encodée en utf8 : CREATE DATABASE IF NOT EXISTS my_db jeu de caractères par défaut utf8 COLLATE utf8_general_ci ; Ensuite, toutes les données créées sous cette base de données

[Questions et réponses connexes recommandations] :

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Tutoriel sur la recherche de mots clés pour les commandes Linux communes

Mar 05, 2025 am 11:45 AM

Tutoriel sur la recherche de mots clés pour les commandes Linux communes

Mar 05, 2025 am 11:45 AM

Ce didacticiel démontre une recherche de mots clés efficace dans Linux à l'aide de la famille de commandes GREP et des outils connexes. Il couvre les techniques de base et avancées, y compris des expressions régulières, des recherches récursives et combinant des commandes comme AWK, SED et XA

Contenu de travail des ingénieurs de l'opération et de la maintenance Linux Que font les ingénieurs de l'opération et de maintenance Linux?

Mar 05, 2025 am 11:37 AM

Contenu de travail des ingénieurs de l'opération et de la maintenance Linux Que font les ingénieurs de l'opération et de maintenance Linux?

Mar 05, 2025 am 11:37 AM

Cet article détaille le rôle multiforme d'un administrateur du système Linux, englobant la maintenance du système, le dépannage, la sécurité et la collaboration. Il met en évidence des compétences techniques et générales essentielles, des attentes salariales et des relations publiques de carrière diverses

Comment configurer Selinux ou Apparmor pour améliorer la sécurité dans Linux?

Mar 12, 2025 pm 06:59 PM

Comment configurer Selinux ou Apparmor pour améliorer la sécurité dans Linux?

Mar 12, 2025 pm 06:59 PM

Cet article compare les modules de sécurité SELINUX et Apparmor, Linux, fournissant un contrôle d'accès obligatoire. Il détaille leur configuration, mettant en évidence les différences d'approche (basées sur la stratégie vs basée sur le profil) et les impacts de performance potentiels

Comment sauvegarder et restaurer un système Linux?

Mar 12, 2025 pm 07:01 PM

Comment sauvegarder et restaurer un système Linux?

Mar 12, 2025 pm 07:01 PM

Cet article détaille les méthodes de sauvegarde et de restauration du système Linux. Il compare les sauvegardes d'image système complètes avec des sauvegardes incrémentielles, discute des stratégies de sauvegarde optimales (régularité, emplacements multiples, versioning, test, sécurité, rotation) et DA

Comment utiliser des expressions régulières (regex) dans Linux pour la correspondance de motifs?

Mar 17, 2025 pm 05:25 PM

Comment utiliser des expressions régulières (regex) dans Linux pour la correspondance de motifs?

Mar 17, 2025 pm 05:25 PM

L'article explique comment utiliser des expressions régulières (regex) dans Linux pour la correspondance de motifs, la recherche de fichiers et la manipulation du texte, la syntaxe détaillant, les commandes et les outils comme Grep, SED et AWK.

Comment surveiller les performances du système dans Linux à l'aide d'outils comme TOP, HTOP et VMSTAT?

Mar 17, 2025 pm 05:28 PM

Comment surveiller les performances du système dans Linux à l'aide d'outils comme TOP, HTOP et VMSTAT?

Mar 17, 2025 pm 05:28 PM

L'article discute de l'utilisation de TOP, HTOP et VMSTAT pour surveiller les performances du système Linux, détaillant leurs fonctionnalités uniques et leurs options de personnalisation pour une gestion efficace du système.

Comment implémenter l'authentification à deux facteurs (2FA) pour SSH dans Linux?

Mar 17, 2025 pm 05:31 PM

Comment implémenter l'authentification à deux facteurs (2FA) pour SSH dans Linux?

Mar 17, 2025 pm 05:31 PM

L'article fournit un guide sur la configuration de l'authentification à deux facteurs (2FA) pour SSH sur Linux à l'aide de Google Authenticator, détaillant l'installation, la configuration et les étapes de dépannage. Il met en évidence les avantages de sécurité du 2FA, comme SEC amélioré

Méthodes de téléchargement de fichiers pour les commandes Linux communes

Mar 05, 2025 am 11:42 AM

Méthodes de téléchargement de fichiers pour les commandes Linux communes

Mar 05, 2025 am 11:42 AM

Cet article compare les commandes Linux (SCP, SFTP, RSYNC, FTP) pour télécharger des fichiers. Il met l'accent sur la sécurité (favorisant les méthodes basées sur SSH) et l'efficacité, mettant en évidence les capacités de transfert Delta de RSYNC pour les fichiers volumineux. Le choix dépend de la taille du fichier,