développement back-end

développement back-end

Tutoriel Python

Tutoriel Python

Examen sommaire des points de connaissance des réseaux informatiques

Examen sommaire des points de connaissance des réseaux informatiques

Examen sommaire des points de connaissance des réseaux informatiques

Pendant l'entretien, si l'intervieweur souhaite tester vos compétences en matière de réseau informatique, il devrait vous poser des questions sur le processus de négociation à trois voies TCP, n'est-ce pas

donc, j'ai 4 j'ai commencé ? J'ai examiné le réseau informatique le 24 mars, et je l'ai examiné par intermittence pendant trois jours.

FAI : Fournisseur d'accès Internet Fournisseur d'accès Internet

Ex : China Telecom, China Unicom et China Mobile

Un routeur est un ordinateur spécialisé. Le routeur implémente le composant clé de la commutation de paquets (commutation de paquets). Sa tâche est de transmettre les paquets reçus.

Commutation de circuit - le flux binaire de l'ensemble du message est envoyé en continu de la source à la destination, comme s'il transmettait le message

une commutation de tuyaux - le message entier est d'abord transmis au nœud adjacent, stocké dans son intégralité, puis recherché dans la table de transfert et transmis au nœud suivant

Commutation de paquets - un seul paquet (il ne s'agit que de la partie entière du message) vers le nœud adjacent, stockez-le, recherchez dans la table de transfert et transférez-le au nœud suivant

Classification du réseau

WAN (Wide Area Network)

MAN (Metropolitan Area Network) Portée : Ville

-

LAN - LAN (Local Area Network) par exemple : réseau de campus ou réseau d'entreprise

Personal Area Network - PAN (Personal Area Network) par exemple : un réseau où les ordinateurs sont connectés via sans fil technologie (wifi)

OSI, TCP/IP, architecture de protocole à cinq couches et chaque protocole de couche

couche OSI (7 couches) : Couche physique, couche liaison de données, couche réseau, couche transport, couche session, couche présentation et couche application.

Couche TCP/IP (4 couches) : couche interface réseau, couche Internet, couche transport, couche application.

Protocole à cinq couches (5 couches) : Couche physique, couche liaison de données, couche réseau, couche transport, couche application.

La combinaison d'OSI et de TCP/IP produit une structure à cinq couches, à savoir : la couche physique, la couche liaison de données, la couche réseau, la couche transport et la couche application. Internet utilise le protocole TCP/IP

Les fonctions de chaque couche sont les suivantes :

Couche physique : transmettre les bits à travers le support, déterminer les paramètres mécaniques et spécifications électriques (Bit Bit)

Couche liaison de données : Assemblage bits en trames et transmission point à point (Frame Frame)

-

Couche réseau : responsable de la paquet de données livraison et de l'interconnexion Internet (PacketT) de la source au récepteur

Couche de transport : fournir de bout en bout Livraison fiable des messages et récupération des erreurs (Segment)

Couche session : établissement, gestion et terminaison des sessions (Session Protocol Data Unit SPDU)

Couche de présentation : traduit, crypte et compresse les données (Representation Protocol Data Unit PPDU)

Couche d'application : Permet aux moyens d'accéder à l'environnement OSI (Application Protocol Data Unit APDU )

Multiplexage par répartition en fréquence : tous les utilisateurs occupent différentes bandes passantes de fréquence en même temps.

Multiplexage temporel : tous les utilisateurs occupent la même bande passante de fréquence à des moments différents.

Unité de données de protocole de la couche liaison de données du canal point à point - cadre

Trois problèmes fondamentaux de la couche liaison de données :

Encapsulation dans une trame : Ajouter un en-tête et une queue avant et après une donnée pour former une trame

Transmission transparente

Détection d'erreur : contrôle de redondance cyclique Technologie de détection d'erreur CRC

La limite supérieure de la longueur de la partie de données de la trame - Maximum Transfer Unit MTU (Maximum Transfer Unit)

CRC est une méthode de détection d'erreurs, FCS est un code redondant ajouté derrière les données.

Protocole PPP : Le protocole de couche liaison de données utilisé lorsque l'ordinateur de l'utilisateur communique avec le FAI.

Format de trame PPP : page 75

Adaptateur (carte réseau) : Responsable de l'envoi et de la réception de trames depuis le LAN

L'adaptateur reçoit et envoie diverses trames sans utiliser le processeur de l'ordinateur L'adaptateur est équipé d'un processeur et d'une mémoire (comprenant RAM et ROM)

<. m>

Communication par diffusion : Lorsqu'un ordinateur envoie des données, tous les ordinateurs du bus peuvent détecter ces données.

Protocole CSMA/CD : Il est impossible pour une station d'émettre et de recevoir en même temps (mais elle doitsurveiller le canal pendant l'envoi)

L'envoi n'est pas du déterminisme : chaque station a la possibilité de rencontrer une collision dans un court laps de temps après l'envoi des données. Ce court laps de temps est incertain et dépend de la distance par rapport à l'autre station envoyant des données à cette station.

Période de contenu (fenêtre de collision) : temps d'aller-retour Ethernet de bout en bout 2i

Ce n'est que lorsqu'aucune collision n'est détectée après la période de contention que nous pouvons être sûrs que cette transmission ne provoquera pas de collision. À ce stade, vous pouvez être assuré que cette trame de données sera envoyée avec succès.

La période de contention d'Ethernet est déterminée comme étant 51.2us

Ethernet spécifie une longueur de trame minimale de 64 octets, soit 512 bits. Si très peu de données sont envoyées, quelques octets de remplissage doivent être ajoutés pour que la longueur de la trame ne soit pas inférieure à 64 octets.

Lorsqu'Ethernet envoie des données, s'il n'y a pas de collision pendant la période de contention (un total de 64 octets sont envoyés), alors les données ultérieures envoyées ne seront certainement pas en conflit.

Toute trame de moins de 64 octets de longueur est une trame non valide abandonnée en raison d'un conflit.

Si une collision est détectée pendant la période de contention, la trame temporairement réservée sera retardée pendant un certain temps et retransmise.

L'adaptateur a une fonction de filtrage : chaque fois qu'une trame MAC est reçue du réseau, il utilise d'abord le matériel pour vérifier l'adresse de destination dans la trame MAC. Si la trame est envoyée à cette station, elle sera acceptée, sinon la trame sera rejetée. Les

Les "Frames envoyées à ce site" incluent les trois types de frames suivants :

Trames Unicast (one-to-one) : L'adresse MAC de la trame reçue est la même que l'adresse matérielle de cette station

Trame de diffusion (une paire vers toutes) : Trame envoyée à toutes les stations de ce LAN (toutes 1 adresse)

Trames multicast (un vers plusieurs) : trames envoyées à certains sites de ce LAN

Adresse matérielle (également appelée adresse physique/adresse MAC).

Lors de la fabrication de l'adaptateur, cette adresse MAC de 6 octets a été solidifiée dans la ROM de l'adaptateur .

Format de la trame MAC : Page 92

Hub : Ethernet utilisant un hub est logiquement encore un réseau de bus, partagé par toutes les stations La logique Le bus utilise toujours le protocole CSMA/CD. Un hub possède de nombreuses interfaces.

La couche liaison de données étend Ethernet à l'aide d'un pont (pont). Le pont fonctionne au niveau de la couche liaison de données et transmet et filtre les trames reçues en fonction de l'adresse de destination de la trame MAC.

Les ponts s'appuient sur des tables de transfert pour transférer les frames. La table de transfert est également appelée répertoire de routage ou base de données de transfert. Page 95

Pont transparent : Actuellement le plus utilisé. Le pont peut fonctionner sans configurer manuellement la table de transfert. C'est un appareil plug and play.

Le pont traite les trames reçues grâce à l'algorithme d'auto-apprentissage (auto-apprentissage) (établit progressivement une table de transfert), et transmet les trames selon le table de transfert. 98-Important

Un switch Ethernet est en fait un pont multi-interface.

Le plus gros avantage du switch : la bande passante de chaque interface vers l'hôte est de 10Mb/s. Pour un switch avec N paires d'interfaces, la capacité totale est de N*10Mb/s.

Format de trame Ethernet : Page 102

VLAN LAN virtuelEst un groupe logique composé de certains segments LAN qui n'ont rien à voir avec l'emplacement physique. Ces segments ont des besoins communs. Le protocole Virtual LAN permet d'insérer un identifiant de 4 octets, appelé tag VLAN (tag), dans le format de trame Ethernet. Utilisé pour indiquer à quel LAN appartient le poste de travail qui envoie la trame.

Numéro de réseau d'adresse de classe A : 126, soit 2^7-2=126 ;

La raison de la soustraction de 2 : tous les 0 dans l'adresse IP signifient "ce réseau"". Le numéro de réseau 127 (0111 1111) est réservé à la communication de test de bouclage logiciel local (test de bouclage) entre les processus sur cet hôte.

Le numéro d'hôte de l'adresse de classe A occupe 3 octets, donc le nombre maximum d'hôtes dans chaque réseau de classe A est de 2^24-2

La raison de la soustraction de 2 : tous ; 0 Le champ du numéro d'hôte indique que l'adresse IP est une adresse réseau unique à laquelle « cet hôte » est connecté

(L'adresse IP d'un hôte est 5.6.7.8, alors l'adresse réseau de l'hôte est 5.0.0.0 ; )

Et tout 1 signifie "tous", donc le champ du numéro d'hôte avec tout 1 signifie tous les hôtes du réseau.

Les routeurs ont toujours deux adresses IP ou plus. Autrement dit, chaque interface du routeur possède une adresse IP avec un numéro de réseau différent.

ARP est le protocole de résolution d'adresse. Laissez-moi vous expliquer son principe de fonctionnement dans un langage simple.

1. Tout d'abord, chaque hôte va créer une liste ARP dans son propre tampon ARP pour représenter la correspondance entre l'adresse IP et l'adresse MAC .

2. Lorsque l'hôte source souhaite envoyer des données, il vérifie d'abord s'il y a l'adresse IP de l'hôte de destination dans la liste ARP. Si tel est le cas, recherchez l'adresse matérielle correspondante dans le cache ARP, écrivez l'adresse matérielle dans la trame MAC, puis envoyez la trame MAC à l'adresse matérielle via le LAN.

Sinon, envoyez le paquet ARP à tous les hôtes de ce segment de réseau. Le contenu de ce paquet comprend : l'adresse IP de l'hôte source, l'adresse MAC de l'hôte source et l'adresse IP de l'hôte de destination.

3. Lorsque tous les hôtes de ce réseau reçoivent le paquet ARP, ils vérifient d'abord si l'adresse IP du paquet est leur propre adresse IP. Sinon, ignorez le paquet. Adresse IP et MAC de l'hôte source à partir du paquet de données et écrivez-la dans la liste ARP. Si elle existe déjà, écrasez-la, puis écrivez votre propre adresse MAC dans le paquet de réponse ARP pour indiquer à l'hôte source qu'il s'agit de celle-là. il recherche l'adresse MAC.

4. Une fois que l'hôte source a reçu le paquet de réponse ARP. Écrivez l'adresse IP et MAC de l'hôte de destination dans la liste ARP et utilisez ces informations pour envoyer des données. Si l'hôte source n'a pas reçu de paquet de réponse ARP, cela signifie que la requête ARP a échoué.

La diffusion envoie une requête ARP et la monodiffusion envoie une réponse ARP.

Adresse IP et masque de sous-réseau ANDed&obtenir le numéro d'hôte

Internet Control Message Protocol ICMP ( Internet Control Message Protocol )

Il existe deux types de messages ICMP, à savoir les messages d'erreur ICMP et les messages de requête ICMP.

Messages de requête ICMP :

Demande d'écho et réponse : Une requête envoyée par un hôte ou un routeur vers un hôte de destination spécifique. L'hôte qui reçoit ce message doit envoyer un message de réponse ICMP à l'hôte ou au routeur source.

Demande et réponse d'horodatage : demandez à un hôte ou à un routeur de répondre avec la date et l'heure actuelles.

PING : utilisé pour tester la connectivité entre deux hôtes .

Ping est un exemple de couche application utilisant directement la couche réseau ICMP. Il ne passe pas par la couche transport de TCP ou UDP

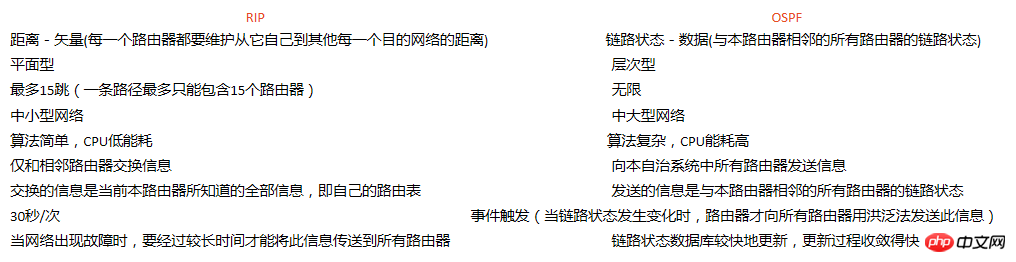

RIP avec OSPF

VPN

Pour ces ordinateurs qui ne sont utilisés qu'au sein de l'institution, l'institution peut attribuer elle-même son adresse IP. Cela signifie que ces ordinateurs utilisent des adresses IP qui ne sont valides qu'au sein de l'organisation (appelées adresses locales) et n'ont pas besoin de demander à l'organisme directeur d'Internet des adresses IP globalement uniques (appelées adresses globales). ). Adresse) . Cela peut économiser considérablement de précieuses ressources d’adresses IP mondiales.

Adresse privée : ne peut être utilisée que pour la communication interne d'une organisation et ne peut pas être utilisée pour communiquer avec des hôtes sur Internet. Autrement dit, une adresse privée ne peut être utilisée que comme adresse locale et non comme adresse globale.

Tous les routeurs Internet ne transmettront pas les datagrammes dont l'adresse de destination est une adresse privée.

Adresse spéciale :

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Quelles sont les fonctions de partage de ressources des réseaux informatiques ?

Jul 15, 2022 pm 04:29 PM

Quelles sont les fonctions de partage de ressources des réseaux informatiques ?

Jul 15, 2022 pm 04:29 PM

Les fonctions de partage de ressources des réseaux informatiques comprennent : 1. Le partage de ressources matérielles, qui peut améliorer l'utilisation de l'équipement et éviter des investissements répétés dans l'équipement. 2. Le partage de ressources logicielles et le partage de ressources de données, qui peuvent utiliser pleinement les ressources d'information existantes et réduire les logiciels ; processus de développement. pour éviter la construction répétée de grandes bases de données ; 3. Le partage des ressources du canal de communication signifie que le même canal peut être utilisé par plusieurs utilisateurs en même temps, ce qui peut améliorer l'utilisation des ressources du canal.

Qu'est-ce qu'un système de réseau ouvert dans un réseau de communication ?

Aug 22, 2022 pm 02:17 PM

Qu'est-ce qu'un système de réseau ouvert dans un réseau de communication ?

Aug 22, 2022 pm 02:17 PM

Le système de réseau ouvert est un « réseau de communication tous canaux ». Un réseau de communication tous canaux est un système de réseau de communication ouvert complet, dans lequel tous les membres peuvent communiquer et se contacter sans restriction ; dans ce réseau de communication, le degré de centralisation est faible et les différences de statut entre les membres sont faibles. Avec un moral élevé, les membres peuvent exprimer leurs opinions directement, librement et pleinement, ce qui est propice au brainstorming et à l'amélioration de la précision de la communication. L'inconvénient est que cela peut facilement conduire à une faible efficacité du travail.

Le réseau métropolitain est-il un réseau public ?

Aug 31, 2022 am 10:53 AM

Le réseau métropolitain est-il un réseau public ?

Aug 31, 2022 am 10:53 AM

Le réseau métropolitain est un réseau public ; le réseau métropolitain est un réseau de communication informatique établi dans une ville, appelé MAN, et est un réseau local à large bande. En raison de l'utilisation de la technologie des réseaux locaux avec des éléments de commutation actifs, le délai de transmission dans le réseau est faible. Il peut être utilisé comme réseau fédérateur pour connecter entre eux des hôtes, des bases de données et des réseaux locaux situés à différents endroits de la même ville.

À quoi appartient un système de réseau informatique dans une école ?

Jul 13, 2022 pm 04:43 PM

À quoi appartient un système de réseau informatique dans une école ?

Jul 13, 2022 pm 04:43 PM

Un système de réseau informatique au sein d’une école est un réseau local (LAN). Un réseau local est un réseau composé de plusieurs ordinateurs utilisés dans une petite zone. La couverture est généralement limitée à 10 kilomètres. Il appartient à un réseau à petite échelle établi par une unité ou un département. Le réseau local peut être divisé en réseau local sans fil et réseau local câblé. Le réseau local sans fil peut transmettre de l'audio, de la vidéo et du texte. Désormais, de nombreuses entreprises et campus utilisent le réseau local sans fil.

Quelles sont les caractéristiques les plus importantes des réseaux informatiques ?

Jan 13, 2021 pm 03:13 PM

Quelles sont les caractéristiques les plus importantes des réseaux informatiques ?

Jan 13, 2021 pm 03:13 PM

La caractéristique la plus importante des réseaux informatiques est le partage des ressources. Le partage de ressources est l’un des principaux objectifs poursuivis par les utilisateurs lorsqu’ils établissent des réseaux informatiques. Habituellement, les ressources requises par plusieurs utilisateurs en même temps dépassent toujours le nombre de ressources physiques réelles du système. Cependant, l'utilisation de l'allocation de ressources logiques (ou virtuelles) pour réaliser le partage des ressources peut mieux gérer cette contradiction et améliorer l'efficacité de l'utilisation de l'ordinateur. .

Quelles sont les topologies des réseaux informatiques ?

Feb 22, 2023 am 11:30 AM

Quelles sont les topologies des réseaux informatiques ?

Feb 22, 2023 am 11:30 AM

La topologie d'un réseau informatique fait référence à la structure physique des nœuds et des lignes formés par des ordinateurs ou des équipements et des supports de transmission sur Internet. Elle comprend principalement la topologie en étoile, la topologie en bus, la topologie en anneau, la topologie arborescente et la topologie hybride, la topologie du réseau. la topologie d'alimentation à découpage parmi elles, la topologie de réseau en étoile est la topologie de réseau la plus largement utilisée.

Comment résoudre l'erreur de connexion réseau informatique 711 dans le système Win7

Jul 17, 2023 am 08:41 AM

Comment résoudre l'erreur de connexion réseau informatique 711 dans le système Win7

Jul 17, 2023 am 08:41 AM

De nombreux amis qui utilisent le système Win7 doivent avoir rencontré le problème de l'erreur de connexion réseau 711. Comment résoudre le problème de l'erreur de connexion réseau 711 dans le système Win7 ? Aujourd'hui, l'éditeur vous propose une solution à l'erreur de connexion réseau 711 sur les ordinateurs Windows 7. Comment résoudre l'erreur de connexion réseau informatique 711 dans le système Win7 : 1. Ouvrez « Ordinateur », recherchez le dossier « C:\Windows\System32\LogFiles, cliquez avec le bouton droit et sélectionnez Propriétés » 2. Cliquez sur « Options de sécurité, sélectionnez Avancé » ; ; 3. Cliquez sur « Propriétaire », sélectionnez « Modifier » ; 4. Sélectionnez le compte « aaa » actuellement utilisé et cliquez sur OK ;

Pourquoi une entreprise utilise-t-elle un intranet ?

Aug 22, 2022 pm 03:57 PM

Pourquoi une entreprise utilise-t-elle un intranet ?

Aug 22, 2022 pm 03:57 PM

Raisons d'utiliser un intranet : 1. Le partage de ressources, qui peut permettre un partage pratique des ressources logicielles et matérielles, en particulier en ce qui concerne les ressources matérielles, les équipements bureautiques tels que les imprimantes et les scanners sont pleinement utilisés. 2. Facilitez le travail d'équipe La plupart des réseaux locaux modernes fournissent une plate-forme qui permet à plusieurs utilisateurs de travailler sur le même fichier et de toujours utiliser la dernière version. 3. Il est facile de trouver des informations et l’intranet peut être utilisé comme lieu de stockage de toutes les informations fiables. 4. Réduisez les coûts de gestion. Avec l'aide de l'intranet, des formulaires en ligne peuvent être facilement fournis, rationalisant le processus de travail dès le début et améliorant considérablement l'efficacité du travail.