développement back-end

développement back-end

Tutoriel Python

Tutoriel Python

problème de test d'interface API python+requests+unittest

problème de test d'interface API python+requests+unittest

problème de test d'interface API python+requests+unittest

Heixiong a recherché des informations relatives aux tests d'interface sur Internet. La plupart d'entre elles se concentrent sur la maintenance des cas d'utilisation sous forme de texte ou de tableaux sous une forme basée sur les données, sans expliquer comment générer les cas d'utilisation souhaités.

Question :

Lors du test de l'interface, tel que les paramètres a, b, c, je dois d'abord tester le paramètre a, s'il y en a (non passé, vide , entier, virgule flottante, chaîne, objet, trop court, trop long, injection SQL). L'une de ces situations est un cas d'utilisation. En même temps, assurez-vous que b et c sont corrects et que le test de a est correct. non affecté par les erreurs des paramètres b et c.

Solution :

Les paramètres conformes à la spécification de l'interface peuvent être renseignés manuellement ou préparés dans la base de code. Les paramètres qui ne répondent pas aux spécifications (non transmis, vide, entier, virgule flottante, chaîne, objet, trop court, trop long, injection SQL) peuvent également être préparés pour être utilisés à plusieurs reprises comme constantes dans la bibliothèque

Points de fonction principalement implémentés :

1. Organiser les paramètres de l'API en dict pour faciliter la combinaison des paramètres pour générer des cas d'utilisation

2. Boucler les cas d'utilisation générés

3. Encapsulez du code pour une utilisation et une maintenance faciles

Analyse du code source :

le fichier canshuxinxi.py est utilisé pour stocker les informations de l'interface API. Stockez-le sous forme de dict afin de pouvoir le récupérer dans la méthode API_ALL['Login Interface'][url]. Cela semble plus intuitif et vous savez sur quelle interface vous obtenez les informations.

#!/usr/bin/env python

# -*- coding: utf-8 -*-

# @Time : 2017-06-09 14:09

# canshuxinxi.py

# 接口信息

API_ALL = {

'登录接口': {

'number': '1',

'url': 'http://www.baidu.com',

'leixing': 'post',

'head': {

'aa': 'bb',

'cc': 'dd',

},

'canshu': {

'username': 'Wbfxs001',

'password': '111111Qq',

'grant_type': 'password',

},

'qiwang': {

'code': 200,

'name': 'Wbfxs001',

},

},

'退出接口': {

'number': '1',

'url': 'http://www.baidu.com',

'leixing': 'get',

'canshu': {

'username': 'Wbfxs001',

'password': '111111Qq',

'grant_type': 'password',

}

}

}Le fichier changliang.py est utilisé pour stocker des paramètres non conventionnels (ce qui peut provoquer une réponse anormale de l'interface). De même, il est également stocké dans dict pour une maintenance facile, par exemple). ainsi que l'ajout de nouveaux à l'avenir. Pour le segment de code d'injection SQL, vous pouvez ajouter directement

#!/usr/bin/env python

# -*- coding: utf-8 -*-

# @Time : 2017-06-09 14:09

# changliang.py

# 常用参数不传,为空,整形,浮点,字符串,object,过短,超长,sql注入

objects1 = 'xxxx'

objects2 = 'ssss'

ZHCS = {

'为空': [''],

'整形': [10, 23, 44, 88, 99],

'浮点': [1.11, 2.342, -1.03],

'字符串': ['aaaa', 'bbbb', 'cccc','dddd'],

'object': [objects1, objects2],

'过短': ['1', '0'],

'超长': ['11111111111111111111111111111111111111111111111'],

'sql注入': [';and 1=1 ;and 1=2', ";and (select count(*) from sysobjects)>0 mssql", ";and 1=(select IS_SRVROLEMEMBER('sysadmin'));--"],

}# gongju.py en tant que classe d'outil. appel. Il réalise la combinaison de paramètres, produit différentes combinaisons de paramètres de type dict et enregistre les paramètres dict dans une liste pour un accès facile.

#!/usr/bin/env python # -*- coding: utf-8 -*- # @Time : 2017-06-09 14:11 # gongju.py # 生成不同组合的参数 class gj(): def listalls(self, csTrue, csFalse): fzgcs = [] # 得到cycanshu的key,将所有非正规参数放在一个list中 listall = [] # 保存参数dict 为 list zhcs = dict(csTrue) listall.append(csTrue) aaa = list(csFalse.keys()) for i in aaa: bbb = csFalse[i] # 得到具体参数list for k in bbb: fzgcs.append(k) # 便利每一个参数加入fzgcs列表 zhcskey = list(zhcs.keys()) # 拿到将要进行组合的参数 for i in zhcskey: a = zhcs[i] # 保留原有的参数值,下面替换完后复原正确参数 for k in fzgcs: zhcs[i] = k listall.append(str(zhcs)) # 循环完后复原正确参数 zhcs[i] = a return listall

Le fichier jiaoben.py est utilisé comme classe de script pour exécuter les paramètres combinés dans une boucle et importer les requêtes de paramètres combinées à son tour. (Uniquement demander et imprimer les informations de réponse, vous pouvez ajouter des assertions sur les résultats de la réponse)

#!/usr/bin/env python

# -*- coding: utf-8 -*-

# @Time : 2017-06-09 14:22

# jiaoben.py

from changliang import ZHCS

from canshuxinxi import API_ALL

from gongju import gj

import requests

# 脚本类,组合工具参数进行请求

gj = gj()

def jball():

apikeys = API_ALL.keys()

print(apikeys)

for key in apikeys:

apiname = key

url = API_ALL[key]['url']

number = API_ALL[key]['number']

leixin = API_ALL[key]['leixing']

canshus = gj.listalls(API_ALL[key]['canshu'], ZHCS)

if leixin == 'post':

print("======="+" api名称:"+apiname+"=======")

for cs in canshus:

mp = requests.post(url=url, data=cs)

fhcode = str(mp.status_code)

xysj = str(mp.elapsed.microseconds)

print("=响应=api编号:"+number+" 响应code:"+fhcode+" 响应时间:"+xysj)

if leixin == 'get':

print("======="+" api名称:"+apiname+"=======")

for cs in canshus:

mp = requests.get(url=url, data=cs)

fhcode = str(mp.status_code)

xysj = str(mp.elapsed.microseconds)

print("=响应=api编号:"+number+" 响应code:"+fhcode+" 响应时间:"+xysj)

jball()Le fichier tesone.py est utilisé comme exécution de cas d'utilisation fichier, familier avec unittest Tout le monde dans le framework connaît les principes, je ne le présenterai donc pas en détail. Black Bear est principalement utilisé pour contrôler l'exécution des scripts. Lorsqu'il est combiné avec le framework unittest, il facilite l'expansion ultérieure.

#!/usr/bin/env python # -*- coding: utf-8 -*- # @Time : 2017-06-09 8:53 # tesone.py import requests import unittest import time from jiaoben import jball class testclassone(unittest.TestCase): def setUp(self): print(111) pass def test_1(self): jball() # 执行脚本 pass def tearDown(self): print(333) pass if __name__ == '__main__': unittest.main()

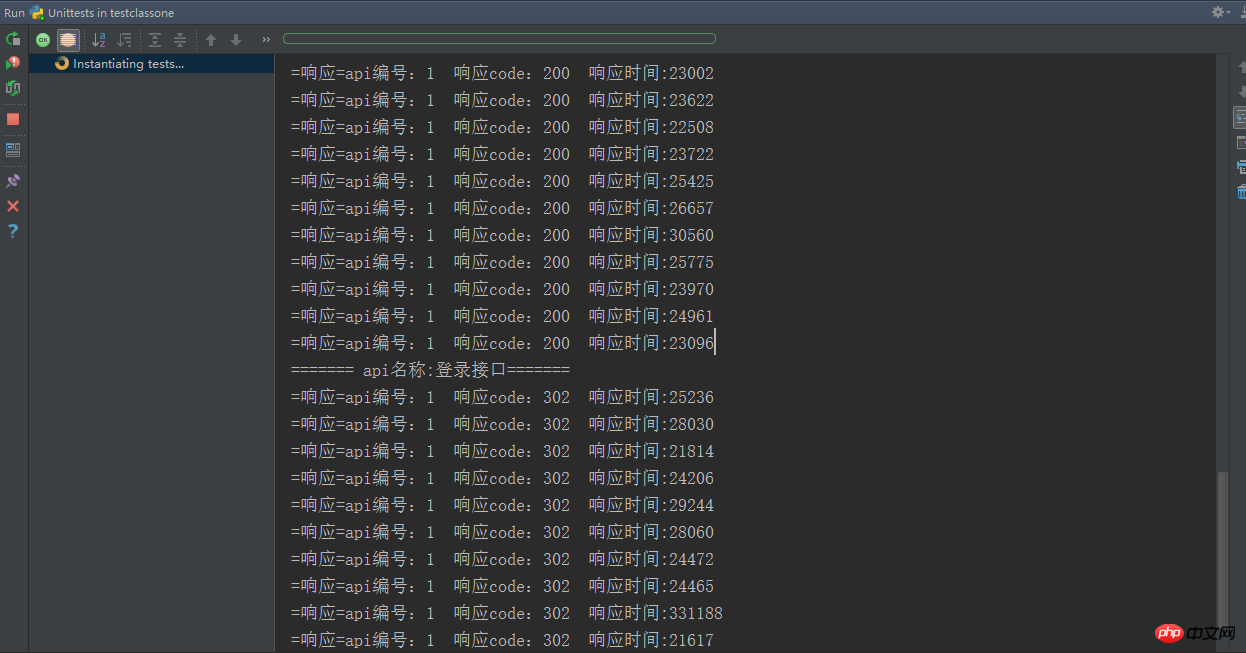

Enfin, les rendus après exécution du cas d'utilisation sont joints :

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

PHP et Python: exemples de code et comparaison

Apr 15, 2025 am 12:07 AM

PHP et Python: exemples de code et comparaison

Apr 15, 2025 am 12:07 AM

PHP et Python ont leurs propres avantages et inconvénients, et le choix dépend des besoins du projet et des préférences personnelles. 1.Php convient au développement rapide et à la maintenance des applications Web à grande échelle. 2. Python domine le domaine de la science des données et de l'apprentissage automatique.

Python vs JavaScript: communauté, bibliothèques et ressources

Apr 15, 2025 am 12:16 AM

Python vs JavaScript: communauté, bibliothèques et ressources

Apr 15, 2025 am 12:16 AM

Python et JavaScript ont leurs propres avantages et inconvénients en termes de communauté, de bibliothèques et de ressources. 1) La communauté Python est amicale et adaptée aux débutants, mais les ressources de développement frontal ne sont pas aussi riches que JavaScript. 2) Python est puissant dans les bibliothèques de science des données et d'apprentissage automatique, tandis que JavaScript est meilleur dans les bibliothèques et les cadres de développement frontaux. 3) Les deux ont des ressources d'apprentissage riches, mais Python convient pour commencer par des documents officiels, tandis que JavaScript est meilleur avec MDNWEBDOCS. Le choix doit être basé sur les besoins du projet et les intérêts personnels.

Explication détaillée du principe docker

Apr 14, 2025 pm 11:57 PM

Explication détaillée du principe docker

Apr 14, 2025 pm 11:57 PM

Docker utilise les fonctionnalités du noyau Linux pour fournir un environnement de fonctionnement d'application efficace et isolé. Son principe de travail est le suivant: 1. Le miroir est utilisé comme modèle en lecture seule, qui contient tout ce dont vous avez besoin pour exécuter l'application; 2. Le Système de fichiers Union (UnionFS) empile plusieurs systèmes de fichiers, ne stockant que les différences, l'économie d'espace et l'accélération; 3. Le démon gère les miroirs et les conteneurs, et le client les utilise pour l'interaction; 4. Les espaces de noms et les CGROUP implémentent l'isolement des conteneurs et les limitations de ressources; 5. Modes de réseau multiples prennent en charge l'interconnexion du conteneur. Ce n'est qu'en comprenant ces concepts principaux que vous pouvez mieux utiliser Docker.

Comment exécuter des programmes dans Terminal Vscode

Apr 15, 2025 pm 06:42 PM

Comment exécuter des programmes dans Terminal Vscode

Apr 15, 2025 pm 06:42 PM

Dans VS Code, vous pouvez exécuter le programme dans le terminal via les étapes suivantes: Préparez le code et ouvrez le terminal intégré pour vous assurer que le répertoire de code est cohérent avec le répertoire de travail du terminal. Sélectionnez la commande Run en fonction du langage de programmation (tel que Python de Python your_file_name.py) pour vérifier s'il s'exécute avec succès et résoudre les erreurs. Utilisez le débogueur pour améliorer l'efficacité du débogage.

Le code Visual Studio peut-il être utilisé dans Python

Apr 15, 2025 pm 08:18 PM

Le code Visual Studio peut-il être utilisé dans Python

Apr 15, 2025 pm 08:18 PM

VS Code peut être utilisé pour écrire Python et fournit de nombreuses fonctionnalités qui en font un outil idéal pour développer des applications Python. Il permet aux utilisateurs de: installer des extensions Python pour obtenir des fonctions telles que la réalisation du code, la mise en évidence de la syntaxe et le débogage. Utilisez le débogueur pour suivre le code étape par étape, trouver et corriger les erreurs. Intégrez Git pour le contrôle de version. Utilisez des outils de mise en forme de code pour maintenir la cohérence du code. Utilisez l'outil de liaison pour repérer les problèmes potentiels à l'avance.

L'extension VScode est-elle malveillante?

Apr 15, 2025 pm 07:57 PM

L'extension VScode est-elle malveillante?

Apr 15, 2025 pm 07:57 PM

Les extensions de code vs posent des risques malveillants, tels que la cachette de code malveillant, l'exploitation des vulnérabilités et la masturbation comme des extensions légitimes. Les méthodes pour identifier les extensions malveillantes comprennent: la vérification des éditeurs, la lecture des commentaires, la vérification du code et l'installation avec prudence. Les mesures de sécurité comprennent également: la sensibilisation à la sécurité, les bonnes habitudes, les mises à jour régulières et les logiciels antivirus.

Peut-on exécuter le code sous Windows 8

Apr 15, 2025 pm 07:24 PM

Peut-on exécuter le code sous Windows 8

Apr 15, 2025 pm 07:24 PM

VS Code peut fonctionner sur Windows 8, mais l'expérience peut ne pas être excellente. Assurez-vous d'abord que le système a été mis à jour sur le dernier correctif, puis téléchargez le package d'installation VS Code qui correspond à l'architecture du système et l'installez comme invité. Après l'installation, sachez que certaines extensions peuvent être incompatibles avec Windows 8 et doivent rechercher des extensions alternatives ou utiliser de nouveaux systèmes Windows dans une machine virtuelle. Installez les extensions nécessaires pour vérifier si elles fonctionnent correctement. Bien que le code VS soit possible sur Windows 8, il est recommandé de passer à un système Windows plus récent pour une meilleure expérience de développement et une meilleure sécurité.

Python: automatisation, script et gestion des tâches

Apr 16, 2025 am 12:14 AM

Python: automatisation, script et gestion des tâches

Apr 16, 2025 am 12:14 AM

Python excelle dans l'automatisation, les scripts et la gestion des tâches. 1) Automatisation: La sauvegarde du fichier est réalisée via des bibliothèques standard telles que le système d'exploitation et la fermeture. 2) Écriture de script: utilisez la bibliothèque PSUTIL pour surveiller les ressources système. 3) Gestion des tâches: utilisez la bibliothèque de planification pour planifier les tâches. La facilité d'utilisation de Python et la prise en charge de la bibliothèque riche en font l'outil préféré dans ces domaines.