Opération et maintenance

Opération et maintenance

exploitation et maintenance Linux

exploitation et maintenance Linux

Qu'est-ce que la commande netstat ? Comment utiliser la commande netstat ?

Qu'est-ce que la commande netstat ? Comment utiliser la commande netstat ?

Qu'est-ce que la commande netstat ? Comment utiliser la commande netstat ?

La commande netstat est utilisée pour afficher diverses informations liées au réseau, telles que les connexions réseau, les tables de routage, l'état de l'interface (Statistiques d'interface), les connexions de masquage et les adhésions de multidiffusion ( Adhésions multidiffusion) Attendez

1 Options communes :

-a : (toutes) Afficher toutes les options, les options liées à LISTEN ne sont pas affichées par défaut

-t : (tcp) Afficher uniquement les options liées à TCP

-u : (udp) Afficher uniquement les options liées à udp

-n : Afficher l'IP et le port en chiffres, peut afficher tous les nombres Convertir en nombres.

-l : Afficher uniquement l'état du service en Écoute (surveillance)

-p : Afficher le nom du programme qui établit les liens associés

-r : Afficher les informations de routage , Table de routage

-e : Afficher les informations étendues, telles que l'uid, etc.

-s : Statistiques par chaque protocole

-c : Exécuter le netstat à intervalles réguliers Commande.

-w : lié au socket brut

2 -tan affiche tous les ports TCP

[root@centos7 ~]# netstat -ant

Connexions Internet actives (serveurs et établis)

Proto Recv-Q Send-Q Adresse locale État de l'adresse étrangère

tcp 0 0 0.0.0.0:111 0.0.0.0:* ÉCOUTER

tcp 0 0 192.168.122.1:53 0.0.0.0:* ÉCOUTER

tcp 0 0 0.0.0.0:22 0.0.0.0:* ECOUTER

tcp 0 0 127.0.0.1:631 0.0.0.0:* ECOUTER

tcp 0 0 127.0.0.1:25 0.0.0.0:* ECOUTER

tcp 0 52 192.168.29.3:22 192.168.29.1:51029 ÉTABLI

tcp 0 0 192.168.29.3:22 192.168.29.1:51180 ÉTABLI

tcp6 0 0 ::111 :::* ÉCOUTEZ

tcp6 0 0 :::22 :::* ECOUTER

tcp6 0 0 ::1:631 :::* ECOUTER

tcp6 0 0 ::1:25 :::*

3 afficher tous les ports udp -uan

[root@centos7 ~]# netstat -anu

Connexions Internet actives (serveurs et établis)

Proto Recv-Q Send-Q Adresse locale État de l'adresse étrangère

udp 0 0 0.0.0.0:5353 0.0.0.0 :*

udp 0 0 0.0.0.0:47414 0.0.0.0:*

udp 0 0 192.168.122.1:53 0.0.0.0:*

udp 0 0 0.0 .0.0:67 0.0.0.0:*

4 Afficher tous les ports TCP d'écoute -tnl

[root@centos7 ~] # netstat -tnl

Connexions Internet actives (serveurs uniquement)

Proto Recv-Q Send-Q Adresse locale État de l'adresse étrangère

tcp 0 0 0.0 .0.0 :111 0.0.0.0:* ECOUTER

tcp 0 0 192.168.122.1:53 0.0.0.0:* ECOUTER

tcp 0 0 0.0.0.0:22 0.0.0.0:* ECOUTER

tcp 0 0 127.0.0.1:631 0.0.0.0:* ÉCOUTER

tcp 0 0 127.0.0.1:25 0.0.0.0:* ÉCOUTER

tcp6 0 0 : :: 111 :::* ECOUTER

tcp6 0 0 :::22 :::* ECOUTER

tcp6 0 0 ::1:631 :::* ECOUTER

tcp6 0 0 ::1:25 :::* LISTEN

5 Afficher tous les ports udp en écoute -unl

[root@ centos7 ~]# netstat -unl

Connexions Internet actives (serveurs uniquement)

Proto Recv-Q Send-Q Adresse locale État de l'adresse étrangère

udp 0 0 0.0.0.0:5353 0.0.0.0:*

udp 0 0 0.0.0.0:47414 0.0.0.0:*

udp 0 0 0.0.0.0:20815 0.0:*

udp 0 0 192.168.122.1:53 0.0.0.0:*udp 0 0 0.0.0.0:67 0.0.0.0:*udp 0 0 0.0.0.0:68 0.0.0.0:*udp 0 0 0.0.0.0:68 0.0.0.0:*udp 0 0 0.0.0.0:9804 0.0.0.0:*udp6 0 0 :::12799 :::*udp6 0 0 :::37953 :::*6 afficher la table de routage –rn

[root@centos7 ~]# netstat -nr

Table de routage IP du noyauDestination Gateway Genmask Flags MSS Window irtt Iface0.0.0.0 192.168.29.1 0.0.0.0 UG 0 0 0 ens33192.168.29.0 0.0.0.0 255.255.255.0 U 0 0 0 ens33192.168. 122,0 0,0,0,0 255,255 .255.0 U 0 0 0 virbr0[root@centos7 ~]# route -nTable de routage IP du noyauDestination Gateway Genmask Flags Metric Ref Utiliser Iface

0.0.0.0 192.168.29.1 0.0.0.0 UG 100 0 0 ens33192.168.29.0 0.0.0.0 255.255.255.0 U 100 0 0 ens33192.1 68. 122,0 0,0.0,0 255,255 .255.0 U 0 0 0 virbr0

7 Afficher les statistiques pour chaque protocole

(1) Afficher tous les ports Statistiques netstat -s

[root@centos7 ~]# netstat -s

Ip :3808 paquets au total reçus0 transféré0 paquets entrants rejetés2444 paquets entrants livrés2254 demandes envoyées32 paquets sortants abandonnés Icmp :676 Messages ICMP reçus0 message ICMP d'entrée a échoué.Histogramme d'entrée ICMP :destination inaccessible : 148

réponses d'écho : 528

717 messages ICMP envoyés

0 message ICMP a échoué

Histogramme de sortie ICMP :

destination inaccessible : 148

demande d'écho : 569

[……]

(2)显示 TCP 端口的统计信息 netstat -st

[root@centos7 ~]# netstat -st

IcmpMsg :

InType0 : 528

InType3 : 148

OutType3 : 148

OutType8 : 569

Tcp :

0 ouvertures de connexions actives

2 ouvertures de connexions passives

0 tentatives de connexion échouées

🎜>

0 réinitialisation de connexion reçue2 connexions établies1637 segments reçus1418 segments envoyés0 segments retransmis0 segments défectueux reçus.0 réinitialisation envoyée(3)显示 UDP 端口的统计信息 netstat -su[root@centos7 ~]# netstat -su

IcmpMsg :InType0 : 528InType3 : 148OutType3 : 148OutType8 : 569 Udp :0 paquet reçu140 paquets reçus vers un port inconnu.0 erreur de réception de paquet169 paquets envoyés0 erreurs de tampon de réception0 erreurs de tampon d'envoiUdpLite :IpExt :InMcastPkts : 27 OutMcastPkts : 33InBcastPkts : 766InOctets : 410294OutOctets : 432666InMcastOctets : 4963OutMcastOctets : 544 4InBcastOctets : 179503InNoECTPkts : 38488 显示 PID et netstat -p

[root@centos7 ~]# netstat -p

Connexions Internet actives (sans serveurs)Proto Recv-Q Send-Q Adresse locale Adresse étrangère État PID/ Nom du programmetcp 0 52 centos7.3.local:passerelle ssh:51029 ESTABLISHED 1552/sshd: root@ptstcp 0 0 centos7.3.local:passerelle ssh:51180 ESTABLISHED 1854 /sshd : root@ptsSockets de domaine UNIX actifs (sans serveurs)Proto RefCnt Flags Type State I-Node PID/Nom du programme Cheminunix 2 [ ] DGRAM 8520 1/systemd /run/systemd/notifyunix 2 [ ] DGRAM 8522 1/systemd /run/systemd/cgroups-agentunix 5 [ ] DGRAM 8542 1/systemd /run/systemd/journal/socketunix 28 [ ] DGRAM 8544 1/systemd /dev/logunix 2 [ ] DGRAM 11419 1/systemd /run/systemd/shutdowndunix 3 [ ] FLUX CONNECTÉ 23993 1276/ibus-x11Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment exécuter les commandes SUDO sous Windows 11/10

Mar 09, 2024 am 09:50 AM

Comment exécuter les commandes SUDO sous Windows 11/10

Mar 09, 2024 am 09:50 AM

La commande sudo permet aux utilisateurs d'exécuter des commandes en mode privilèges élevés sans passer en mode superutilisateur. Cet article explique comment simuler des fonctions similaires aux commandes sudo dans les systèmes Windows. Qu'est-ce que la commande Shudao ? Sudo (abréviation de « superuser do ») est un outil de ligne de commande qui permet aux utilisateurs de systèmes d'exploitation Unix tels que Linux et MacOS d'exécuter des commandes avec des privilèges élevés généralement détenus par les administrateurs. Exécution de commandes SUDO sous Windows 11/10 Cependant, avec le lancement de la dernière version préliminaire de Windows 11 Insider, les utilisateurs de Windows peuvent désormais profiter de cette fonctionnalité. Cette nouvelle fonctionnalité permet aux utilisateurs de

Comment vérifier l'adresse MAC de la carte réseau sous Win11 ? Comment utiliser la commande pour obtenir l'adresse MAC de la carte réseau sous Win11 ?

Feb 29, 2024 pm 04:34 PM

Comment vérifier l'adresse MAC de la carte réseau sous Win11 ? Comment utiliser la commande pour obtenir l'adresse MAC de la carte réseau sous Win11 ?

Feb 29, 2024 pm 04:34 PM

Cet article expliquera aux lecteurs comment utiliser l'invite de commande (CommandPrompt) pour trouver l'adresse physique (adresse MAC) de la carte réseau dans le système Win11. Une adresse MAC est un identifiant unique pour une carte d'interface réseau (NIC), qui joue un rôle important dans les communications réseau. Grâce à l'invite de commande, les utilisateurs peuvent facilement obtenir les informations d'adresse MAC de toutes les cartes réseau de l'ordinateur actuel, ce qui est très utile pour le dépannage du réseau, la configuration des paramètres réseau et d'autres tâches. Méthode 1 : utilisez « Invite de commandes » 1. Appuyez sur la combinaison de touches [Win+X], ou [cliquez avec le bouton droit], cliquez sur le [logo Windows] dans la barre des tâches, et dans l'élément de menu qui s'ouvre, sélectionnez [Exécuter] ; . Exécutez la fenêtre, entrez la commande [cmd], puis.

La commande cmdtelnet n'est pas reconnue comme une commande interne ou externe

Jan 03, 2024 am 08:05 AM

La commande cmdtelnet n'est pas reconnue comme une commande interne ou externe

Jan 03, 2024 am 08:05 AM

La fenêtre cmd indique que telnet n'est pas une commande interne ou externe. Ce problème n'apparaît pas car il n'y a aucun problème avec le fonctionnement de l'utilisateur. Les utilisateurs n'ont pas besoin de trop s'inquiéter. quelques petites étapes. Les paramètres de fonctionnement peuvent résoudre le problème de la fenêtre cmd indiquant que telnet n'est pas une commande interne ou externe. Jetons un coup d'œil à la solution à la fenêtre cmd invitant que telnet n'est pas une commande interne ou externe apportée par le. éditeur aujourd'hui. La fenêtre cmd indique que telnet n'est pas une commande interne ou externe. Solution : 1. Ouvrez le panneau de configuration de l'ordinateur. 2. Recherchez des programmes et des fonctions. 3. Recherchez Activer ou désactiver des fonctionnalités Windows sur la gauche. 4. Recherchez « client telnet

Hyper pratique ! Commandes Sar qui feront de vous un maître Linux

Mar 01, 2024 am 08:01 AM

Hyper pratique ! Commandes Sar qui feront de vous un maître Linux

Mar 01, 2024 am 08:01 AM

1. Présentation La commande sar affiche les rapports d'utilisation du système grâce aux données collectées à partir des activités du système. Ces rapports sont composés de différentes sections, chacune contenant le type de données et la date à laquelle les données ont été collectées. Le mode par défaut de la commande sar affiche l'utilisation du processeur à différents incréments de temps pour diverses ressources accédant au processeur (telles que les utilisateurs, les systèmes, les planificateurs d'E/S, etc.). De plus, il affiche le pourcentage de CPU inactif pour une période de temps donnée. La valeur moyenne de chaque point de données est répertoriée au bas du rapport. sar rapporte des données collectées toutes les 10 minutes par défaut, mais vous pouvez utiliser diverses options pour filtrer et ajuster ces rapports. Semblable à la commande uptime, la commande sar peut également vous aider à surveiller la charge du processeur. Grâce à sar, vous pouvez comprendre l'apparition d'une charge excessive

Où se trouve le mode de session amélioré Hyperv ? Conseils pour activer ou désactiver le mode de session amélioré Hyper-V à l'aide des commandes dans Win11.

Feb 29, 2024 pm 05:52 PM

Où se trouve le mode de session amélioré Hyperv ? Conseils pour activer ou désactiver le mode de session amélioré Hyper-V à l'aide des commandes dans Win11.

Feb 29, 2024 pm 05:52 PM

Dans le système Win11, vous pouvez activer ou désactiver le mode de session amélioré Hyper-V via des commandes. Cet article expliquera comment utiliser les commandes pour fonctionner et aidera les utilisateurs à mieux gérer et contrôler les fonctions Hyper-V dans le système. Hyper-V est une technologie de virtualisation fournie par Microsoft. Elle est intégrée à Windows Server et Windows 10 et 11 (sauf Home Edition), permettant aux utilisateurs d'exécuter des systèmes d'exploitation virtuels sur les systèmes Windows. Bien que les machines virtuelles soient isolées du système d'exploitation hôte, elles peuvent toujours utiliser les ressources de l'hôte, telles que les cartes son et les périphériques de stockage, via les paramètres. L'un des paramètres clés consiste à activer le mode de session améliorée. Le mode de session amélioré est Hyper

Quelle est la bonne façon de redémarrer un service sous Linux ?

Mar 15, 2024 am 09:09 AM

Quelle est la bonne façon de redémarrer un service sous Linux ?

Mar 15, 2024 am 09:09 AM

Quelle est la bonne façon de redémarrer un service sous Linux ? Lors de l'utilisation d'un système Linux, nous rencontrons souvent des situations dans lesquelles nous devons redémarrer un certain service, mais nous pouvons parfois rencontrer des problèmes lors du redémarrage du service, comme le fait que le service ne s'arrête ou ne démarre pas réellement. Par conséquent, il est très important de maîtriser la bonne manière de redémarrer les services. Sous Linux, vous pouvez généralement utiliser la commande systemctl pour gérer les services système. La commande systemctl fait partie du gestionnaire système systemd

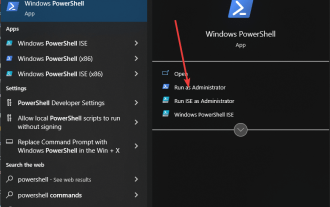

Installez VMware Workstation sur Windows 11 avec une seule commande simple

Sep 12, 2023 pm 08:33 PM

Installez VMware Workstation sur Windows 11 avec une seule commande simple

Sep 12, 2023 pm 08:33 PM

Étape 1 : Ouvrez PowerShell ou l'invite de commande sur votre système Windows 11 ou 10, accédez au champ de recherche et tapez CMD ou Powershell selon votre choix. Ici, nous utilisons PowerShell. Lorsqu'il apparaît dans les résultats, sélectionnez « Exécuter en tant qu'administrateur ». En effet, nous avons besoin d'un accès utilisateur administrateur pour exécuter des commandes permettant d'installer n'importe quel logiciel sous Windows. Étape 2 : Vérifiez la disponibilité de Winget Eh bien, bien que toutes les dernières versions de Windows 10 et 11 soient livrées par défaut avec l'outil Winget. Mais vérifions d'abord si cela fonctionne. Tapez : winget En retour vous verrez qu'il peut être utilisé avec la commande

Artefact sous Linux : principes et applications d'eventfd

Feb 13, 2024 pm 08:30 PM

Artefact sous Linux : principes et applications d'eventfd

Feb 13, 2024 pm 08:30 PM

Linux est un système d'exploitation puissant qui fournit de nombreux mécanismes de communication inter-processus efficaces, tels que des canaux, des signaux, des files d'attente de messages, une mémoire partagée, etc. Mais existe-t-il un moyen de communication plus simple, plus flexible et plus efficace ? La réponse est oui, c'est eventfd. eventfd est un appel système introduit dans Linux version 2.6. Il peut être utilisé pour implémenter la notification d'événements, c'est-à-dire pour transmettre des événements via un descripteur de fichier. eventfd contient un compteur entier non signé de 64 bits géré par le noyau. Le processus peut lire/modifier la valeur du compteur en lisant/écrivant ce descripteur de fichier pour établir une communication inter-processus. Quels sont les avantages d’eventfd ? Il a les caractéristiques suivantes