Opération et maintenance

Opération et maintenance

exploitation et maintenance Linux

exploitation et maintenance Linux

Qu'est-ce que le chiffrement symétrique ?

Qu'est-ce que le chiffrement symétrique ?

Qu'est-ce que le chiffrement symétrique ?

En utilisant la méthode de cryptage du système de cryptage à clé unique, la même clé peut être utilisée simultanément pour le cryptage et le déchiffrement des informations. Cette méthode de cryptage est appelée cryptage symétrique, également connu sous le nom de cryptage à clé unique.

Table des matières

1 Définition

2 Processus de travail

3 Algorithmes courants

4 Avantages et inconvénients

Définition

Un algorithme de cryptage qui nécessite l'utilisation de la même clé pour le cryptage et le déchiffrement. En raison de sa rapidité, le chiffrement symétrique est souvent utilisé lorsque l’expéditeur d’un message doit chiffrer de grandes quantités de données. Le chiffrement symétrique est également appelé chiffrement à clé.

La soi-disant symétrie signifie que les deux parties utilisant cette méthode de cryptage utilisent la même clé pour crypter et déchiffrer. Les clés sont des instructions qui contrôlent le processus de cryptage et de déchiffrement. Un algorithme est un ensemble de règles qui dictent la manière dont le chiffrement et le déchiffrement sont effectués.

Par conséquent [1] La sécurité du cryptage ne dépend pas seulement de l'algorithme de cryptage lui-même, mais la sécurité de la gestion des clés est encore plus importante. Étant donné que la même clé est utilisée pour le cryptage et le déchiffrement, la manière de transférer en toute sécurité la clé vers le décrypteur devient un problème qui doit être résolu.

Processus de travail

Ce qui suit est un exemple pour expliquer brièvement le processus de travail du cryptage symétrique. A et B sont des partenaires commerciaux qui vivent dans des villes différentes. En raison des besoins commerciaux, ils s’envoient souvent des marchandises importantes. Afin d'assurer la sécurité des marchandises, ils ont convenu de fabriquer un coffre-fort et d'y placer les objets. Ils ont créé deux clés identiques et les ont conservées séparément afin de pouvoir utiliser la clé pour ouvrir le coffre-fort lors de la réception du colis et utiliser la clé pour verrouiller le coffre-fort avant d'envoyer les marchandises.

Ce qui précède est un moyen traditionnel de livrer en toute sécurité des ressources importantes à destination. Tant que A et B gardent soigneusement la clé, même si quelqu'un récupère le coffre-fort, il ne pourra pas l'ouvrir. Cette idée est utilisée dans le cryptage des informations pour les communications informatiques modernes. Dans le cryptage symétrique, l'expéditeur des données traite le texte en clair (données originales) et la clé de cryptage avec un algorithme de cryptage spécial, le transformant en un texte chiffré complexe et l'envoyant. Une fois que le récepteur a reçu le texte chiffré, s'il souhaite déchiffrer le texte original, il doit utiliser la clé de cryptage et l'algorithme inverse du même algorithme pour déchiffrer le texte chiffré afin de le restaurer en texte clair lisible. Dans un algorithme de chiffrement symétrique, une seule clé est utilisée, et l'expéditeur et le destinataire utilisent cette clé pour chiffrer et déchiffrer les données.

openssl enc -ciphername [-in nom de fichier] [-out nom de fichier] [-pass arg] [-e] [-d] [-a/-base64] [-k mot de passe] [- S salt] [-salt] [-md] [-p/-P]

Description de l'option :

-ciphername : Spécifiez un algorithme de chiffrement symétrique (tel que des3), qui peut être directement indépendant de enc Utiliser, comme openssl des3 ou openssl enc -des3. Il est recommandé de l'utiliser après enc, afin qu'il ne dépende pas du matériel

-in filename : fichier d'entrée, la valeur par défaut est stdin s'il n'est pas spécifié

-out filename : fichier de sortie, la valeur par défaut est stdout

-e : Crypter le fichier d'entrée par défaut si elle n'est pas spécifiée. -d : Déchiffrer le fichier d'entrée. n'est possible que si cette option est explicitement spécifiée. -pass : Transmettez le mot de passe en clair pour le cryptage et le déchiffrement. Si le fichier de clé publique ou de clé privée utilisé lors de la vérification de la signature est crypté, le mot de passe doit être transmis pour le déchiffrement. Pour le format du mot de passe, voir "format de mot de passe openssl "

-k : a été remplacé par "-pass" et est toujours conservé pour des raisons de compatibilité avec les anciennes versions de openssl-base64 : encodage ou déchiffrement Base64 après le cryptage et avant le décryptage Si non spécifié, la valeur par défaut est binaire. Notez que l'encodage ne fait pas partie du cryptage et du déchiffrement, mais de « l'organisation » du format des données avant et après le cryptage et le déchiffrement -a : équivalent à -base64-salt : utiliser du sel pour le cryptage unidirectionnel Complique les résultats du cryptage unidirectionnel Il s'agit de l'option par défaut et utilise une valeur de sel aléatoire -S salt : n'utilisez pas une valeur de sel aléatoire, mais une valeur de sel personnalisée, mais il ne peut s'agir que d'une plage hexadécimale. Une combinaison de caractères, c'est-à-dire une ou plusieurs combinaisons de "0-9a-fA-F" -p : imprime la valeur du sel, la valeur de la clé et IV. valeur du vecteur d'initialisation pendant le cryptage et le déchiffrement (également cryptage complexe) D'une manière), le résultat du déchiffrement est également affiché lors du déchiffrement, voir l'exemple ci-dessous-P : a le même effet que l'option -p, mais quitte l'outil directement lors de l'impression, sans effectuer d'opérations de cryptage ou de décryptage-md : Spécifiez l'algorithme de cryptage unidirectionnel, md5 par défaut. Cet algorithme est utilisé pour chiffrer la partie clé, voir l'analyse ci-dessous. Les algorithmes de chiffrement unidirectionnel pris en charge sont :-md4 to use the md4 message digest algorithm-md5 to use the md5 message digest algorithm-ripemd160 to use the ripemd160 message digest algorithm-sha to use the sha message digest algorithm-sha1 to use the sha1 message digest algorithm-sha224 to use the sha224 message digest algorithm-sha256 to use the sha256 message digest algorithm-sha384 to use the sha384 message digest algorithm-sha512 to use the sha512 message digest algorithm-whirlpool to use the whirlpool message digest algorithm

-aes-128-cbc -aes-128-cbc-hmac-sha1 -aes-128-cfb -aes-128-cfb1 -aes-128-cfb8 -aes-128-ctr -aes-128-ecb -aes-128-gcm -aes-128-ofb -aes-128-xts -aes-192-cbc -aes-192-cfb -aes-192-cfb1 -aes-192-cfb8 -aes-192-ctr -aes-192-ecb -aes-192-gcm -aes-192-ofb -aes-256-cbc -aes-256-cbc-hmac-sha1 -aes-256-cfb -aes-256-cfb1 -aes-256-cfb8 -aes-256-ctr -aes-256-ecb -aes-256-gcm -aes-256-ofb -aes-256-xts -aes128 -aes192 -aes256 -bf -bf-cbc -bf-cfb -bf-ecb -bf-ofb -blowfish -camellia-128-cbc -camellia-128-cfb -camellia-128-cfb1 -camellia-128-cfb8 -camellia-128-ecb -camellia-128-ofb -camellia-192-cbc -camellia-192-cfb -camellia-192-cfb1 -camellia-192-cfb8 -camellia-192-ecb -camellia-192-ofb -camellia-256-cbc -camellia-256-cfb -camellia-256-cfb1 -camellia-256-cfb8 -camellia-256-ecb -camellia-256-ofb -camellia128 -camellia192 -camellia256 -cast -cast-cbc -cast5-cbc -cast5-cfb -cast5-ecb -cast5-ofb -des -des-cbc -des-cfb -des-cfb1 -des-cfb8 -des-ecb -des-ede -des-ede-cbc -des-ede-cfb -des-ede-ofb -des-ede3 -des-ede3-cbc -des-ede3-cfb -des-ede3-cfb1 -des-ede3-cfb8 -des-ede3-ofb -des-ofb -des3 -desx -desx-cbc -id-aes128-GCM -id-aes128-wrap -id-aes128-wrap-pad -id-aes192-GCM -id-aes192-wrap -id-aes192-wrap-pad -id-aes256-GCM -id-aes256-wrap -id-aes256-wrap-pad -id-smime-alg-CMS3DESwrap -idea -idea-cbc -idea-cfb -idea-ecb -idea-ofb -rc2 -rc2-40-cbc -rc2-64-cbc -rc2-cbc -rc2-cfb -rc2-ecb -rc2-ofb -rc4 -rc4-40 -rc4-hmac-md5 -seed -seed-cbc -seed-cfb -seed-ecb -seed-ofb

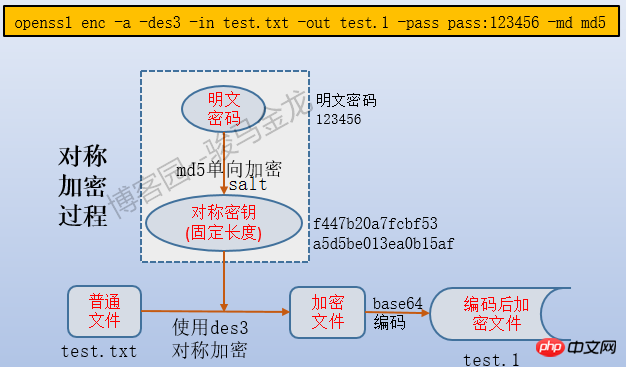

在给出openssl enc命令用法示例之前,先解释下对称加密和解密的原理和过程。

对称加解密时,它们使用的密码是完全相同的,例如"123456",但这是密码,且是明文密码,非常不安全,所以应该对此简单密码进行复杂化。最直接的方法是使用单向加密计算出明文密码的hash值,单向加密后新生成的密码已经比较安全(称之为密钥比较好),可以作为对称加密时的对称密钥。另外,由于同一单向加密算法对相同明文密码的计算结果是完全一致的,这样解密时使用相同的单向加密算法就能计算出完全相同的密钥,也就是解密时的对称密钥。如果想要更安全,还可以在对称加密后对加密文件进行重新编码,如使用"base64"、二进制或hex编码方式进行编码,但对应的在解密前就需要先解码,解码后才能解密。

所以,将对称加、解密的机制简单概括如下:

对称加密机制:根据指定的单向加密算法,对输入的明文密码进行单向加密(默认是md5),得到固定长度的加密密钥,即对称密钥,再根据指定的对称加密算法,使用对称密钥加密文件,最后重新编码加密后的文件。即单向加密明文密码结果作为对称密钥、使用对称密钥加密文件、对文件重新编码。

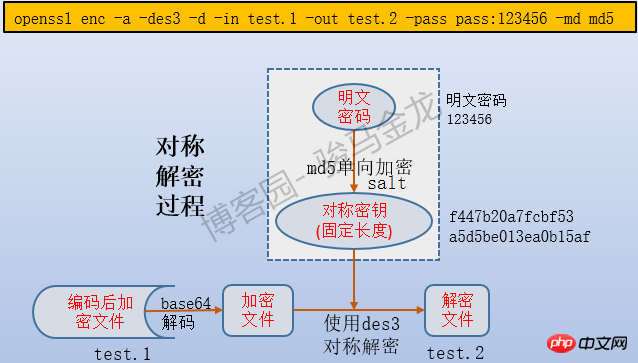

对称解密机制:先解码文件,再根据单向加密算法对解密时输入的明文密码计算得到对称密钥,依此对称密钥对称解密解码后的文件。

因此,解密过程中使用的解码方式、单向加密和对称加密算法都必须一致,且输入的密码必须是正确密码。但需要注意的一点是,解密时可以不指定salt,因为加密时使用的salt会记录下来,解密时可以读取该salt。

如下图所示,分别是加密和解密过程示意图。

示例:

以加密/etc/fstab的备份文件/tmp/test.txt为例。

(1).首先测试openssl enc的编码功能。由于未指定密码选项"-k"或"-pass",所以仅仅只进行编码而不进行加密,因此也不会提示输入密码。

[root@xuexi tmp]# openssl enc -a -in test.txt -out test_base64.txt [root@xuexi tmp]# cat test_base64.txt CiMKIyAvZXRjL2ZzdGFiCiMgQ3JlYXRlZCBieSBhbmFjb25kYSBvbiBUaHUgTWF5 IDExIDA0OjE3OjQ0IDIwMTcKIwojIEFjY2Vzc2libGUgZmlsZXN5c3RlbXMsIGJ5 IHJlZmVyZW5jZSwgYXJlIG1haW50YWluZWQgdW5kZXIgJy9kZXYvZGlzaycKIyBT ZWUgbWFuIHBhZ2VzIGZzdGFiKDUpLCBmaW5kZnMoOCksIG1vdW50KDgpIGFuZC9v ciBibGtpZCg4KSBmb3IgbW9yZSBpbmZvCiMKVVVJRD1iMmE3MGZhZi1hZWE0LTRk OGUtOGJlOC1jNzEwOWFjOWM4YjggLyAgICAgICAgICAgICAgICAgICAgICAgeGZz ICAgICBkZWZhdWx0cyAgICAgICAgMCAwClVVSUQ9MzY3ZDZhNzctMDMzYi00MDM3 LWJiY2ItNDE2NzA1ZWFkMDk1IC9ib290ICAgICAgICAgICAgICAgICAgIHhmcyAg ICAgZGVmYXVsdHMgICAgICAgIDAgMApVVUlEPWQ1MDUxMTNjLWRhYTYtNGMxNy04 YjAzLWIzNTUxY2VkMjMwNSBzd2FwICAgICAgICAgICAgICAgICAgICBzd2FwICAg IGRlZmF1bHRzICAgICAgICAwIDAK

再以base64格式进行解码。

[root@xuexi tmp]# openssl enc -a -d -in test_base64.txt # # /etc/fstab # Created by anaconda on Thu May 11 04:17:44 2017# # Accessible filesystems, by reference, are maintained under '/dev/disk'# See man pages fstab(5), findfs(8), mount(8) and/or blkid(8) for more info# UUID=b2a70faf-aea4-4d8e-8be8-c7109ac9c8b8 / xfs defaults 0 0UUID=367d6a77-033b-4037-bbcb-416705ead095 /boot xfs defaults 0 0UUID=d505113c-daa6-4c17-8b03-b3551ced2305 swap swap defaults 0 0

实际上,上述编码和解码的过程严格地说也是对称加密和解密,因为openssl enc默认会带上加密选项"-e",只不过因为没有指定输入密码选项,使用的加密密码为空而已,且单向加密算法使用的也是默认值。解密时也一样。

(2).测试使用des3对称加密算法加密test.txt文件。

[root@xuexi tmp]# openssl enc -a -des3 -in test.txt -out test.1 -pass pass:123456 -md md5

加密后,查看加密后文件test.1的结果。

[root@xuexi tmp]# cat test.1U2FsdGVkX1+c/d4NsXnY6Pd7rcZjGSsMRJWQOP0s5sxH6aLE5iCYjKEAbGac//iRwkUUh6a57OpUA3+OOCKB4z+IxBcKo67BUDGR9vYeCfkobH9F+mSfVzZbXBrJmxwf 921tJ+8K+yKB6DjJfufpW+DWXmH8MFyvK60wnYHsfUQOp81EvaUtEfqEKIS8hgg7 4NTOyww+/VMDdc2wmkf08XNQUPlVtLaSx3vuBisxRdu8raiKWGGOB7qCwELCxDqu NaRCIh0VjjffGohAOMMsAQ2kFCDUKx0Z4Df5fvifhPXoHfsj2lI216BPG5Cy88K2 KV78DoBm4pnMAymo/HRRF95LjvWYZIN88hIVN67u2j9zqSGeuyJakMyDVhYYmrHl sMr2YTbTwus2DiO6qAzt/0a9nocTVKfGR81Xsh0a0ZudjtrMl5H36YJawpldvUCa DzXPsbpQrp0VGi2HvJ4EVKKEx2uh8XYWmJ4ytj1s1wtCR6wQhmERtInGwULWTyI+agXStSB5XzsvAJRJvexsaNycj5lAoQ8O6YXEj7B0inB7nBQTFbwkXyvJqXpr1179 i67leYc59OvlhRMA+GLW4g/Mg5dN5SBmgt1ChOJs4887zAUyLYrLvR4zDK6IQN/M P6F15c9V+m9pw2t32sUQQmYrYqOV/AQf0t0EwvA0Myjmfqtvmp555Q==

解密文件test.1。

[root@xuexi tmp]# openssl enc -a -des3 -d -in test.1 -out test.2 -pass pass:123456 -md md5 [root@xuexi tmp]# cat test.2 # # /etc/fstab # Created by anaconda on Thu May 11 04:17:44 2017# # Accessible filesystems, by reference, are maintained under '/dev/disk'# See man pages fstab(5), findfs(8), mount(8) and/or blkid(8) for more info# UUID=b2a70faf-aea4-4d8e-8be8-c7109ac9c8b8 / xfs defaults 0 0UUID=367d6a77-033b-4037-bbcb-416705ead095 /boot xfs defaults 0 0UUID=d505113c-daa6-4c17-8b03-b3551ced2305 swap swap defaults 0 0

(3).加密时带上点盐salt。其实不写时默认就已经加入了,只不过是加入随机盐值。使用-S可以指定明确要使用的盐的值。但是盐的值只能是16进制范围内字符的组合,即"0-9a-fA-F"的任意一个或多个组合。

[root@xuexi tmp]# openssl enc -a -des3 -S 'Fabc' -in test.txt -out test.1 -pass pass:123456 -md md5

解密。解密时不用指定salt值,即使指定了也不会影响解密结果。

[root@xuexi tmp]# openssl enc -a -des3 -d -in test.1 -pass pass:123456 -md md5 # # /etc/fstab # Created by anaconda on Thu May 11 04:17:44 2017# # Accessible filesystems, by reference, are maintained under '/dev/disk'# See man pages fstab(5), findfs(8), mount(8) and/or blkid(8) for more info# UUID=b2a70faf-aea4-4d8e-8be8-c7109ac9c8b8 / xfs defaults 0 0UUID=367d6a77-033b-4037-bbcb-416705ead095 /boot xfs defaults 0 0UUID=d505113c-daa6-4c17-8b03-b3551ced2305 swap swap defaults 0 0

[root@xuexi tmp]# openssl enc -a -des3 -d -S 'Fabcxdasd' -in test.1 -pass pass:123456 -md md5 # # /etc/fstab # Created by anaconda on Thu May 11 04:17:44 2017# # Accessible filesystems, by reference, are maintained under '/dev/disk'# See man pages fstab(5), findfs(8), mount(8) and/or blkid(8) for more info# UUID=b2a70faf-aea4-4d8e-8be8-c7109ac9c8b8 / xfs defaults 0 0UUID=367d6a77-033b-4037-bbcb-416705ead095 /boot xfs defaults 0 0UUID=d505113c-daa6-4c17-8b03-b3551ced2305 swap swap defaults 0 0

(4).在测试下"-p"和"-P"选项的输出功能。小写字母p不仅输出密钥算法结果,还输出加解密的内容,而大写字母P则只输出密钥算法结果。

加密时的情况。

[root@xuexi tmp]# openssl enc -a -des3 -S 'Fabc' -in test.txt -out test.1 -pass pass:123456 -md md5 -psalt=FABC000000000000 key=885FC58E6C822AEFC8032B4B98FA0355F8482BD654739F3D iv =5128FDED01EE1499

其中key就是单向加密明文密码后得到的对称密钥,iv是密码运算时使用的向量值。

再看解密时的情况,此处加上了salt。

[root@xuexi tmp]# openssl enc -a -des3 -d -S 'Fabc' -in test.1 -pass pass:123456 -md md5 -Psalt=FABC000000000000 key=885FC58E6C822AEFC8032B4B98FA0355F8482BD654739F3D iv =5128FDED01EE1499

若解密时不指定salt,或者随意指定salt,结果如下。

[root@xuexi tmp]# openssl enc -a -des3 -d -in test.1 -pass pass:123456 -md md5 -P salt=FABC000000000000 key=885FC58E6C822AEFC8032B4B98FA0355F8482BD654739F3D iv =5128FDED01EE1499

[root@xuexi tmp]# openssl enc -a -des3 -S 'FabM' -d -in test.1 -pass pass:123456 -md md5 -Psalt=FABC000000000000 key=885FC58E6C822AEFC8032B4B98FA0355F8482BD654739F3D iv =5128FDED01EE1499

可见,解密时,只要指定和加密时相同编码格式和单向加密算法,密钥的结果就是一样的,且解密时明确指定salt是无意义的,因为它可以读取到加密时使用的salt。

甚至,解密时指定不同的对称加密算法,密钥结果也是一样的。

[root@xuexi tmp]# openssl enc -a -desx -d -in test.1 -pass pass:123456 -md md5 -p salt=FABC000000000000 key=885FC58E6C822AEFC8032B4B98FA0355F8482BD654739F3D iv =5128FDED01EE1499

由此,能推理出对称加密时使用的对称密钥和对称算法是毫无关系的。

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Activez le cryptage Bitlocker 256 bits sur Windows 11 pour une sécurité accrue

Nov 26, 2023 am 11:21 AM

Activez le cryptage Bitlocker 256 bits sur Windows 11 pour une sécurité accrue

Nov 26, 2023 am 11:21 AM

Bitlocker est la technologie de cryptage par défaut pour les systèmes d'exploitation Windows. Il est largement utilisé sous Windows, mais certains utilisateurs préfèrent les solutions tierces telles que VeraCrypt. Ce que de nombreux utilisateurs de Bitlocker ne savent pas, c'est qu'il utilise par défaut un cryptage de 128 bits, même si 256 bits sont disponibles. Sans entrer dans les détails des différences, la principale différence entre le cryptage AES 128 bits et 256 bits réside dans la longueur de la clé de sécurité. Des touches plus longues rendent les attaques par force brute plus difficiles. Bien que la valeur par défaut soit de 128 bits, même Microsoft recommande 256 bits pour une meilleure sécurité. Le problème est que la plupart des utilisateurs ne connaissent probablement pas les valeurs par défaut les plus faibles ni comment les modifier. Tout d'abord, vous voudrez peut-être savoir W

Tutoriel détaillé du DNS crypté Win11

Dec 25, 2023 am 10:13 AM

Tutoriel détaillé du DNS crypté Win11

Dec 25, 2023 am 10:13 AM

Microsoft fournissait auparavant des services de cryptage DNS pour Win11, mais de nombreux utilisateurs ne savent pas comment utiliser le DNS crypté Win11. En fait, il suffit d'ouvrir les paramètres DNS dans les paramètres réseau. Tutoriel détaillé sur le DNS chiffré Win11 : 1. Entrez d'abord le disque et recherchez le dossier que vous souhaitez chiffrer. 2. Ensuite, ouvrez « Ethernet » à droite 3. Recherchez ensuite l'allocation du serveur DNS ci-dessous et cliquez sur « Modifier » 4. Après avoir changé « Auto (DHCP) » en « Manuel », ouvrez « IPv4 » ci-dessous 5. Après l'avoir allumé , entrez "8.8.8.8" dans le DNS préféré 6. Modifiez ensuite le cryptage DNS préféré en "Cryptage uniquement (DNS sur HTTPS)" 7. Une fois les modifications terminées, cliquez sur "Enregistrer" et vous trouverez

Win10 Home Edition prend-il en charge le cryptage des dossiers ?

Jan 09, 2024 am 08:58 AM

Win10 Home Edition prend-il en charge le cryptage des dossiers ?

Jan 09, 2024 am 08:58 AM

Le cryptage des fichiers vise à mettre en œuvre un cryptage des données de niveau professionnel pour garantir plus efficacement la sécurité des données ! Ce n'est qu'en maîtrisant la clé de cryptage correcte que l'opération de décryptage peut être effectuée, garantissant ainsi la sécurité des actifs informationnels. Cependant, la fonction de cryptage de fichiers de Win10 Home Edition ne dispose pas encore de cette fonctionnalité. Win10 Home Edition peut-il chiffrer les dossiers ? Réponse : Win10 Home Edition ne peut pas chiffrer les dossiers. Tutoriel sur le cryptage de fichiers dans le système Windows 1. Cliquez avec le bouton droit sur le fichier ou le dossier que vous souhaitez crypter (ou appuyez et maintenez enfoncé pendant un moment), puis sélectionnez la fonction « Propriétés ». 2. Dans la nouvelle interface étendue, recherchez l'option « Avancé ». Après avoir cliqué pour entrer, n'oubliez pas de cocher l'option « Chiffrer le contenu pour protéger les données » située en dessous. 3. Une fois le réglage terminé, cliquez sur « OK » pour

Comment configurer le cryptage de l'album photo sur un téléphone mobile Apple

Mar 02, 2024 pm 05:31 PM

Comment configurer le cryptage de l'album photo sur un téléphone mobile Apple

Mar 02, 2024 pm 05:31 PM

Sur les téléphones mobiles Apple, les utilisateurs peuvent crypter les albums photos selon leurs propres besoins. Certains utilisateurs ne savent pas comment le configurer. Vous pouvez ajouter les images qui doivent être cryptées au mémo, puis verrouiller le mémo. Ensuite, l'éditeur présentera la méthode de configuration du cryptage des albums photo mobiles pour les utilisateurs intéressés, venez jeter un œil ! Tutoriel sur les téléphones mobiles Apple Comment configurer le cryptage de l'album photo iPhone A : Après avoir ajouté les images qui doivent être cryptées au mémo, allez verrouiller le mémo pour une introduction détaillée : 1. Entrez dans l'album photo, sélectionnez l'image qui doit être cryptée. crypté, puis cliquez sur [Ajouter à] ci-dessous. 2. Sélectionnez [Ajouter aux notes]. 3. Saisissez le mémo, recherchez le mémo que vous venez de créer, saisissez-le et cliquez sur l'icône [Envoyer] dans le coin supérieur droit. 4. Cliquez sur [Verrouiller l'appareil] ci-dessous

Comment générer un certificat SSL MySQL à l'aide d'OpenSSL

Sep 09, 2023 pm 02:12 PM

Comment générer un certificat SSL MySQL à l'aide d'OpenSSL

Sep 09, 2023 pm 02:12 PM

Introduction à l'utilisation d'OpenSSL pour générer un certificat SSL MySQL : MySQL est un système de base de données relationnelle largement utilisé. Il est très important d'utiliser le protocole SSL (SecureSocketsLayer) pour les communications cryptées dans les environnements de production réels. Cet article expliquera comment utiliser l'outil OpenSSL pour générer un certificat SSL MySQL et fournira des exemples de code correspondants. Étapes : Installer OpenSSL : Tout d’abord, assurez-vous qu’OpenSSL est installé sur votre ordinateur.

Installation d'OpenBLAS sous CentOS 7 et installation de CentOS 7 OpenSSL

Feb 10, 2024 am 11:45 AM

Installation d'OpenBLAS sous CentOS 7 et installation de CentOS 7 OpenSSL

Feb 10, 2024 am 11:45 AM

En tant que système d'exploitation open source, LINUX dispose d'un large éventail d'applications et de groupes d'utilisateurs. CentOS7 est une version dérivée de LINUX. Il est construit sur la base du code source de Red Hat Enterprise Linux (RHEL) et présente un haut degré de stabilité et de sécurité. . Il peut être installé et configuré sur CentOS7. OpenBLAS et OpenSSL sont des besoins courants de nombreux développeurs et administrateurs système. Cet article détaillera comment installer et configurer OpenBLAS et OpenSSL sur CentOS7. OpenBLAS est une bibliothèque mathématique open source haute performance basée sur l'interface BLAS (BasicLinearAlgebraSubprograms).

Comment définir un mot de passe pour le cryptage de dossiers sans compression

Feb 20, 2024 pm 03:27 PM

Comment définir un mot de passe pour le cryptage de dossiers sans compression

Feb 20, 2024 pm 03:27 PM

Le cryptage de dossier est une méthode courante de protection des données qui crypte le contenu d'un dossier afin que seules les personnes disposant du mot de passe de décryptage puissent accéder aux fichiers. Lors du chiffrement d'un dossier, il existe des méthodes courantes pour définir un mot de passe sans compresser le fichier. Tout d’abord, nous pouvons utiliser la fonction de cryptage fournie avec le système d’exploitation pour définir un mot de passe de dossier. Pour les utilisateurs Windows, vous pouvez le configurer en suivant les étapes suivantes : Sélectionnez le dossier à chiffrer, cliquez avec le bouton droit sur le dossier et sélectionnez « Propriétés ».

Problèmes et solutions courants en matière de communication et de sécurité réseau en C#

Oct 09, 2023 pm 09:21 PM

Problèmes et solutions courants en matière de communication et de sécurité réseau en C#

Oct 09, 2023 pm 09:21 PM

Problèmes courants de communication réseau et de sécurité et solutions en C# À l'ère d'Internet d'aujourd'hui, la communication réseau est devenue un élément indispensable du développement logiciel. En C#, nous rencontrons généralement certains problèmes de communication réseau, tels que la sécurité de la transmission des données, la stabilité de la connexion réseau, etc. Cet article abordera en détail les problèmes courants de communication réseau et de sécurité en C# et fournira les solutions correspondantes et des exemples de code. 1. Problèmes de communication réseau Interruption de la connexion réseau : pendant le processus de communication réseau, la connexion réseau peut être interrompue, ce qui peut entraîner