Opération et maintenance

Opération et maintenance

exploitation et maintenance Linux

exploitation et maintenance Linux

Exemple de tutoriel sur l'utilisation du serveur Alibaba Cloud ECS

Exemple de tutoriel sur l'utilisation du serveur Alibaba Cloud ECS

Exemple de tutoriel sur l'utilisation du serveur Alibaba Cloud ECS

Faites un bref résumé du problème ici pour référence. Le titre dit que je suis un novice, mais en fait je ne suis pas complètement novice. Je connais encore certaines commandes Linux courantes, mais je n'ai pas une compréhension et un contrôle global du système Linux. Voici un bref résumé de ce que j'ai fait en dernier. Dimanche, certaines choses.

1, rendez la connexion ssh plus sécurisée

(1) La méthode la plus dangereuse : directement ssh root@ip, puis vous êtes vous êtes invité à saisir votre mot de passe et la connexion est réussie. Autrement dit, se connecter en tant que root avec vérification du mot de passe est probablement la plus dangereuse. La raison pour laquelle il n'est pas sécurisé : le mot de passe peut être piraté par force brute, une fois piraté, l'intrus obtiendra directement les privilèges root, ce qui est très effrayant. Alors, comment pouvez-vous améliorer la sécurité ? Voir le point (2).

(2) semble plus sûr que (1), mais présente toujours des risques de sécurité : désactivez la fonction de connexion SSH à distance du compte root, créez un compte utilisateur sans autorisations root et effectuez une connexion SSH via ce compte après. Connexion ssh, si vous avez besoin des autorisations root, passez via su. Raisons pour lesquelles ce n'est pas sûr : Les mots de passe peuvent toujours être piratés par force brute. Bien que les privilèges root ne puissent pas être obtenus immédiatement après le piratage, si un intrus déchiffre le mot de passe du compte root, les privilèges root peuvent toujours être obtenus. Les fichiers de configuration pertinents sous Linux sont :

vi /etc/ssh/sshd_config PermitRootLogin no #禁用root账户远程ssh登录

Ajouter des commandes utilisateur :

# 添加新用户 user add username # 为新用户设置密码 passwd username

(3 ) Une meilleure méthode de connexion : connexion par clé ssh. Générez une paire de clés sur le client qui doit se connecter, puis téléchargez la clé publique sur le serveur, stockez la clé privée sur le client, puis connectez-vous via la clé. De cette façon, ce n'est qu'une fois que l'intrus a obtenu votre clé privée que vous pourrez vous connecter au serveur. Cette méthode est plus sûre et plus pratique que la méthode de vérification du mot de passe. Les fichiers de configuration pertinents sous Linux sont :

1 vi /etc/ssh/sshd_config2 PasswordAuthentication no #禁用口令登录3 PubkeyAuthentication yes #允许公钥认证4 RSAAuthentication yes #rsa认证5 AuthorizedKeysFile .ssh/authorized_keys #相关ssh授权文件

2 Que faire en cas de problèmes de réseau tels qu'une défaillance du ping et l'inaccessibilité du site Web

La documentation d'aide d'Alibaba Cloud fournit des méthodes pour gérer les problèmes de réseau courants. Il y a beaucoup de contenu, vous pouvez vous y référer ici. Voici un résumé approximatif :

(1) Il est plus facile de déterminer si l'échec du ping est bien un problème de réseau. Il suffit ensuite de suivre les documents pertinents pour vérifier un par un. c'est à cause du pare-feu (iptables) ou du groupe de sécurité.

(2) La situation dans laquelle le site Web n'est pas accessible est plus compliquée Lorsque le site Web n'est pas accessible, vous pouvez vous poser les questions suivantes pour clarifier les idées de dépannage : 1. Mon. pare-feu du serveur Le groupe de sécurité et le groupe de sécurité sont-ils correctement définis ? L'objectif principal ici est de résoudre les problèmes de réseau et de garantir que le port correspondant est accessible au réseau public. Deuxièmement, s'il n'y a pas de problème avec le réseau, sur quel serveur mon site Web s'exécute-t-il et si le serveur fonctionne normalement, c'est-à-dire si le service Web sur le serveur fonctionne normalement. Par exemple, nginx est couramment utilisé comme serveur Web. Vérifiez s'il fonctionne normalement. Vous pouvez utiliser ps et d'autres commandes pour vérifier. 3. Comment vérifier le serveur Web ? Prenons nginx comme exemple. (1) Quel port surveille-t-il ? Le port qu'il surveille est-il désactivé par le pare-feu ? Vous pouvez utiliser les commandes lsof -i tcp:80 et netstat pour vérifier si le port est ouvert et surveillé. (2) Si le fichier de configuration nginx est correct, si le répertoire racine du site Web est normalement accessible par le processus nginx, etc.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

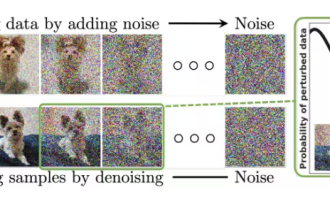

Un didacticiel sur le modèle de diffusion qui vaut votre temps, de l'Université Purdue

Apr 07, 2024 am 09:01 AM

Un didacticiel sur le modèle de diffusion qui vaut votre temps, de l'Université Purdue

Apr 07, 2024 am 09:01 AM

La diffusion permet non seulement de mieux imiter, mais aussi de « créer ». Le modèle de diffusion (DiffusionModel) est un modèle de génération d'images. Par rapport aux algorithmes bien connus tels que GAN et VAE dans le domaine de l’IA, le modèle de diffusion adopte une approche différente. Son idée principale est un processus consistant à ajouter d’abord du bruit à l’image, puis à la débruiter progressivement. Comment débruiter et restaurer l’image originale est la partie centrale de l’algorithme. L'algorithme final est capable de générer une image à partir d'une image bruitée aléatoirement. Ces dernières années, la croissance phénoménale de l’IA générative a permis de nombreuses applications passionnantes dans la génération de texte en image, la génération de vidéos, et bien plus encore. Le principe de base de ces outils génératifs est le concept de diffusion, un mécanisme d'échantillonnage spécial qui surmonte les limites des méthodes précédentes.

Générez du PPT en un seul clic ! Kimi : Que les « travailleurs migrants PPT » deviennent d'abord populaires

Aug 01, 2024 pm 03:28 PM

Générez du PPT en un seul clic ! Kimi : Que les « travailleurs migrants PPT » deviennent d'abord populaires

Aug 01, 2024 pm 03:28 PM

Kimi : En une seule phrase, un PPT est prêt en seulement dix secondes. PPT est tellement ennuyeux ! Pour tenir une réunion, vous devez avoir un PPT ; pour rédiger un rapport hebdomadaire, vous devez avoir un PPT ; pour solliciter des investissements, vous devez présenter un PPT ; même pour accuser quelqu'un de tricherie, vous devez envoyer un PPT ; L'université ressemble plus à une spécialisation PPT. Vous regardez le PPT en classe et faites le PPT après les cours. Peut-être que lorsque Dennis Austin a inventé le PPT il y a 37 ans, il ne s'attendait pas à ce qu'un jour le PPT devienne aussi répandu. Parler de notre dure expérience de création de PPT nous fait monter les larmes aux yeux. "Il m'a fallu trois mois pour réaliser un PPT de plus de 20 pages, et je l'ai révisé des dizaines de fois. J'avais envie de vomir quand j'ai vu le PPT." "À mon apogée, je faisais cinq PPT par jour, et même ma respiration." était PPT." Si vous avez une réunion impromptue, vous devriez le faire

Comment configurer Dnsmasq comme serveur relais DHCP

Mar 21, 2024 am 08:50 AM

Comment configurer Dnsmasq comme serveur relais DHCP

Mar 21, 2024 am 08:50 AM

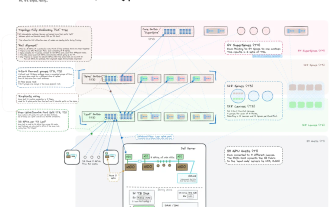

Le rôle d'un relais DHCP est de transmettre les paquets DHCP reçus vers un autre serveur DHCP du réseau, même si les deux serveurs se trouvent sur des sous-réseaux différents. En utilisant un relais DHCP, vous pouvez déployer un serveur DHCP centralisé dans le centre réseau et l'utiliser pour attribuer dynamiquement des adresses IP à tous les sous-réseaux/VLAN du réseau. Dnsmasq est un serveur de protocole DNS et DHCP couramment utilisé qui peut être configuré en tant que serveur relais DHCP pour faciliter la gestion des configurations d'hôtes dynamiques sur le réseau. Dans cet article, nous allons vous montrer comment configurer Dnsmasq comme serveur relais DHCP. Sujets de contenu : Topologie du réseau Configuration d'adresses IP statiques sur un relais DHCP D sur un serveur DHCP centralisé

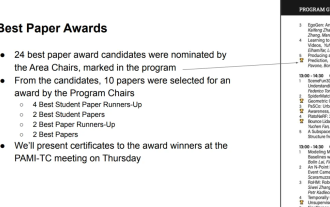

Tous les prix CVPR 2024 annoncés ! Près de 10 000 personnes ont assisté à la conférence hors ligne et un chercheur chinois de Google a remporté le prix du meilleur article.

Jun 20, 2024 pm 05:43 PM

Tous les prix CVPR 2024 annoncés ! Près de 10 000 personnes ont assisté à la conférence hors ligne et un chercheur chinois de Google a remporté le prix du meilleur article.

Jun 20, 2024 pm 05:43 PM

Tôt le matin du 20 juin, heure de Pékin, CVPR2024, la plus grande conférence internationale sur la vision par ordinateur qui s'est tenue à Seattle, a officiellement annoncé le meilleur article et d'autres récompenses. Cette année, un total de 10 articles ont remporté des prix, dont 2 meilleurs articles et 2 meilleurs articles étudiants. De plus, il y a eu 2 nominations pour les meilleurs articles et 4 nominations pour les meilleurs articles étudiants. La conférence la plus importante dans le domaine de la vision par ordinateur (CV) est la CVPR, qui attire chaque année un grand nombre d'instituts de recherche et d'universités. Selon les statistiques, un total de 11 532 articles ont été soumis cette année, dont 2 719 ont été acceptés, avec un taux d'acceptation de 23,6 %. Selon l'analyse statistique des données CVPR2024 du Georgia Institute of Technology, du point de vue des sujets de recherche, le plus grand nombre d'articles est la synthèse et la génération d'images et de vidéos (Imageandvideosyn

Guide des meilleures pratiques pour créer des serveurs proxy IP avec PHP

Mar 11, 2024 am 08:36 AM

Guide des meilleures pratiques pour créer des serveurs proxy IP avec PHP

Mar 11, 2024 am 08:36 AM

Dans la transmission de données sur réseau, les serveurs proxy IP jouent un rôle important, aidant les utilisateurs à masquer leurs véritables adresses IP, à protéger la confidentialité et à améliorer la vitesse d'accès. Dans cet article, nous présenterons le guide des meilleures pratiques sur la façon de créer un serveur proxy IP avec PHP et fournirons des exemples de code spécifiques. Qu'est-ce qu'un serveur proxy IP ? Un serveur proxy IP est un serveur intermédiaire situé entre l'utilisateur et le serveur cible. Il agit comme une station de transfert entre l'utilisateur et le serveur cible, transmettant les demandes et les réponses de l'utilisateur. En utilisant un serveur proxy IP

Du bare metal au grand modèle avec 70 milliards de paramètres, voici un tutoriel et des scripts prêts à l'emploi

Jul 24, 2024 pm 08:13 PM

Du bare metal au grand modèle avec 70 milliards de paramètres, voici un tutoriel et des scripts prêts à l'emploi

Jul 24, 2024 pm 08:13 PM

Nous savons que le LLM est formé sur des clusters informatiques à grande échelle utilisant des données massives. Ce site a présenté de nombreuses méthodes et technologies utilisées pour aider et améliorer le processus de formation LLM. Aujourd'hui, ce que nous souhaitons partager est un article qui approfondit la technologie sous-jacente et présente comment transformer un ensemble de « bare metals » sans même un système d'exploitation en un cluster informatique pour la formation LLM. Cet article provient d'Imbue, une startup d'IA qui s'efforce d'atteindre une intelligence générale en comprenant comment les machines pensent. Bien sûr, transformer un tas de « bare metal » sans système d'exploitation en un cluster informatique pour la formation LLM n'est pas un processus facile, plein d'exploration et d'essais et d'erreurs, mais Imbue a finalement réussi à former un LLM avec 70 milliards de paramètres et dans. le processus s'accumule

A lire absolument pour les débutants en technique : Analyse des niveaux de difficulté du langage C et Python

Mar 22, 2024 am 10:21 AM

A lire absolument pour les débutants en technique : Analyse des niveaux de difficulté du langage C et Python

Mar 22, 2024 am 10:21 AM

Titre : Une lecture incontournable pour les débutants en technique : Analyse des difficultés du langage C et de Python, nécessitant des exemples de code spécifiques. À l'ère numérique d'aujourd'hui, la technologie de programmation est devenue une capacité de plus en plus importante. Que vous souhaitiez travailler dans des domaines tels que le développement de logiciels, l'analyse de données, l'intelligence artificielle ou simplement apprendre la programmation par intérêt, choisir un langage de programmation adapté est la première étape. Parmi les nombreux langages de programmation, le langage C et Python sont deux langages de programmation largement utilisés, chacun ayant ses propres caractéristiques. Cet article analysera les niveaux de difficulté du langage C et Python

L'IA utilisée | L'IA a créé un vlog sur la vie d'une fille vivant seule, qui a reçu des dizaines de milliers de likes en 3 jours

Aug 07, 2024 pm 10:53 PM

L'IA utilisée | L'IA a créé un vlog sur la vie d'une fille vivant seule, qui a reçu des dizaines de milliers de likes en 3 jours

Aug 07, 2024 pm 10:53 PM

Rédacteur du Machine Power Report : Yang Wen La vague d’intelligence artificielle représentée par les grands modèles et l’AIGC a discrètement changé notre façon de vivre et de travailler, mais la plupart des gens ne savent toujours pas comment l’utiliser. C'est pourquoi nous avons lancé la rubrique « AI in Use » pour présenter en détail comment utiliser l'IA à travers des cas d'utilisation de l'intelligence artificielle intuitifs, intéressants et concis et stimuler la réflexion de chacun. Nous invitons également les lecteurs à soumettre des cas d'utilisation innovants et pratiques. Lien vidéo : https://mp.weixin.qq.com/s/2hX_i7li3RqdE4u016yGhQ Récemment, le vlog de la vie d'une fille vivant seule est devenu populaire sur Xiaohongshu. Une animation de style illustration, associée à quelques mots de guérison, peut être facilement récupérée en quelques jours seulement.